Black-hat link building vs White-hat link earning - Matteo Monari

ID-Link データセンターと施設間の接続方式...【秘密】SECconfidential...

Transcript of ID-Link データセンターと施設間の接続方式...【秘密】SECconfidential...

【秘密】SEC confidential

ID-Link データセンターと施設間の接続方式

初版 2018/10/23

株式会社エスイーシーID-Linkサポートセンター

【秘密】SEC confidential

閲覧施設

Internet

ID-Linkデータセンター

Internet VPNまたは

常時接続VPN

HISサーバ

PACSサーバ

公開施設

ID-Linkアプライアンス(サーバ)

L3スイッチ

オンデマンドVPN装置または

デジタル証明書

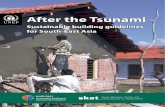

1-1. 接続イメージ図

UNTRUST DMZ

TRUST

開示施設とデータセンター間は、インターネット網を利用したLAN間接続で、

インターネットへの接続ではありません。

2

1.接続方式

ファイアウォール

L2スイッチSS-MIXサーバIP

secV

PN

SSL/

TLS

クライアント端末群

【秘密】SEC confidential

ID-Linkデータセンター

1-2. ID-Linkデータセンターと公開施設の接続方式

Internet

公開施設

認証・暗号化にVPN(仮想プライベートネットワーク)装置を使用しています。VPN装置に初期設置した鍵(事前共有鍵)を双方が交換しあう事により、

インターネット上に、盗聴、侵入、改ざん、不可能な安全なトンネルを作成します。暗号アルゴリズムには、AES(Advanced Encryption Standard)を使用しています。鍵交換(IKE)は、一定間隔で自動的に更新される方式を採用しています。

AES暗号アルゴリズムにより、データは暗号化されインターネットを通過します。

VPN装置に初期設定された鍵は、一定間隔で自動更新されます(AutoIKE※オート インターネット キー エクスチェンジ)

3

IPsec+IKE通信が暗号化された安全なトンネル

【秘密】SEC confidential

ID-Linkデータセンター 閲覧施設

Internet

閲覧施設でインターネット端末からID-Linkを参照される際には、オンデマンドVPN装置での接続とデジタル証明書での接続の2パターンがあります。

◇オンデマンドVPN装置での接続の場合・VPN装置を設置し、NTT-DATAを経由して通信し、暗号化された安全なトンネルを作成します

◇デジタル証明書での接続の場合・認証・暗号化にSSL/TLSプロトコルを使用・SECから発行されるデジタル証明書は、ペアで存在し、その片方を利用施設へ配布・配布された証明書は、利用するPCにインストールが必要(証明書のインストール時には、エスイーシーが通知するパスワードが必要な為、証明書だけ入手できたとしても、インストールはできません。)

1-3. ID-Linkデータセンターとシステム利用者間の接続方式

※デジタル証明書を用いた接続では、SSL/TLSプロトコルにより、データは暗号化されインターネットを通過します。

※2016年12月12日より、「SHA-2」にシステム対応し、クライアント証明書をお送りしております。

4

IPsecVPN

SSL/TLS

通信が暗号化された安全なトンネル

【秘密】SEC confidential

Internet VPNまたは

常時接続VPN

UNTRUST側

DMZ側TRUST側

(病院様既設ネットワーク)

2. ファイアウォールによる通信制御

公開施設にファイアウォールを設置し、UNTRUST側、DMZ側、TRUST側の3つのセキュリティゾーンを構築しています。ファイアウォールにてUNTRUST側↔TRUST側での直接の通信を制御し、それぞれのセキュリティゾーン内にて通信を行う対象を制限しています。2-1.公開施設からのデータ取得・・・P.6~TRUST側の各データアップロード対象サーバ(HIS、PACS、SS-MIX等)からはDMZ側までの通信のみに制御~2-2. 閲覧施設からのID-Linkデータ参照・・・P.7~UNTRUST側からはDMZ側までの通信のみに制限し、TRUST側への通信を制御~2-3.公開施設からのID-Link参照・・・P.8~TRUST側のクライアント端末からID-Linkの参照を行う際は、DMZ側のID-Linkアプライアンス(サーバ)内のプロキシサーバを経由するように設定~

クライアント端末群ID-Linkアプライアンス(サーバ)

5

L3スイッチ

L2スイッチ

ファイアウォール

各データアップロード対象サーバ群

【秘密】SEC confidential

L3スイッチ

SS-MIXサーバ

HISサーバ

PACSサーバ

2-1.公開施設からのデータ取得

ID-Linkアプライアンス(サーバ)

ファイアウォール L3スイッチ

TRUST側<病院様既設ネットワーク>

電子カルテネットワークへのアクセスは、随時データを受け取るのみです。また、ファイアウォールを設置し、セグメントを分け、運用をしており、連携情報は、ID-Linkアプライアンス(サーバ)にて一

元化される為、電子カルテシステムネットワークの負担を最小限に抑えます。公開項目を保有しているサーバとの通信のみに制限をし、連携情報をID-Linkアプライアンス(サーバ)に集約します。

ID-Linkアプライアンス(サーバ)内には、同意患者の診療情報のみ集約されます。

データアップロードの流れ

DMZ側

公開施設

6

L2スイッチ

~TRUST側の各データアップロード対象サーバ(HIS、PACS、SS-MIX等)からはDMZ側までの通信のみに制御~

院内にファイアウォールを設置しており、ID-Linkアプライアンス(サーバ)以外から院内の機器に接続することはありません。

【秘密】SEC confidential

閲覧施設

Internet

ID-Linkデータセンター

Internet VPNまたは

常時接続VPN

公開施設

オンデマンドVPN装置または

デジタル証明書

ID-Linkアプライアンス(サーバ)

2-2.閲覧施設からのID-Linkデータ参照

閲覧施設からID-Linkデータ参照を行う際は、ID-Linkデータセンターを経由し、公開施設のID-Linkアプライアンス(サーバ)を参照します。公開施設内の他のサーバ(HISサーバ、PACSサーバ、部門サーバ、クライント端末等)を参照する訳ではありません。

データの参照の流れ

7

ファイアウォール

~UNTRUST側からはDMZ側までの通信のみに制限し、TRUST側への通信を制御~

閲覧施設⇒ID-Linkデータセンター⇒公開施設

【秘密】SEC confidential

Internet

ID-Linkデータセンター

Internet VPNまたは

常時接続VPN

公開施設

ID-Linkアプライアンス(サーバ)

2-3.公開施設からのID-Link参照

ID-Link利用端末のみ、ID-Linkデータセンターに接続できるように設定をします。連携先施設のID-Linkデータを参照する際もID-Linkデータセンターと施設に設置しているID-Linkアプライアンス(サーバ)との接続のみである為、その他施設から接続される構築ではありません。

Internet VPNまたは

常時接続VPN

データの参照の流れ

8

ファイアウォール

L2スイッチ

L3スイッチ

クライアント端末群

~TRUST側のクライアント端末からID-Linkの参照を行う際は、DMZ側のID-Linkアプライアンス(サーバ)内のプロキシサーバを経由するように設定~

公開施設

【秘密】SEC confidential

ID-Link データセンターのVPN装置内で、データアップロード時にAntiVirus対策を行っています。万が一、データアップロード施設が AntiVirus対策 に未対応の場合にも、情報公開施設側へのVirusの侵入を防ぎます。

3.ウイルス対策(AntiVirus対応について)

AntiVirusアプライアンス

開示病院サーバー等

Gateway

データアップロード施設

検疫フォルダ

閲覧施設内に感染したファイルが存在し、それをアップロードしようとしても、ID-Link側でAntiVirus処理がなされ検疫フォルダに隔離されます。

※AntiVirusは、閲覧施設内が感染しないためのものではなく、連携関係にある他施設へその影響が及ばないための施策です。各施設にてAntiVirus対策を講じてください。

9

【秘密】SEC confidential【秘密】SEC confidential

改版履歴

版数 項目 説明 日付

初版 全般 新規作成 2018.10.23

10