Museo G. Zannato Montecchio Maggiore - Vicenza - Veneto - Didattica 2014-2015

Seminario Fondazione Centro Produttivita' Veneto - Vicenza 24 Ottobre 2013

-

Upload

luca-moroni-cisa-itil -

Category

Presentations & Public Speaking

-

view

43 -

download

2

Transcript of Seminario Fondazione Centro Produttivita' Veneto - Vicenza 24 Ottobre 2013

LA SICUREZZA INFORMATICA IN AZIENDA: L'IMPATTO SUL BUSINESS DELLA PMI GUARDANDO LO SCENARIO DEL NORDEST

Dr. Luca Moroni - Via Virtuosa

LA SICUREZZA INFORMATICA IN AZIENDA: L'IMPATTO SUL BUSINESS DELLA PMI GUARDANDO LO SCENARIO

DEL NORDEST

Linee guida per l’utente sulla sicurezza ICT

Vicenza 24 Ottobre 2013

LA SICUREZZA INFORMATICA IN AZIENDA: L'IMPATTO SUL BUSINESS DELLA PMI GUARDANDO LO SCENARIO DEL NORDEST

Dr. Luca Moroni - Via Virtuosa

Cosa abbiamo ritenuto utile fare l’anno scorsoCi siamo chiesti perché una PMI dovrebbe richiedere un servizio di Vulnerability Assessment e/oPenetration Test? Come conferire l’incarico e a cosa prestare attenzione?

Per analizzare questi temi abbiamo avviato nel 2012 un Gruppo di Approfondimento che si è concluso a fine 2012. Durante il lavoro ci siamo confrontati fra professionisti per formulare delle linee guida utili alla PMI

Per capire la situazione in area Nord Est abbiamo fatto una indagine fra le aziende PMI.

Il risultato è stato consolidato nel primo Quaderno di ISACA VENICE Chapter dal titolo “Vulnerability Assessment e Penetration Test -Linee guida per l’utente di verifiche di terze parti sulla sicurezza ICT”.

LA SICUREZZA INFORMATICA IN AZIENDA: L'IMPATTO SUL BUSINESS DELLA PMI GUARDANDO LO SCENARIO DEL NORDEST

Dr. Luca Moroni - Via Virtuosa

Luca Moroni

Coordinatore di alcuni gruppi di Approfondimento per ISACA VENICE Chapter

Laureato in Informatica a Milano, professionista (ai sensi della legge 4/2013)

CISA e ITIL V3 - Certificazioni neutre di auditingCertificazioni di settore

Membro di associazioni professionali vendor neutral ISACA e AIP

Da 15 anni sono appassionato di Sicurezza Informatica a livello professionale. Mi occupo di selezionare per i clienti le aziende fornitrici di tecnologie informatiche in base alle loro competenze specifiche.

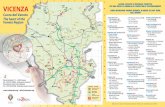

Fondatore di Via Virtuosa che è una filiera di aziende specializzate nei servizi informatici in area Nord Est

LA SICUREZZA INFORMATICA IN AZIENDA: L'IMPATTO SUL BUSINESS DELLA PMI GUARDANDO LO SCENARIO DEL NORDEST

Dr. Luca Moroni - Via Virtuosa

LA SICUREZZA IERI e OGGI

LA SICUREZZA INFORMATICA IN AZIENDA: L'IMPATTO SUL BUSINESS DELLA PMI GUARDANDO LO SCENARIO DEL NORDEST

Dr. Luca Moroni - Via Virtuosa

Borgo di Hochosterwitz Carinzia - Austria

Una volta dove si trovavano le informazioni da proteggere?

LA SICUREZZA INFORMATICA IN AZIENDA: L'IMPATTO SUL BUSINESS DELLA PMI GUARDANDO LO SCENARIO DEL NORDEST

Dr. Luca Moroni - Via Virtuosa

Quali erano le cose che mi garantivano la sicurezza?

Le mura Gli accessi

Gli strumenti di difesa Le guardie

LA SICUREZZA INFORMATICA IN AZIENDA: L'IMPATTO SUL BUSINESS DELLA PMI GUARDANDO LO SCENARIO DEL NORDEST

Dr. Luca Moroni - Via Virtuosa

Dovevo controllare e fare manutenzione?

I punti deboli

Gli anni e le intemperie

Il mio avversario

LA SICUREZZA INFORMATICA IN AZIENDA: L'IMPATTO SUL BUSINESS DELLA PMI GUARDANDO LO SCENARIO DEL NORDEST

Dr. Luca Moroni - Via Virtuosa

Brevetti & KnowHow Italia SPA Area Nord Est - Italia

Oggi dove si trovavano le informazioni da proteggere?

LA SICUREZZA INFORMATICA IN AZIENDA: L'IMPATTO SUL BUSINESS DELLA PMI GUARDANDO LO SCENARIO DEL NORDEST

Dr. Luca Moroni - Via Virtuosa

Quali sono oggi le cose che mi garantiscono la sicurezza?

Le mura Gli accessi

Gli strumenti di difesa Le guardie

LA SICUREZZA INFORMATICA IN AZIENDA: L'IMPATTO SUL BUSINESS DELLA PMI GUARDANDO LO SCENARIO DEL NORDEST

Dr. Luca Moroni - Via Virtuosa

Oggi devo controllare e fare manutenzione?

I punti deboli

Gli anni e le intemperie

Il mio avversario

LA SICUREZZA INFORMATICA IN AZIENDA: L'IMPATTO SUL BUSINESS DELLA PMI GUARDANDO LO SCENARIO DEL NORDEST

Dr. Luca Moroni - Via Virtuosa

Cosa è cambiatoOgni azienda si assicura contro eventi come l'incendio ed il furto, non tralascia di chiudere a chiave gli uffici, di far installare un antifurto nel magazzino, o di ingaggiate guardie giurate per controllare gli stabili.

Le misure attinenti alla sicurezza logica, quella che difende le reti ed i sistemi aziendali da accessi indesiderati e da modifiche malevole, vengono trascurate, a volte anche sotto le spinte competitive a comunicare di più, a integrare i propri dati con quelli dei propri clienti o fornitori, a diffondere il proprio know how tra i dipendenti.

L'azienda deve continuare a proporre prodotti sempre migliori, con caratteristiche diverse, con costi più bassi rispetto alla concorrenza. Qual'è il senso di spendere tanto per sviluppare un nuovo prodotto o un nuovo servizio, per poi non proteggere adeguatamente i risultati di questo investimento?

LA SICUREZZA INFORMATICA IN AZIENDA: L'IMPATTO SUL BUSINESS DELLA PMI GUARDANDO LO SCENARIO DEL NORDEST

Dr. Luca Moroni - Via Virtuosa

Lo scenario oggi• La frequenza degli attacchi è aumentata di oltre 150% 2012 su 2011

• Per la criminalità organizzata il ROI è enorme stimabile 750%

• Tutte le entità sono diventate bersagli e le difese tradizionali non sono più efficaci. Quest’anno sembra che ai target tradizionali Banche e Finanza si aggiungano categorie come Automotive (guidereste una auto compromessa!!) e Infrastrutture critiche

• Il rischio per chi commette un reato è molto basso.

• Mancanza di leggi su questi reati. In ogni casol’azienda non deve arrivare alla tutela giudiziaria ma prevenire

• L’incidente non può più essere celato

La violazione del profilo Twitter dell’ Associated Press “Ucciso Obama” alla borsa americana ha fatto perdere 53B $ in 5 minuti

LA SICUREZZA INFORMATICA IN AZIENDA: L'IMPATTO SUL BUSINESS DELLA PMI GUARDANDO LO SCENARIO DEL NORDEST

Dr. Luca Moroni - Via Virtuosa

NOSI

DOMANDA: Ha mai avuto problemi legati alla sicurezza informatica?

Indagine in via di svolgimento per aziende del Nord Est campione 40 risposte

LA SICUREZZA INFORMATICA IN AZIENDA: L'IMPATTO SUL BUSINESS DELLA PMI GUARDANDO LO SCENARIO DEL NORDEST

Dr. Luca Moroni - Via Virtuosa

Perché una PMI dovrebbe richiedere un servizio di

valutazione della sua sicurezza informatica?

LA SICUREZZA INFORMATICA IN AZIENDA: L'IMPATTO SUL BUSINESS DELLA PMI GUARDANDO LO SCENARIO DEL NORDEST

Dr. Luca Moroni - Via Virtuosa

Vulnerability Assessment e Penetration Test Un Penetration Test ha una utilità analoga a quella di un controllo notturno: un ente esterno, su richiesta, controlla periodicamente che l'azienda sia sufficientemente protetta da accessi indesiderati dall'esterno o dall‘interno verso le informazioni sensibili. I risultati consentono di capire i punti deboli che potrebbero essere sfruttati da malintenzionati, e quindi di porvi rimedio evitando gli errori banali e limitando i danni.

Il Vulnerability Assessment è la prima fase delle analisi. Normalmente sono utilizzati degli scanner automatici per avere un primo quadro della situazione. Fanno riferimento a vulnerabilità note per cui facilmente individuabili.

Nella valutazione di un servizio offerto è fondamentale discriminare questo limitato livello di verifica (Vulnerability Assessment) da quello più approfondito previsto nel Penetration Test

LA SICUREZZA INFORMATICA IN AZIENDA: L'IMPATTO SUL BUSINESS DELLA PMI GUARDANDO LO SCENARIO DEL NORDEST

Dr. Luca Moroni - Via Virtuosa

Abbiamo svolto una indagine fra le aziende del NordEst Nello specifico questi sono stati i quesiti:

1.Ogni quanto svolge un PENETRATION TEST2.Su quale base sceglie il fornitore3.Ha mai svolto delle analisi di sicurezza nel perimetro interno. Dove

l'analisi è composta da una serie di processi che simulano le azioni normalmente svolte da un dipendente o consulente nella rete interna.

4.Quale sono gli aspetti per le attività svolte in passato di cui sono stato PIU’ soddisfatto (anche più di una risposta)

5.Quale sono gli aspetti per le attività svolte in passato di cui sono stato MENO soddisfatto (anche più di una risposta)

Il campione delle aziende che hanno risposto costituito da 50 questionari compilati con percentuali maggiori fra Manifatturiero e Servizi e con un fatturato principalmente fra i 51 e 250Mln di Euro e oltre i 500Mln

LA SICUREZZA INFORMATICA IN AZIENDA: L'IMPATTO SUL BUSINESS DELLA PMI GUARDANDO LO SCENARIO DEL NORDEST

Dr. Luca Moroni - Via Virtuosa

Ogni quanto svolge un PENETRATION TEST?

Ritornando al passato… Ogni quanto controlli le mura, gli accessi, gli strumenti di difesa e le guardie. Conosci i punti deboli, i danni dovuti al tempo e alle intemperie, sai chi sono i tuoi nemici.

Il 30% non fa mai controllare da un

terzo e non conosce i suoi

punti deboli celati

LA SICUREZZA INFORMATICA IN AZIENDA: L'IMPATTO SUL BUSINESS DELLA PMI GUARDANDO LO SCENARIO DEL NORDEST

Dr. Luca Moroni - Via Virtuosa

Ha mai svolto delle analisi di sicurezza nel perimetro interno?Dove l’analisi è composta da una serie di processi che simulano le azioni normalmente svolte da un dipendente e consulente nella rete interna.

Il 57% non ha mai svolto una analisi interna o non ne sente l’esigenza

LA SICUREZZA INFORMATICA IN AZIENDA: L'IMPATTO SUL BUSINESS DELLA PMI GUARDANDO LO SCENARIO DEL NORDEST

Dr. Luca Moroni - Via Virtuosa

Rischio? Una tipica osservazione che viene fatta dall’azienda PMI è “Non sono un obiettivo sensibile” oppure “Perché io?”.

Di fatto, le nuove tecnologie consentono alle PMI di utilizzare una buona parte dei medesimi sistemi informativi utilizzati dalle grandi imprese. Nel fare questo, le piccole aziende si espongono a molte delle minacce che tradizionalmente si associano alle grandi società. Sfortunatamente, una percentuale non irrilevante delle aziende colpite da inconvenienti che hanno messo fuori uso i computer non riesce a recuperare il danno el’azienda stessa è costretta a chiudere.

LA SICUREZZA INFORMATICA IN AZIENDA: L'IMPATTO SUL BUSINESS DELLA PMI GUARDANDO LO SCENARIO DEL NORDEST

Dr. Luca Moroni - Via Virtuosa

Perché io? Le scansioni (normalmente non percepite) sono ripetute continuamente giorno e notte nella rete internet, a qualsiasi indirizzo pubblico ed in modo automatico, da curiosi, malintenzionati o robot (software automatizzati).

Ma va aggiunta una nuova forma di protesta che in questo periodo di crisi è una problematica reale. Cerchiamo di fare un rapido parallelismo fra forme di protesta tradizionali con quelle digitali.

Scritta sul muro o tazebao Defacing del sito aziendale

Sit In Netstrike

Distribuire volantini Massive Mail

Occupazione di uno stabile Cybersquatting

Picchetto DDoS

Attivismo Hacktivism

LA SICUREZZA INFORMATICA IN AZIENDA: L'IMPATTO SUL BUSINESS DELLA PMI GUARDANDO LO SCENARIO DEL NORDEST

Dr. Luca Moroni - Via Virtuosa

Sono un obiettivo più sensibile di altriPer alcune aziende il governo ha firmato a fine gennaio 2013 il decreto volto ad

accrescere le capacità del Paese di confrontarsi con le minacce alla sicurezza informatica http://www.governo.it/Presidenza/Comunicati/dettaglio.asp?d=70337

Le infrastrutture critiche sono:• Produzione, trasmissione, distribuzione, dispacciamento dell'energia elettrica e di

tutte le forme di energia, quali ad esempio il gas naturale • Telecomunicazioni e telematica; • Risorse idriche e gestione delle acque reflue; • Agricoltura, produzione delle derrate alimentari e loro distribuzione; • Sanità, ospedali e reti di servizi e interconnessione; • Trasporti aereo, navale, ferroviario, stradale e la distribuzione dei carburanti e dei

prodotti di prima necessità; • Banche e servizi finanziari; • Sicurezza, protezione e difesa civile (forze dell'ordine, forze armate, ordine

pubblico); • Le reti a supporto del Governo, centrale e territoriale e per la gestione e delle

Emergenze.

LA SICUREZZA INFORMATICA IN AZIENDA: L'IMPATTO SUL BUSINESS DELLA PMI GUARDANDO LO SCENARIO DEL NORDEST

Dr. Luca Moroni - Via Virtuosa

Effetti collaterali

I rischi informatici come lo spionaggio industriale o l’accesso abusivo ai sistemi nella PMI non sono generalmente percepiti. I rischi correlati alle informazioni possono portare a situazioni critiche, quando vanno ad investire l’essenza dell’organizzazione, sul piano aziendale e legale.

I rischi correlati alle informazioni possono portare pertanto a categorie di rischio più generali e a maggiore criticità quali:

• rischio legale/legato agli adempimenti è il rischio derivante da violazioni o mancato rispetto di leggi

• rischi di stabilità finanziaria • il rischio produttività è il rischio di riportare perdite operative • reputazione e fiducia nella clientela

LA SICUREZZA INFORMATICA IN AZIENDA: L'IMPATTO SUL BUSINESS DELLA PMI GUARDANDO LO SCENARIO DEL NORDEST

Dr. Luca Moroni - Via Virtuosa

Considerando le statistiche sugli incidenti informatici, la maggior parte degli attacchi (circa il 65%) sono stati realizzati con tecniche ben note. Per cui con la realizzazione di un Penetration Test queste vulnerabilità potrebbero essere mitigate, se non eliminate, con una certa facilità.

Si stima che la spesa in ICT security sia pari al 15% delle perdite dirette e indirette generate dagli incidenti di sicurezza (Clusit 2012). Pertanto una PMI che fa un investimento di 5 mila Euro in sicurezza riesce a mitigare un rischio per l’azienda di circa 35 mila Euro.

Va chiarito con il fornitore se svolge un Vulnerability Assessment (costo ridotto) o Penetration Test (più oneroso ma più utile perché bastato sull’esperienza). Valori discordanti creano confusione nel cliente

Benefici

LA SICUREZZA INFORMATICA IN AZIENDA: L'IMPATTO SUL BUSINESS DELLA PMI GUARDANDO LO SCENARIO DEL NORDEST

Dr. Luca Moroni - Via Virtuosa

La frequenza è in relazione alla nuove vulnerabilità note in particolare per la rete e i sistemi. La frequenza di un analisi in Italia non è normata e può variare da settore a settore.

Nei paesi anglosassoni un Vulnerabilty Assment viene svolto ogni 3/6 mesi. Possibilmente in coincidenza di una variazione della configurazione di rete, sistemi e applicazioni. Nei paesi anglosassoni un Penetration Test viene svolto ogni 6 mesi/1 anno. I revisori

a volte sollecitano una verifica in coincidenza dell’Audit più ampio annuale dell’azienda.

Con quale frequenza

LA SICUREZZA INFORMATICA IN AZIENDA: L'IMPATTO SUL BUSINESS DELLA PMI GUARDANDO LO SCENARIO DEL NORDEST

Dr. Luca Moroni - Via Virtuosa

Come conferire l’incarico

LA SICUREZZA INFORMATICA IN AZIENDA: L'IMPATTO SUL BUSINESS DELLA PMI GUARDANDO LO SCENARIO DEL NORDEST

Dr. Luca Moroni - Via Virtuosa

Survey: Su quale base sceglie il fornitore?

LA SICUREZZA INFORMATICA IN AZIENDA: L'IMPATTO SUL BUSINESS DELLA PMI GUARDANDO LO SCENARIO DEL NORDEST

Dr. Luca Moroni - Via Virtuosa

Metodologia e Documentazione Garanzia di una metodologia standard ripetibile come OSSTMM (Open Source Security Testing Methodology Manual). Per garantire una valutazione oggettiva e che faccia riferimento a metodologie standard è necessario riferirsi a normative riconosciute.

“Il titolare che adotta misure minime di sicurezza avvalendosi di soggetti esterni alla propria struttura, per provvedere alla esecuzione riceve dall’installatore una descrizione scritta dell’intervento effettuato che ne attesta la conformità alle disposizioni del presente disciplinare tecnico” (cfr Art. 25 dell’Allegato B al D.Lgs. 196/03). Ci deve essere una Sintesi per la direzione che identifica i maggiori fattori di rischio per l’azienda e un Report Tecnico che contiene l'analisi dettagliata dei problemi e la soluzione tecnica

LA SICUREZZA INFORMATICA IN AZIENDA: L'IMPATTO SUL BUSINESS DELLA PMI GUARDANDO LO SCENARIO DEL NORDEST

Dr. Luca Moroni - Via Virtuosa

Prima cosa: Definire il tipo di Penetration Test

Intrusivo o meno, Decadimento accettabile, Blind/Gray Box

LA SICUREZZA INFORMATICA IN AZIENDA: L'IMPATTO SUL BUSINESS DELLA PMI GUARDANDO LO SCENARIO DEL NORDEST

Dr. Luca Moroni - Via Virtuosa

Esterno o Interno

Seconda cosa: Definire il perimetro e il vettore

Il 57% non ha mai svolto una analisi interna o non ne sente l’esigenza.L’interno è il più

importante

WI-FI

Voip

IPVPN

WEB

Mobile Database

SCADA

Social Accesso fisico

LA SICUREZZA INFORMATICA IN AZIENDA: L'IMPATTO SUL BUSINESS DELLA PMI GUARDANDO LO SCENARIO DEL NORDEST

Dr. Luca Moroni - Via Virtuosa

Definire un percorso di miglioramentoSe una Azienda commissiona questa attività per la prima volta ad un fornitore esterno, il valore aggiunto è quello di verificare oggettivamente le barriere difensive verso l’esterno. Se invece l’attività è già stata svolta devo avere come obiettivo quello di standardizzare il processo in modo da creare un percorso di miglioramento continuo delle difese. (Ciclo PDCA)

LA SICUREZZA INFORMATICA IN AZIENDA: L'IMPATTO SUL BUSINESS DELLA PMI GUARDANDO LO SCENARIO DEL NORDEST

Dr. Luca Moroni - Via Virtuosa

E… L’analisi esterna è quella che più spesso commissionata dalla PMI ad un fornitore. Erroneamente l’azienda pensa che il maggiore rischio sia proveniente dall’esterno. Secondo recenti studi in materia di sicurezza informatica, la maggior parte delle violazioni ai sistemi IT deriva dall’errore umano, che amplifica la vulnerabilità agli attacchi cybercrime.

Per chi ha già svolto analisi esterne, oltre al percorso di miglioramento suggeriamo di analizzare il perimetro interno dove si trovano spesso le vere criticità per la PMI

Definire il periodo (durata, periodo, sistemi Online). In caso si voglia definire una procedura operativa va definita anche una frequenza.

Definire chi sono le persone chiave in azienda che devono essere informate del test e chi sono i contatti per il fornitore in caso di problemi durante il test.

Definire di chi è il compito di correggere le vulnerabilità identificate

LA SICUREZZA INFORMATICA IN AZIENDA: L'IMPATTO SUL BUSINESS DELLA PMI GUARDANDO LO SCENARIO DEL NORDEST

Dr. Luca Moroni - Via Virtuosa

Come orientarsi nella selezione del fornitore1. Prevendita2. Verifica indiretta3. Gestione del rischio4. Metodologia5. Reperibilità 6. Oggettività7. Competenza8. Rotazione9. Uso dei dati del cliente10.Pianificazione

LA SICUREZZA INFORMATICA IN AZIENDA: L'IMPATTO SUL BUSINESS DELLA PMI GUARDANDO LO SCENARIO DEL NORDEST

Dr. Luca Moroni - Via Virtuosa

Prevendita

NO Terrore psicologico o creare dubbi per vendere il servizio

SI Chiedere un report di esempio ma fare attenzione che siano anonimizzati

Il fornitore è tenuto in ogni caso a garantire la riservatezza e a non divulgare informazioni sui clienti e sui risultati dei test

LA SICUREZZA INFORMATICA IN AZIENDA: L'IMPATTO SUL BUSINESS DELLA PMI GUARDANDO LO SCENARIO DEL NORDEST

Dr. Luca Moroni - Via Virtuosa

Verifica indirettaE’ necessario acquisire informazioni sul fornitore, devo informarmi su chi sono le persone che svolgeranno i lavori.

Le certificazioni non garantiscono la qualità, ma forniscono un certo livello di garanzia che il personale tecnico del fornitore sia stato addestrato per questo tipo di impegni. Nelle certificazioni vanno privilegiate quelle neutre meno quelle dei vendor.

Fare attenzione anche che il PT sia svolto dal Team di esperti presentato e non svolto da personale non qualificato

E’ consuetudine chiedere le referenze da parte dei clienti precedenti. E' però possibile che il fornitore non sia in grado di soddisfare questa richiesta a causa di accordi di riservatezza con gli altri suoi clienti.

LA SICUREZZA INFORMATICA IN AZIENDA: L'IMPATTO SUL BUSINESS DELLA PMI GUARDANDO LO SCENARIO DEL NORDEST

Dr. Luca Moroni - Via Virtuosa

Gestione del rischiola mancanza di una pianificazione concordata fra cliente e fornitore anche in forma scritta è potenzialmente rischiosa.

Per evitare potenziali disservizi sui sistemi e sui servizi applicativi in produzione, nel corso delle attività tipicamente non viene verificata l’applicabilità degli attacchi invasivi di tipo Denial of Service (DoS), a meno di una esplicita richiesta del Cliente

Tutti i fornitori di servizi di PT devono avere un'assicurazione di responsabilità civile

LA SICUREZZA INFORMATICA IN AZIENDA: L'IMPATTO SUL BUSINESS DELLA PMI GUARDANDO LO SCENARIO DEL NORDEST

Dr. Luca Moroni - Via Virtuosa

MetodologiaIl fornitore dovrebbe fare uso di un metodo comunemente accettato. Deve poter essere ripetibile. L’importanza di procedurizzare l’esecuzione di un PT dà all'organizzazione la possibilità di riutilizzare le risorse prestabilite. Con la diminuzione del tempo necessario per effettuare la valutazione si riducono i costi complessivi di valutazione.

Devono essere considerate le norme di riferimento -Decreto 196-231, -ISO27001, -ITIL -ecc…

LA SICUREZZA INFORMATICA IN AZIENDA: L'IMPATTO SUL BUSINESS DELLA PMI GUARDANDO LO SCENARIO DEL NORDEST

Dr. Luca Moroni - Via Virtuosa

OggettivitàUna delle cose che capita spesso nella PMI è che sia affidata l’esecuzione del PT al fornitore di sicurezza abituale dell’azienda. Questo è chiaramente un conflitto di interesse ma può in linea di massima essere ragionevole se ci si limita ad un Vulnerability Assessment.

Mentre in caso di PT non ha senso che il fornitore abituale faccia una autovalutazione, in quanto è implicito che adotti quelli che per lui sono i migliori standard di sicurezza.

Per la correzione delle vulnerabilità l’azienda le può fare in autonomia o fornire le informazioni sulle vulnerabilità da correggere al fornitore abituale.

LA SICUREZZA INFORMATICA IN AZIENDA: L'IMPATTO SUL BUSINESS DELLA PMI GUARDANDO LO SCENARIO DEL NORDEST

Dr. Luca Moroni - Via Virtuosa

RotazioneBuona norma, adottata da molte aziende è una rotazione sul fornitore che esegue il PT. Questo garantisce una individuazione più ampia delle vulnerabilità nel tempo.

LA SICUREZZA INFORMATICA IN AZIENDA: L'IMPATTO SUL BUSINESS DELLA PMI GUARDANDO LO SCENARIO DEL NORDEST

Dr. Luca Moroni - Via Virtuosa

Survey: Quale sono gli aspetti per le attività svolte in passato di cui sono stato PIU’ soddisfatto?

VulnerabilitàTrovate

Reportistica

Livello di Analisi

LA SICUREZZA INFORMATICA IN AZIENDA: L'IMPATTO SUL BUSINESS DELLA PMI GUARDANDO LO SCENARIO DEL NORDEST

Dr. Luca Moroni - Via Virtuosa

Survey: Quale sono gli aspetti per le attività svolte in passato di cui sono stato Meno soddisfatto?

Analisi Rischio

Remediation

Livello di Analisi

LA SICUREZZA INFORMATICA IN AZIENDA: L'IMPATTO SUL BUSINESS DELLA PMI GUARDANDO LO SCENARIO DEL NORDEST

Dr. Luca Moroni - Via Virtuosa

Fare un passo avanti: Analisi del rischioL’obiettivo del documento è anche quello di stimolare la PMI nel creare una metodologia standard ripetibile per registrare le verifiche di sicurezza.

Per un semplice calcolo dell’analisi del rischio questa può essere fatta mettendo in relazione il livello di vulnerabilità con la priorità che abbiamo associato alla risorsa utilizzando una tabella

Livello di rischio per ogni bene.

LA SICUREZZA INFORMATICA IN AZIENDA: L'IMPATTO SUL BUSINESS DELLA PMI GUARDANDO LO SCENARIO DEL NORDEST

Dr. Luca Moroni - Via Virtuosa

Le analisi del rischio nell’area Nord Est – La ricerca

In 15 Domande

Identifica l’esposizione:•Come risultato del modello di business dell'organizzazione•Come risultato delle minacce•Come risultato delle vulnerabilità.

Identifica l’impatto:•Come risultato di requisiti legali e normativi dell'organizzazione•Come risultato della sua perdita di informazioni riservatezza, integrità e disponibilità•Come risultato del suo uso dei sistemi informativi a supporto dei processi aziendali

Metodologia di “ENISA 2008 - Determining Your Organization’s Information Risk Assessment and Management”

LA SICUREZZA INFORMATICA IN AZIENDA: L'IMPATTO SUL BUSINESS DELLA PMI GUARDANDO LO SCENARIO DEL NORDEST

Dr. Luca Moroni - Via Virtuosa

Le analisi del rischio nell’area Nord Est – Esempio

LA SICUREZZA INFORMATICA IN AZIENDA: L'IMPATTO SUL BUSINESS DELLA PMI GUARDANDO LO SCENARIO DEL NORDEST

Dr. Luca Moroni - Via Virtuosa

Impatto

Prob

abili

tà d

i a

ccad

imen

to

CONDIVISIONE DEL RISCHIOACCETTAZIONE DEL RISCHIO

MITIGAZIONE DEL RISCHIO EVITARE IL RSCHIO

Basso Alto

Bassa

Elevata

Le analisi del rischio aggregata nell’area Nord Est

Indagine in via di svolgimento su aziende del Nord Est - Campione 40 risposte

LA SICUREZZA INFORMATICA IN AZIENDA: L'IMPATTO SUL BUSINESS DELLA PMI GUARDANDO LO SCENARIO DEL NORDEST

Dr. Luca Moroni - Via Virtuosa

Gruppo di approfondimento 2013Sicurezza cibernetica nazionale, la consapevolezza nelle infrastrutture critiche del Nord Est

In gennaio 2013 è stato firmato il decreto per accrescere le capacità del Paese di confrontarsi con le minacce alla sicurezza informatica. L’Italia si dota così della prima definizione di un’architettura di sicurezza cibernetica nazionale e di protezione delle infrastrutture critiche.

Stiamo facendo un quadro della configurazione in Europa e una mappatura sul recepimento in Italia.

Stiamo recuperando le informazioni sugli incidenti per le Infrastrutture Critiche in Europa / Italia / Nord Est

Sicurezza cibernetica nazionale, la consapevolezza nelle IC del Nord Est

LA SICUREZZA INFORMATICA IN AZIENDA: L'IMPATTO SUL BUSINESS DELLA PMI GUARDANDO LO SCENARIO DEL NORDEST

Dr. Luca Moroni - Via Virtuosa

Gruppo di approfondimento 2013Scopo del gruppo di lavoro è identificare il livello di percezione e di gestione che hanno le infrastrutture critiche ma anche quelle produttive nell’area del Nord Est.

L’obiettivo sarà quello di dare una visibilità agli elementi trascurati dalla sicurezza it tradizionale che invece devono essere presi in considerazione perche l’elemento più debole della catena della sicurezza logica

Verranno analizzati 3 case study completamente anonimi divise per dimensione per capire se gli intervistati sarebbero pronti in caso diventassero target o se ne sono consapevoli.

Se siete una infrastruttura critica, avete una produzione che se violata avrebbe un impatto sulla vita umana o siete interessati a partecipare al survey mandatemi una mail [email protected]

Sicurezza cibernetica nazionale, la consapevolezza nelle IC del Nord Est

LA SICUREZZA INFORMATICA IN AZIENDA: L'IMPATTO SUL BUSINESS DELLA PMI GUARDANDO LO SCENARIO DEL NORDEST

Dr. Luca Moroni - Via Virtuosa

Gruppo di approfondimento 2013Le infrastrutture critiche che valuteremo sono:

• Produzione, trasmissione, distribuzione, dispacciamento dell'energia elettrica e di tutte le forme di energia, quali ad esempio il gas naturale

• Telecomunicazioni e telematica; • Risorse idriche e gestione delle acque reflue; • Agricoltura, produzione delle derrate alimentari e loro distribuzione; • Sanità, ospedali e reti di servizi e interconnessione; • Trasporti aereo, navale, ferroviario, stradale e la distribuzione dei carburanti e dei

prodotti di prima necessità; • Banche e servizi finanziari; • Sicurezza, protezione e difesa civile (forze dell'ordine, forze armate, ordine pubblico); • Le reti a supporto del Governo, centrale e territoriale e per la gestione e delle

Emergenze.

I possibili interessati sono le aziende di questi settori ma anche quelli che hanno una produzione che se violata avrebbe un impatto sulla vita umana.

Sicurezza cibernetica nazionale, la consapevolezza nelle IC del Nord Est

LA SICUREZZA INFORMATICA IN AZIENDA: L'IMPATTO SUL BUSINESS DELLA PMI GUARDANDO LO SCENARIO DEL NORDEST

Dr. Luca Moroni - Via Virtuosa

Gruppo di approfondimento 2013Il Survey in Corso: http://www.surveymonkey.com/s/F2LM3SR

Quesito 3. Quali di questi elementi della Sicurezza Informatica, che sono diventati rilevanti in relazione alle nuove tecnologie, non ha mai preso in considerazione?

Sicurezza cibernetica nazionale, la consapevolezza nelle IC del Nord Est

LA SICUREZZA INFORMATICA IN AZIENDA: L'IMPATTO SUL BUSINESS DELLA PMI GUARDANDO LO SCENARIO DEL NORDEST

Dr. Luca Moroni - Via Virtuosa

Project 2020 Scenarios for the Future of Cybercrime White Paper for Decision Makers

Lo Scenario del futuro:

• Cloud/Virtualisation Target• Consumerizzazione /Bring Your Own Device (BYOD)• Crime as a Service• Guerre cibernetiche• Trojans che rubano i dati• Hacktivismo sui sistemi embedded• Perdita di dati di Alto Profilo• Legislazione sul lavoro contro la

sicurezza• Malware al di fuori del Sistema

Operativo• Mobile

LA SICUREZZA INFORMATICA IN AZIENDA: L'IMPATTO SUL BUSINESS DELLA PMI GUARDANDO LO SCENARIO DEL NORDEST

Dr. Luca Moroni - Via Virtuosa

Project 2020 Scenarios for the Future of Cybercrime White Paper for Decision Makers

Lo Scenario del futuro:

• Nuovi Attori di minaccia• Nuovi modi per nascondere le informazioni• Sistemi di controllo industriale

(SCADA)• Attacchi ai servizi finanziari Online• Certificati fasulli (Https)• Ingegneria Sociale• Social e Media comunication• Legittimazione dello Spam• Attacchi SSL e TLS• Attacchi ad obiettivi Target• Web Exploits

LA SICUREZZA INFORMATICA IN AZIENDA: L'IMPATTO SUL BUSINESS DELLA PMI GUARDANDO LO SCENARIO DEL NORDEST

Dr. Luca Moroni - Via Virtuosa

Domande

LA SICUREZZA INFORMATICA IN AZIENDA: L'IMPATTO SUL BUSINESS DELLA PMI GUARDANDO LO SCENARIO DEL NORDEST

Dr. Luca Moroni - Via Virtuosa

+39 338 6258675