SCHEMA DI AUDIT AL SISTEMA PRIVACY TQM-2019 · 2019-02-15 · Il presente Schema di Audit (di...

Transcript of SCHEMA DI AUDIT AL SISTEMA PRIVACY TQM-2019 · 2019-02-15 · Il presente Schema di Audit (di...

SCHEMA DI AUDIT AL SISTEMA PRIVACY TQM-2019 VERIFICA DELLA COMPLIANCE AL REGOLAMENTO EUROPEO 2016/679 IN MERITO A POLITICA E

VALUTAZIONE DEI RISCHI ED EVENTUALE IMPATTI PER IL SISTEMA DI PROTEZIONE DEI DATI

Ambito e scopo dello schema

Manuale dei requisiti e delle regole di controllo per accreditare processi di trattamento dati rispettosi

dei diritti fondamentali delle persone fisiche e della libera circolazione delle informazioni.

Metodologia della Politica Integrata dei sistemi TQM

Il presente Schema di Audit (di seguito lo “Schema”), offre a Titolari e Responsabili del trattamento i principi e gli elementi di controllo, per la valutazione di compliance di tutte le attività di trattamento al EU Reg. 2016/679 (di seguito il “Regolamento”) e il successivo decreto di armonizzazione Dlgs.101/2018 che ha novellato il Codice Privacy (Dlg.vo196/2003). I principi adottati e le basi giuridiche applicabili nel Sistema con lo Schema sono valide e riconosciute anche nelle organizzazioni con trattamenti transfrontalieri.

All’interno dello Schema si fa riferimento all’impianto normativo cumulativo di cui sopra con la

notazione “Privacy 4.0” o “Privacy TQM”

Lo Schema formalizza sia validazione che monitoraggio dell'adeguatezza di processi, procedure dell'organizzazione e misure fisiche, logiche e organizzative applicate al Sistema aziendale di tutti i trattamenti di dati personali. Tali trattamenti sono considerati sia sul piano confidenziale della Privacy che sul piano della loro protezione; la integrazione dei due aspetti deve essere congiuntamente garantita da un sistema di gestione dei rischi, di governo delle prassi e di monitoraggio e riesame continuo del Sistema.

Lo Schema porta il Titolare (ed eventuali figure Co-Titolari, Designate e/o Responsabili di seguito Soggetti Privacy) a soddisfare i requisiti e implementare i controlli indispensabili alla gestione di sistemi hardware e software, perché la elaborazione automatica di dati personali garantisca la loro esattezza, accuratezza, attualità, coerenza, completezza e aggiornamento. La vigente normativa Privacy 4.0 sulla protezione dei dati personali richiede la migliore e più possibile aggiornata dotazione di strumenti tecnologici di trattamento.

Il presente Schema verifica i criteri di compliance al Regolamento, basandosi sulla matrice di audit TQM di cui in AQ-SPPD. Tale matrice consta di sette macro-monitoraggi che classificano altrettante sezioni di principi fondamentali richiamati dal Regolamento e dalla Privacy 4.0 quali:

la liceità del trattamento, la capacità e di notificare violazioni, la privacy by design e by default e

la valutazione d'impatto ove applicabile.

La Matrice dell’Annesso AQ-SPPD è definita come strumento di audit TQM in quanto è derivata dalla unificazione di controlli comuni alle norme volontarie di audit nei Sistemi Qualità delle famiglie ISO27000 - ISO20000, cosi come alle Linee Guida internazionali OWASP, ITIL, CoBIT e CSF-NIST per la sicurezza ICT

L'organizzazione che applica questo Schema a processi, prodotti e/o servizi, manifesta e dimostra ai portatori di interesse e tutti i potenziali Interessati l'adozione di un Sistema di Qualità e Sicurezza accreditabile a tutela delle informazioni di persone fisiche e la libera circolazione dei loro dati.

Revisionato, applicato e validato per il corrente Sistema della Organizzazione in data:……………………….

Titolare e Co-titolare Delegato Designato DPO se presente

……………………………………… ……………………………………… ………………………………………

NOTA DI RESPONSABILITA’

La valutazione della compliance al Regolamento condotta secondo lo Schema, è un atto volontario che non riduce o annulla la Responsabilità del Titolare del trattamento (o dove presenti delle figure Contitolari/Responsabili/Designati del trattamento) per ciò che riguarda gli obblighi di compliance al Regolamento stesso o a parti di esso.

Le responsabilità del Titolare per inadempienza valgono per ogni singolo trattamento di dati personali, sia esso effettuato direttamente o effettuato per loro conto dai soggetti del sistema Privacy 4.0; non esistono manleve possibili per eludere gli obblighi impliciti nella c.d. “accountability” (intesa come <obbligo di rendere conto> e <poter dimostrare>).

Sommario AUDIT PRIVACY TQM

0. INTRODUZIONE 0.1 Contesto ed evoluzione socio-tecnologica 0.2 Privacy TQM e analisi di processo 0.3 Modello PDCA applicato alla protezione dei dati personali (Ciclo di Deming) 0.4 Modello applicativo interoperabile – Schema TQM e HLS

1. OBIETTIVO E AMBITO Dl APPLICAZIONE 1.1. Impegno e diligenza della Organizzazione 1.2. Schema di audit TQM volontario per la Organizzazione

3. TERMINI E DEFINIZIONI (ordine alfabetico) 3. RIFERIMENTI NORMATIVI TERZI

4. PRINCIPI ED ELEMENTI DEL SISTEMA PRIVACY TQM 4.1. Premesse 4.2. Impostare Adeguatezza delle misure organizzative 4.3. Impostare Correttezza, Liceità e Trasparenza 4.4. Chiarire Finalità singola o multiple 4.5. Variazioni nella finalità 4.6. Verifica della Pertinenza 4.7. Essenzialità e non “eccedenza” 4.8. Etica della Qualità dei dati 4.9. Assicurare Esattezza dei dati 4.10. Documentare comprovato Aggiornamento dei dati 4.11. Verifica della Completezza dei dati 4.12. Stoccaggio e Conservazione sicure delle informazioni 4.13. Classificazione dei dati per finalità 4.14. Valutazione dei rischi e misure di sicurezza 4.15. Comunicazioni delle violazioni di Sistema e del sito

5. CONSAPEVOLEZZA E ASSUNZIONE DI RUOLO 5.1. Impegni del Titolare del Trattamento (TdT) 5.2. Politiche Privacy della Organizzazione 5.3. Ruoli, Responsabilità e adeguatezza tecnologica

6. GESTIONE DEL SISTEMA ORIENTATA AL RISCHIO 6.1. Gestione del cambiamento 6.2. Politica proattiva e preventiva del rischio 6.3. Valutazione del rischio e degli Impatti Privacy

7. PILASTRI DELLA ARCHITETTURA PRIVACY TQM 7.1. Requisiti e obblighi di sistema 7.2. Procedure e Prassi di primo livello 7.3. Monitoraggio e verifica dei processi interni 7.4. Responsabile della protezione dei dati 7.5. Piano di Formazione 7.6. Documentazione del Manuale Privacy TQM

8. SISTEMA OPERAZIONALE 8.1. Obblighi di Pianificazione e Controllo 8.2. Progettazione privacy per disegno e per scelta predefinita (by design e by default) 8.3. Controllo attivo modifiche di processi, prodotti e servizi forniti dall'esterno

9. AUDIT DELLE PRESTAZIONI 9.1. Audit per riesame idoneità, adeguatezza ed efficacia 9.2. Componenti di Audit di Sistema 9.3. Azioni correttive della non compliance

10. EVIDENZE E STRATEGIE DI MIGLIORAMENTO 10.1. Miglioramento continuo dei flussi di trattamento 10.2. Non conformità e Azioni correttive

ANNESSO AQ-SPPD - OBIETTIVI E METODO Dl CONTROLLO GESTIONALE

ANNESSO CHK-ICT-SPPD - OBIETTIVI E METODO Dl CONTROLLO ICT

0. INTRODUZIONE

Il Regolamento armonizza i diritti e le libertà fondamentali delle persone fisiche rispetto alle attività di trattamento dei dati unificando in tutti i Paesi della Unione Europea un innovativo e rivoluzionario quadro giuridico. Il diritto alla protezione dei dati trova le fondamenta storiche nell’ all'art. 8 paragrafo 1, della Carta dei Diritti Fondamentali dell'Unione europea e, nel rispetto del principio di proporzionalità, l’Art. 16 paragrafo 1 del TFUE (Trattato di Funzionamento della Unione Europea).

Il Regolamento (in Italia Reg.2016/679), assicura coerenza, certezza del diritto e trasparenza per gli operatori europei che trattano Dati Personali. Dall’altro versante, la sua certa applicazione garantisce ai soggetti interessati di tutti gli stati membri, rispetto egualitario degli obblighi e responsabilità dei Titolari e dei Soggetti Privacy che operano per loro conto.

Lo Schema è applicabile a qualsiasi Titolare e Soggetti Privacy, Pubblico, Privato o Organizzazione senza scopo di lucro, qualunque settore merceologico ed a prescindere dal tipo di trattamento realizzato. Implicitamente lo Schema può essere scalarmente applicato a qualsiasi dimensione aziendale.

Lo Schema discrimina la portata di applicabilità di un Sistema Privacy 4.0 (anche citato come Privacy TQM) in ragione di specifiche categorie di trattamento di dati personali. Naturalmente la sua adozione viene in aiuto ad organizzazioni e/o professionisti che precocemente debbano iniziare le proprie strategie di business adeguandosi nella fase iniziale di impresa ad uno standard di riferimento.

0.1 Contesto ed evoluzione socio-tecnologica

La portata tettonica della evoluzione delle tecnologie informatiche, è drammaticamente esplosa nelle componenti di rischio sui trattamenti dei dati relativi alle persone fisiche. Difendere l’identità digitale e il dato dell’individuo significa proteggere la persona fisica.

Le rivoluzioni del Cloud Computing, del WEB 4.0, della Virtualizzazione, del BigData e la interazione di queste tecnologie con l’IoT e l’ AI ha fattorialmente aumentato le possibilità di raccolta e di condivisione dei dati. Questa Era 4.0 è d’altra parte sfruttata dalle imprese Pubbliche e Private proprio per pubblicizzarsi nel mercato e orientare la propria immagine commerciale. Le conseguenze di questo non investono solo la Economia globale ma anche e soprattutto gli ordini sociali delle popolazioni.

In questo contesto, ogni realtà economica potrà immaginare un futuro di sviluppo solo a fronte di una gestione dei rischi del trattamento dei dati personali, perché oltre a soddisfare l'esigenza di rispettare le prescrizioni legali norma di riferimento, proteggerà le proprie informazioni di business.

Da qui il vantaggio competitivo derivante dalla adozione di processi di verifica (audit interni) e di certificazione (audit di terza parte) all'interno dell'organizzazione; un Sistema Privacy TQM (SP-TQM) che segue lo Schema non esclude gli eventi avversi, ma assicura che il rischio di impresa connesso alle attività di trattamento dei dati, sia efficientemente gestito nell'organizzazione e dimostrabili ed nel caso, sempre possibile, di un evento avverso tutte le misure di mitigazione del danno siano attuate.

Il SP-TQM obbliga il Titolare del trattamento alla revisione sistematica e periodica delle politiche organizzative, delle procedure operative standard (POS) e la verifica dimostrata della messa in opera delle misure fisiche, logiche e organizzative adeguate imposte dal nuovo impianto normativo inibitorio e caducante. Questo implica che le organizzazioni svolgano la mappatura dei trattamenti, e la ricognizione dei processi orientata alla valutazione del rischio e delle politiche aziendali. Un SP-TQM porta alla piena consapevolezza del Titolare e dei suoi Soggetti

Privacy, del vantaggio competitivo per le 'attività economiche e dell'adeguata gestione del rischio di perdita del proprio patrimonio di dati di business.

In Europa, oltre al Trilogo istituzionale, il Reg.2016/679 può contare sulla divulgazione e lo studio della evoluzione della norma da parte del gruppo di lavoro Articolo 29 (WP29, Working Party 29); questo gruppo indipendente emana Linee Guida operative che aiutano nella comprensione e nella applicazione di un SP-TQM. Una delle opinioni più recenti ha stabilito che le certificazioni (o l’adesione a marchi, sigilli e schemi di accreditamento), svolgono un ruolo importante nella Responsabilità degli adempimenti per la protezione dei dati (WP29 opinion 3/2010 on the principle of accountability WP173).

Uno Schema di accreditamento/certificazione, che valuta la compliance a regole cogenti circa la protezione dei dati personali, non solo dimostra la compliance stessa, ma permette al Titolare di provare tangibilmente che progettato, pianificato e implementato le misure tecniche ed organizzative adeguate alla gestione dei diritti degli Interessati secondo i principi sanciti dal Regolamento.

Aderendo allo Schema si soddisfano i principi e regole per gestire i rischi correlati ai trattamenti dei dati personali (elettronici, cartaceo) adattando l’impatto del SP-TQM in modo proporzionato alle risorse, le disponibilità e la sostenibilità delle esigenze delle micro, piccola e media impresa (art. 42.1).

La manutenzione e il monitoraggio del sistema orientato al miglioramento continuo secondo lo Schema, si ottiene con l’audit periodico basato su tabelle di controllo dell’ Annesso AQ-SPPD e dell’Annesso CHK-ICT-SPPD.

I pannelli con le tabelle di controlli dell'Annesso AQ-SPPD, sono utilizzabili e verificabili in aziende di qualunque ordine e grado, pubblico-privato e indipendentemente dalla dimensione e l'ambito di produzione o erogazione di processi e servizi rivolti direttamente alle persone fisiche.

La struttura AQ-SPPD dello Schema semplifica la gestione di Audit di prima, seconda e terza parte, descrive la applicabilità e il contesto degli obiettivi dei controlli via via validati. Operare secondo uno Schema TQM, ha infine il vantaggio di rendere il SQS della azienda completamente “interoperabile” con gli standard internazionali che convengono sul Sistema HLS o Struttura ad Alto Livello (Annex SL, Ref.: ISO-2014).

La struttura dell’Annesso CHK-ICT-SPPD è nello Schema Privacy TQM la checklist operativa per riscontrare selettivamente tutte le infrastrutture ICT. La Lista di Riscontro dell’Annesso CHK-ICT-SPPD è modulabile, intendendo con ciò che può essere utilizzata su più livelli di scalabilità e profondità.

Questo permette di effettuare un Audit di prima e/o seconda parte sia per una semplice azienda con una piccola LAN che una organizzazione strutturata e distribuita anche su piattaforme multimodali e internazionali.

0.2 Privacy TQM e analisi di processo

La applicazione dello Schema di audit ad un SP-TQM applica un metodo progettuale sistematico di analisi di processi con lo scopo di predisporre, verificare, riesaminare, mantenere, aggiornare e migliorare la compliance del Sistema a norme e prescrizioni legali sul trattamento dei dati personali.

Il SP-TQM implica pertanto un insieme di attività correlate e intra-dipendenti. E’ chiaro che la organizzazione mobilità ogni unità operativa (o funzione aziendale) coinvolgendo in modo diretto il relativo personale; quest’ultimo dovrà essere istruito tramite formazione specifica che attesti competenze adeguate e la consapevolezza a priori dei rischi per i diritti e le libertà del soggetto interessato conseguenti all’uso dei dati personali per ogni trattamento svolto.

La validazione di uno scheda di Audit si basa sul rilevamento e la analisi di evidenze oggettive e misurabili; tali evidenze possono essere sia documentali cartacee (registrazioni) che digitali (DB recordsets, reports e/o Logs fissati con tecniche di hashing) ma devono in ogni caso garantire la verificabilità e la significatività dell’adempimento a cui fanno riferimento nel SP-TQM. Ecco perché il manuale del sistema Privacy 4.0 (di seguito MSPPD) descrive tutti i processi valutabili e interoperabili previsti dal Regolamento (le infrastrutture ICT, i sistemi operativi, archivi, networks, configurazioni logiche di apparati e strumenti HW).

0.3 Modello PDCA applicato alla protezione dei dati personali (Ciclo di Deming)

Il modello PDCA (Plan Do Check Act o ciclo di Deming) cui tutte le norme contrattuali volontarie di certificazione fanno ricorso, può essere applicato anche alla protezione dei dati personali. Negli ultimi decenni anche le norme prescrittive e le leggi internazionali sono di fatto mirate alla assimilazione di disposizioni e adempimenti legali come vincoli per la attuazione di requisiti di controllo a scopo certificativo e/o di accreditamento.

La applicazione concettuale del ciclo Deming al Trattamento (cosi come identificato e formalizzato dalla organizzazione nel Registro dei Trattamenti (Art. 30 del Regolamento) è anche molto semplice da formalizzare. Di fatto tutti i documenti del MSPPD corrispondono a Procedure Gestionali e/o operative piuttosto che registrazioni di un Sistema AQ compliant con l’Annesso SL delle norme ISO di ultima generazione (vedi modello della struttura HLS).

E’ quindi corretto abbinare i principi generali e particolari dei due schemi perché entrambi sono orientati alla analisi e la valutazione del rischio (eventuale valutazione degli impatti DPIA (Art. 35 del Regolamento) dove richiesta dal tipo di trattamento e di dato (Es. Dati giudiziari, sensibili, ultra-sensibili, particolari e specifici; Art. 8).

Il modello PDCA assicura che per tutte le fasi decisionali e le attività di trattamento dei dati personali dell'organizzazione, vengano verificate/controllate le regole formalizzate dal Titolare del trattamento. Quanto il Titolare sceglie poi nomina, delega e/o designa tutti i Soggetti Privacy potrà realizzare un Piano di Adeguamento per la progressiva applicazione della “accountability” a tutti i livelli della organizzazione. Scopo ultimo la compliance del Sistema Privacy 4.0 al Regolamento.

La Figura 1.0 visualizza il ciclo virtuoso PDCA mappando per riferimento incrociato i principali adempimenti di un MSSPD. Dettagli sul significato e il meccanismo ciclico di audit nella legenda della Figura 1.0. La immagine riporta un blocco del ciclo addizionale rispetto al PDCA: REVIEW. Questo è peculiare della integrazione tra le filosofie ISO e quelle della normativa del Regolamento perché essenzialmente il momento della clausola del “Riesame” nei Sistemi HLS ISO corrispondono all’articolato per gli adempimenti di riqualifica, revisione e rinnovamento contrattualistico, organizzativo e del parco tecnologico nel combinato Codice Privacy (Dlg.196/03), Regolamento Privacy (Reg.2016/679)e coordinamento Dlg.vo 101/18

La legenda sotto la Figura 1.0 riassume sinteticamente le principali attività associate con le fasi progressive del ciclo adattato al disegno e la progettazione di un Sistema Privacy TQM.

Figura 1.0 – modello PDCA (o ciclo di Deming) applicato al GDPR

Legenda

PLAN: Analisi del (dei) processo di business identificando i flussi di dati associati a informazioni di trattamento, e pianificando gli obiettivi di controllo per la Valutazione dei Rischi e degli Impatti per i quali progettare soluzioni fisiche, logiche e organizzative.

DO: Sulla base della VR-DPIA determinare il livello di rischio accettabile e gestirlo per ogni trattamento cosi da poter redarre i Registri dei Trattamenti e le procedure critiche per sicurezza e qualità nel sistema (Es. Data Breach, VDS, Telecontrollo ecc.)

CHECK: verificare l'applicazione continua delle azioni stabilite in Politica, controllare l'efficacia delle misure fisiche, logiche e organizzative, misurare l'efficacia delle azioni e confrontare con gli obiettivi prefissati.

ACT: Standardizzare le soluzioni, sulla base della esperienza del SP-TQM relazionando e rendendo disponibili i resoconti delle registrazioni raccolta durante il funzionamento del SP-TQM, dove possibile considerare eventuali azioni migliorative e identificare nuovi rischi emergenti da eventi avversi.

REVIEW: Riqualificare e revisionare tutti i soggetti esterni di fornitura, per rinegoziare/adattare tutta la contrattualistica in essere per prodotti e servizi di fornitura allegando dove necessario nuovi obblighi e/o limitazioni dei termini di condivisione dei dati personali.

0.4 Modello applicativo interoperabile – Schema TQM e HLS

La logica di audit e controllo dello Schema SP-TQM si ispira e allinea con quello delle Strutture

HLS (High Level Structure) definite nelle norme volontarie internazionali ISO (derivare a loro

volta dagli schemi BSI, British Stantards Institute). Questa omologazione operativa dell’impianto

degli indici e di unificazione di schemi di audit è stata essa stessa formalizzata nelle direttive

ISO-Annex SL e dal 2014; chi implementa Sistemi Integrati segue quindi una struttura e un

percorso comuni.

L’approccio TQM rende pienamente compatibile lo Schema Privacy 4.0 con le tutte le principali

norme ISO e comporta tutti i vantaggi derivati dalla condivisione di molti elementi del Manuale

del SQS.

Riportiamo di seguito la lista delle norme volontarie compatibili:

0.4.1 - UNI EN IS019011, UNI CEI EN ISO/IEC 17021-1, ISO 9001, UNI EN ISO/IEC 27001 , UNI

ISO/IEC 25012, ISO/IEC 29100, ISO/IEC 29134 e UNI ISO 31000

Tutte le norme sopra elencate prevedono un monitoraggio continuo basato su numerose check-list di controlli di audit. I controlli seguono gli ambiti specifici di ogni norma come le infrastrutture IT, la Business Continuity e il Disaster Recovery, la cyber sicurezza ecc.

Lo Schema TQM ha integrato tutti gli elementi congiunti nell’ Annesso AQ-SPPD che quindi valuta in modo completo tutti gli aspetti critici oggetti di verifica e controllo per soddisfare e validare gli obblighi di adempienza previsti dal Sistema Privacy 4.0

1.0 OBIETTIVO E AMBITO Dl APPLICAZIONE

1.1 Impegno e diligenza dovuta della Organizzazione

Lo Schema TQM è applicabile qualunque organizzazione e, in tema di tutela dei dati personali e la libera circolazione di tali dati, può essere implementato in un nuovo Sistema cosi come utilizzato per il miglioramento di un Sistema privacy pre-esistente ma non aggiornato con le revisioni del combinato disposto Privacy TQM.

Pertanto i Titolari e i Soggetti Privacy aziendali, possono adeguarsi agli ultimi vincoli normativi e gestire la propria organizzazione con un monitoraggio proattivo nel MSPPD. Solo l’evidenza di un MSPPD attivo permette di affrontare serenamente le Ispezioni per conto della Autorità di Controllo e dimostrare l'adozione di garanzie “adeguate” ai sensi del Regolamento.

Il Titolare e i suoi Soggetti privacy, assumono l’impegno (Quality’s Committment) di rispettare i diritti e le libertà fondamentali a partire dalla facoltà di diritto di accesso e controllo da parte degli Interessati ai propri dati personal.

L’esecuzione tracciata delle “diligenze dovute” (Due diligences) può dimostrare che i trattamenti dei dati personali sono svolti nel pieno rispetto delle normative vigenti, indipendentemente dalla nazionalità dell'interessato. Questo implica che, nella nuova Privacy 4.0, anche per i Dati Transfrontalieri valgono le Diligenze Dovute di cui sopra

L’utilizzo dello schema di audit del SPD-TQM, porta all’emergere di elementi critici o inadeguatezze gestionali causa potenziale di diseguaglianze o discriminazione negli individui oggetto del trattamento secondo i principi espressi dall'art. 8 paragrafo 1 della Carta dei diritti fondamentali dell'EU e l'art. 16 Paragrafo 1 del Trattato di Lisbona. La sua applicazione ed implementazione è volontaria per ottenere una forma di accreditamento e/o certificazione in quanto utilizza l’evidenza documentale delle analisi e dei controlli dei principi di trattamento dei dati personali (documenti di registrazioni). Il Titolare e le sue figure privacy co-responsabili assolvono inequivocabilmente alla Responsabilizzazione (criterio di Accountability) richiesta dal Regolamento.

La documentazione del manuale MSPPD dimostra inoltre l’effettivo adeguatezza delle procedure interne all'organizzazione e loro coerenza con la corretta analisi e gestione del rischio.

Il Sistema complessivamente considerato, verifica giorno per giorno la bontà della fase di analisi e valutazione dei rischi e, dove mandatoria, della valutazione d'impatto (VR-DPIA).

1.2 Schema di audit TQM volontario per la Organizzazione

Lo Schema di audit della Privacy-TQM controlla tutte le prescrizioni dell'EU Reg. 2016/679 e considera anche il successivo Dlg.vo 101/2018 per il coordinamento delle norme europee con quelle del Codice Privacy (Dlg.196/2003).

I principi, i criteri e lo schema di controllo strutturati nell’annesso AQ-SPPD sono applicati indipendentemente dalla tipologia, dimensione, natura dei beni e servizi prodotti e/o della impresa. La validazione dei controlli rende trasparente e comprovata la diligenza del Titolare e dei suoi Soggetti Privacy. Il Sistema TQM dura consistentemente con l’esistenza della stessa azienda/impresa nel territorio dell'Unione Europea. Così come per tutti i Sistemi Integrati, dovrà essere annualmente verificato e revisionato con una riedizione del MSPPD

IMPORTANTE:

Un accreditamento e/o una certificazione di terza parte rilasciata alle organizzazioni, non comporterà

mai una sostituzione dei controlli e delle verifiche delle Autorità di Controllo. Pertanto, adottare un

Sistema Privacy TQM, ancorchè accreditato/certificato, non manleva i Titolari/Responsabili

dell'organizzazione dalle Responsabilità in caso di inadempienza e/o violazione delle prescrizioni

vigenti.

Ai fini di certificazione, esistono possibilità di esclusioni e/o limitazioni della applicazione di specifici punti di controllo (CCP); questo può determinarmi in circostanze di tipologie di trattamenti di dati basati su particolari basi giuridiche. In questi casi le esclusioni possono essere verificate prima della fase di pre-audit a fronte di motivazioni scritte inviate all’Ente.

La valutazione della compliance viene validata solo tramite: l'esatta rendicontazione delle procedure e dell'applicazione della norma oltre la dimostrazione di una provata comprensione dei disposti normativi al momento dell'effettuazione dell'Audit.

2 TERMINI E DEFINIZIONI (ordine alfabetico)

(Rif. Associati a UNI EN ISO 9000, UNI CEI ISO/IEC 27001, UNI ISO 31000, EU Reg. 2016/679, UNI ISO/IEC 25012, UNI CEI EN ISO/IEC

17065)

Amministratori di Sistema

Professionisti che in ambito ITC, gestiscono e

manutengono un impianto di elaborazione o di

sue componenti.

Analisi del rischio

Utilizzo sistematico di informazioni per

identificare le cause e stimare il rischio.

Archivio

Qualsiasi insieme organizzato e sistematico di dati personali disponibili su supporto cartaceo o digitale, accessibili secondo criteri determinati, indipendentemente dal fatto che tale insieme sia centralizzato, decentralizzato o ripartito in modo funzionale o distribuito geograficamente.

Audit interno

Esame sistematico ed indipendente per

determinare se l'attività svolta ed i risultati

ottenuti sono in accordo con quanto pianificato e

se quanto pianificato e predisposto risulta

congruo al raggiungimento degli obiettivi.

Autenticazione Informatica

Insieme degli strumenti elettronici e delle procedure di verifica anche indiretta dell'identità dell'utente di un sistema informatico ed elettronico che anche solo potenzialmente fornisca un mezzo di accesso ai dati personali sia esso diretto o indiretto.

Autorità capofila

Autorità di controllo disciplinata dall'art. 56, EU

Reg. 2016/679

Azione correttiva

Azione da intraprendere per eliminare la causa di

non compliance rilevata o di particolari situazioni

che si presentano all'esame.

Azione preventiva

Azione per eliminare la causa di una non

compliance potenziale o di situazioni non

desiderabili. L 'azione preventiva si adotta per

evitare il verificarsi di non compliance.

Carta di Nizza

Carta dei diritti fondamentali dell'unione

europea proclamata a Nizza il 7 dicembre 2000 e

pubblicata i 18.12.2000 (2000/C 364/01)

Credenziali di autenticazione

Dati e/o dispositivi, in possesso di una persona,

da questa conosciuti o ad essa univocamente

correlati, utilizzati per l'autenticazione

informatica.

Dati

Forme classificabili e reinterpretabile dell'informazione che è possibile processare in modo formalizzato, sia cartaceo che elettronico-digitale, per essere controllato e reso idoneo alla comunicazione, alla interpretazione e alla loro elaborazione.

Dati Anonimi

Dato che in origine, o a seguito di trattamento, non può essere assodato ad un interessato identificato o identificabile.

Dati Identificativi:

Dati personali che permettono l'identificazione diretta dell'interessato.

Dati Particolari

Dati personali idonei a rivelare l'origine razziale ed etnica, le convinzioni religiose, filosofiche o di altro genere, le opinioni politiche, l'adesione a partiti, sindacati, associazioni od organizzazioni a carattere religioso, filosofico, politico o sindacale, nonché i dati personali idonei a rivelare lo stato di salute e la vita sessuale.

Dato Biometrico

I dati personali ottenuti da un trattamento tecnico specifico relativi alle caratteristiche fisiche, fisiologiche o comportamentali di una persona fisica che ne consentono o confermano l'identificazione univoca, quali l'immagine facciale o i dati dattiloscopici.

Dato Genetico

I dati personali relativi alle caratteristiche genetiche ereditarie o acquisite di una persona fisica che forniscono informazioni univoche sulla fisiologia o sulla salute di detta persona fisica e che risultano in particolare dall'analisi di un campione biologico della persona fisica in questione.

Dato Personale

Qualunque informazione riguardante una persona fisica identificata o identificabile.

Dato relativo alla salute

I dati personali attinenti alla salute fisica o mentale di una persona fisica, compresa la prestazione di servizi di assistenza sanitaria, che rivelano informazioni relative al suo stato di salute.

Disponibilità

Le informazioni devono essere disponibili entro i

tempi stabiliti a coloro che le richiedono e sono

autorizzati ad accedervi

Integrità

Proprietà di salvaguardia dell'accuratezza e

completezza dei dati.

ISO (International Organization for

Standardisation)

Ente internazionale con sede e Ginevra, che ha il

compito di armonizzare le norme emanate dagli

enti di normazione delle varie nazioni

relativamente alle procedure tecniche e

metrologiche.

Misurazione di qualità dei Dati

Variabile a cui è assegnato un valore come il risultato di misurazione di una caratteristica di qualità dei dati o indicante un loro livello di sicurezza richiesto.

Misure di sicurezza

Complesso delle misure tecniche, informatiche, organizzative, logistiche e procedurali di sicurezza che garantiscono un livello di protezione adeguato a quello richiesto dalla valutazione dei rischi connessi al trattamento secondo la norma di riferimento e la base giuridica secondo finalità.

Misure opportune di compliance

Elementi di valutazione della compliance al

Regolamento da parte del Titolare per attenuare

il rischio.

Non compliance

Mancato soddisfacimento di un requisito,

valutazione in luogo di inadempienza.

Norme vincolanti d'impresa

Politiche in materia di protezione dei dati

personali applicate da un Titolare del

trattamento o Responsabile stabilito in uno stato

membro per regolare il trasferimento o il

complesso di trasferimenti di dati personali a un

responsabile in un paese terzo fuori dall'unione.

Organizzazione internazionale

Un'organizzazione e gli organismi di diritto

internazionale pubblico ad essa subordinati o

qualsiasi altro organismo istituito sulla base di un

accordo fra due o più stati.

Parola chiave

Componente di una credenziale di autenticazione

associata ad una persona ed a questa nota,

costituita da una sequenza di caratteri o altri

dati in forma elettronica.

Principio di esattezza

Obbligo del Titolare di agire sui dati inesatti rispetto alla finalità dichiarate, di garantire e verificare l'esattezza, l'aggiornamento e la completezza dei dati trattati, i dati inesatti o rettificando con tempestività le anomalie riscontrate.

Principio di finalità

Trattamento di un Archivio che avviene in

termini chiari determinati e manifestati all'atto

della raccolta.

Principio di liceità e correttezza

Trattamento di un Archivio nel rispetto delle

norme vigenti, a regolamenti o a normativa

comunitaria e comunque in modo trasparente nei

confronti dell’Interessato.

Principio di non eccedenza

Utilizzo dei soli dati sufficienti al perseguimento

dei legittimi fini dichiarati, pertinenti e non

eccedenti i fini stessi ("minimizzazione dei dati").

Principi di Pertinenza e Trasparenza

Pertinenza - dei dati rispetto alla finalità per cui

vengono trattati.

Trasparenza - informazioni destinate al pubblico

o all'interessato siano concise, facilmente

accessibili e di facile comprensione e che sia

usato un linguaggio semplice e chiaro.

Profilazione

Qualsiasi forma di trattamento automatizzato di dati personali consistente nell'utilizzo di tali dati personali per valutare determinati aspetti personali relativi a una persona fisica, in particolare per analizzare o calcolare metricamente caratteristiche e/o aspetti di rendimento professionale, di situazione economica, di salute, di preferenze personali, di interessi, di affidabilità, di comportamento, di ubicazione, o di spostamenti della persona fisica resi georeferenziabili.

Profilo di autorizzazione

Insieme degli attributi, univocamente associati

ad una persona, che consentono di individuare a

quali dati essa può accedere, nonché i

trattamenti ad essa consentiti.

Pseudonimizzazione

Trattamento di dati personali che rendono identificabile l'interessato o possono essere a lui associati solo con ulteriori informazioni aggiuntive, separatamente conservate e sottoposte ad adeguate misure tecniche e organizzative che non ne consentano l'attribuzione univoca ad una persona.

Qualità dei Dati

La valutazione metrica del livello di sicurezza delle caratteristiche dei dati quando soddisfano coerentemente condizioni prestabilite e/o

implicite alle condizioni di trattamento dichiarate nelle politiche del sistema di Qualità e Sicurezza.

Responsabilizzazione (Accountability)

Obbligo Titolare nel garantire ed essere in grado

di dimostrare il rispetto degli obblighi derivanti

dai principi previsti nella normativa di

riferimento.

Riesame

Valutazione sistematica e regolare dell'efficacia ed efficienza degli elementi atti a conseguire gli obiettivi pianificati e stabiliti. Il riesame può comprendere un adattamento a nuove esigenze per azioni di miglioramento

Rischio elevato

E' una condizione ci rischio di pregiudizio dei

diritti e delle libertà delle persone fisiche.

Sistema

Insieme di strumenti e delle procedure che

abilitano l'accesso ai dati e alle modalità di

trattamento degli stessi, in funzione del profilo

di autorizzazione del richiedente.

Strumenti elettronici

Elaboratori, programmi per elaboratori, e qualunque dispositivo elettronico o comunque automatizzato con cui si effettua il trattamento.

Struttura HLS

Struttura generale ad alto livello, cioè struttura

comune a gli standard ISO definita nel 2012 al

fine di migliorare l'interoperabilità degli standard

normativi. Si basa principalmente su

terminologie, testi, definizioni e sequenza

comuni.

Terzo

La persona fisica o giuridica, l'autorità pubblica, il servizio o altro organismo che non sia l'interessato, il Titolare del trattamento, il Responsabile del trattamento, il Delegato al trattamento e una Soggetto Autorizzati al trattamento dei dati personali sotto l'autorità diretta del Responsabile o del Titolare.

TFEU

Trattato sul funzionamento dell'Unione Europea

(trattato di Lisbona)

Titolare del Trattamento

Persona fisica o giuridica, l'autorità pubblica, il servizio o altro organismo che, singolarmente o insieme ad altri, determina le finalità e i mezzi del trattamento di dati personali; quando le finalità e i mezzi di tale trattamento sono determinati dal diritto dell'Unione o degli stati membri, il Titolare del trattamento o i criteri specifici applicabili alla sua designazione possono essere stabiliti dal dritto dell'Unione o dagli stati membri.

Tracciabilità

Grado in cui i dati hanno attributi che forniscono

una registrazione degli accessi ai dati e a tutte le

modifiche effettuate ai dati in un contesto di

utilizzo specifico.

Trattamento

Qualsiasi operazione o insieme di operazioni

compiute con o senza l'ausilio di strumenti

elettronici, processi automatizzati e applicate a

dati personali, come la raccolta, la registrazione,

l'organizzazione, la strutturazione, la

conservazione, memorizzazione, l'adattamento o

la modifica, l'estrazione, la consultazione, l'uso,

la comunicazione mediante trasmissione,

diffusione o qualsiasi altra forma di messa a

disposizione, il raffronto o l'interconnessione, la

limitazione, la cancellazione o la distruzione.

Trattamento a rischio

Trattamento di dati personali suscettibile di

cagionare un danno fisico, materiale o morale in

particolar modo se il trattamento comporta

discriminazione, furto o usurpazione d'identità,

perdite finanziarie, pregiudizio alla reputazione

o qualsiasi altro danno economico o sociale

importante. Viene inoltre considerato

trattamento particolarmente a rischio il

trattamento di categorie particolari di dati, la

valutazione della personalità, preferenze ed

interessi personali, affidabilità o

comportamento. Infine, è trattamento a rischio il

trattamento di una notevole quantità di dati

personali per un vasto numero di interessati.

Valutazione del rischio

Processo atto a determinare la probabilità e la gravità del rischio del trattamento, in funzione della natura, dell'oggetto, del contesto e delle finalità del trattamento dei dati personali. La valutazione deve essere basata su elementi di valutazione oggettivi.

Valutazione d' Impatto

E' la valutazione che si rende obbligatoria,

qualora un tipo di trattamento presenti un

rischio elevato per i diritti e le libertà dei

interessati.

3 RIFERIMENTI NORMATIVI TERZI

I riferimenti richiamati all'interno di questo Schema di certificazione, sono di indirizzo per

l'applicazione dello Schema di Audit Privacy TQM

EU Reg. 2016/679

EN ISO/IEC 17065

EN ISO/IEC 17021-1

EN ISO 19011

REGOLAMENTO (CE) 765/2008

UNI ISO/IEC 25012

UNI ISO/IEC 25024

UNI EN ISO/IEC 27001

UNI EN ISO/IEC 9001

ISO/IEC 29134

ISO/IEC 29100

UNI ISO 31000 STANDARD ANNEX SL

4. PRINCIPI ED ELEMENTI DEL SISTEMA PRIVACY TQM

4.1 Premesse

Il Titolare deve verificare e assicurare costantemente che i dati personali relativi a soggetti Interessati oggetto di trattamento siano trattati con liceità e correttezza, vengano raccolti e registrati secondo finalità pre-determinate, esplicite e legittime. Il Titolare deve inoltre garantire che durante il periodo proporzionato e giustificato di trattamento i dati siano esatti, aggiornati, pertinenti e non eccedenti gli scopi della raccolta per i quali si ha le basi giuridiche di trattamento.

4.2 Impostare Adeguatezza delle misure organizzative

Il Titolare deve impostare metodi e prassi di controllo per valutare e dimostrare continuamente la compliance del trattamento del dato personale secondo i principi di corretta impostazione sin dalla fase di progettazione iniziale riducendo al minimo il trattamento dei dati e la loro accessibilità.

4.3 Impostare Correttezza, Liceità e Trasparenza

I dati personali dei soggetti Interessati, devono essere raccolti ed elaborati correttamente, il soggetto Interessato deve liberamente fornire le informazioni senza essere fuorviato con indicazioni vessatorie o poco comprensibili; questo anche in merito alle finalità del trattamento.

L'organizzazione deve sistematicamente verificare che il trattamento dei dati personali dei soggetti Interessati, sia effettuato secondo correttezza e liceità, affinchè la raccolta di dati e/o tutte le attività implicate nel processo di trattamento, sono lecite solo se soddisfano i requisiti e gli adempimenti delle prescrizioni legali di regolamenti, normative applicabili alla tipologia di finalità e raccolta che il Titolare decide per il business della Organizzazione.

4.4 Chiarire Finalità singola o multiple

La Finalità della raccolta dei dati personali scelta dal Titolare deve essere chiara, determinata e manifestata all’interessato nel momento della raccolta dati presso l’interessato e comunque prima della espressione del consenso. Rispetto alla finalità dichiarata, tutti gli utilizzi successivi dei dati personali devono rimanere compatibili e congrui con quanto dichiarato al momento della raccolta. Nel caso di ulteriori e nuove finalità, è necessario sottoporre una nuova informativa.

In nessun caso sono utilizzate finalità ambigue, generiche e a valenza multipla. Qualunque trattamento dei dati non associato ad una trasparente e preliminare informativa all'interessato completa di finalità aggiornate e aderenti alle misure applicate dalla organizzazione, prefigurano un trattamento illecito.

4.5 Variazioni nella finalità

Il Titolare del trattamento deve assicurarsi costantemente che non si verifichi uno sconfinamento dai criteri di legittimazione soddisfatti dalla originale informativa (vedi Punto 4.4), perché eventuali modifiche di finalità del trattamento implicano la verifica di compatibilità con la finalità precedente e in ogni caso la redazione di nuove informative per gli interessati.

4.6 Verifica della Pertinenza

Il Titolare del trattamento deve verificare che:

a. La raccolta dei dati personali sia funzionale alle e congrua con le finalità dichiarate ed effettivamente implementate, attraverso controlli che validano i dati quando realmente utili a conseguire il risultato

b. i dati personali oggetto di trattamento sino proporzionali e non eccedano le reali esigenze dei processi di business

4.7 Essenzialità e non “eccedenza”

Il Titolare del trattamento deve verificare e monitorare che i dati personali oggetto di trattamento siano utili e necessari ai fini dichiarati comunque controllando che siano in essere misure di minimizzazione dell’uso di dati personali.

Il Responsabile del trattamento (interno e/o esterno) e/o il Delegato, se e dove nominati, disporrà verifiche periodiche e sistematiche, se necessario anche automatizzate per monitorare le reali necessità dell'organizzazione.

Dati personali raccolti, non appartenenti alle categorie di finalità dichiarate, sono "eccedenti", e come tali saranno distrutti o resi anonimi attraverso le adeguate procedure e/o tecniche previste dalle prescrizioni applicabili.

4.8 Etica della Qualità dei dati

L'organizzazione deve garantire che i dati siano esatti, completi. Quando il Titolare deve dare conto di una richiesta di “aggiornamento”, provvederà a dare risconto e garantire il diritto all’interessato secondo i tempi e le modalità previste. La valutazione di completezza deve essere coerente con le finalità dichiarate.

In occasione di dubbi sulla correttezza dei dati personali trattati, la Organizzazione deve

piuttosto considerare la loro cancellazione.

4.9 Assicurare Esattezza dei dati

L'informazione nominativa non deve contenere errori quindi l'organizzazione adotta misure e mantiene prassi “adeguate” al mantenimento della esattezza dei dati gestiti.

Quando la Organizzazione ha ottenuto dati provenienti da albi, elenchi, o documenti conoscibili da chiunque, il Titolare del trattamento ha comunque l'obbligo di sincerarsi della loro validità e il riscontro riconciliato con gli elenchi originali di provenienza. Naturalmente dove possibile si potrebbe avere una adeguata documentazione a supporto dell'esattezza da parte della fonte di origine.

4.10 Documentare comprovato Aggiornamento dei dati

L'organizzazione deve verificare e documentare almeno una volta l'anno, l'esattezza e la

compliance dei dati contenuti nei propri archivi.

4.11 Verifica della Completezza dei dati

L 'organizzazione deve verificare l'interezza analitica dei dati personali degli interessati al fine di prevenire una divulgazione di dati di cui al Punto 4.10 e scongiurare qualunque possibile circolazione di notizie di dissimili dalla realtà o anche solo incomplete.

In occasione di controversie e/o incidenti di violazioni Informatiche, il Titolare del trattamento

ha l'obbligo di comunicare la fonte da cui i dati sono stati prelevati all'interessato così che sia in

grado di esercitare i propri diritti.

4.12 Stoccaggio e Conservazione sicure delle informazioni

Il Titolare del trattamento deve assicurare che la conservazione dei dati degli Interessati oggetto del trattamento rispetti i termini di tempo necessario a realizzare gli scopi per cui sono detenuti; l’Organizzazione deve pertanto progettare, formalizzare e implementare un Sistema di procedure e prassi di stoccaggio (sia cartaceo che digitale) e dovrà automatizzare procedure operative anche per la validazione periodica della integrità delle copie dei repertori di sicurezza tramite test di ripristino dei volumi a garanzia del mantenimento delle informazioni.

4.13 Classificazione dei dati per finalità

Il Titolare del trattamento, o la figura che per proprio conto gestisce il Sistema Privacy, disegna

e implementa tutte le necessarie procedure di automazione informatica e/o manuali sul

cartaceo, per assicurare che dati trattati siano solo quelli specificamente associabili alla finalità

dichiarata.

4.14 Valutazione dei rischi e misure di sicurezza

Il Titolare del trattamento con l'aiuto del Responsabile della protezione dei dati, se nominati e del Designato e/o dell'Amministratore di Sistema, deve individuare adeguate misure di sicurezza che siano allineate al progresso tecnico, e adatte ad evitare i rischi di distruzione, di perdita, di modifica, di divulgazione e di accesso non autorizzato ai dati dei soggetti.

Ogni anno sarà effettuato un audit interno per verificare/validare/aggiornare il Disciplinare Interno della Organizzazione (DIA) con specifico riferimento alla formazione IT per tutto lo staff aziendale. Il DIA è comprensivo delle eventuali nuove disposizioni e definizioni dei dati di trattamento per tutti i Soggetti Autorizzati a trattare e le corrispondenti categorie di dati loro consentiti.

4.15 Comunicazioni delle violazioni di Sistema e del sito

Il Titolare messo a conoscenza di violazione dei dati personali, notifica la stessa all'Autorità di Controllo nelle forme e nei modi previsti dall'EU Reg. 2016/679 e Succ. Dlg.101/2018.

Se le violazioni possono anche solo potenzialmente creare un nocumento elevato per i diritti e le libertà della persona fisica, il Titolare comunica anche agli interessati le violazioni dei dati personali senza ritardo. La comunicazione avverrà nei modi e nei termini previsti dal Regolamento stesso affinché sia possibile per gli stessi interessati preservarsi per quanto possibile e mitigare danni maggiori.

5 CONSAPEVOLEZZA E ASSUNZIONE DI RUOLO

5.1 Impegni del Titolare del Trattamento (TdT)

Il Titolare del trattamento deve garantire ed essere sempre in condizioni di dimostrare il rispetto della compliance al processo di gestione dei dati personali. Dovrà anche assicurare e mantenere ai soggetti che ha reso corresponsabili (Responsabili, Delegati e Soggetti Autorizzati al Trattamento) tutte le risorse necessarie (finanziarie e umane) per gli adempimenti normativi in materia di protezione dei dati personali pianificando una verifica almeno annuale.

La pianificazione e il monitoraggio delle adeguate politiche aziendali devono essere formalizzate in un Manuale Privacy (MSPPD). La struttura del manuale che può essere anche in formato elettronico/digitale, è istruito con Politiche, Procedure di Gestione (1°Livello), Procedure Operative e Registrazioni (documenti con paternità e data certa); complessivamente considerato il MSPPD supporta e rende conto della corretta compliance del Sistema Privacy TQM.

Se integrato con altre norme volontarie di tipo ISO-SL-HLS, Il Sistema Privacy condivide elementi di misurazione oggettivi (Es.: PKI), in grado di misurare tangibilmente e obiettivamente il funzionamento e l’escursione di miglioramento delle politiche adottate.

5.2 Politiche Privacy della Organizzazione

In ragione della natura, del contesto, del settore di business, delle finalità del trattamento e della preliminare analisi dei rischi (se dovuta anche degli Impatti privacy sulla azienda), a cui sono esposti anche solo potenzialmente i diritti e le libertà delle persone fisiche, il Titolare predispone/incarica misure fisiche, logiche e organizzative per la istruttoria di uno o più documenti contenenti:

a. dichiarazione delle politiche sulle finalità del trattamento dei dati personali

(protezione dei dati dei clienti, utenti, ecc.);

b. elaborazione di politiche conciliative e risarcitorie sul rischio residuo accettato

pianificando formalmente iniziative ed eventi di sensibilizzazione (awareness),

formazione, aggiornamento e affiancamento (training) dei dipendenti;

c. pianificazioni specifiche di protezione dei dati, come ad esempio la pianificazione

pluriennale delle misure adottate;

d. pianificazione di iniziative ed eventi di sensibilizzazione dei clienti, dei fornitori e

degli utenti;

e. campagne di coinvolgimento degli Interessati e delle loro organizzazioni (attività

implicita nella Valutazione d'Impatto);

g. elaborazione di un processo per la gestione delle violazioni dei dati personali;

h. dichiarazione di politiche sulla gestione dell'esercizio dei diritti dell'interessato;

i. validazione formalizzata periodica del mantenimento di condizioni di sussistenza del

consenso.

5.3 Ruoli, Responsabilità e adeguatezza tecnologica

Il Titolare del trattamento deve assicurare la compliance del Sistema Privacy aziendale al Regolamento sia per la sua diretta Accountability (Responsabilità) che per tutte quelle dei Soggetti Privacy che sono stati delegati/designati ad agire per suo conto.

In una Organizzazione, la Titolarità è diretta espressione della fattuale abilità di colui (Soggetto giuricico) che ha potere decisionale su finalità, e capacità di spesa per i mezzi e modalità di gestione di un Sistema Privacy per l'uso dei dati personali.

Il Titolare deve sempre aggiornare e riesaminare il proprio Sistema Privacy alla luce dell'evoluzione tecnologica e della normativa di compliance applicabile provvedendo contestualmente alla verifica per la eventuale riedizione di politiche interne, di misure fisiche, logiche ed organizzative e quindi del MSPPD.

6 GESTIONE DEL SISTEMA ORIENTATA AL RISCHIO

6.1 Gestione del cambiamento

Il Titolare al momento di pianificare nuovi trattamenti dovrà prendere in considerazione tutte le variabili di contesto che possono interagire con i propri obiettivi. Verranno pertanto qualificati i criteri, interni ed esterni, da considerare nella più generale valutazione del rischio, definendo il livello di rischio accettabile, attraverso parametri oggettivi di misurazione.

La protezione dei Dati Personali nello schema Privacy TQM non garantisce solamente il diritto alla riservatezza e alla confidenzialità degli interessati, ma assicura sostanzialmente (non solo formalmente), che le misure adeguate ai trattamenti possano prevenire danni conseguenti ad un trattamento illecito e/o compromissioni della integrità fisica del dato (cartaceo o digitale) quali perdita, cancellazione e corruzione.

Per tutti i trattamenti il Titolare valuta il rischio a partire dalle fonti iniziali lungo tutto il ciclo di vita del trattamento. L’emivita dei processi e delle misure messe in opera per garantire gli adempimenti del Regolamento decorrono quindi dal momento primogenito della acquisizione fino alla distruzione del dato.

6.2 Politica proattiva e preventiva del rischio

Dopo aver capito tutte le eventuali fonti di rischio (minacce/vulnerabilità) anche solo potenzialmente in grado di compromettere la confidenzialità, l'integrità, la disponibilità e la resilienza dei dati personali, il Titolare predispone e dichiara gli impegni della Politica Privacy 4.0.

Con la manifestazione degli intenti generali della organizzazione nei confronti delle prescrizioni legali del regolamento e del suo recepimento nelle emanazioni a livello di Autorità di Controllo nazionale, il Titolare intraprende la pianificazione, il disegno e la implementazione dei processi aziendali secondo misure logiche, fisiche e organizzative formalizzate nel Manuale del Sistema Privacy e Protezione dei Dati (MSPPD).

Tale MSPPD viene strutturato modularmente per essere continuamente adattato, aggiornato e revisionato dai soggetti Privacy cui il Titolare a esteso la responsabilità e le competenze Privacy quali il RPD (DPO), eventuali amministratori di sistema (ADS). In Italia, a decorrere dalla pubblicazione in Gazzetta Ufficiale del Dlg. 101/2018 del 19/09/2018, il Titolare può anche adottare figure di Designati interni a cui specificamente assegnare compiti di verifica, controllo e/o applicazione delle corrette disposizioni dichiarate in Politica Privacy dalla organizzazione.

6.3 Valutazione del rischio e degli Impatti Privacy

Dopo la stesura della documentazione relativa alla Valutazione dei Rischi, e dove necessaria della successiva e correlata valutazione degli Impatti Privacy (D-PIA), il Titolare deve attendere e soddisfare, adeguate risorse e procedure interne atte a garantire il tempestivo avvio dei processi valutativi e la loro corretta e puntuale esecuzione.

La capacità dell'organizzazione di identificare tutti i rischi riconducibili ai trattamenti tutelati dalle norme in materia di Protezione dei Dati Personali, permette di scegliere il corretto livello di misure tecniche ed organizzative per mitigare e/o ridurre al minimo le conseguenze di un incidente privacy, sia esso riferito a supporti cartacei o elettronico-digitali.

7 PILASTRI DELLA ARCHITETTURA PRIVACY TQM

7.1 Requisiti e obblighi di sistema

Il Titolare del trattamento a cui competono le decisioni in ordine alle finalità, alle modalità del trattamento dei dati personali trattati e agli strumenti utilizzati, ivi compreso il profilo della sicurezza, al fine di poter comprovare la compliance a quanto richiesto dalle norme vigenti, deve: valutare, attuare, riesaminare e mantenere attivo, un opportuno sistema di misure tecniche e organizzative per garantire un livello di sicurezza adeguato al rischio potenziale che incombe sui dati con alto riguardo alla prevenzione della distruzione, perdita, modifiche e le rivelazioni non autorizzate, l'accesso illegale ai dati trattati. Inoltre, deve attuare corrette politiche preventive per verificare il rispetto dei principi di esattezza ed adeguatezza delle informazioni trattate.

7.2 Procedure e Prassi di primo livello

II Titolare del trattamento deve:

A. Definire una politica di gestione adeguata in relazione alle caratteristiche

dell'organizzazione, alle linee operative ed all'uso interno degli archivi di dati personali

gestiti.

B. Stabilire in maniera analitica quali sono i potenziai rischi che incombono sui dati nel

trattamento in oggetto.

C. Definire gli obiettivi temporali e metodologici del trattamento.

D. Comunicare all'organizzazione l'importanza di conseguire gli obiettivi per la messa a

norma del trattamento, creando i giusti presupposti di consapevolezza.

E. Fornire risorse umane ed economiche adeguate a gestire i processi.

F. Assicurarsi che siano predisposte procedure operative e documentazione relativa.

G. Accertarsi che tutto il personale sia adeguatamente formato.

H. Verificare che vengano effettuati gli Audit interni ed esterni.

L'organizzazione deve definire il sistema documentale di un MSPPD per diffondere e rendere operative le politiche Privacy 4.0 all'interno dell'organizzazione cosi che tutti i livelli di risorse umane svolgano la corretta attività di gestione dei trattamenti.

7.3 Monitoraggio e verifica dei processi interni

Il Titolare del trattamento deve:

A. Verificare che vengano rispettati i diritti e le libertà fondamentali dei soggetti rispetto al

trattamento effettuato.

B. Aver predisposto procedure di verifica dei processi realizzati al fine d monitorare che ciò

che è stato progettato corrisponda a quanto eseguito.

C. Individuare gli errori e le violazioni relative alla sicurezza.

D. Verificare che le politiche interne adottate, siano allineate al principio di protezione dei dati

dalla progettazione, al loro utilizzo.

E. Verificare che i dati siano protetti in tutto il loro ciclo di vita, dalla raccolta fino alla loro

distruzione.

F. Verificare che i dati utilizzati siano sempre ridotti al minimo indispensabile per la finalità

perseguita.

G. Verificare che gli accordi fra eventuali "co-Titolari del trattamento" riflettano

correttamente i loro ruoli.

H. Verificare che gli eventuali Responsabili del Trattamento siano correttamente istruiti sulle

attività di trattamento da effettuare per proprio conto.

7.4 Responsabile della protezione dei dati

Il Titolare del trattamento deve designare un Responsabile della Protezione dei Dati (RPD o DPO) quando le attività del trattamento consistono in trattamenti che per loro natura, oggetto e finalità, richiedono il monitoraggio regolare e sistematico dei dati o quando sono relativi, su larga scala, a categorie particolari di dati personali, oggetto di specifiche garanzie.

I trattamenti di dati personali effettuati da pubbliche autorità devono sempre formalizzare la designazione di un Responsabile della Protezione dei Dati

7.5 Piano di Formazione

Il modello di compliance aziendale Privacy TQM richiede un monitoraggio costante dei processi formativi, è necessario pertanto verificare la formazione puntuale del personale.

Il Titolare o chi per suo conto acquisisce la responsabilità della Formazione deve:

A. Stabilire le competenze del personale ed indicare almeno un referente di progetto.

B. Sottoporre ad audit interno l'efficacia delle azioni intraprese.

C. Conservare diligentemente tutta la documentazione fornita dall'Organismo di certificazione

e i certificati di compliance emessi.

D. Coordinare e formare il nuovo personale in merito alla compliance alle norme vigenti.

E. Al cambio di metodologie operative dell'organizzazione e delle conseguenti procedure ed

istruzioni, valutarne l'impatto sulla metodologia di gestione degli archivi interni

all'organizzazione e eventuali correttivi.

F. Verificare almeno annualmente la conoscenza generale e la corretta comprensione della

norma anche mediante l'uso di test di valutazione e corsi formativi.

G. Registrare le sessioni di addestramento, istruzione e formazione, verbalizzando per iscritto,

anche in formato elettronico, i risultati per singolo discente ed i soggetti che hanno

effettuato la docenza.

Nello schema di audit della Privacy TQM, la Formazione deve avere i requisiti richiesti dal Regolamento europeo. Il Titolare o chi per suo conto acquisisce la responsabilità della Formazione dovrà progettare un Piano Formativo (verificato su base almeno annuale) rispettando i criteri e i principi per la quale la Formazione deve quindi:

A. essere pianificata

B. essere specifica e diversificata

C. essere verificata periodicamente

D. essere frontale con lo staff e/o digitale per ogni soggetto autorizzato

E. essere dimostrabile e comprovabile agli organi ispettivi o alla AC

7.6 Documentazione del Manuale Privacy TQM

L'organizzazione che adotta lo Schema Privacy TQM, adeguatamente ad ogni trattamento sempre avere disponibile e aggiornata la seguente documentazione:

A. Manuale Privacy o documentazione equivalente che comprenda

• Mappatura dei trattamenti (archivi interni ed esterni e relativi tracciati record) Istruzioni

formali alle persone autorizzate al trattamento sotto l'autorità del Titolare (addetti)

• Qualifiche e contratti Responsabili del trattamento

• Procedure di monitoraggio degli Amministratori di Sistema (interni o esterni)

B. Modulistica di Informative (ed eventuali richieste di consenso)

C. Registro del trattamento (doppia edizione per TdT e RdT)

D. Valutazione del rischio e metriche di misurazione (proped. DPIA se dovuta, Punto E)

E. Metodologia di valutazione d'impatto sulla protezione dei dati e registro delle DPIA effettuate

F. Procedure che regolano la raccolta e il trattamento dei dati

G. Procedura per la gestione dei diritti dell'interessato

H. Procedura di modifica e/o cancellazione dati

I. Procedure misure tecniche ed organizzative per la gestione della sicurezza dei trattamenti,

documentazione (sia cartaceo che elettronico-digitale) incluso gestione cookies, business continuity,

disaster recovery e le necessarie misure di cyber sicurezza (on-premise, web, Cloud SaaS ecc.)

J. Relazione annuale dell'amministratore di sistema o Delegato con equivalente responsabilità

K. Relazione annuale del Responsabile della protezione dei dati (DPO) se nominato

L. Procedure di gestione dei “data breaches“

M. Procedure di gestione della privacy by design e by default

N. Procedura di gestione degli Audit interni

La documentazione del MSPPD può essere su supporto cartaceo e/o elettronico-digitale ma in ogni caso dovrà essere conosciuta a tutte le figure autorizzate dal Titolare e dovrà essere distribuita e fruibile secondo competenza e responsabilità attribuita alle diverse categorie di soggetti autorizzati.

8. SISTEMA OPERAZIONALE

8.1 Obblighi di Pianificazione e Controllo

Il Titolare dimostra la sua piena Responsabilizzazione in merito alle attività di pianificazione di tutti i controlli e rettifiche delle scelte dichiarate e motivate nella Politica Privacy TQM aziendale. Tutti i Piani di Audit rappresentano l'evidenza documentale di un Sistema SPPD operante secondo Regolamento.

8.1.1 Mappature trattamenti

Il Titolare pianifica formalmente la mappatura globale dei trattamenti e verifica costantemente tutti

gli archivi utilizzati all'interno dell'organizzazione. La mappatura segue una risoluzione di dettaglio a

livello di i singoli trattamenti effettuati da ogni soggetto autorizzato.

8.1.2 Registro delle operazioni di trattamento

Con i registri del trattamento il Titolare o chi per suo conto abbia la responsabilità del trattamento,

documenta e controlla che le caratteristiche dei trattamenti corrispondano a realtà.

8.1.3 Valutazione del rischio

Il Titolare dedica tempo, adeguate risorse e completa attenzione alle procedure interne di avvio dei

processi valutativi del rischio, e la successiva messa in opera dell’impianto di un corretto Sistema di

gestione per la loro minimizzazione.

8.1.4 Valutazione d'Impatto

Se la fase di valutazione dei rischi evidenzia un rischio elevato per i diritti e le libertà del soggetto

interessato, il Titolare deve formalizzare un documento di valutazione d'Impatto dei rischi Privacy.

l’Autorità di Controllo Garante redige e rende pubblica una lista di trattamenti soggetti alla

valutazione d'impatto, in aggiunta alle fattispecie previste dall'Art. 35 del Regolamento.

8.2 Progettazione privacy per disegno e per scelta predefinita (by design e by default)

La Organizzazione ha l'obbligo di adottare misure tecnico-organizzative a protezione dei dati personali in compliance al Regolamento alle quali applicare sia in fase di disegno che di realizzazione i criteri by design & by default a:

I. Politiche

II. Processi

III. Misure di sicurezza

8.3 Controllo attivo modifiche di processi, prodotti e servizi forniti dall'esterno

Se in un qualunque momento lungo la vita della Organizzazione, si modifica (ex novo o aggiornamento) un servizio o un prodotto software/hardware, il Titolare o il soggetto che per suo conto acquisisce la responsabilità, adotta procedure che garantiscano la riqualifica e il riesame dei fornitori per comprovare la continuità di compliance di Sistema e il rispetto del trattamento dei dati personali. Tutte le attività di queste fasi dovranno essere verbalizzate e validate con nuove edizioni/versioni delle procedure dello Schema Privacy TQM.

9. AUDIT DELLE PRESTAZIONI

9.1 Audit per riesame idoneità, adeguatezza ed efficacia

Il Titolare del trattamento assicura il riesame delle componenti del Sistema Privacy TQM della Organizzazione per la corretta applicazione e comprensione del Sistema almeno una volta l'anno, per verificarne la idoneità, la adeguatezza e l’efficacia. I risultati devono essere documentati e registrati.

9.2 Componenti di Audit di Sistema

Gli elementi da considerare al riesame da parte dell'organizzazione devono essere:

A. Documenti rilasciati dall'ente certificatore

B. Documento di mappatura dei trattamenti

C. Registro dei trattamenti

D. Documento aggiornato di valutazione dei rischi

E. Monitoraggio della Valutazione d'Impatto

F. Informazioni e statistiche puntuali o a campione di controllo sulla qualità ed esattezza

G. dei dati contenuti negli archivi

H. Stato delle eventuali azioni correttive

I. Analisi procedure relative ad Informative e consenso

J. Analisi del corretto rispetto dei diritti degli interessati

9.3 Azioni correttive della non compliance

Il Titolare del trattamento attraverso apposite figure se del caso nominate e con il supporto del Responsabile della protezione dei dati, se designato, deve intraprendere azioni atte ad eliminare le cause di non compliance; la procedura deve definire i requisiti per:

A. Riportare le non compliance in un documento aggiornato almeno annualmente

B. Stabilire le cause di non compliance

C. Studiare azioni atte ad evitare il ripetersi delle non compliance

D. Stabilire e mettere in atto azioni correttive

E. Riesaminare le azioni correttive intraprese

10 EVIDENZE E STRATEGIE DI MIGLIORAMENTO

10.1 Miglioramento continuo dei flussi di trattamento

Il di trattamento dei dati personali secondo lo Schema Privacy TQM, segue il ciclo PDCA e deve pertanto valutare in modo metrico e/o ergonomico le performance del Sistema secondo il principio del “miglioramento continuo (continual improvement). Si intende con ciò perseguire aa valutazione costante dei processi di gestione del rischio Privacy dell'organizzazione

Il miglioramento continuo applicato allo Schema Privacy TQM per la protezione dei dati, si basa sulla standardizzazione di indicatori dei processi rilevati dal monitoraggio delle registrazioni che seguono i flussi di trattamento cosi come identificati dal Registro dei Trattamenti.

Il monitoraggio prevede:

A. Creazione di flussi continui di informazioni verso il Titolare/DPO

B. Verificare l'eventuale messa in produzione di trattamenti non valutati preventivamente

C. Attuare delle verifiche periodiche (audit interni) intese a misurare sistematicamente lo stato

di compliance della organizzazione

D. Valutare lo stato dei piani di rientro a seguito delle non compliance riscontrate

E. Verificare l'efficacia del piano di trattamento dei rischi

F. Verificare che il personale addetto sia adeguatamente qualificato, formato e motivato

G. Valutare l'operato del team di lavoro

Il Miglioramento continuo non è solo interno alla Organizzazione, ma qualifica costantemente anche le prestazioni dei Responsabili e dei Fornitori esterni. A questo scopo si sono approntate procedure di verifiche ispettive e/o audit programmati all’esterno il cui scopo è assicurare il corretto coinvolgimento dei vari i livelli aziendali nei processi decisionali e il loro confronto con le corrispettive persone coinvolte nelle forniture

10.2 Non conformità e Azioni correttive

Le possibili non conformità sono schematicamente riassunte come segue:

A. Non Compliance/Carenze quando il requisito previsto dallo Schema di riferimento viene

costantemente disatteso mettendo a rischio l'affidabilità del prodotto, del servizio o del processo

oggetto di valutazione

B. Osservazione, Il requisito previsto dallo Schema di riferimento verificato è applicato solo

parzialmente o non viene applicato sistematicamente senza inficiare l'affidabilità del prodotto, del

servizio o del processo oggetto di valutazione.

C. Commento, possono considerarsi come spunti per attività di miglioramento del prodotto, del servizio

o del processo oggetto di valutazione. Seppure non inficiano la capacità dell'organizzazione di

soddisfare i requisiti contenuti nello Schema di riferimento, quando il commento non venisse

recepito la motivazione deve essere registrata.

Le Azioni Correttive verranno intraprese in conseguenza a:

• analisi della gravità e frequenza delle segnalazioni di non compliance;

• esigenze emerse in sede di Audit di riesame;

• esito di audit interni che abbiano rilevato non compliance;

• esito di audit di organismi di certificazione e/o organi ispettivi.

La formalizzazione delle Azioni Correttive rappresenta la comprovata eliminazione delle cause di non compliance rilevate e con essa lo sgravio del Titolare da possibili sanzioni per inadempienza.

ANNESSO AQ-SPPD OBIETTIVI E METODO Dl CONTROLLO ICT DEL

SISTEMA PRIVACY E PROTEZIONE DEI DATI

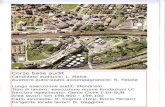

Committente

……………………………………………………..

Data Center

……………………………………………………..

Auditor

……………………………………………………..

Data audit

……………………………………………………..

ANNESSO AQ-SPPD OBIETTIVI E METODO Dl CONTROLLO DEL

SISTEMA PRIVACY E PROTEZIONE DEI DAI

Gli obiettivi di controllo riportati nel prospetto denominato "AQ-SPPD", sono derivati da quanto previsto

dalle norme vigenti e dalle linee guida pubblicate e rilasciate dallo European Data Protection Board

(EDPB-https://edpb.europa.eu/edpb_it )

L’acronimo AQ-SPPD pertiene la porzione del manuale annessa allo schema di Audit TQM che formalizza le

logiche ed i metodi di controllo di Assicurazione Qualità (AQ) applicati al Sistema Privacy e Protezione dei

Dati (SPPD). Le sezioni dell’annesso sottendono le liste di controllo operazionali associate nell’AQ-SPPD

affinché il Responsabile Privacy, se presente in concerto con quello della Assicurazione Qualità (RAQ),

possa condurre verifiche periodiche e formalizzare le registrazioni di audit interno del sistema TQM (Punto

9 dello Schema di Audit Privacy TQM)

A.1 POLITICA E OBBLIGAZIONI DEL TITOLARE

A.1.1 - Obblighi generali e consapevolezza del Titolare

Stabilire la corretta percezione e declinazione formale, del concetto di responsabilità

generale del Titolare del trattamento.

A.1.1.1 Consapevolezza del Titolare del trattamento

Metodo di controllo: Verificare la reale consapevolezza del Titolare del trattamento e come

sia diffusa e permeata all’interno dell'Organizzazione. Verificare evidenze documentali dello

svolgimento di azioni di sensibilizzazione interna.

A.1.1.2 Adozione di un manuale privacy

Metodo di controllo: Verificare che il abbia redatto e mantenga un manuale sinottico, che

descriva le procedure dall'organizzazione. Ogni procedura dovrà essere identificabile

A.1.1.3 Riesame delle attuate

Metodo di controllo: La politica della protezione dei dati deve essere riesaminata almeno

una vota l'anno ovvero ogni qualvolta si verifichino cambiamenti significativi, normativi, ci

sistema, di personale

A.1.1.4 Assegnazione interna dei ruoli

Metodo di controllo: Verificare che ci sia un'assegnazione dei ruoli per la corretta

ripartizione delle responsabilità.

A.1.1.5 Riesame della direzione

Metodo di controllo: Verificare che le procedure per la compliance del trattamento dei dati

personali, sia coerentemente valutato nel riesame della direzione.

A.2 - SOGGETTI PRIVACY IMPLICATI NEI TRATTAMENTI

A2.1 Titolare del trattamento

Assicurare il rispetto delle norme vigenti da parte del Titolare

A2.1.1 Titolarità del trattamento

Metodo di controllo: Verificare che sia chiaramente compresa e definita la titolarità dei

trattamenti all’interno dell'organizzazione.

A2.1.2 Titolare del trattamento che non è stabilito nell’Unione Europea

Metodo di controllo: Verificare l'eventuale nomina scritta di un "Rappresentante" del

Titolare o del Responsabile, stabilito in uno degli stati membri dove si trovano gli Interessati.

A2.2 Contitolare del trattamento

Metodo di controllo: Stabilire e assicurare la corretta ripartizione delle responsabilità

A2.2.1 ConTitolare del trattamento

Metodo di controllo: Il Titolare del trattamento se stabilisce finalità e mezzi del trattamento

congiuntamente con altri Titolari, deve redigere un documento dove vengono chiaramente

ripartite le responsabilità e le competenze.

A2.2.2 Esercizio dei dritti e comunicazioni all'interessato nella Contitolarità del

trattamento

Metodo di controllo: Quando sono presenti accordi di Contitolarità il Titolare deve

assicurarsi che l'Interessato possa esercitare i suoi diritti.

A2.2.3 Comunicazione dell'accordo di contitolarità all’interessato

Metodo di controllo: L’Interessato deve essere messo a conoscenza del contenuto

essenziale dell'accordo fra Contitolari.

A2.3 Responsabile del trattamento

Assicurare il rispetto delle prescrizioni del Titolare

A2.3.1 Garanzie richieste al Responsabile

Metodo di controllo: Deve essere verificata la competenza e la conoscenza. specialistica del

Responsabile

A2.3.2 Certificazione del Responsabile

Metodo di controllo: Verificare se il Responsabile applica codici di condotta o adotta

meccanismi certificazione al fine di comprovare la sua conoscenza e compliance alle norme

vigenti.

A2.3.3 Contratto con i esterni

Metodo di controllo: Verificare che all’interno del contratto o in appositi allegati sia

chiaramente riportato:

Materia disciplinata

Durata del trattamento

Natura del trattamento

Finalità da trattamento

Tipo di dati personali

Categorie degli interessati

Misure di sicurezza adottate

Istruzioni operative

A2.3.4 Completamento dei trattamenti da parte di Responsabili esterni

Metodo di controllo: Verificare che, per ogni singolo trattamento, il Responsabile esterno

designato si attenga alle indicazioni del Titolare circa la restituzione e/o la cancellazione dei

dati personali trattati.

A2.3.5 Audit programmati ai Responsabili esterni

Metodo di controllo: Verificare che, nella nomina o nel contratto con il Responsabile siano

previsti audit programmati (audit di seconda parte).

A2.3.6 Nomina e Qualità dei Sub Responsabili

Metodo di controllo: Qualora il Responsabile del trattamento, ricorra ad altro Responsabile (o

eventuale sub-responsabile) del trattamento, verificare che il Titolare abbia predisposto adeguate

misure di autorizzazione e monitoraggio.

A2.3.7 Verifica dei Sub-Responsabili

Metodo di controllo: Verificare che il Responsabile applichi processi di monitoraggio ai sub-

Responsabili

A2.4 Responsabile della protezione dei dati (RPD/DPO Art. 37, 38 e 39 Regolamento)

Verificare la correttezza delle valutazioni effettuate dal Titolare o dal Responsabile in merito alla

designazione, alla scelta e ai compiti del Responsabile della Protezione dei dati (D. P. O.)

A2.4.1 Designazione del Responsabile della protezione (RPD/DPO)

Metodo di controllo: Verificare che, in merito alla designazione e all'operato dell'RPD

(DPO), siano stati rispettati gli adempimenti normativi.

A2.4.2 Designazione di un unico RPD (DPO) per un gruppo imprenditoriale

Metodo di controllo: ln caso di scelta da parte di un grupo imprenditoriale di nominare un

RPD (DPO), verificare se tale scelta sia compatible con l'agevole disponibilità di intervento in

ciascuno stabilimento.

A2.4.3 Designazione di un unico RPD (DPO) da parte di più organismi o autorità

pubbliche

Metodo di controllo: Nel caso in cui più organismi pubblici ricorrano alla nomina di un unico

RPD (DPO), verificare che la scelta sia documentata e circostanziata nel rispetto della

valutazione della struttura organizzativa e dimensionale.

A2.4.4 Dati di Contatto dell'RPD (DPO)

Metodo di controllo: Verificare che nella informativa, i dati di contatto dell'RPD (DPO) siano

chiari e ben declinati.

A2.4.5 Qualifiche professionali dell'RPD (DPO)

Metodo di controllo: Verificare che la scelta dell'RPD (DPO), tenga conto delle conoscenze

specialistiche della normativa e delle prassi in materia di protezione dei dati.

A2.4.6 Indipendenza del Responsabile della protezione dei dati (DPO)

Metodo di controllo: Verificare che il Responsabile della protezione dei dati (DPO),

dipendente o consulente del Titolare, sia messo in condizioni di alle funzioni e ai compiti

assegnategli in modo indipendente, senza condizionamento alcuno.

A3 - PRINCIPI APPLICABILI AL TRATTAMENTO E TUTELA DEI

DIRITTI

A.3.1 Responsabilizzazione (Accountability)

Obiettivo: Assicurare la corretta applicazione dei principi di trattamento e qualità dei dati

A.3.1.1 Finalità del trattamento

Metodo di controllo: Verificare che i dati vengano utilizzati solo per finalità determinate,

esplicite e legittime. Verificare inoltre che il trattamento di dati personali avvenga in modo

trasparente nei confronti dell’Interessato.

A.3.1.2 Compatibilità della Finalità

Metodo di controllo: Successivi utilizzi dei dati personali devono essere sempre compatibili

con la finalità dichiarata.

A.3.1.3 Pertinenza del trattamento

Metodo di controllo: Verificare che i dati trattati siano funzionali alla finalità dichiarata e

perseguita.

A.3.1.4 Qualità ed esattezza dei dati

Metodo di controllo: Verificare la presenza di procedure per la valutazione, rettifica 0

cancellazione dei dati inesatti o non più funzionali rispetto alle finalità.

A.3.1.5 Dati personali acquisiti da soggetti terzi