11_novembre2014

description

Transcript of 11_novembre2014

Diventa protagonista nel mondo Linux

∆ Le meraviglie della risoluzione 4K ∆ Mandare email di gruppo con PHP e MySQL

Pro

Inoltre…Parola di hacker Freaky Clown svela a Linux Pro tutti i segreti dei pirati della Rete p.36

"Computer... esegui!" Ecco come controllare la propria distro con la voce p.58

AccAdemiA del codice8 pagine di pura programmazione

da pagina 84

RPI a catenaCollega più schede insieme

e hackera le password

Tari

ffa

r.O

.C. -

PO

sTe

iTal

ian

e sP

a -

abb

. PO

sT. -

D.l

. 353

/200

3 (C

On

v. in

l. 2

7/02

/200

4 n

. 46)

arT

. 1, C

Om

ma

1, s

/na

- Di

sTri

buTO

re: P

ress

-Di,

mil

anO

Linux Pro 147 - 2014 - Mensile - €5,90 - CHF 13,60

rIPArA LINUX

LINUX PRO 126

LINUX Pro

Cosa trovi nel

LINUX PRO 147

8GBLINUX

Pro

Chakra 2014.09 EulEr - NEtruNNEr 14

L'ULTIMA VERSIONE DELLA DISTRO IDEALE

pER LAVORI AUDIO E VIDEO

LXP147_bustinaDVD 1 13/10/14 17:11

14 pagine di trucchi e consigli per Far sparire ogni errore ed eliMinare i proBleMi

COP_001_LXP147_cover 1 22/10/14 17:59

Tutto per WordPress■ Novità: WordPress 4 ■ Veloce installazione con 1&1 WP Wizard■ Aggiornamenti automatici del

core di WordPress

Massima sicurezza■ Notifi che di sicurezza

(aggiornamenti e molto altro)

Massimo comfort■ Novità: interfaccia a linea di comando

WP-CLI■ Supporto Esperti App

Tecnologia all’avanguardia■ Connettività di oltre 300 Gbps■ Massima disponibilità grazie alla

georidondanza■ 1&1 CDN powered by CloudFlare®

Tutto incluso■ Dominio gratuito (.it, .com, .net, .org, .info o .eu)■ Potenza illimitata: spazio web, traffi co, account

e-mail, database MySQL

Temi professionali in offerta■ Novità: -20% su tutti i temi Premium

di WordPress su Template Monster■ Ideale per la visualizzazione su dispositivi mobili

* 30 giorni di prova ”soddisfatti o rimborsati al 100%“. Un anno a partire da 12 € IVA escl. (14,28 € IVA incl.) con contratto di 12 mesi, poi a partire da 84 €/anno IVA escl. (99,96 € IVA incl.). Contratti disponibili anche con durata di un mese. Maggiori informazioni sul sito 1and1.it. 1&1 Internet AG, Elgendorfer Str. 57, 56410 Montabaur, Germania. Il Rubik’s Cube® è usato dietro licenza di Rubik’s Brand Ltd.

1and1.it

800 977313(numero verde)

DOMINIO | MAIL | HOSTING | SERVER

207x285

MESEDI PROVA DEINOSTRI PRODOTTI1 CLIC

PER CAMBIAREPACCHETTO1 TELEFONATA

E PARLERAI CONUN ESPERTO1

HOSTINGNOVITÀ:CON WORDPRESS

12 € IVA escl.*Un anno da

1&1 Hostingcon WordPress

MAPIT1411X1P_1-1_WH_Classic_207x285_46L.indd 1 16.10.14 15:17

Linux pro 147 1

Domande alla redazione: [email protected]

Abbonamenti: [email protected]

Arretrati: [email protected]

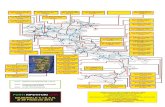

problemi con il DVD: [email protected]

Sito Web: www.linuxpro.it oppure inviate le vostre lettere a: Linux Pro, Sprea Editori S.p.A.,

Via Torino 51, 20063 Cernusco S/N Telefono: 02.92432.1

contatti

Editoriale

ora trovi Linux Pro

anchesu android

Riparare Linux è facileuna delle ragioni migliori per preferire Linux a Windows è la sua generale

stabilità e la possibilità per gli utenti di metterci mano con semplicità. Ed è incidentalmente anche uno dei modi in cui gli utenti Linux prendono in giro chi ancora usa Windows ed è alle prese con blocchi del sistema, problemi di uso della memoria, impossibilità di personalizzare il sistema esattamente come si vuole, ecc. ecc. Gli utenti Windows per contro sembrano scatenarsi quando notano che una distro Linux ha un problema, quando si blocca, quando c’è qualche problema di incompatibilità. “Vedi? Anche Linux si blocca! E con Linux non funzionano tutte le periferiche!” è quello che ci si sente dire. Beh, se Linux fosse un sistema a prova di ogni tipo di blocco e problema staremmo probabilmente parlando di un miracolo. Ebbene sì, anche Linux ha i suoi problemi. Anche Linux ogni tanto ha dei blocchi ed è impossibile negare che la compatibilità con le periferiche non sia totale. Ma non è l’infallibità di Linux che ci porta a guardare dall’alto in basso chi usa Windows. il grande vantaggio di Linux è la facilità con cui possiamo risolvere quei rari problemi che si presentano e la facilità con cui la community open Source può affrontare il problema della compatibilità delle periferiche lavorando su driver specifici. Ed è proprio questo il tema principale di questo numero, a cui dedichiamo addirittura 14 pagine per non perderci davvero nulla! Abbiamo raccolto

ogni tipo di problema, errore, limitazione, mancanza, ecc. a cui potevamo pensare e abbiamo chiesto ai nostri esperti di fornirci le soluzioni migliori. il risultato è un articolo di copertina in cui problematiche software, hardware, desktop, di sistema, di connettività e molto altro ancora sono analizzate al microscopio per fornire le risposte che permettono di sistemare tutto senza mal di testa. Così, la prossima volta che un fan di Windows vi dice “Ma anche Linux si blocca!” voi potrete rispondergli che però, grazie anche ai consigli di Linux pro, sistemare quei piccoli problemi è un gioco da ragazzi, non come per Windows... La redazione di Linux Pro

Diventa protagonista nel mondo Linux

∆ Le meraviglie della risoluzione 4K ∆ Mandare email di gruppo con PHP e MySQL

Pro

Inoltre…Parola di hacker Freaky Clown svela a Linux Pro tutti

i segreti dei pirati della Rete p.34"Computer... esegui!" Ecco come controllare la propria distro con la voce p.56

AccAdemiA del codice8 pagine di pura programmazioneda pagina 84

RPI a catenaCollega più schede insiemee hackera le password

Tari

ffa

r.O

.C. -

PO

sTe

iTal

ian

e sP

a -

abb.

PO

sT. -

D.l

. 353

/200

3 (C

On

v. in

l. 2

7/02

/200

4 n

. 46)

arT

. 1, C

Om

ma

1, s

/na

- Dis

Trib

uTO

re: P

ress

-Di,

mil

anO

Linux Pro 147 - 2014 - Mensile - €5,90 - CHF 13,60

rIPArA LINUX

LINUX PRO 126

LINUX

Pro

Cosa trovi nel

LINUX PRO 147

8GB

LINUXPro

Chakra 2014.09 EulEr - NEtruNNEr 14

L'ULTIMA VERSIONE DELLA DISTRO IDEALE

pER LAVORI AUDIO E VIDEOLXP147_bustinaDVD 1

13/10/14 17:11

14 pagine di trucchi e consigli per Far sparire ogni errore ed eliMinare i proBleMi

001_LXP_147_editoriale 1 22/10/14 17:22

2 Linux pro 147

Sommario

SommarioBenvenuti nel centoquarantasettesimo numero di Linux Pro, la guida definitiva a Linux e al mondo Open Source

linux pro 147 LINUX Pro

In primo piano

08 Domande e risposte su Ceph

ABBONATI ALLA VERSIONE DIGITALE

A SOLI 14,90 €DURATA ABBONAMENTO 1 ANNO

sOlO pER pC E MAC

www.myabb.it/digital

ProblemI con lInux?rIsoltI

una raccolta di ben 14 pagine sui problemi più comuni a cui potete trovarvi di fronte. Problemi di avvio, l’hardware, il desktop, il

software, il sistema e le connessioni di rete: ecco come risolvere tutto

10

002_003_LXP_147_sommario 2 22/10/14 17:23

IL DVD IN breVelAto A∆ dIstrIbuzIonI∆ Fedora 19 (32 bit)

lAto b∆ dIstrIbuzIonI∆ Deft 8∆ IPFire 2.13∆ Salix Xfce 14.0.1 ∆ GIocHI∆ Ayon∆ rIVIstA∆ Codice d’esempio Android∆ Codice d’esempio Raspberry ∆ Codice d’esempio Ruby∆ Codice d’esempio Sysadmin∆ BurgerSpace 1.9.2 ∆ NetHogs 0.8.0 ∆ OCRFeeder 0.7.1 ∆ PushOver 0.0.5 ∆ QMMP 0.7.1

Linux pro 147 3

Sommario

06 NewsdeskLe novità del mondo open Source

08 FAQ: Cephil sistema di archiviazione open Source

Approfondimenti

10 Risolvi i problemi

Ecco come mettere fine ai mal di testa!

24 Arch Linux

Alla scoperta di questa straordinaria distro

30 4K: lo stato dell’arte

L’alta definizione e Linux

36 Intervista il mito underground Freakyclown

racconta i segreti dell’hacking

40 Trucchi per sysadminil progetto Keepod e come integrare

Linux e Windows in Samba

L’angolo di Android

44 NewsLe novità in campo Android

46 Galaxy AlphaLo smartphone Samsung dalle notevoli

funzioni e dal bel design

47 OnePlus One Fantastico lo schermo da ben 5,5 pollici

48 ASUS ZenFone 6uno smartphone robusto, facile e veloce

Recensioni

49 I test del mese

Tutorial

70 PHP/SQLiteinviate newsletter in massa via email dal vostro server

74 TerminaleCreate un utente, impostate una password e gestite al meglio i permessi

76 OpenStackMemorizzate oggetti e gestite l’infrastruttura virtuale della vostra cloud

80 LycheeCostruite un’alternativa personale a Flickr e condividete le vostre foto

Accademia

84 PythonCome connettere tra loro diversi pi in un cluster e sfruttare la loro potenza per scoprire le password

88 Gimpusate python per aggiungere alcune caratteristiche extra a Gimp scrivendo un comodo plug-in

92 L’eco dei LUG La mappa dei LuG italiani

94 Guida DVD

IL DVD IN breVelAto A∆ desktoP∆ Mednafen 0.9.28∆ Parcellite 1.1.3∆ dIstrIbuzIonI∆ Mageia 3 (32 bit)∆ Sophos UTM ∆ Untangle 9.4 (32 e 64 bit) ∆ GIocHI∆ PokerTH 1.0.1∆ Internet∆ Firefox 21∆ ProFTPD 1.3.4d∆ ProGrAmmAzIone∆ CPPCheck 1.60.1∆ GTKDialog 0.8.3 ∆ LiteIDE∆ rIVIstA∆ Ardour3 3.2 ∆ Avogadro 1.1.0 ∆ Codice tutorial Android ∆ Codice tutorial Ruby ∆ Erebus ∆ FatRat 1.2.0 beta2∆ Safe-rm 0.10 ∆ Xowa 0.6.2 ∆ Plan 9 ∆ Raspbian∆ Arch Linux RP ∆ Android RP ∆ Risc OS

lAto b∆ dIstrIbuzIonI∆ Linux Mint 15 Cinnamon∆ Linux Mint 15 Mate ∆ Parted Magic

Quando trovi questo bollo negli articoli, cerca il software nel dVd

Prodentro il

IL DVD IN breVelAto A∆ dIstrIbuzIonI∆ AVLinux 6.0.3∆ GhostBSD 4.0 Karine

lAto b∆ dIstrIbuzIonI∆ ArchLinux 2014.10.01∆ Chakra 2014.09∆ NetRunner 14 Frontier

∆ rIVIstA∆ FreeSpeech r120∆ Palaver 1∆ Julius 4.3.1∆ Speech App 0.7∆ Simon 0.4.1∆ Midnight Commander 4.8∆ Python 2.4.2rc1∆ Git 2.1.2∆ Qtractor 0.6.3 ∆ Shellpic 1.6∆ Stellarium 0.13.0∆ Pioneer 2040930 ∆ Assassin OTU 0.5rc1

IL PROSSIMO NUMERO ESCE

IL 12 dICEMbRE

TrisquelTrisquel

LINUX PRO 133 17

Ubuntu libero?Per un occhio inesperto, Trisquel potrebbe sembrare una copia di Ubuntu, eccetto che per l’esclusione dei pacchetti non free che non rispettano le rigorose politiche sul Software Libero rilasciato sotto licenza GNU. Rodríguez, però, è pronto a ribattere che le apparenze ingannano. “Se si vuole semplificare il concetto di distro free, pensando che sia sufficiente estrarre il materiale non libero da una piattaforma come Ubuntu, si commette un grosso errore di fondo. Andare alla ricerca di tutto ciò che non rispecchi le regole del Software Libero in una distribuzione di per sé già funzionante, non è un gioco da ragazzi. Nell’estrazione di ciò che non si vuole mantenere, il rischio di fare dei danni è altissimo”. Rodríguez porta come esempio il caso del kernel Linux-libre, sul cui progetto è basato Trisquel. Per chi non lo conoscesse, Linux-libre è un kernel portato avanti dalla Free Software Foundation Latin America (FSFLA) e consiste nel fornire una versione di Linux completamente libera da qualsiasi codice non free. Il concetto dietro cui si muove Trisquel, quindi, è proprio questo: prendere una distro, analizzarla fin nei minimi dettagli ed estrapolare tutto ciò che ha una licenza proprietaria, sostituendolo con una controparte totalmente libera. A parole è un proposito che potrebbe sembrare tanto semplice, quanto ideologico, ma all’atto pratico il progetto non è indenne da difficoltà. Uno degli aspetti più critici, sta proprio nel garantire agli utenti che la sostituzione

La libera TrisquelLa distro campionessa nella battaglia per il Free Software

La linea che divide il pragmatismo dall’ideologia è sempre sottilissima e il progetto Trisquel GNU/Linux

è forse l’unico che riesce a percorrerla senza mai ondeggiare. Trisquel è sicuramente la distribuzione più usabile tra quelle che aderiscono in toto alle severe linee guida della Free Software Foundation (FSF) e non altera la versatilità di cui l’utente finale gode. Il progetto Trisquel è stato avviato da un gruppo di studenti dell’Università spagnola di Vigo, con l’obiettivo di creare un sistema didattico con supporto per la lingua galiziana. Ben presto l’opera è diventata talmente vasta

Rodríguez. Proprio Rodríguez, parlando alla platea presente a LibrePlanet 2013 in Massachusetts, ha affermato che la distribuzione di Software Libero è una grande responsabilità: “I vostri utenti, oltre a credere in voi, si fidano delle vostre capacità e si aspettano che rispettiate la loro libertà”. “Noi”, continua Rodríguez, “non usiamo

il termine distro come un’arida definizione tecnica per descrivere una versione di un software. La parola distribuzione è qualcosa che implica la massima responsabilità verso chi ci segue e usa Trisquel”.

da superare lo scopo iniziale e portare a un vero e proprio sistema operativo multilingue. Trisquel GNU/Linux ha visto la luce ufficialmente nell’aprile del 2005, quando Richard Stallman l’ha presentata al mondo intero. Il cuore della distro è la vastissima comunità internazionale di appassionati, guidata da un personaggio carismatico qual è Rubén

di un contenuto non free con il suo omologo libero, non danneggi il corretto funzionamento della distro. L’esempio più lampante riguarda i driver. Quando ce ne sono due versioni, una proprietaria e l’altra free, la maggior parte delle distribuzioni, come Ubuntu e Fedora/Red Hat, scelgono la prima. Nel momento in cui si decide di sostituirla con il driver free, bisogna assicurarsi che il componente cui è legata e da cui dipende la sua corretta gestione continui a operare senza problemi. Il team di Trisquel, però, non si limita a sostituire porzioni di codice o software con le controparti free, ma cerca soprattutto di apportare delle migliorie alle aree in cui opera. Jonathan Nadeau dalla FSF, per esempio, ha collaborato con gli sviluppatori di Trisquel per rendere la distro più accessibile agli utenti con problemi di vista. In effetti basta dare un’occhiata a Trisquel 6.0 per rendersi subito conto di come le caratteristiche di accessibilità siano davvero ottime. Di default, infatti, il desktop può sfruttare le peculiarità di Orca, l’applicazione che mediante un sapiente mix di ingrandimenti, sintesi vocale e sistema di scrittura braille, consente agli ipovedenti di usare facilmente le funzioni della distro. Sul fronte dell’usabilità, un’altra miglioria nel desktop di Trisquel sta nell’approccio intuitivo con cui accoglie i nuovi utenti. A onor del vero, ricorda molto da vicino Windows ed è proprio Rodríguez a confermare questa impressione, affermando che non c’è niente di male a prendere spunto dalle idee che funzionano.

“Lo sviluppo di software libero porta con sé una grande responsabilità”

L’ambiente grafico di Trisquel ricorda da vicino quello di Windows. La barra degli strumenti, infatti, ne è l’esempio

Usare Trisquel 6.0Trisquel 6.0 è l’ultima versione della distro basata su Ubuntu 12.04. Come per quest’ultima, la 6.0 rappresenta la versione Long Term Support (LTS) e offrirà la correzione dei bug e gli aggiornamenti per la sicurezza fino al lontano 2017. L’aspetto migliore è sicuramente la sua interfaccia desktop. Anche se la distribuzione viene eseguita su GNOME 3.4, gli sviluppatori - per i motivi che potete leggere nell’articolo - hanno deciso di ripiegare su un ambiente destkop più tradizionale. Nell’edizione principale, trovate LibreOffice 3.5 e il formidabile Abrowser 19, un programma derivante da Mozilla Firefox che è stato ritoccato

per rimuovere il logo e i richiami a qualsiasi software di natura non libera. Al posto del plug-in Flash che lavora sotto licenza proprietaria, è stato usato il player multimediale gratuito Gnash, che può riprodurre senza inconvenienti video HTML5 e visualizzare i file PDF senza alcun add-on. Per installare software aggiuntivo potete utilizzare Synaptic, oppure sfruttare il gestore di pacchetti della distro. Non mancano poi altri esempi di software free come VLC Media Player, per riprodurre video e musica. Se volete installare software proprietari come per esempio Skype, potete farlo tramite Synaptic. Bisogna però

ricordare che Trisquel non integra alcun tipo di supporto per i driver non liberi e quindi il loro utilizzo potrebbe minare la stabilità del sistema e dare luogo a malfunzionamenti. Detto questo, noi non abbiamo avuto problemi a far lavorare Trisquel sulle nostre macchine, riscontrando un notevole miglioramento nel panorama dei driver free. L’installer, infine, è una versione modificata di quello che trovate su Ubuntu. La sua particolarità di essere uno dei sistemi d’installazione più semplici da usare per chi proviene dal mondo desktop ne ha fatto il candidato principale per l’uso in Trisquel.

e non sarà certo l’ultimo). Intorno al 2000, ho cominciato a cercare un’alternativa a MS Office, perché ero veramente stufo della pervasività di Outlook - che faceva sentire la sua presenza anche se non era installato - e della scarsa qualità degli altri programmi, e in particolare di Word e PowerPoint (non sono mai stato un grande utente di fogli elettronici). Nel 2001, ho visto l’annuncio di OpenOffice.org e ho iniziato a utilizzarlo, nonostante la versione 1.0 fosse veramente acerba. La situazione, però, è migliorata sensibilmente con la versione 1.1, al punto da poter cominciare a sostituire MS Office in un numero sempre maggiore di occasioni. Peraltro, la frequentazione - seppure a distanza - della comunità mi ha fatto comprendere come mancasse una strategia di marketing e comunicazione in grado di far conoscere il prodotto a un numero più ampio di utenti potenziali. Nel 2003, mi sono iscritto alle mailing list e ho cominciato a intervenire, e nel 2004 sono entrato nel progetto come responsabile marketing per l’Italia. Ho iniziato immediatamente a scontrarmi con Sun, più che un’azienda un caso umano, e con alcuni membri lungimiranti della comunità che

consideravano il marketing del tutto inutile, ma questo non mi ha fermato: la combinazione tra la qualità del prodotto e un’azione di marketing aggressiva ha portato OOo a raggiungere una quota di mercato superiore al 10% in Italia (i dati sono stimati) e un ruolo sempre più visibile sul mercato.A partire dal 2006, dalla conferenza di Lione, ho iniziato a contribuire al marketing internazionale, tanto che nel 2008 sono diventato uno dei leader del team con la supervisione del budget. In questo modo, ho iniziato a conoscere un numero sempre più ampio di persone, e sono stato coinvolto nelle discussioni sull’opportunità di creare una fondazione indipendente (che sono diventate sempre più fitte a partire dalla conferenza di Pechino nel 2008). Nel 2009, quando Oracle ha acquisito Sun Microsystems, ho commentato dicendo che era la cosa peggiore che sarebbe potuta succedere a OOo (in realtà mi sbagliavo, perché quello che è successo dopo è stato anche peggio). Ovviamente, i colloqui sulla fondazione sono diventati sempre più fitti, e si sono trasformati in un piano di lavoro nel gennaio del 2010. A quell’epoca, ho scritto il marketing plan di LibreOffice (senza sapere che si sarebbe

chiamato così), che - a più di tre anni di distanza - può essere considerato un successo.Nell’estate del 2010 ho lavorato a tempo pieno all’annuncio, poi - come se niente fosse - sono andato a Budapest per la conferenza di OpenOffice, durante la quale c’è stato l’incontro definitivo che ha sancito la nascita di The Document Foundation. Il 28 settembre dello stesso anno sono stato colui che ha “fisicamente” premuto il pulsante di lancio del comunicato stampa che annunciava la nascita del progetto, e da quel momento sono sempre stato il responsabile del marketing e della comunicazione e il principale portavoce del progetto.

LXP: Il Linux Day di quest’anno sarà basato sull’innovazione, un argomento vastissimo e che include la volontà di rimanere al passo con i tempi, fornendo sempre nuovi sviluppi. Quali sono, secondo te, i passi che il mondo Linux deve ancora compiere per continuare a puntare al futuro?IV: In realtà, il mondo Open Source è già fortemente impiantato nel futuro, tanto che la quasi totalità dei telefoni cellulari di ultima

generazione utilizza un sistema operativo che deriva da Linux (Android, ma anche iOS, che ha radici FreeBSD), la totalità degli elettrodomestici intelligenti e dei sistemi di domotica

utilizza Linux Embedded (o qualcosa di molto simile), la maggior parte delle auto dotate di computer di bordo usa sempre Linux Embedded (ve lo immaginate Windows su un sistema frenante?), e infine quasi tutti i supercomputer e un numero sempre più ampio di server utilizzano Linux. Inoltre, non bisogna dimenticare la spinta che ha dato all’innovazione il modello dello sviluppo collaborativo tipico della comunità del Software Libero. Oggi, non esiste una sola azienda in grado di sostenere che il modello di sviluppo chiuso è superiore, dopo che anche IBM e Microsoft - la prima ha inventato il concetto, e la seconda lo ha perfezionato - hanno smesso di dirlo. Linux, e in accezione più ampia tutto il mondo del Software Libero, ha bisogno di maggiore coesione e di una strategia di marketing e comunicazione in grado di contrastare gli investimenti delle grandi aziende. Purtroppo, il frazionamento dei progetti - che in alcuni casi è completamente inutile - è un fatto difficile da comprendere per tutti coloro che sono estranei alla comunità, e rappresenta un fattore di debolezza. Infine, è necessario che il mondo del Software Libero cominci a pensare seriamente a un modello di business sostenibile, perché altrimenti rimarrà sempre ostaggio delle aziende e delle loro strategie di sopravvivenza

nei confronti dell'ecosistema finanziario (perché una strategia basata sul fatturato del trimestre è priva di buon senso e non permette di guardare oltre la punta del proprio naso, per cui privilegia le azioni tattiche rispetto a quelle strategiche). Quindi, bisogna pensare a generare profitti che derivano dal valore aggiunto, e a reinvestirli nello sviluppo, perché le aziende che sponsorizzano il Software Libero “a fondo perso” - come Sun e IBM nel caso di OOo - possono scomparire da un momento all'altro, se un analista si inventa aspettative superiori all'andamento del mercato.

LXP: Innovazione, spesso, significa rompere con il passato, ma anche adottare strategie nuove. A questo proposito puntare alla conquista di un numero di sistemi sempre maggiori, sensibilizzando così l’opinione pubblica alla migrazione verso il Free Software, è senza dubbio un tema innovativo. E non solo in ambito privato ma soprattutto in quello aziendale. Sappiamo che su questo fronte sei molto attivo, quindi ti chiediamo qual è la tua ricetta per innovare?IV: Onestamente, non credo ci sia nessuna ricetta specifica, ma solo l’uso di un po’ di buon senso nella comunicazione. Combattiamo contro nemici potenti, che hanno budget importanti e strumenti per influenzare l’opinione pubblica che vanno ben oltre le nostre possibilità, per cui dobbiamo usare tutte le nostre capacità. Solo aggregando tutti i progetti all’interno di una rete, possiamo riuscire a creare quella massa critica che non abbiamo mai avuto. Dobbiamo mostrare i nostri muscoli, perché solo in questo modo

È il giorno del pinguino

Come ogni anno, il Linux Day, che si terrà a ottobre, propone un argomento cardine su cui ruota tutta l'intera fiera di eventi. Ed è nel 2013 che

l'innovazione sarà al centro dei dibattiti come elemento distintivo del Software Libero, accendendo i riflettori sul motore dello sviluppo di una comunità in continua crescita. Sì, perché nonostante GNU/Linux sia parte integrante del Web e di moltissime infrastrutture enterprise, tanto da essere punto di riferimento per l’innovazione tecnologica, nella vita quotidiana c’è ancora molta difficoltà ad avvicinarsi a una realtà spesso erroneamente percepita per soli addetti ai lavori. Ecco quindi che il Linux Day 2013 vuole essere un’iniziativa rivolta a far conoscere a tutti le potenzialità del Free Software, che in Italia sono ancora un’opportunità quasi del tutto inesplorata. A parlarne con Linux Pro c'è Italo Vignoli, profondo conoscitore del tema e fondatore e consigliere della Document Foundation. Infine un messaggio rivolto ai numerosi LUG che parteciperanno al Linux Day: scriveteci a [email protected] e raccontateci cosa avete fatto! Per conoscere la mappa degli eventi, potete collegarvi alla pagina www.linux.it/eventi o visitare il sito www.linuxday.it, dove troverete tutte le informazioni sulla manifestazione.

LXP: Raccontaci del tuo percorso dai primi passi nel mondo del Free Software fino ad arrivare alla Document Foundation.IV: è tutta colpa, o merito, di Outlook. Io sono

sempre stato un utente abbastanza esigente nel caso della posta elettronica e per questo motivo non sono mai riuscito a usare Outlook, che considero il peggior software mai sviluppato da un quadrumane perché non solo è pessimo sotto il profilo architettonico (il salvataggio di tutte le informazioni in un unico blob va contro ogni sano principio, e contro il buon senso) ma riesce - in un campo dove tutto è standard come l’email - a non adottare nemmeno uno standard (oppure a reinventarlo, peggiorandolo). Quindi, non sono mai stato tra i sostenitori di Microsoft Office, proprio per la presenza di Outlook. Inoltre, quando la quota di mercato

di Microsoft Office ha cominciato a superare percentuali che avrebbero ampiamente giustificato l’intervento dell’antitrust, ho cominciato a chiedermi perché non ci fosse nessun intervento a protezione degli utenti, visto che era evidente che la situazione avrebbe portato Microsoft ad avere un atteggiamento vessatorio nei loro confronti (a differenza di molti, io ho letto la EULA di MS Office). Oggi, è evidente che Microsoft ha goduto di ampie coperture per il suo ruolo di principale fornitore di informazioni del governo statunitense, attraverso programmi come PRISM (che non è certo stato il primo,

È l'innovazione il tema centrale del Linux Day 2013 Ce ne parla Italo Vignoli, fondatore e consigliere

di The Document FoundationSEmPRE AL PASSO COn I TEmPI

“L'innovazione è un fattore che da sempre contraddistingue il Software Libero”

2013

IntervistaIntervista

20 LINUx PRO 133 LINUx PRO 133 21

Gramps Gramps

24 LINUX PRO 133 LINUX PRO 133 25

Scroprite come usare Gramps per creare un albero genealogico e ricostruire la storia della vostra famiglia

Genealogia fai da te

Nella maggior parte dei casi, le conoscenze familiari non vanno oltre qualche grado di parentela. Quando

però si inizia a scavare alla ricerca degli avi più lontani o di parenti che hanno trovato fortuna in altri paesi in epoche passate, le cose si complicano non poco. Quali sono le origini della famiglia? Dove vivevano? Da dove deriva il vostro cognome? La genealogia è l’unica scienza che può dare risposta a queste domande, catalogando, ricercando e studiando tutti i legami famigliari che si sono evoluti nel

tempo. In definitiva è un’attività di ricerca intensiva, accurata e che richiede non solo molta pazienza, ma anche capacità di sintesi e analisi non comuni. Quando le informazioni iniziano a essere molte e le fonti a sovrapporsi tra loro, blocco note e penna non bastano più.

Ecco quindi che entra in campo Gramps, un programma Open Source che vi aiuta nella ricostruzione del vostro albero genealogico. Compatibile con Linux, Mac e Windows, oltre a essere disponibile per diverse distribuzioni, lo troviamo alla pagina ufficiale http://gramps-

project.org/download/. Gramps è stato creato da genealogisti di professione che, grazie alla loro lunga esperienza nel settore della ricerca, hanno dato vita a un programma altamente affidabile. Prima di iniziare, però, è opportuno

“Gramps è stato creato da genealogisti di professione ed è quindi affidabile e preciso”

considerare alcune buone pratiche di ricerca e dedicare un paio di minuti a tracciare le linee base del vostro albero genealogico, seguendo tre semplici e veloci passaggi:1 Ricerca: trovare tutte le informazioni inerenti alla vostra

famiglia, partendo magari dal luogo in cui i vostri avi vivevano o si sono sposati.2 Registrazione: prendere scrupolosamente nota di qualsiasi

informazione che trovate.3 Pubblicazione: realizzare documenti e relazioni che potete

condividere facilmente con altre persone.Quasi sicuramente, la ricerca e la registrazione saranno fonte di numerose informazioni e quindi dovrete dedicargli più tempo. La regola d’oro della genealogia rimane comunque una: fare in modo che tutti i documenti raccolti siano verificabili e oggettivi. Chiunque può creare un albero genealogico basato su supposizioni e prove soggettive. Ben diverso, invece, fare affidamento su riscontri scientifici. Per fortuna Gramps vi renderà la vita molto più semplice, perché il suo compito è proprio ottimizzare l’organizzazione dei lavori di ricerca, registrazione e pubblicazione, diventando così un insostituibile assistente.

I primi passiAlla fine di questo articolo, creerete un albero genealogico di esempio della famiglia Rossi, ma ovviamente l’intento è darvi sufficienti informazioni per usare il programma ricostruendo la vostra genealogia. Dopo aver lanciato Gramps, fate click su Alberi genealogici e poi sul pulsante Nuovo, quindi aggiungete il nome “Famiglia Rossi”. Adesso selezionate Carica albero genealogico, in modo che venga mostrata la finestra principale. Sulla sinistra sono presenti un elenco di categorie, ad esempio Persone, Relazioni, Famiglie e molte altre. Quando cliccate su una di esse, la visuale e la barra degli strumenti cambiano per riproporre le opzioni dedicate al menu che avete scelto. Per creare un albero genealogico si può partire da qualsiasi parente, ma nel vostro caso inizierete da Giovanni Rossi, l’ultimo della famiglia.

Create una fonteIl primo elemento da cui partire è anche il più semplice. Basterà infatti intervistare l’ultimo esponente della famiglia, da cui poi documenterete le parentele più prossime. Se siete voi stessi, basterà che facciate affidamento sulla memoria e vi auto intervistiate. Selezionate la voce Fonti presente nel menu di sinistra, quindi selezionate l’icona a forma di +, denominata Aggiungi. Si apre così l’editor della nuova fonte, in cui inserire tutte le informazioni che otteniamo nel colloquio con Giovanni. Nel campo Titolo scrivete “Intervista a Giovanni Rossi” e in autore inserite “Giovanni Rossi”. In pratica vi state auto intervistando. Nel campo Note scrivete tutte le informazioni rilevanti che

emergono, quindi premete il pulsante OK per confermare. In qualsiasi momento se ne presentasse la necessità, potrete sempre modificare l’intervista facendo doppio click sulla scheda “Intervista a Giovanni Rossi” che trovate sotto la voce Fonti.

Aggiungete una personaAl centro di ogni albero genealogico ci sono sempre le persone, quindi aggiungete il vostro personaggio principale. Sì, avete indovinato, è sempre lui: Giovanni Rossi. Visto che tutte le informazioni che avete in mano derivano dall’intervista fatta a Giovanni, dovete spostare la vostra fonte in una sezione di Gramps dove poter condividere i dati anche da altri punti di vista. Nella barra degli strumenti premete Appunti per aprire l’omonima finestra, quindi spostate al suo interno la scheda “Intervista a Giovanni Rossi” che avete nel menu Fonti. Visto che la sorgente è ora memorizzata negli appunti, potete anche chiudere la finestra. Adesso selezionate il menu Persone e premete il pulsante Aggiungi presente nella barra degli strumenti. Immettete quindi i seguenti dati:

Nome: Giovanni Cognome: Rossi Sesso: Maschio

A questo punto è necessario citare le fonti da cui sono state ottenute le informazioni. Cliccate sulla scheda Citazione fonti quindi, dalla barra degli strumenti di Gramps, selezionate la funzione Appunti, aprendo così la finestra dove avete precedentemente importato le informazioni ottenute dall’intervista di Giovanni. Trascinate “Intervista a Giovanni Rossi” nel campo Citazione Fonti, in modo da aprire un’ulteriore scheda dedicata. Nella parte inferiore, titolata Fonti informazioni condivise, notate come siano già presenti i dati dell’intervista. Nella zona superiore, invece, avete a disposizione nuovi campi da riempire. Potete aggiungere la data in cui è stata fatta l’intervista e il livello di confidenza che si attribuisce alle informazioni ottenute. Mettete quindi Molto alta. Adesso, per dare vita all’albero genealogico, è opportuno aggiungere una foto di Giovanni. Sempre nel menu Persone di Gramps, fate doppio click sulla scheda Rossi, Giovanni, quindi entrate in Galleria. Premete l’icona a forma di + sinonimo di Aggiungi e cercate nel vostro disco fisso una foto da associare alla cartella di Giovanni. Ricordate poi di aggiungere le note sulla provenienza dell’immagine nella scheda Citazioni fonti, presente nell’Editor riferimento oggetto multimediale.

Mediante l’opzione Vista ascendenza, avete una visuale chiara del diagramma genealogico

Quante più persone aggiungete all’albero genealogico, maggiori informazioni dovete inserire. Tra queste, le foto di ogni parente sono molto importanti per accomunare un nome a un volto e quindi ricordare ancora meglio i dati importanti. Gramps non memorizza le immagini, ma solo il percorso scelto nel momento in cui le avete aggiunte. Per evitare di perdere tempo nel cercarle tra gli anfratti dell’hard disk, vi consigliamo di dedicare una cartella alle sole foto da utilizzare. Ricordate: essere precisi è il miglior approccio alla ricerca genealogica!

Cartella dedicata

Prova la tua rivista anche in digitaleProva la tua rivista anche in dioitale

Inoltre…

Il database perfetto

Libertà pura

Cambia desktop!

TizenIl futuro dei dispositivi mobili è sempre più Open Source

AVM Fritz!Box 3390 6 antenne per la massima velocità wireless a 2,4 e 5 GHz in contemporanea

Le applicazioni Web sono più veloci, scalabili e sicure se usi MariaDB

Scopri Trisquel, la distro più fedele ai dettami del Free Software

Scegli l’ambiente grafico giusto per look e funzionalità!

Diventa protagonista nel mondo Linux

∆ Italo Vignoli di Document Foundation ci parla del LinuxDay 2013 ∆ Usare iSCSI

Pro Raspberry Pi Streaming audio e video in casa

AccAdemiA del codice

lightworks Effetti speciali e strumenti per l’editing professionale a tua disposizione

gnome 3Accedi alle opzioni avanzate con Frippery e Gnome Tweak Tool

Ruby on Rails Il framework Web senza difettiFirefox OS Scopri l’emulatore e le sue APIAndroid Gestire texture e touchscreen con OpenGLConcetti Le basi della programmazione a oggetti

programmare!

Linu

x Pr

o 13

3- M

ensi

le -

€5,

90 -

CHF

13,

60

Tari

ffa

r.O

.C. -

PO

sTe

iTal

iane

sPa

- a

bb. P

OsT

. - D

.l. 3

53/2

003

(CO

nv. i

n l.

27/

02/2

004

n. 4

6) a

rT. 1

, CO

mm

a 1,

DCb

mil

anO

- Di

sTri

buTO

re: P

ress

-Di,

mil

anO

L'Accademia del Codice ti svela tutti i misteri dell'arte del coding

LXP_133_cover 3.indd 1 17/09/13 14:41

www.myabb.it/linuxpro

002_003_LXP_147_sommario 3 22/10/14 17:23

4 Linux pro 147 Linux pro 145 TM

Sicurezza

A fine settembre è stato scoperto un certo numero di bug di sicurezza che

riguardavano la shell Bash di unix, a cui è stato dato il nome Shellshock. Dato l’ampio uso della shell, specialmente nei server Web, divenne subito chiaro che questa minaccia avrebbe potuto assumere contorni ben più drammatici della più nota vulnerabilità chiamata Heartbleed, che aveva diffuso il panico all’inizio di quest’anno. Shellshock è stata trovata nel pacchetto software Bash, la potente shell testuale ben nota agli utenti Linux. Sfruttando questa vulnerabilità, gli hacker avrebbero potuto lanciare comandi via Bash. probabilmente l’aspetto peggiore stava nel fatto che non erano necessarie particolari conoscenze per sfruttare il bug Shellshock, mettendoci quindi alla mercé di molti malintenzionati. oltretutto, visto il gran numero

di server Web che usano Bash, la prospettiva diventava inquietante. Da quando è stata scoperta questa vulnerabilità, sono stati eseguiti un sacco di exploit più o meno pericolosi, dalla semplice apertura e chiusura del lettore DVD da remoto, alla creazione di un worm autoreplicante, capace di infettare diversi computer. il sito http://unix.stackexchange.com riportava un buon esempio su come sfruttare questa vulnerabilità. Tutto questo è accaduto perché Bash, almeno nella sua versione non corretta, permette di fatto di creare variabili d’ambiente con valori manipolati prima di chiamare la shell. Queste variabili possono contenere codice, che sarà eseguito a piacimento non appena s’invoca la shell. Di fatto si tratta di una sorta di variante delle classiche “iniezioni di codice” a cui sono vulnerabili i siti internet che passano variabili in

chiaro. Da quando è stata scoperta questa vulnerabilità, le aziende si sono date da fare per assicurare che i servizi, ma soprattutto i clienti, fossero al sicuro da questo bug, dato che era chiaro che già molti malintenzionati lo stavano sfruttando per sferrare attacchi a tappeto. un rapporto di Trend Micro spiegava uno di questi attacchi: “Trend Micro Deep Discovery è riuscita a individuare un tentativo di aggressione e ha scoperto che gli hacker stavano cercando di verificare se molti ip istituzionali fossero affetti da questa vulnerabilità”. Google e Amazon si sono affrettati a spiegare cosa avessero fatto per rimediare al problema nei loro rispettivi server e, mentre all’inizio Apple aveva dato l’impressione di sottovalutare il pericolo, non di meno ha rilasciato una patch

per le versioni Mavericks, Lion e Mountain Lion del suo sistema operativo. red Hat ha pubblicato una serie di comandi che possiamo usare per controllare se il nostro sistema è immune a Shellshock. in base ai risultati che ci restituisce lo script, capiremo quale patch abbiamo e se è necessario correre ai ripari. per sapere come fare, colleghiamoci semplicemente alla pagina https://access.redhat.com/articles/1200223. per rispondere alle numerose critiche piovute sui sistemi unix, in seguito a questo incidente, richard Stallman e Andrew Auernheimer hanno dichiarato su LiveJournal che Shellshock non è un problema critico di Bash, ma che lo è di quelle persone che hanno trovato così utile questo strumento da spingerlo oltre i suoi scopi originari.

Insieme a Andrew Auernheimer, Richard Stallman ha dichiarato che il problema non è Bash ma di chi lo vuole spingere oltre i suoi scopi

Un guaio chiamato Shellshock

Pur avendo ufficialmente sottovalutato i pericoli di Shellshock, Apple è comunque corsa velocemente ai ripari

NewsdeskOgni mese tutte le novità dal mondo delle aziende e della comunità Open Source

Se hai news da segnalarci o dei commenti scrivi a [email protected]

004_LXP_147_news 4 22/10/14 17:22

Linux Foundation

Quando sentiamo parlare di droni, la prima cosa che ci viene in mente sono

quegli strumenti di morte mandati a colpire un obiettivo nemico senza rischiare la vita dei propri uomini. Tuttavia questa sarebbe una visione piuttosto limitativa dello strumento in sé. Infatti un drone altro non è che un dispositivo mobile pilotato a distanza, che può avere un gran numero di usi, come il monitoraggio di zone particolarmente difficili da raggiungere. Quindi non stupiamoci se la Linux Foundation ha deciso di investire risorse proprio in questo settore, che diventa sempre più importante, a mano a mano che la

tecnologia progredisce. Il progetto Dronecode, presentato appunto dalla Fondazione a ottobre, ha lo scopo di realizzare una piattaforma per sviluppare software Open Source in grado di gestire in modo sicuro e affidabile questi dispositivi mobili. In questo progetto sono coinvolte molte aziende, anche di primissima grandezza, come Intel, Qualcomm, 3D Robotics, SkyWard e Yuneec, tanto per fare solo alcuni esempi. Secondo quanto dichiarato dalla stessa Linux Foundation, attualmente sono impegnati in questo progetto più di 1.200 sviluppatori che stanno sfruttando Software Liberi per garantire una sostanziale riduzione dei costi finali dei piccoli velivoli che sfrutteranno

questa piattaforma. Inoltre, la scelta di questo tipo di software garantisce una maggiore affidabilità. A capo del progetto è stato messo Andrew Tridgell,

sviluppatore di altri importanti software come Samba e Rsync. Ora non ci resta che aspettare i primi risultati concreti di questo ambizioso progetto.

Arrivano i droni

Il progetto Dronecode vede la partecipazione di aziende universalmente note come Intel e Qualcomm

“Zimbra” is trademark of Zimbra, Inc.

Informazione a cura di Studio Storti Srl

il gusto di abbinarlo a Zimbra

www.zextras.com - espandi il tuo Zimbra Open Source6 LInux pRO 147

Newsdesk

Adobe

Che i rapporti tra il gigante informatico Adobe e l’universo Linux non siano mai stati dei più

idilliaci non è un segreto per nessuno. La dimostrazione più evidente sta nella costante difficoltà, nel corso degli anni, a rilasciare le versioni aggiornate delle varie applicazioni. per esempio, l’ultima di Reader risale al maggio del 2013, quindi a oltre a un anno fa! Era quindi immaginabile che, presto o tardi, venisse formalizzato un divorzio tra Adobe e Linux, ormai da tempo nell’aria e preannunciato dalla fine dello sviluppo di applicazioni come Flash player e AIR. Ora anche Adobe Reader non è più tra i software supportati per Linux e l’ultima versione disponibile sarà appunto quella di un anno fa, la 9.5.5, tra l’altro disponibile solo

a 32 bit. Tuttavia, come si suol dire, per fare un fiume ci vogliono due sponde. Ecco perché sarebbe ingiusto accusare Adobe di essere l’unica responsabile di questo divorzio. Infatti, anche gli utenti Linux non hanno mai preso molto in considerazione Adobe Reader, preferendo affidarsi ai numerosi altri lettori di file pDF reperibili facilmente nei repository delle varie distribuzioni. Oltretutto questi lettori hanno spesso più funzioni rispetto a quello di Adobe e sono chiaramente Open Source. È quindi evidente che l’epilogo di questo rapporto non poteva essere diverso, visto che entrambe le parti non si amano affatto, per non dire che si guardano in cagnesco. Chi avesse ancora nostalgia del lettore di Adobe potrà scaricarne il pacchetto deb/rpm o binario precompilato all’indirizzo

ftp://ftp.adobe.com/pub/adobe/reader/unix/9.x/9.5.5/enu, tenendo però conto che per ubuntu e le derivate a 64 bit si dovrà anche digitare nel Terminale la riga

sudo apt-get install libgtk2.0-0:i386 libnss3-1d:i386 libnspr4-0d:i386 lib32nss-mdns* libxml2:i386 libxslt1.1:i386 libstdc++6:i386 altrimenti il software non funzionerà.

Un divorzio prevedibile

Adobe ha annunciato la fine del supporto per la versione Linux di Reader, l’ultima delle quali risale al 2013

006_007_LXP_147_news 6 22/10/14 17:22

“Zimbra” is trademark of Zimbra, Inc.

Informazione a cura di Studio Storti Srl

il gusto di abbinarlo a Zimbra

www.zextras.com - espandi il tuo Zimbra Open Source

Errata corrige

Sarà una scimmia!S

ubito dopo l’uscita di una nuova versione di ubuntu, una delle prime domande che ci si pone è come si chiamerà

la successiva. Sappiamo tutti che il nome in codice viene creato partendo dalla lettera dell’alfabeto successiva a quella dell’ultima release ufficiale, usata sia per l’aggettivo, sia per il nome dell’animale che la rappresenta. Tanto per capirci, ubuntu 14.04 si chiamava Trusty Tahr, mentre l’attuale ubuntu 14.10 si chiama utopic unicorn. Quindi era ovvio che la lettera designata sarebbe stata la V. Infatti, Mark Shuttleworth ha di recente annunciato che ubuntu 15.04 avrà come nome in codice Vivid Vervet, che tradotto in italiano suona come Cercopiteco Vivace. In pratica, dopo la parentesi fantasy dell’unicorno, l’animale guida della prossima versione del sistema

operativo di Canonical tornerà a essere reale e sarà una scimmietta. per il momento, nulla si sa di cosa ci riserverà il cercopiteco, a parte il fatto che probabilmente continuerà ad avere unity 7 come ambiente desktop. LXP

Ubuntu

L ’equipe di lavoro di Linux pro si danna l’anima per realizzare ogni mese il numero migliore possibile

ma ogni tanto qualche ingranaggio si inceppa e qualche svista scappa anche ai nostri attentissimi revisori. In particolare, nel numero 146, a pagina 77 (l’articolo su Kerbal Space program e Arduino), un titolo originariamente troppo lungo è stato tagliato in modo da produrre un tragicamente comico “La legge degli Ohm”. Il titolo avrebbe ovviamente dovuto essere “La legge di Ohm”. Ce ne scusiamo con i lettori e promettiamo di fare molta più attenzione in futuro a tagliare i titoli un attimo prima di andare in stampa!

La leggedi chi?

Newsdesk

006_007_LXP_147_news 7 22/10/14 17:22

FAQ Ceph Ceph FAQ

8 Linux pro 147 Linux pro 147 9

Ceph. Un momento… non era un personaggio di una serie TV degli anni ‘70?

Si vede che hai una certa età… no, Ceph è un sistema di archiviazione open Source

unificato e basato su distribuzioni, progettato per offrire prestazioni ottimali, affidabilità e scalabilità. È gratuito e utilizza commodity hardware.

Si tratta quindi di un sistema unificato...sarebbe a dire?

Sarebbe a dire che Ceph combina l’archiviazione a livello di blocchi, oggetti e filesystem in un’unica

collocazione. È scalabile fino al livello degli esabyte, non ha punti singoli di vulnerabilità ed è tanto affidabile quanto facile da gestire. Sembra perfino troppo bello per essere

reale. Come si presenta un sistema Ceph?

DR

DR

D

RADOS, CRUSH… ecco la solita pioggia di sigle che, per quanto ne so, potrebbero

essere i nomi di organizzazioni malvage decise a fare fuori James Bond. Di che si tratta? Qui la SpECTrE non c’entra… rADoS

è un metodo per utilizzare l’intelligenza dei dispositivi di archiviazione e dei nodi, invece di limitarsi a farli reagire passivamente alle richieste io di archiviazione, come avviene nei sistemi più tradizionali. Tutti i nodi di un sistema rADoS hanno accesso a una cosa chiamata Cluster Map, che traccia i dispositivi presenti nel cluster specificando inoltre la distribuzione dei dati su tutti questi dispositivi. Sono i nodi stessi a gestire i dati ridondanti, a rilevare gli errori e a correggerli, il che riduce le strozzature che possono crearsi in un sistema più centralizzato e tradizionale. un cluster può contenere

D

R

Ad alto livello, Ceph è costituito da un certo numero di nodi (singoli computer) che si

combinano in un Ceph Storage Cluster. un cluster Ceph è teoricamente scalabile ‘all’infinito’, grazie al fatto che si basa su rADoS (Reliable Autonomic Distributed Object Store) e può comprendere migliaia di nodi. i nodi in questione utilizzano dei daemon che costituiscono i singoli elementi del software Ceph. i monitor Ceph conservano una copia master della mappa dei cluster, gli oSD Daemon di Ceph gestiscono le operazioni di lettura e scrittura sui dischi di archiviazione servendosi di un algoritmo chiamato CruSH per calcolare la posizione dei dati e i Metadata Server di Ceph si occupano delle informazioni a livello di filesystem, come i nomi delle directory e i titolari dei singoli file.

R

CephSistemare oggetti, blocchi e file nel sistema di archiviazione open Source che mira a sostituire la tradizionale tecnologia Storage Area network

Alcune domande su...

008_009_LXP_147_LXF189.woe 8 22/10/14 17:15

FAQ Ceph Ceph FAQ

8 Linux pro 147 Linux pro 147 9

Ceph

numerosi nodi, ognuno dei quali si occupa di compiti propri; ma il client tratta comunque il cluster come un’entità unica.

Ho deciso di cercare CRUSH su Google per fare colpo su di te. Vuol dire Controlled

Replication Under Scalable Hashing, giusto? Esatto! È l’algoritmo usato da Ceph per

calcolare le posizioni di archiviazione degli oggetti ed è in buona parte responsabile dell’estrema scalabilità di Ceph. in parole povere, permette ai client di calcolare dove i dati vanno archiviati nel cluster e agli oSD Daemon di stabilire dove archiviare le copie dei dati stessi. ottenendo queste informazioni in questo modo, invece che utilizzando le più tradizionali liste di allocazione, si può limitare al minimo l’overhead per i metadati. Anche il recupero e la distribuzione dei dati risultano molto più semplici.

E la ‘Cluster Map’ di cui parlavi, che cos’è e come funziona all’atto pratico?

perché il sistema funzioni, i client e i daemon di Ceph hanno la necessità

di comprendere la topologia dei cluster. Questa è archiviata nella Cluster Map, un nome collettivo che denota cinque mappe specifiche. Le mappe contengono informazioni su monitor, oSD, placement Group (pG, nel gergo di Ceph: in sostanza si tratta di raccolte di oggetti) e Metadata Server; infine c’è la mappa CruSH. La mappa CruSH è un elenco di dispositivi di archiviazione e di regole per l’accesso a tali dispositivi. La modifica della mappa CruSH è uno dei compiti dell’amministratore di Ceph. ogni mappa comprende una storia delle modifiche a essa apportate; per esempio, ogni volta che gli oSD entrano o escono dal cluster, la mappa in questione viene aggiornata. i Monitor di Ceph si occupano della copia master della Cluster Map.

Tutto ciò mi lascia un po’ confuso. Vediamo di capirci qualcosa. Supponiamo che io

abbia un cluster Ceph e voglia archiviare un file al suo interno. Come funziona il meccanismo? immaginiamo che tu abbia un file che

desideri archiviare come oggetto all’interno del tuo cluster (in realtà, Ceph archivia tutto sotto forma di oggetti). il client di Ceph, che ormai fa parte del kernel di Linux da diverso tempo, dispone di un’interfaccia a riga di comando per l’archiviazione degli oggetti. inoltre, l’archiviazione a livello di oggetti di Ceph può gestire le chiamate api JSon, il che la rende compatibile con Amazon S3 e con openStack Swift. il client accetta il nome del file, il nome che decidi di assegnare all’oggetto e il pool di archiviazione in cui desideri collocarlo. un pool non è altro che un insieme logico di oSD e pG (Placement Group), nonché di regole per il loro uso. L’amministratore di Ceph può decidere, per esempio, di assegnare a ogni utente un proprio

D

R

DR

D

R

versione di Ceph ‘confezionata’ e comprensiva di assistenza, chiamata Ceph Enterprise; sono sicuro che il suo personale sarà più che lieto di dialogare con un nuovo cliente. L’azienda ha pubblicato come open Source tutti gli strumenti precedentemente disponibili ai soli clienti paganti, in particolare Calamari, la console e strumento gestionale di Ceph.

Calamari? Ah... a questo punto effettivamente capisco il nome Ceph.

proprio così: Ceph sta per ‘cefalopode’. il tema del calamaro caratterizza tutto

il progetto ed è legato anche all’idea di componenti multipli che operano in modo indipendente tra loro, un po’ come i tentacoli di un calamaro. Calamari è un’applicazione di tipo dashboard per Ceph che utilizza il browser; mostra lo stato di vari componenti del cluster, statistiche sull’utilizzo, eccetera. Vari video online mostrano come appare Calamari: potete trovarli facilmente cercando Inktank Calamari su un motore di ricerca. potete scaricarlo dal repository GitHub di Ceph, che trovate all’indirizzo https://github.com/ceph. Tenete presente che il codice è stato reso open Source solo da un mese o due, perciò l’installazione potrebbe risultare un po’ più complicata di quella della maggior parte degli attuali software open Source... almeno finché i distributori di Linux non appronteranno un pacchetto destinato apposito agli utenti finali.

Sembra tutto molto promettente. C’è qualche altro trucco che non hai ancora citato?

L’ultima versione di Ceph, nota come Firefly, comprende funzioni di cache tiering.

il sistema permette cioè di trasferire i dati a cui si accede frequentemente (hot data) su supporti ad alte prestazioni (per esempio SSD) quando vengono attivati, mentre i dati con accesso meno frequente (cold data) possono essere spostati su supporti a prestazioni più basse quando non sono in uso. Ceph supporta inoltre l’erasure coding.

Che cosa possiamo quindi attenderci da Ceph nel futuro?

red Hat disponeva già di una soluzione di archiviazione propria, GlusterFS, prima

di acquistare inktank. per ora non è chiaro cosa accadrà a questi progetti, se cioè verranno fusi o rimarranno separati. L’elemento filesystem è forse il punto debole dell’architettura di Ceph. Sebbene questo elemento sia stato migliorato a ogni nuova release, su questo fronte potrebbe esserci margine per ulteriori sviluppi. Con Ceph, red Hat intende puntare sui grossi clienti, perciò possiamo aspettarci qualche nuova funzione ‘per aziende’ nel prossimo futuro. Ceph è prediletto dalla comunità di openStack, perciò a questo punto sembra trovarsi nella posizione ideale per rafforzarsi ulteriormente. LXP

DR

DR

DR

pool. il client contatta quindi un server Monitor (Ceph si serve di un cluster di questi server) per ottenere la copia più recente della Cluster Map. Questa fornisce informazioni relative a tutti i server monitor, oSD e Metadata presenti nel cluster. utilizzando degli hash dell’oggetto e dell’iD del pool, il client calcola quindi in quale placement Group l’oggetto dovrà essere inserito e quale oSD va contattato per consentire che ciò avvenga. L’oSD scrive quindi l’oggetto sul suo disco locale in un flat namespace; non viene utilizzata alcuna struttura ad albero per le directory. L’oggetto avrà un identificativo, dati binari e metadati composti da una serie di coppie nome/valore. Gli specifici metadati archiviati dipendono dal client coinvolto. L’oSD distribuisce quindi delle copie dell’oggetto in posizioni calcolate mediante l’uso di CruSH e segnala al client il completamento dell’operazione. Dando un’occhiata su http://ceph.com/docs/master/architecture troverete spiegazioni estremamente dettagliate sul funzionamento di tutto ciò.

Potresti fare un esempio di come vengono gestiti i blocchi?

in sostanza, nello stesso modo ma di nascosto. L’interfaccia dei blocchi distribuisce

intelligentemente i dati attraverso il cluster, migliorando così le prestazioni. i dispositivi vengono quindi sottoposti a thin provisioning, il che significa che utilizzeranno l’archiviazione soltanto quando ne avranno bisogno; ed è possibile creare istantanee e cloni, come in ogni sistema moderno.

OK, oggi pomeriggio voglio costruirmi il mio cluster Ceph. Che cosa mi serve?

Come minimo, Ceph necessita di un monitor e di uno o più oSD per funzionare. negli

esempi disponibili su http://ceph.com/docs/master/start vengono utilizzati tre o quattro nodi per far funzionare il sistema. Tenete presente che questi non devono essere necessariamente supporti fisici; l’operazione può essere svolta da host virtuali, sebbene le prestazioni possano risentirne. per creare un cluster più serio, vale la pena di dare un’occhiata alla documentazione ufficiale all’indirizzo http://bit.ly/CephDocs. Su una scala globale, Ceph può richiedere dispositivi e interconnessioni di rete relativamente potenti, anche se non colossali. È una questione di costi e di pianificazione. Comunque, metterne in funzione una versione di prova con Vagrant è abbastanza semplice.

Ripensandoci, vorrei che qualcuno mi desse una mano. A chi posso chiedere aiuto?

naturalmente c’è sempre la comunità di Ceph. non solo: recentemente, red Hat

ha acquistato inktank Storage, l’azienda fondata dallo sviluppatore di Ceph. La casa offre una

DR

DR

DR

008_009_LXP_147_LXF189.woe 9 22/10/14 17:15

Risolti!PRoblemi con linux?

In questo articolo riuniamo in una raccolta i problemi più comuni a cui potete trovarvi di fronte. Per ognuno vi forniamo la soluzione, in modo da mantenere il sistema sempre in forma

nonostante si possa avere più o meno esperienza, prima o poi tutti ci troviamo di fronte

a qualche genere di problema. uno degli aspetti più positivi delle comunità open source è però la volontà di fornirvi assistenza per qualsiasi genere di inconveniente. infatti, siti, blog, wiki e documentazione abbondano in qualsiasi circostanza. senza dubbio questo genere di approccio è di enorme importanza sia per i principianti sia per gli utenti più esperti. Poter contare su un aiuto costante, infatti, non ha prezzo. Detto questo, prevenire è sempre meglio che curare e quindi abbiamo ben pensato di fornirvi una guida ai problemi più comuni con le relative soluzioni. Per facilitarvi le cose e permettervi di avere un sistema sempre fluido e funzionante, abbiamo raccolto e condensato tutto il

nostro bagaglio di esperienze in queste 14 pagine. Troverete quindi una guida pratica per risolvere la maggior parte dei problemi senza dovervi perdere in Internet per cercare le soluzioni. Infatti, se spesso diamo per scontato il funzionamento di

Linux, è sempre importante ricordare che gli elementi che caratterizzano il sistema hanno un processo di esecuzione piuttosto complesso. Pensiamo alle sole attività che ci passano sotto gli occhi dal momento in cui accendiamo il PC. Viene caricato il bootloader, si attiva il kernel, i file e i documenti vengono avviati dal filesystem, si attiva l’interfaccia grafica, viene lanciata la connessione a Internet e via dicendo. Considerando tutto questo, è facile capire come in questa concatenazione di cause ed effetti qualcosa alla fine possa anche

andare storto. Seguendo lo schema di avvio, abbiamo quindi deciso di partire dai principali problemi che possono verificarsi in fase di accensione, passando ai malfunzionamenti dovuti all’hardware di base, per arrivare poi ai componenti

più specifici, come le periferiche di rete o relativi al desktop. Ci auguriamo che alla fine di questo articolo, qualcuna delle nostre perle di saggezza vi sia stata d’aiuto per risolvere il vostro

problema, lasciandovi così la libertà di usare un sistema stabile e funzionale. Data la lunghezza dell’articolo, per facilitarvi nella consultazione, abbiamo deciso di aggiungere un sommario proprio in questa pagina. In questo modo potrete passare direttamente alla sezione che vi interessa. Il nostro consiglio è comunque di leggere tutto l’articolo, in modo da farvi un’idea generale di cosa può capitare utilizzando Linux quotidianamente. Detto questo, non vi resta che sfogliare l’articolo pensato per voi.

“considerando la complessità di linux, è sempre meglio saper risolvere i principali problemi”

sommarioProblemi di avvio .............12GRUB, bootloader, dual booting, Master Boot Record (MBR), Rescatux.

Hardware .................................14Driver, stampanti e CUP, crash, SSD, cancellazione sicura.

sistema .......................................16Drive, memoria, HOME, log, clonazione delle unità.

software ...................................18Gestore software, codice sorgente, DVD, sistema rallentato, perdita delle password.

networking ............................20Rete lenta, streaming, accesso remoto.

Desktop .....................................22Nessun desktop visualizzato, problemi di login, dispositivi bloccati, perdita di file.

010_023_LXP_147_LXF189.feat_solve 10 22/10/14 17:15

12 LINUx PRO 146 LINUx PRO 146 13

Risolvi i problemi di Linux Risolvi i problemi di Linux

12 LINUx PRO 147 LINUx PRO 147 13

i primi passiAvvio in stallo

D il computer non si avvia. ogni volta che compare la schermata iniziale si blocca tutto.

R La prima cosa da fare è essere pazienti. Il processo di avvio può tentare di inizializzare un dispositivo hardware o in alternativa

accedere alla rete qualora sia disponibile. In questo caso, vi troverete di fronte a un timeout di alcuni minuti, dopo i quali il sistema ripartirà regolarmente. In caso di problemi, comunque, vi verrà riproposto un messaggio di errore su cui potrete cominciare a lavorare per identificare il problema. Purtroppo, sotto questo aspetto, era molto meglio quando l’avvio di Linux veniva mostrato in chiaro, con tanto di stringhe di testo che scorrevano sul monitor fino a quando il processo non era concluso. In questo modo, in caso di malfunzionamenti, si aveva subito sott’occhio il problema. Adesso, invece, va di moda nascondere tutto dietro a una semplice schermata grafica. È possibile comunque disattivare la schermata iniziale direttamente dal menu di avvio. Quando accendete il PC, tenete premuto il tasto esc e se trovate una funzione che richiama al recupero di sistema o alla sicurezza in generale, selezionatela. Al suo interno troverete sicuramente la voce per disattivare la schermata iniziale. In alternativa, date un’occhiata alle opzioni di avvio e premete e per modificarle. Cercate una riga che comincia con linux e poi opzioni come quiet, splash o theme. Eliminate queste voci e premete F10 per continuare l’avvio. Questo, ovviamente, non risolve il problema (a meno che il malfunzionamento non sia imputabile proprio alla schermata di lancio), ma vi permetterà di vedere cosa sta succedendo e trovare degli spunti per iniziare a indagare sull’origine dell’inconveniente. Volendo andare oltre, potete prendere in considerazione l’idea di una periferica hardware che impedisce l’avvio del sistema. In questo caso disattivate tutti i dispositivi non necessari, come stampanti, scanner o HUB USB.

errori di boot

D Quando lancio il boot, vedo comparire i seguenti errori:Pci Express Device Error. Severity NN. Uncorrected non Fatal.

Pci Bus ErrorType:N Transaction Layer. Flow Control Protocol N:First. Receiver 1

Problemi di avvio? Ecco le principali soluzioni

Disattivate la schermata di avvio della vostra distro. in questo modo potrete vedere cosa sta succedendo e, in caso di bisogno, capire l’origine dei problemi

Questo problema si verifica su un Pc con una scheda madre appena acquistata e che funziona bene con Windows.

R Il fatto che l’hardware lavori con Windows ma dia problemi con Linux è un evento che può succedere spesso. Trattandosi di

scheda madre, il primo passo da compiere è controllare la presenza di un eventuale aggiornamento del BIOS. Anche se si tratta di un modello nuovo, il fatto che sia stata ferma su uno scaffale per diverso tempo o abbia fatto un lungo viaggio dall’Estremo Oriente per arrivare dal negoziante, può rendere il BIOS sorpassato rispetto a quelli rilasciati negli ultimi periodi. Aggiornare questo componente, infatti, può risolvere davvero parecchi problemi, soprattutto inerenti l’avvio del sistema. Se anche così non cambia niente, mettendo mano ad alcuni parametri, potete provare a modificare il modo in cui il kernel si rivolge all’hardware. Nel menu di Grub (premete esc dopo l’accensione del PC per visualizzarlo), selezionate l’opzione per l’avvio regolare e premete e. Modificate la riga che inizia con kernel aggiungendo alcune o tutte le funzioni da riga di comando che vi elenchiamo, ognuna separata da uno spazio: noapic

oppurenoapictimer, acpi=off

oppure ancoraacpi=forceirqpollpci=nommconfpci=nomsi

Notate la differenza tra la seconda e la terza serie di istruzioni. Tutto quello che acpi e apic hanno in comune sono solo le lettere. Premete F10 per lanciare le opzioni che avete appena aggiunto, quindi, una volta trovata la giusta combinazione con cui il kernel interagisce con l’hardware, rendete permanente la modifica aggiungendo le opzioni GRub_cmDline_linux_DeFAult e GRub_cmDline_linux in /etc/default/grub. Adesso salvate il file e aggiornate Grub con uno dei seguenti comandi. Quello da usare dipende dalla vostra distro (se il primo non funziona, provate il secondo e poi il terzo).sudo update-grub2sudo grub2-mkconfig -o /boot/grub2/grub.cfgsudo grub2-mkconfig -o /boot/grub/grub.cfg

linux danneggiato in seguito a una nuova installazione di Windows

D Ho installato linux sul mio Pc Windows e, una volta acceso, ho avuto la possibilità di scegliere quale dei due

sistemi utilizzare. Recentemente, però, ho dovuto reinstallare Windows, con il risultato che adesso linux è scomparso. non voglio reinstallarlo, perché in questo modo peerderei tutti i file e le impostazioni che avevo salvato. c’è un modo per ripristinare la mia prima installazione di linux?

R Linux usa il bootloader Grub per consentirvi di scegliere le varie impostazioni di avvio. Windows, però, sfrutta il proprio bootloader.

Dovete sapere che quando parliamo di bootloader ci riferiamo a una piccola parte di codice embedded posta all’inizio del disco rigido, la quale viene lanciata durante il processo di caricamento del sistema

010_023_LXP_147_LXF189.feat_solve 12 22/10/14 17:16

12 LINUx PRO 146 LINUx PRO 146 13

Risolvi i problemi di Linux Risolvi i problemi di Linux

12 LINUx PRO 147 LINUx PRO 147 13

Problemi di avvio? Ecco le principali soluzioni

il cD live di Rescatux dispone del comando Restore Grub, che evita di dover ricorrere ai comandi della shell per ottenere lo stesso obiettivo

Per apportare modifiche permanenti al vostro menu di Grub, modificate /etc/default/grub e lanciate i comandi grub2-mkconfig o update-grub

operativo. Reinstallando Windows, si è provveduto a sovrascrivere Grub con il bootloader del sistema Microsoft. Tuttavia non c’è bisogno di preoccuparsi, perché l’unica cosa a essere andata persa è il codice di Grub. Linux, infatti, è ancora al suo posto, con tutto ciò che contiene. Quello che dovete fare è solo ripristinare Grub. Alcune distro installano delle partizioni che hanno il compito di riscrivere il bootloader nel caso vada perso. In alternativa c’è una soluzione più generica che possiamo mettere in pratica con Rescatux. Scaricate il programma da http://www.supergrubdisk.org/rescatux e selezionate l’opzione Restore Grub. A questo punto, il software cercherà tutte le partizioni Linux e vi chiederà di scegliere quale di queste contiene il filesystem root, per poi permettervi di installare Grub sul rispettivo disco fisso (di solito si tratta di /dev/sda). Dobbiamo precisare che la schermata può bloccarsi per un periodo di tempo piuttosto lungo, ma anziché farsi prendere dal panico e riavviare, non dovete far altro che avere pazienza fino a quando Grub non viene reinstallato. Una volta fatto, il menu di avvio si ristabilisce e potrete accedere di nuovo alla vostra copia di Linux.

Dual-booting con più di una distro

D so che posso gestire un dual boot tra linux e Windows, ma posso fare lo stesso con due distribuzioni linux?

se sì, come faccio a condividere i miei dati tra di loro? inoltre, come devo partizionare il mio disco fisso?

R Sì, certamente. Ogni distro ha bisogno di una propria partizione di root, ma è comunque possibile condividere lo stesso swap

con ciascuna di esse . È però sempre consigliabile avere una partizione separata per /home (se non si vogliono legare i propri dati a un’unica distro, in futuro si può sempre decidere di dismetterne l’uso). Invece, sconsigliamo l’utilizzo della stessa directory home per ogni distribuzione. Evitiamo così eventuali incompatibilità tra il diverso software utilizzato. Noi preferiamo usare il nostro nome seguito da quello della distro, tipo “mario-ubuntu” o “mario-debian” e così via. Da tenere poi in considerazione che fino a quando ogni utente ha lo stesso UID, ognuno di loro avrà permessi di scrittura e accesso e quindi sarà possibile creare simlink per le directory più importanti come musica, foto e quant’altro. In questo modo potrete condividere tutti i file tra le varie distribuzioni, mantenendo comunque la configurazione dei documenti separata. Per quanto riguarda il menu di avvio, scegliete una distro come principale e l’altra come secondaria, in modo da gestire correttamente le dovute priorità, selezionando poi la prima perché venga lanciata in prima battuta. Ogni volta che si installa una nuova distribuzione, evitate di reinstallare un nuovo bootloader, in quanto quello precedente compirà a meraviglia il proprio lavoro senza bisogno di ulteriori elementi. Una volta riavviato il PC, usate quindi il comando:sudo grub-mkconfig -o /boot/grub/grub.cfg

Infine aggiornate il menu di boot.

Rimuovere una distro danneggiata

D Ho cancellato le partizioni linux del mio Pc. il fatto è che adesso non posso avviare il sistema operativo. tutto

quello che ottengo quando ci provo è un messaggio di Grub che non riesce a trovare i file. in più si apre un prompt rescue>. non riesco nemmeno ad avviare Windows.

R Nonostante il codice di avvio per Grub sia memorizzato nel Master Boot Record (mbR) all’inizio del disco fisso, si tratta pur

sempre di uno spazio molto piccolo. Infatti, il codice iniziale di Grub carica i file e le informazioni di configurazione dalla directory grub o grub2 presenti nella partizione di boot di Linux. Se avete rimosso questa partizione, Grub smette di funzionare. Se volete installare un’altra distro nello spazio vuoto, è sufficiente avviare l’Installer e lasciare che Grub si riconfiguri rilevando automaticamente la presenza di Windows. Se invece volete utilizzare lo spazio lasciato vuoto per la copia di Windows o per la distro già presente, allora dovrete installare Grub per un altro sistema Linux o reinstallare il bootloader di Windows. Il modo più semplice per ripristinarlo è utilizzare l’opzione di ripristino sul CD live di Rescatux. Per ripristinare il bootloader di Windows, invece, è necessario utilizzare questi comandi a seconda della versione posseduta. Per xP:fixbootfixmbr

Per Vista, 7 o 8, invece:bootrec /fixbootbootrec /fixmbrbootrec /rebuildbcd

Quando il computer non ne vuole sapere di avviarsi, un CD live è una manna dal cielo. Per questo è opportuno averne sempre uno a portata di mano. Infatti, si tratta di un ambiente Linux che anziché installarsi si avvia direttamente da CD. Oltre a essere molto utile per essere utilizzato su computer portatili come distro di passaggio, è ideale per ripristinare il corretto funzionamento di un sistema che non ne vuole sapere di avviarsi. Ci sono alcuni CD di soccorso dedicati, come System Rescue CD, Rescatux e Grml, ma la maggior parte delle distribuzioni consente comunque di lanciare una propria copia in ambiente Live. Di solito serve per provare il sistema e vedere se fa al caso vostro, ma niente vi impedisce di utilizzarlo come risorsa per risolvere i problemi che vi si pongono di fronte.

010_023_LXP_147_LXF189.feat_solve 13 22/10/14 17:17

14 LINUx PRO 146 LINUx PRO 146 15

Risolvi i problemi di Linux Risolvi i problemi di Linux

14 LINUx PRO 147 LINUx PRO 147 15

Problemi hardwaretrovare i driver hardware

D Dopo posso trovare i driver per il mio hardware? il disco della scheda madre incluso nella confezione

include solo quelli per Windows.

R La maggior parte dell’hardware non ha bisogno di alcun driver per funzionare con Linux. Il kernel, infatti, mette a disposizione

il supporto per una quantità impressionante di periferiche. Di solito, infatti, Linux riesce a riconoscere i dispositivi nel momento stesso in cui li collegate, caricando poi i driver appropriati senza bisogno di alcun intervento da parte vostra. Alcune periferiche, inoltre, non hanno driver separati, perché spesso usano solo codice proprietario che non può essere incluso con il kernel. In questo caso, un CD live come Knoppix o System Rescue CD spesso riconosce il dispositivo (questi particolari programmi, infatti, tendono a includere il supporto per moltissime periferiche). Se l’hardware è un dispositivo interno che di solito compare in uscita da ispci, basta usare l’opzione -k per sapere quale driver usa. Una volta scoperta questa informazione, sarà sufficiente cercare il pacchetto che fornisce quello specifico driver. Per farlo, usate o il gestore pacchetti o cercate direttamente nel Web. Se si tratta di un pacchetto standard, come nel caso di molte

Perché usare il terminale?Gran parte dei consigli che vi forniamo è sotto forma di comandi del terminale e il motivo per cui abbiamo scelto questa via è molto semplice. Infatti, molte distribuzioni hanno i propri comandi di configurazione che tuttavia variano da sistema a sistema. I comandi da terminale, invece,

rimangono inalterati e possono essere utilizzati in tutte le distro. Inoltre, un altro dei punti di forza nell’uso del terminale è che i comandi consigliati funzionano perfino se il desktop non si avvia. Alcune istruzioni devono essere eseguite come root e per farlo è sufficiente anteporre sudo

al comando. In questo articolo utilizzeremo principalmente sudo, che peraltro rappresenta l’unica opzione in molte distribuzioni attualmente in circolazione. Se invece avete pieno accesso come root tramite su, basta eseguire il comando senza sudo.

Risolviamo i problemi con le periferiche recalcitranti

le distro hanno i propri programmi di configurazione per la gestione della stampante. cuPs, però, oltre a funzionare altrettanto bene, è anche universale

periferiche wireless, tutto quello di cui avete bisogno per far funzionare la periferica è contenuto nel pacchetto stesso. Il processo di installazione è simile a quello compiuto con i dispositivi USB, tranne per il fatto che si utilizza il comando lsusb e non c’è alcun equivalente per -k. Se invece il kernel non supporta l’hardware o non riuscite a trovare alcunché dal gestore pacchetti, allora dovrete ricorrere al sito del produttore. Se trovate un pacchetto DEB o RPM adatto al vostro sistema, la soluzione è a portata di mano. In caso contrario, assicuratevi di scegliere il driver giusto per l’architettura utilizzata e seguire attentamente le istruzioni di installazione.

crash casuali

D il mio computer è affetto da una marcata instabilità e le cause non sembrano essere imputabili a nessun software.

R Di solito, questo genere di problemi è riconducibile all’hardware. Infatti, un modulo RAM difettoso può essere uno dei principali

imputati. Se poi consideriamo il modo in cui Linux si serve della memoria di sistema, è probabile che questi malfunzionamenti si verifichino più con il Pinguino che con Windows. Scaricate un’applicazione come memtest86+ da www.memtest.org e lanciate il controllo della memoria all’avvio del PC. Se vengono rilevati errori, avete trovato il problema. Un altro elemento che può causare crash casuali è il surriscaldamento del sistema. Provate a eseguire un programma per monitorizzare le prestazioni, oppure scaricate un’applet per la barra delle applicazioni che vi consente di vedere la temperatura della CPU e dei dischi fissi. Assicuratevi che tutte le prese d’aria del case siano libere e, se avete un po’ di dimestichezza con il cacciavite, date anche un’occhiata alla pasta termoconduttiva posta tra il dissipatore e la CPU. Per i computer desktop ci potrebbe essere anche una terza causa: l’alimentatore scadente. Le unità più economiche, infatti, tendono spesso a degradare le proprie prestazioni con il tempo, finendo per danneggiare gli altri componenti installati nel PC. Per questo genere di problema, l’unico test percorribile è provare a montare un altro alimentatore.

Problemi di stampa

D la mia distribuzione non ne vuole sapere di far funzionare la stampante. come faccio a installare i driver?

R Il modo in cui si installano i driver, così come la loro disponibilità, dipende dal modello della stampante che avete. Il primo passo

è collegarsi al sito http://linuxprinting.org e controllare il database presente. Se avrete l’accortezza di eseguire questa operazione prima ancora di acquistare una stampante, potrete risparmiarvi notevoli perdite di tempo. Basta inserire la marca e il modello e il motore di

010_023_LXP_147_LXF189.feat_solve 14 22/10/14 17:17

14 LINUx PRO 146 LINUx PRO 146 15

Risolvi i problemi di Linux Risolvi i problemi di Linux

14 LINUx PRO 147 LINUx PRO 147 15

“i dischi ssD sono molto più veloci dei modelli tradizionali e per installarli non c’è molto da fare”

se volete cancellare in modo definitivo il contenuto di un disco fisso, allora Darik’s boot and nuke è la soluzione migliore

usando GParted si può partizionare qualsiasi disco fisso, tanto ssD quanto quelli di tipo meccanico

ricerca interno al sito vi saprà dire se esiste il supporto e di quali driver c’è bisogno. CUPS, il sistema di stampa utilizzato da Linux, è dotato di parecchi driver; molto spesso, quindi, non dovrete installare alcunché, perché il riconoscimento della stampante avviene in automatico. Tuttavia ci sono ulteriori driver nel pacchetto Gutenprint (Linuxprinting.org vi dirà se ne avete bisogno). HP, per esempio, fornisce driver Open Source per le sue stampanti, pertanto, se avete un modello di questo produttore, basterà installare il pacchetto hplip. Altre aziende, invece, forniscono pacchetti binari Closed Source. Controllate se la vostra distro permette di scaricarli, altrimenti, come ultima risorsa, dovrete integrarli nel sistema seguendo le istruzioni presenti sul sito Web del produttore della stampante. Una volta che avete installato i driver corretti, è possibile impostare il dispositivo utilizzando lo strumento di amministrazione dedicato, oppure far uso dell’interfaccia Web di CUPS. Per utilizzarla, basta puntare il browser all’indirizzo http://localhost:631 e fare click sul menu Amministrazione, poi su Aggiungi stampante e seguire le istruzioni.

opzioni per gli ssD

D Vorrei sostituire il mio disco fisso con un ssD. come faccio a impostare il tutto? inoltre, c’è qualcosa a cui

devo stare particolarmente attento? sto pensando ai problemi causati scrivendo troppo spesso su una memoria flash. che dire poi del tRim?

R Per installare un disco SSD non c’è poi tanto da fare. I tipici strumenti di partizionamento vanno benissimo sia per unità allo