03_marzo2014

description

Transcript of 03_marzo2014

Inoltre…Android libero! Google ha dato un giro di vite al suo SO: ecco come rimediare

Alla scoperta di Rust Il linguaggio di programmazione per un Web a prova di hacker

Diventa protagonista nel mondo Linux

∆ Confronto: editor video liberi ∆ Guida all’ottimizzazione del kernel

PRO

Silenzioso e ricco di porte,ideale come media center

Linux Pro 139 - 2014 - Mensile - €5,90 - CHF 13,60

Concetti I segreti della compressione JPEGScratch Il linguaggio ideale per i neofitiFirefox OS Realizzare e pubblicare un’app

ACCADEMIA DEL CODICE

10 pagine di pura programmazione

TARI

FFA

R.O

.C. -

PO

STE

ITAL

IAN

E SP

A -

ABB

. PO

ST. -

D.L

. 353

/200

3 (C

ON

V. IN

L. 2

7/02

/200

4 N

. 46)

ART

. 1, C

OM

MA

1, S

/NA

- DI

STRI

BUTO

RE: P

RESS

-DI,

MIL

ANO

Spioni ed enti governativi penetrano le tue difese...l’Open Source li blocca!

Raspberry Pi Le migliori espansioni

per la scheda dei miracoli

Sistema operativo Come raggiungere il mito

dell’installazione perfetta

Kindle HDXSchermo da urlo

e prestazioni al top

PROTE

CT YOUR PRIVACY

SSL TOR OTR TRUECRY P T G PG CRYPTOCAT TA

ILS

Penguin Wee Desktop

A PROVA DI

NSA

229 €

415 €

LXP_cover_139.indd 1 27/02/14 15:40

ACCENDELA MENTE!

CRUCIPIXELCONCENTRATI E SCOVA LA FIGURA NASCOSTA

TEXAS HOLD’EMRIESCI A CHIUDERE LA PARTITA IN 30 SECONDI?

GRIGLIE LOGICHERICOSTRUISCI UNA STORIA INTRICATA A COLPI DI INTUITO

TEST D’INTELLIGENZAALLENA IL TUO CERVELLO IN UNA GARA CONTRO IL TEMPO

GIOCHIAMO A STELLE!LA REGOLA È FACILE: In ogni schema devi inserire un certo numero di stelle in modo tale che in ogni riga, ogni colonna e in ogni settore trovi posto il numero di stelle indicate sopra ad ogni schema. Inoltre le stelle non si possono trovare mai in caselle adiacenti, nemmeno in diagonale.

METTITI ALLA PROVA CON I GIOCHI DI LOGIKA, SUDOKU, KAKURO, GRATTACIELI, CRUCIPIXEL... E TANTI ALTRI!

IN EDICOLA OGNI 14 GIORNI

LOGIKA_207x285.indd 1 08/01/14 15:06

Linux pro 139 1

Domande alla redazione: [email protected]

Abbonamenti: [email protected]

Arretrati: [email protected]

Problemi con il DVD: [email protected]

Sito Web: www.linuxpro.it Oppure inviate le vostre lettere a: Linux Pro, Sprea Editori S.p.A.,

Via Torino 51, 20063 Cernusco S/N Telefono: 02.92432.1

contatti

Editoriale

Ora trOvi Linux PrO

anchesu andrOid

Dalla privacy al kernelnonostante sia passato molto tempo da quando è esploso lo scandalo legato

alle intercettazioni su larga scala di nSA e compagnia bella, nessuno ci ha ancora garantito che la nostra privacy è al sicuro. perciò abbiamo deciso di riprendere in mano l’argomento e di mettere assieme un po’ di consigli su come proteggersi dagli spioni mentre si naviga in rete o si chatta con gli amici. Li trovate nell’articolo di copertina di questo numero; oltre a strumenti già noti, come Tor o GpG, ne abbiamo scovati altri più nuovi. noi ci siamo divertiti molto nella ricerca e nella prova di questi tool, speriamo che lo stesso succeda a voi. il secondo articolo di questo mese risponde invece ad alcune mail pervenute in redazione, in cui nuovi utenti del pinguino ci chiedevano dei suggerimenti, delle linee guida da seguire per installare e gestire in modo corretto la propria distro Gnu/Linux. in questi casi le cose da dire sono molto vicine all’infinito moltiplicato per il numero di distribuzioni esistenti, insomma si può dire tutto e il contrario di tutto. per forza di cose, quindi, nel nostro articolo ci siamo limitati a parlare delle distro desktop più usate (almeno secondo la classifica di popolarità di Distrowatch.com), ma molti dei consigli hanno sicuramente validità generale. Chi invece vuole fare un passo in più, si può anche dilettare nella personalizzazione del kernel seguendo il tutorial a pagina 70. un consiglio: le prime volte il kernel che si modifica e si compila non funziona mai

(è una delle strane leggi non scritte dell’informatica), per cui aspettate a sbarazzarvi del kernel vecchio… passando alla sezione “Accademia del codice” ci sembrano molto interessanti le due pagine che spiegano i meccanismi che regolano la compressione delle immagini JpEG; dopo averle lette guarderete in modo diverso le vostre immagini. infine vogliamo segnalarvi l’articolo dedicato ad Android. Se anche voi ritenete che il sistema operativo di Google non sia sufficientemente libero, vi spieghiamo come rimediare installando solo Software Libero. o quasi, visto che anche su smartphone e tablet si ritrova il problema del mancato funzionamento di alcuni componenti hardware se non si ricorre a driver proprietari. Quindi non in tutti i casi è possibile rimpiazzare integralmente il sistema operativo, ma grazie a F-Droid si possono comunque utilizzare delle soluzioni libere al posto di alcuni dei programmi di default del robottino verde. invitandovi come al solito a mandarci le vostre opinioni sugli argomenti trattati e sul Free Software in generale, vi lasciamo alla lettura e vi diamo appuntamento al prossimo numero.

LXP_139_01_editoriale.indd 1 28/02/14 15.58

2 LINUX PRO 139

Sommario

SommarioBenvenuti nel centotrentanovesimo numero di Linux Pro, la vostra guida definitiva a Linux e al mondo Open Source

LINUX PRO 139 LINUX PRO

SSL Tor

OTR TrueCrypt GPG Cry

ptoCa

t T

ails

I

PROTE

GGI LA TUA PRIVACY I

In primo piano

La vostra libertà individuale è sotto attacco fra operazioni clandestine di raccolta dati personali e database che archiviano

tutte le vostre attività. Difendete la vostra privacy con l’Open Source!

08

A TUA PROVA DI NSA

Rust.indd 1 13/09/2013 00:29

06 Domande e risposte su Rust

ABBONATI ALLA VERSIONE DIGITALE

A SOLI 14,90 €DURATA ABBONAMENTO 1 ANNO

SOLO PER PC E MAC

www.myabb.it/digital

VERSIONE DIGITALE

www.myabb.it/digital

LXP_139_02_03_sommario.indd 2 28/02/14 14.04

IL DVD IN BREVELATO A∆ DISTRIBUZIONI∆ Fedora 19 (32 bit)

LATO B∆ DISTRIBUZIONI∆ Deft 8∆ IPFire 2.13∆ Salix Xfce 14.0.1 ∆ GIOCHI∆ Ayon∆ RIVISTA∆ Codice d’esempio Android∆ Codice d’esempio Raspberry ∆ Codice d’esempio Ruby∆ Codice d’esempio Sysadmin∆ BurgerSpace 1.9.2∆ NetHogs 0.8.0∆ OCRFeeder 0.7.1∆ PushOver 0.0.5∆ QMMP 0.7.1

LINUX PRO 139 3

Sommario

06 FAQ: RustIl linguaggio di programmazione di Mozilla contro gli attacchi informatici

Approfondimenti 08 Battere la NSATutelate la vostra privacy con i consigli della redazione di Linux Pro

16 Installazione perfettaTutto ciò che vi serve sapere per installare Linux ad hoc nel vostro computer

24 IntervistaChris DiBona vi spiega come il Software Libero ha cambiato Google e viceversa

28 Raspberry PiCinque schede di espansione per realizzare progetti complessi

34 Liberare AndroidAndroid meno Open Source? Linux Pro cerca di capire cosa si può fare in merito

38 Trucchi per sysadminSmoothwall e Sed

L’angolo di Android

42 NewsCos’è successo in campo Android...

43 I prodotti Haier W716, Motorola Moto G, Kindle Fire HDX 7’’

Recensioni

47 I test del mese

Tutorial

62 ArchivisticaTrasformate i vostri documenti cartacei in un archivio digitale con gscan2pdf

66 OpenMediaVaultCreate e personalizzate la vostra soluzione NAS basata su Debian

70 KernelCompilatevi il vostro kernel per migliorare le prestazioni e aggiungere nuove funzionalità al sistema

74 RoutingUsare al meglio il protocollo GRE

78 Ubuntu ServerTecnologie cloud e di virtualizzazione in salsa Ubuntu

Accademia

84 Concetti di baseComprimere le immagini mantenendo la stessa qualità

86 ScratchLa programmazione diventa semplice

90 Firefox OSCreate, provate e caricate la vostra applicazione Open Source per il sistema operativo mobile di Mozilla

94 L’eco dei LUGLa mappa dei LUG italiani

Quando trovi questo bollo negli articoli, cerca il software nel DVD

PROdentro il

IL DVD IN BREVELATO A∆ DESKTOP∆ Mednafen 0.9.28∆ Parcellite 1.1.3∆ DISTRIBUZIONI∆ Mageia 3 (32 bit)∆ Sophos UTM ∆ Untangle 9.4 (32 e 64 bit)∆ GIOCHI∆ PokerTH 1.0.1∆ INTERNET∆ Firefox 21∆ ProFTPD 1.3.4d∆ PROGRAMMAZIONE∆ CPPCheck 1.60.1∆ GTKDialog 0.8.3 ∆ LiteIDE∆ RIVISTA∆ Ardour3 3.2 ∆ Avogadro 1.1.0 ∆ Codice tutorial Android ∆ Codice tutorial Ruby∆ Erebus ∆ FatRat 1.2.0 beta2∆ Safe-rm 0.10 ∆ Xowa 0.6.2 ∆ Plan 9 ∆ Raspbian∆ Arch Linux RP ∆ Android RP ∆ Risc OS

LATO B∆ DISTRIBUZIONI∆ Linux Mint 15 Cinnamon∆ Linux Mint 15 Mate ∆ Parted Magic

Quando trovi questo bollo negli articoli, cerca il software nel DVD

PROdentro il

IL DVD IN BREVELATO A∆ DISTRIBUZIONI∆ Mageia 4 GNOME∆ ReactOS 0.3.16∆ Kwort 4∆ RIVISTA∆ Avidemux 2.6.7∆ CherryTree 0.32.0∆ Gscan2pdf 1.2.3∆ Kdenlive 0.9.6 ∆ Lightspark 0.7.2∆ LiVES 2.2.2∆ Lynx2 8.8.pre4∆ Mr Rescue 1.02b∆ OpenMediaVault 0.5.0∆ Openshot 1.4.3∆ Pitivi 0.92∆ Savagewheels 1.5.0∆ Scratch 1.4.0

LATO B∆ DISTRIBUZIONI∆ GnewSense 3.1∆ Mageia 4 KDE

LINUX PRO 126

LINUX

PRO

Cosa trovi nel

LINUX PRO 139

8GB

LINUXPRO

GNEWSENSE 3.1 • REACTOS 0.3.16

é DISTRIBUZIONI GnewSense 3.1 Kwort 4 Mageia 4 GNOME Mageia 4 KDE ReactOS 0.3.16

é RIVISTA Avidemux 2.6.7 CherryTree 0.32.0 Gscan2pdf 1.2.3 Kdenlive 0.9.6 Lightspark 0.7.2 LiVES 2.2.2 Lynx2 8.8.pre4 MrRescue 1.02b OpenMediaVault 0.5.0

Openshot 1.4.3 Pitivi 0.92 Savagewheels 1.5.0 Scratch 1.4.0

LIVEDVD CON

GNOME E KDE

MAGEIA 4LA DISTRO PERFETTA PER CHI INIZIA IL VIAGGIO CON L’OPEN SOURCE

LXP139_bustinaDVD.indd 1

20/02/14 15:28

IL DVD IN BREVEIL DVD IN BREVE

IL PROSSIMO NUMERO ESCE ILNUMERO ESCE IL

20 APRILE

TrisquelTrisquel

LINUX PRO 133 17

Ubuntu libero?Per un occhio inesperto, Trisquel potrebbe sembrare una copia di Ubuntu, eccetto che per l’esclusione dei pacchetti non free che non rispettano le rigorose politiche sul Software Libero rilasciato sotto licenza GNU. Rodríguez, però, è pronto a ribattere che le apparenze ingannano. “Se si vuole semplificare il concetto di distro free, pensando che sia sufficiente estrarre il materiale non libero da una piattaforma come Ubuntu, si commette un grosso errore di fondo. Andare alla ricerca di tutto ciò che non rispecchi le regole del Software Libero in una distribuzione di per sé già funzionante, non è un gioco da ragazzi. Nell’estrazione di ciò che non si vuole mantenere, il rischio di fare dei danni è altissimo”. Rodríguez porta come esempio il caso del kernel Linux-libre, sul cui progetto è basato Trisquel. Per chi non lo conoscesse, Linux-libre è un kernel portato avanti dalla Free Software Foundation Latin America (FSFLA) e consiste nel fornire una versione di Linux completamente libera da qualsiasi codice non free. Il concetto dietro cui si muove Trisquel, quindi, è proprio questo: prendere una distro, analizzarla fin nei minimi dettagli ed estrapolare tutto ciò che ha una licenza proprietaria, sostituendolo con una controparte totalmente libera. A parole è un proposito che potrebbe sembrare tanto semplice, quanto ideologico, ma all’atto pratico il progetto non è indenne da difficoltà. Uno degli aspetti più critici, sta proprio nel garantire agli utenti che la sostituzione

La libera TrisquelLa distro campionessa nella battaglia per il Free Software

La linea che divide il pragmatismo dall’ideologia è sempre sottilissima e il progetto Trisquel GNU/Linux

è forse l’unico che riesce a percorrerla senza mai ondeggiare. Trisquel è sicuramente la distribuzione più usabile tra quelle che aderiscono in toto alle severe linee guida della Free Software Foundation (FSF) e non altera la versatilità di cui l’utente finale gode. Il progetto Trisquel è stato avviato da un gruppo di studenti dell’Università spagnola di Vigo, con l’obiettivo di creare un sistema didattico con supporto per la lingua galiziana. Ben presto l’opera è diventata talmente vasta

Rodríguez. Proprio Rodríguez, parlando alla platea presente a LibrePlanet 2013 in Massachusetts, ha affermato che la distribuzione di Software Libero è una grande responsabilità: “I vostri utenti, oltre a credere in voi, si fidano delle vostre capacità e si aspettano che rispettiate la loro libertà”. “Noi”, continua Rodríguez, “non usiamo

il termine distro come un’arida definizione tecnica per descrivere una versione di un software. La parola distribuzione è qualcosa che implica la massima responsabilità verso chi ci segue e usa Trisquel”.

da superare lo scopo iniziale e portare a un vero e proprio sistema operativo multilingue. Trisquel GNU/Linux ha visto la luce ufficialmente nell’aprile del 2005, quando Richard Stallman l’ha presentata al mondo intero. Il cuore della distro è la vastissima comunità internazionale di appassionati, guidata da un personaggio carismatico qual è Rubén

di un contenuto non free con il suo omologo libero, non danneggi il corretto funzionamento della distro. L’esempio più lampante riguarda i driver. Quando ce ne sono due versioni, una proprietaria e l’altra free, la maggior parte delle distribuzioni, come Ubuntu e Fedora/Red Hat, scelgono la prima. Nel momento in cui si decide di sostituirla con il driver free, bisogna assicurarsi che il componente cui è legata e da cui dipende la sua corretta gestione continui a operare senza problemi. Il team di Trisquel, però, non si limita a sostituire porzioni di codice o software con le controparti free, ma cerca soprattutto di apportare delle migliorie alle aree in cui opera. Jonathan Nadeau dalla FSF, per esempio, ha collaborato con gli sviluppatori di Trisquel per rendere la distro più accessibile agli utenti con problemi di vista. In effetti basta dare un’occhiata a Trisquel 6.0 per rendersi subito conto di come le caratteristiche di accessibilità siano davvero ottime. Di default, infatti, il desktop può sfruttare le peculiarità di Orca, l’applicazione che mediante un sapiente mix di ingrandimenti, sintesi vocale e sistema di scrittura braille, consente agli ipovedenti di usare facilmente le funzioni della distro. Sul fronte dell’usabilità, un’altra miglioria nel desktop di Trisquel sta nell’approccio intuitivo con cui accoglie i nuovi utenti. A onor del vero, ricorda molto da vicino Windows ed è proprio Rodríguez a confermare questa impressione, affermando che non c’è niente di male a prendere spunto dalle idee che funzionano.

“Lo sviluppo di software libero porta con sé una grande responsabilità”

L’ambiente grafico di Trisquel ricorda da vicino quello di Windows. La barra degli strumenti, infatti, ne è l’esempio

Usare Trisquel 6.0Trisquel 6.0 è l’ultima versione della distro basata su Ubuntu 12.04. Come per quest’ultima, la 6.0 rappresenta la versione Long Term Support (LTS) e offrirà la correzione dei bug e gli aggiornamenti per la sicurezza fino al lontano 2017. L’aspetto migliore è sicuramente la sua interfaccia desktop. Anche se la distribuzione viene eseguita su GNOME 3.4, gli sviluppatori - per i motivi che potete leggere nell’articolo - hanno deciso di ripiegare su un ambiente destkop più tradizionale. Nell’edizione principale, trovate LibreOffice 3.5 e il formidabile Abrowser 19, un programma derivante da Mozilla Firefox che è stato ritoccato

per rimuovere il logo e i richiami a qualsiasi software di natura non libera. Al posto del plug-in Flash che lavora sotto licenza proprietaria, è stato usato il player multimediale gratuito Gnash, che può riprodurre senza inconvenienti video HTML5 e visualizzare i file PDF senza alcun add-on. Per installare software aggiuntivo potete utilizzare Synaptic, oppure sfruttare il gestore di pacchetti della distro. Non mancano poi altri esempi di software free come VLC Media Player, per riprodurre video e musica. Se volete installare software proprietari come per esempio Skype, potete farlo tramite Synaptic. Bisogna però

ricordare che Trisquel non integra alcun tipo di supporto per i driver non liberi e quindi il loro utilizzo potrebbe minare la stabilità del sistema e dare luogo a malfunzionamenti. Detto questo, noi non abbiamo avuto problemi a far lavorare Trisquel sulle nostre macchine, riscontrando un notevole miglioramento nel panorama dei driver free. L’installer, infine, è una versione modificata di quello che trovate su Ubuntu. La sua particolarità di essere uno dei sistemi d’installazione più semplici da usare per chi proviene dal mondo desktop ne ha fatto il candidato principale per l’uso in Trisquel.

Ubuntu libero?Per un occhio inesperto, Trisquel potrebbe sembrare una copia di Ubuntu, eccetto che per l’esclusione dei pacchetti non free che non rispettano le rigorose politiche sul Software Libero rilasciato sotto licenza GNU. Rodríguez, però, è pronto a ribattere che le apparenze ingannano. “Se si vuole semplificare il concetto di distro free, pensando che sia sufficiente estrarre il materiale non libero da una piattaforma come Ubuntu, si commette un grosso errore di fondo. Andare alla ricerca di tutto ciò che non rispecchi le regole del Software Libero in una distribuzione di per sé già funzionante, non è un gioco da ragazzi. Nell’estrazione di ciò che non si vuole mantenere, il rischio di fare dei danni è altissimo”. Rodríguez porta come esempio il caso del kernel sul cui progetto è basato Trisquel. Per chi non lo conoscesse, Linux-libre è un kernel portato avanti dalla Free Software Foundation Latin America (FSFLA) e consiste nel fornire una versione di Linux completamente libera da qualsiasi codice non free. Il concetto dietro cui si muove Trisquel, quindi, è proprio questo: prendere una distro, analizzarla fin nei minimi dettagli ed estrapolare tutto ciò che ha una licenza proprietaria, sostituendolo con una controparte totalmente libera. A parole è un proposito che potrebbe sembrare tanto semplice, quanto ideologico, ma all’atto pratico il progetto non è indenne da difficoltà. Uno degli aspetti più critici, sta proprio nel garantire agli utenti che la sostituzione

La libera TrisquelLa libera TrisquelRodríguez. Proprio Rodríguez, parlando alla platea presente a LibrePlanet 2013 in Massachusetts, ha affermato che la distribuzione di Software Libero è una grande responsabilità: “I vostri utenti, oltre a credere in voi, si fidano delle vostre capacità e si aspettano che rispettiate la loro libertà”. “Noi”, continua Rodríguez, “non usiamo

il termine distro come un’arida definizione tecnica per descrivere una versione di un software. La parola distribuzione è qualcosa che implica la massima responsabilità verso chi

mix di ingrandimenti, sintesi vocale e sistema di scrittura braille, consente agli ipovedenti di usare facilmente le funzioni della distro. Sul fronte dell’usabilità, un’altra miglioria nel desktop di Trisquel sta nell’approccio intuitivo con cui accoglie i nuovi utenti. A onor del vero, ricorda molto da vicino Windows ed è proprio Rodríguez a confermare questa impressione, affermando che non c’è niente di male a prendere spunto dalle idee che funzionano.

Usare Trisquel 6.0Trisquel 6.0 è l’ultima versione della distro basata su Ubuntu 12.04. Come per quest’ultima, la 6.0 rappresenta la versione Long Term Support (LTS) e offrirà la correzione dei bug e gli aggiornamenti per la sicurezza fino al lontano 2017. L’aspetto migliore è sicuramente la sua interfaccia desktop. Anche se la distribuzione viene eseguita su GNOME 3.4, gli sviluppatori - per i motivi che potete leggere nell’articolo - hanno deciso di ripiegare su un ambiente destkop più tradizionale. Nell’edizione principale, trovate LibreOffice 3.5e il formidabile Abrowser 19, un programma derivante da Mozilla Firefox che è stato ritoccato

per rimuovere il logo e i richiami a qualsiasi software di natura non libera. Al posto del plug-in Flash che lavora sotto licenza proprietaria, è stato usato il player multimediale gratuito può riprodurre senza inconvenienti video HTML5 e visualizzare i file PDF senza alcun add-on. Per installare software aggiuntivo potete utilizzare Synaptic, oppure sfruttare il gestore di pacchetti della distro. Non mancano poi altri esempi di software free come VLC Media Playerriprodurre video e musica. Se volete installare software proprietari come per esempio Skype, potete farlo tramite Synaptic. Bisogna però

e non sarà certo l’ultimo). Intorno al 2000, ho cominciato a cercare un’alternativa a MS Office, perché ero veramente stufo della pervasività di Outlook - che faceva sentire la sua presenza anche se non era installato - e della scarsa qualità degli altri programmi, e in particolare di Word e PowerPoint (non sono mai stato un grande utente di fogli elettronici). Nel 2001, ho visto l’annuncio di OpenOffice.org e ho iniziato a utilizzarlo, nonostante la versione 1.0 fosse veramente acerba. La situazione, però, è migliorata sensibilmente con la versione 1.1, al punto da poter cominciare a sostituire MS Office in un numero sempre maggiore di occasioni. Peraltro, la frequentazione - seppure a distanza - della comunità mi ha fatto comprendere come mancasse una strategia di marketing e comunicazione in grado di far conoscere il prodotto a un numero più ampio di utenti potenziali. Nel 2003, mi sono iscritto alle mailing list e ho cominciato a intervenire, e nel 2004 sono entrato nel progetto come responsabile marketing per l’Italia. Ho iniziato immediatamente a scontrarmi con Sun, più che un’azienda un caso umano, e con alcuni membri lungimiranti della comunità che

consideravano il marketing del tutto inutile, ma questo non mi ha fermato: la combinazione tra la qualità del prodotto e un’azione di marketing aggressiva ha portato OOo a raggiungere una quota di mercato superiore al 10% in Italia (i dati sono stimati) e un ruolo sempre più visibile sul mercato.A partire dal 2006, dalla conferenza di Lione, ho iniziato a contribuire al marketing internazionale, tanto che nel 2008 sono diventato uno dei leader del team con la supervisione del budget. In questo modo, ho iniziato a conoscere un numero sempre più ampio di persone, e sono stato coinvolto nelle discussioni sull’opportunità di creare una fondazione indipendente (che sono diventate sempre più fitte a partire dalla conferenza di Pechino nel 2008). Nel 2009, quando Oracle ha acquisito Sun Microsystems, ho commentato dicendo che era la cosa peggiore che sarebbe potuta succedere a OOo (in realtà mi sbagliavo, perché quello che è successo dopo è stato anche peggio). Ovviamente, i colloqui sulla fondazione sono diventati sempre più fitti, e si sono trasformati in un piano di lavoro nel gennaio del 2010. A quell’epoca, ho scritto il marketing plan di LibreOffice (senza sapere che si sarebbe

chiamato così), che - a più di tre anni di distanza - può essere considerato un successo.Nell’estate del 2010 ho lavorato a tempo pieno all’annuncio, poi - come se niente fosse - sono andato a Budapest per la conferenza di OpenOffice, durante la quale c’è stato l’incontro definitivo che ha sancito la nascita di The Document Foundation. Il 28 settembre dello stesso anno sono stato colui che ha “fisicamente” premuto il pulsante di lancio del comunicato stampa che annunciava la nascita del progetto, e da quel momento sono sempre stato il responsabile del marketing e della comunicazione e il principale portavoce del progetto.

LXP: Il Linux Day di quest’anno sarà basato sull’innovazione, un argomento vastissimo e che include la volontà di rimanere al passo con i tempi, fornendo sempre nuovi sviluppi. Quali sono, secondo te, i passi che il mondo Linux deve ancora compiere per continuare a puntare al futuro?IV: In realtà, il mondo Open Source è già fortemente impiantato nel futuro, tanto che la quasi totalità dei telefoni cellulari di ultima

generazione utilizza un sistema operativo che deriva da Linux (Android, ma anche iOS, che ha radici FreeBSD), la totalità degli elettrodomestici intelligenti e dei sistemi di domotica

utilizza Linux Embedded (o qualcosa di molto simile), la maggior parte delle auto dotate di computer di bordo usa sempre Linux Embedded (ve lo immaginate Windows su un sistema frenante?), e infine quasi tutti i supercomputer e un numero sempre più ampio di server utilizzano Linux. Inoltre, non bisogna dimenticare la spinta che ha dato all’innovazione il modello dello sviluppo collaborativo tipico della comunità del Software Libero. Oggi, non esiste una sola azienda in grado di sostenere che il modello di sviluppo chiuso è superiore, dopo che anche IBM e Microsoft - la prima ha inventato il concetto, e la seconda lo ha perfezionato - hanno smesso di dirlo. Linux, e in accezione più ampia tutto il mondo del Software Libero, ha bisogno di maggiore coesione e di una strategia di marketing e comunicazione in grado di contrastare gli investimenti delle grandi aziende. Purtroppo, il frazionamento dei progetti - che in alcuni casi è completamente inutile - è un fatto difficile da comprendere per tutti coloro che sono estranei alla comunità, e rappresenta un fattore di debolezza. Infine, è necessario che il mondo del Software Libero cominci a pensare seriamente a un modello di business sostenibile, perché altrimenti rimarrà sempre ostaggio delle aziende e delle loro strategie di sopravvivenza

nei confronti dell'ecosistema finanziario (perché una strategia basata sul fatturato del trimestre è priva di buon senso e non permette di guardare oltre la punta del proprio naso, per cui privilegia le azioni tattiche rispetto a quelle strategiche). Quindi, bisogna pensare a generare profitti che derivano dal valore aggiunto, e a reinvestirli nello sviluppo, perché le aziende che sponsorizzano il Software Libero “a fondo perso” - come Sun e IBM nel caso di OOo - possono scomparire da un momento all'altro, se un analista si inventa aspettative superiori all'andamento del mercato.

LXP: Innovazione, spesso, significa rompere con il passato, ma anche adottare strategie nuove. A questo proposito puntare alla conquista di un numero di sistemi sempre maggiori, sensibilizzando così l’opinione pubblica alla migrazione verso il Free Software, è senza dubbio un tema innovativo. E non solo in ambito privato ma soprattutto in quello aziendale. Sappiamo che su questo fronte sei molto attivo, quindi ti chiediamo qual è la tua ricetta per innovare?IV: Onestamente, non credo ci sia nessuna ricetta specifica, ma solo l’uso di un po’ di buon senso nella comunicazione. Combattiamo contro nemici potenti, che hanno budget importanti e strumenti per influenzare l’opinione pubblica che vanno ben oltre le nostre possibilità, per cui dobbiamo usare tutte le nostre capacità. Solo aggregando tutti i progetti all’interno di una rete, possiamo riuscire a creare quella massa critica che non abbiamo mai avuto. Dobbiamo mostrare i nostri muscoli, perché solo in questo modo

È il giorno del pinguino

Come ogni anno, il Linux Day, che si terrà a ottobre, propone un argomento cardine su cui ruota tutta l'intera fiera di eventi. Ed è nel 2013 che

l'innovazione sarà al centro dei dibattiti come elemento distintivo del Software Libero, accendendo i riflettori sul motore dello sviluppo di una comunità in continua crescita. Sì, perché nonostante GNU/Linux sia parte integrante del Web e di moltissime infrastrutture enterprise, tanto da essere punto di riferimento per l’innovazione tecnologica, nella vita quotidiana c’è ancora molta difficoltà ad avvicinarsi a una realtà spesso erroneamente percepita per soli addetti ai lavori. Ecco quindi che il Linux Day 2013 vuole essere un’iniziativa rivolta a far conoscere a tutti le potenzialità del Free Software, che in Italia sono ancora un’opportunità quasi del tutto inesplorata. A parlarne con Linux Pro c'è Italo Vignoli, profondo conoscitore del tema e fondatore e consigliere della Document Foundation. Infine un messaggio rivolto ai numerosi LUG che parteciperanno al Linux Day: scriveteci a [email protected] e raccontateci cosa avete fatto! Per conoscere la mappa degli eventi, potete collegarvi alla pagina www.linux.it/eventi o visitare il sito www.linuxday.it, dove troverete tutte le informazioni sulla manifestazione.

LXP: Raccontaci del tuo percorso dai primi passi nel mondo del Free Software fino ad arrivare alla Document Foundation.IV: è tutta colpa, o merito, di Outlook. Io sono

sempre stato un utente abbastanza esigente nel caso della posta elettronica e per questo motivo non sono mai riuscito a usare Outlook, che considero il peggior software mai sviluppato da un quadrumane perché non solo è pessimo sotto il profilo architettonico (il salvataggio di tutte le informazioni in un unico blob va contro ogni sano principio, e contro il buon senso) ma riesce - in un campo dove tutto è standard come l’email - a non adottare nemmeno uno standard (oppure a reinventarlo, peggiorandolo). Quindi, non sono mai stato tra i sostenitori di Microsoft Office, proprio per la presenza di Outlook. Inoltre, quando la quota di mercato

di Microsoft Office ha cominciato a superare percentuali che avrebbero ampiamente giustificato l’intervento dell’antitrust, ho cominciato a chiedermi perché non ci fosse nessun intervento a protezione degli utenti, visto che era evidente che la situazione avrebbe portato Microsoft ad avere un atteggiamento vessatorio nei loro confronti (a differenza di molti, io ho letto la EULA di MS Office). Oggi, è evidente che Microsoft ha goduto di ampie coperture per il suo ruolo di principale fornitore di informazioni del governo statunitense, attraverso programmi come PRISM (che non è certo stato il primo,

È l'innovazione il tema centrale del Linux Day 2013 Ce ne parla Italo Vignoli, fondatore e consigliere

di The Document FoundationSEmPRE AL PASSO COn I TEmPI

“L'innovazione è un fattore che da sempre contraddistingue il Software Libero”

2013

IntervistaIntervista

20 LINUx PRO 133 LINUx PRO 133 21

È il giornodel pinguinoÈ il giornodel pinguinoÈ il giorno

sempre stato un utente abbastanza esigente nel caso della posta elettronica e per questo motivo non sono mai riuscito a usare Outlook, che considero il peggior software mai sviluppato da un quadrumane perché non solo è pessimo sotto il profilo architettonico (il salvataggio di tutte le informazioni in un unico blob va contro ogni sano principio, e contro il buon senso) ma riesce - in un campo dove tutto è standard come l’email - a non adottare nemmeno uno standard (oppure a reinventarlo, peggiorandolo). Quindi, non sono mai stato tra i sostenitori di Microsoft Office, proprio per la presenza di Outlook. Inoltre, quando la quota di mercato

di Microsoft Office ha cominciato a superare percentuali che avrebbero ampiamente giustificato l’intervento dell’antitrust, ho cominciato a chiedermi perché non ci fosse nessun intervento a protezione degli utenti, visto che era evidente che la situazione avrebbe portato Microsoft ad avere un atteggiamento vessatorio nei loro confronti (a differenza di molti, io ho letto la EULA di MS Office). Oggi, è evidente che Microsoft ha goduto di ampie coperture per il suo ruolo di principale fornitore di informazioni del governo statunitense, attraverso programmi come PRISM (che non è certo stato il primo,

È l'innovazione il tema centrale del Linux Day 2013Ce ne parla Italo Vignoli, fondatore e consigliere

di The Document Foundation

mix di ingrandimenti, sintesi vocale e sistema di scrittura braille, consente agli ipovedenti di usare facilmente le funzioni della distro. Sul fronte dell’usabilità, un’altra miglioria nel desktop di Trisquel sta nell’approccio intuitivo con cui accoglie i nuovi utenti. A onor del vero, ricorda molto da vicino Windows ed è proprio Rodríguez a confermare questa impressione, affermando che non c’è niente di male a prendere spunto dalle idee che funzionano.

per rimuovere il logo e i richiami a qualsiasi software di natura non libera. Al posto del plug-in Flash che lavora sotto licenza proprietaria, è stato usato il player multimediale gratuito Gnashpuò riprodurre senza inconvenienti video HTML5 e visualizzare i file PDF senza alcun add-on. Per installare software aggiuntivo potete utilizzare

, oppure sfruttare il gestore di pacchetti della distro. Non mancano poi altri esempi

VLC Media Playerriprodurre video e musica. Se volete installare software proprietari come per esempio Skype, potete farlo tramite Synaptic. Bisogna però

È il giornodel pinguinoÈ il giornodel pinguinoÈ il giorno

Linux Day,Linux Day,Linux Day che si terrà a ottobre, propone un argomento cardine su cui ruota tutta l'intera fiera di eventi. Ed è nel 2013 che

l'innovazione sarà al centro dei dibattiti come elemento distintivo del Software Libero, accendendo i riflettori sul motore dello sviluppo di una comunità in continua crescita. Sì, perché nonostante GNU/Linux sia parte

infrastrutture enterprise, tanto da essere punto innovazione tecnologica,

è ancora molta difficoltà ad avvicinarsi a una realtà spesso erroneamente percepita per soli addetti ai lavori. Ecco quindi che il Linux Day 2013 vuole essere un’iniziativa rivolta a far conoscere a tutti le potenzialità del Free Software,

opportunità quasi del tutto inesplorata. A parlarne con Linux Pro

, profondo conoscitore del tema e fondatore e consigliere della Document Foundation. Infine un messaggio rivolto ai numerosi LUG che parteciperanno al

la mappa degli eventi, potete collegarvi alla o visitare il sito

, dove troverete tutte le informazioni sulla manifestazione.

LXP: Raccontaci del tuo percorso dai primi passi nel mondo del Free Software fino ad arrivare alla Document Foundation.

tutta colpa, o merito, di Outlook. Io sono

sempre stato un utente abbastanza esigente nel caso della posta elettronica e per questo motivo non sono mai riuscito a usare Outlook, che considero il peggior software mai sviluppato da un quadrumane perché non solo è pessimo sotto il profilo architettonico (il salvataggio di tutte le informazioni in un unico blob va contro ogni sano principio, e contro il buon senso) ma riesce - in un campo dove tutto è standard come lstandard (oppure a reinventarlo, peggiorandolo). Quindi, non sono mai stato tra i sostenitori di Microsoft Office, proprio per la presenza di Outlook. Inoltre, quando la quota di mercato

È l'innovazione il tema centrale del Linux Day 2013Ce ne parla Italo Vignoli, fondatore e consigliere

di The Document Foundation

Gramps Gramps

24 LINUX PRO 133 LINUX PRO 133 25

Scroprite come usare Gramps per creare un albero genealogico e ricostruire la storia della vostra famiglia

Genealogia fai da te

Nella maggior parte dei casi, le conoscenze familiari non vanno oltre qualche grado di parentela. Quando

però si inizia a scavare alla ricerca degli avi più lontani o di parenti che hanno trovato fortuna in altri paesi in epoche passate, le cose si complicano non poco. Quali sono le origini della famiglia? Dove vivevano? Da dove deriva il vostro cognome? La genealogia è l’unica scienza che può dare risposta a queste domande, catalogando, ricercando e studiando tutti i legami famigliari che si sono evoluti nel

tempo. In definitiva è un’attività di ricerca intensiva, accurata e che richiede non solo molta pazienza, ma anche capacità di sintesi e analisi non comuni. Quando le informazioni iniziano a essere molte e le fonti a sovrapporsi tra loro, blocco note e penna non bastano più.

Ecco quindi che entra in campo Gramps, un programma Open Source che vi aiuta nella ricostruzione del vostro albero genealogico. Compatibile con Linux, Mac e Windows, oltre a essere disponibile per diverse distribuzioni, lo troviamo alla pagina ufficiale http://gramps-

project.org/download/. Gramps è stato creato da genealogisti di professione che, grazie alla loro lunga esperienza nel settore della ricerca, hanno dato vita a un programma altamente affidabile. Prima di iniziare, però, è opportuno

“Gramps è stato creato da genealogisti di professione ed è quindi affidabile e preciso”

considerare alcune buone pratiche di ricerca e dedicare un paio di minuti a tracciare le linee base del vostro albero genealogico, seguendo tre semplici e veloci passaggi:1 Ricerca: trovare tutte le informazioni inerenti alla vostra

famiglia, partendo magari dal luogo in cui i vostri avi vivevano o si sono sposati.2 Registrazione: prendere scrupolosamente nota di qualsiasi

informazione che trovate.3 Pubblicazione: realizzare documenti e relazioni che potete

condividere facilmente con altre persone.Quasi sicuramente, la ricerca e la registrazione saranno fonte di numerose informazioni e quindi dovrete dedicargli più tempo. La regola d’oro della genealogia rimane comunque una: fare in modo che tutti i documenti raccolti siano verificabili e oggettivi. Chiunque può creare un albero genealogico basato su supposizioni e prove soggettive. Ben diverso, invece, fare affidamento su riscontri scientifici. Per fortuna Gramps vi renderà la vita molto più semplice, perché il suo compito è proprio ottimizzare l’organizzazione dei lavori di ricerca, registrazione e pubblicazione, diventando così un insostituibile assistente.

I primi passiAlla fine di questo articolo, creerete un albero genealogico di esempio della famiglia Rossi, ma ovviamente l’intento è darvi sufficienti informazioni per usare il programma ricostruendo la vostra genealogia. Dopo aver lanciato Gramps, fate click su Alberi genealogici e poi sul pulsante Nuovo, quindi aggiungete il nome “Famiglia Rossi”. Adesso selezionate Carica albero genealogico, in modo che venga mostrata la finestra principale. Sulla sinistra sono presenti un elenco di categorie, ad esempio Persone, Relazioni, Famiglie e molte altre. Quando cliccate su una di esse, la visuale e la barra degli strumenti cambiano per riproporre le opzioni dedicate al menu che avete scelto. Per creare un albero genealogico si può partire da qualsiasi parente, ma nel vostro caso inizierete da Giovanni Rossi, l’ultimo della famiglia.

Create una fonteIl primo elemento da cui partire è anche il più semplice. Basterà infatti intervistare l’ultimo esponente della famiglia, da cui poi documenterete le parentele più prossime. Se siete voi stessi, basterà che facciate affidamento sulla memoria e vi auto intervistiate. Selezionate la voce Fonti presente nel menu di sinistra, quindi selezionate l’icona a forma di +, denominata Aggiungi. Si apre così l’editor della nuova fonte, in cui inserire tutte le informazioni che otteniamo nel colloquio con Giovanni. Nel campo Titolo scrivete “Intervista a Giovanni Rossi” e in autore inserite “Giovanni Rossi”. In pratica vi state auto intervistando. Nel campo Note scrivete tutte le informazioni rilevanti che

emergono, quindi premete il pulsante OK per confermare. In qualsiasi momento se ne presentasse la necessità, potrete sempre modificare l’intervista facendo doppio click sulla scheda “Intervista a Giovanni Rossi” che trovate sotto la voce Fonti.

Aggiungete una personaAl centro di ogni albero genealogico ci sono sempre le persone, quindi aggiungete il vostro personaggio principale. Sì, avete indovinato, è sempre lui: Giovanni Rossi. Visto che tutte le informazioni che avete in mano derivano dall’intervista fatta a Giovanni, dovete spostare la vostra fonte in una sezione di Gramps dove poter condividere i dati anche da altri punti di vista. Nella barra degli strumenti premete Appunti per aprire l’omonima finestra, quindi spostate al suo interno la scheda “Intervista a Giovanni Rossi” che avete nel menu Fonti. Visto che la sorgente è ora memorizzata negli appunti, potete anche chiudere la finestra. Adesso selezionate il menu Persone e premete il pulsante Aggiungi presente nella barra degli strumenti. Immettete quindi i seguenti dati:

Nome: Giovanni Cognome: Rossi Sesso: Maschio

A questo punto è necessario citare le fonti da cui sono state ottenute le informazioni. Cliccate sulla scheda Citazione fonti quindi, dalla barra degli strumenti di Gramps, selezionate la funzione Appunti, aprendo così la finestra dove avete precedentemente importato le informazioni ottenute dall’intervista di Giovanni. Trascinate “Intervista a Giovanni Rossi” nel campo Citazione Fonti, in modo da aprire un’ulteriore scheda dedicata. Nella parte inferiore, titolata Fonti informazioni condivise, notate come siano già presenti i dati dell’intervista. Nella zona superiore, invece, avete a disposizione nuovi campi da riempire. Potete aggiungere la data in cui è stata fatta l’intervista e il livello di confidenza che si attribuisce alle informazioni ottenute. Mettete quindi Molto alta. Adesso, per dare vita all’albero genealogico, è opportuno aggiungere una foto di Giovanni. Sempre nel menu Persone di Gramps, fate doppio click sulla scheda Rossi, Giovanni, quindi entrate in Galleria. Premete l’icona a forma di + sinonimo di Aggiungi e cercate nel vostro disco fisso una foto da associare alla cartella di Giovanni. Ricordate poi di aggiungere le note sulla provenienza dell’immagine nella scheda Citazioni fonti, presente nell’Editor riferimento oggetto multimediale.

Mediante l’opzione Vista ascendenza, avete una visuale chiara del diagramma genealogico

Quante più persone aggiungete all’albero genealogico, maggiori informazioni dovete inserire. Tra queste, le foto di ogni parente sono molto importanti per accomunare un nome a un volto e quindi ricordare ancora meglio i dati importanti. Gramps non memorizza le immagini, ma solo il percorso scelto nel momento in cui le avete aggiunte. Per evitare di perdere tempo nel cercarle tra gli anfratti dell’hard disk, vi consigliamo di dedicare una cartella alle sole foto da utilizzare. Ricordate: essere precisi è il miglior approccio alla ricerca genealogica!

Cartella dedicata

È l'innovazione il tema centrale del Linux Day 2013Ce ne parla Italo Vignoli, fondatore e consigliere

di The Document Foundation che si

terrà a ottobre, propone un argomento cardine su cui ruota tutta l'intera fiera

l'innovazione sarà al centro dei dibattiti come elemento distintivo del Software Libero, accendendo i riflettori sul motore dello sviluppo di una comunità in continua crescita. Sì, perché nonostante GNU/Linux sia parte

È l'innovazione il tema centrale del Linux Day 2013Ce ne parla Italo Vignoli, fondatore e consigliere

di The Document FoundationCe ne parla Italo Vignoli, fondatore e consigliere Ce ne parla Italo Vignoli, fondatore e consigliere

terrà a ottobre, propone un argomento

Ce ne parla Italo Vignoli, fondatore e consigliere di The Document Foundation

Ce ne parla Italo Vignoli, fondatore e consigliere di The Document Foundation

Ce ne parla Italo Vignoli, fondatore e consigliere di The Document Foundation

Ce ne parla Italo Vignoli, fondatore e consigliere di The Document Foundation

Per un occhio inesperto, Trisquel potrebbe sembrare una copia di Ubuntu, eccetto che per l’esclusione dei pacchetti non free che non rispettano le rigorose politiche sul Software Libero rilasciato sotto licenza GNU. Rodríguez, però, è pronto a ribattere che le apparenze ingannano. “Se si vuole semplificare il concetto di distro free, pensando che sia sufficiente estrarre il materiale non libero da una piattaforma come Ubuntu, si commette un grosso errore di fondo. Andare alla ricerca di tutto ciò che non rispecchi le regole del Software Libero in una distribuzione di per sé già funzionante, non è un gioco da ragazzi. Nell’estrazione di ciò che non si vuole mantenere, il rischio di fare dei danni è altissimo”. Rodríguez porta come esempio il caso del kernel sul cui progetto è basato Trisquel. Per chi non lo conoscesse, Linux-libre è un kernel portato avanti dalla Free Software Foundation Latin America (FSFLA) e consiste nel fornire una versione di Linux completamente libera da qualsiasi codice non free. Il concetto dietro cui si muove Trisquel, quindi,

di un contenuto non free con il suo omologo libero, non danneggi il corretto funzionamento della distro. L’esempio più lampante riguarda i driver. Quando ce ne sono due versioni, una proprietaria e l’altra free, la maggior parte delle

In effetti basta dare un’occhiata a Trisquel 6.0 per rendersi subito conto di come le caratteristiche di accessibilità siano davvero ottime. Di default, infatti, il desktop può sfruttare le peculiarità di mix di ingrandimenti, sintesi vocale e sistema di scrittura

di un contenuto non free con il suo omologo libero, non danneggi il corretto funzionamento della distro. L’esempio più lampante riguarda i driver. Quando ce ne sono due versioni, una proprietaria e l’altra free, la maggior parte delle distribuzioni, come Ubuntu e Fedora/Red Hat, scelgono la prima. Nel momento in cui si decide di sostituirla con il driver free, bisogna assicurarsi che il componente cui è legata e da cui dipende la sua corretta gestione continui a operare senza problemi. Il team di Trisquel, però, non si limita a sostituire porzioni di codice o software con le controparti free, ma cerca soprattutto di apportare delle migliorie alle aree in cui opera. Jonathan Nadeau dalla FSF, per esempio, ha collaborato con gli sviluppatori di Trisquel per rendere la distro più accessibile agli utenti con problemi di vista. In effetti basta dare un’occhiata a Trisquel 6.0 per rendersi subito conto di come le caratteristiche di accessibilità siano davvero ottime. Di default, infatti, il desktop può sfruttare le peculiarità di Orca, l’applicazione che mediante un sapiente mix di ingrandimenti, sintesi vocale e sistema di scrittura

copia di Ubuntu, eccetto che per l’esclusione dei pacchetti non free che non rispettano le rigorose politiche sul Software

lampante riguarda i driver. Quando ce ne sono due versioni, una proprietaria e l’altra free, la maggior parte delle

semplificare il concetto di distro free, pensando che sia sufficiente estrarre il materiale non libero da una piattaforma come Ubuntu, si commette un grosso errore di fondo. Andare alla ricerca di tutto ciò che non rispecchi le regole del Software Libero in una distribuzione di per sé già funzionante,

una proprietaria e l’altra free, la maggior parte delle distribuzioni, come Ubuntu e Fedora/Red Hat, scelgono una proprietaria e l’altra free, la maggior parte delle distribuzioni, come Ubuntu e Fedora/Red Hat, scelgono la prima. Nel momento in cui si decide di sostituirla con

non free che non rispettano le rigorose politiche sul Software Libero rilasciato sotto licenza GNU. Rodríguez, però, è pronto

aree in cui opera. Jonathan Nadeau dalla FSF, per esempio, ha collaborato con gli sviluppatori di Trisquel per rendere la distro più accessibile agli utenti con problemi di vista. In effetti basta dare un’occhiata a Trisquel 6.0 per rendersi

aree in cui opera. Jonathan Nadeau dalla FSF, per esempio, ha collaborato con gli sviluppatori di Trisquel per rendere la distro più accessibile agli utenti con problemi di vista. In effetti basta dare un’occhiata a Trisquel 6.0 per rendersi

si vuole mantenere, il rischio di fare dei danni è altissimo”. Rodríguez porta come esempio il caso del kernel Linux-libresul cui progetto è basato Trisquel. Per chi non lo conoscesse,

non free che non rispettano le rigorose politiche sul Software Libero rilasciato sotto licenza GNU. Rodríguez, però, è pronto a ribattere che le apparenze ingannano. “Se si vuole semplificare il concetto di distro free, pensando che sia sufficiente estrarre il materiale non libero da una piattaforma come Ubuntu, si commette un grosso errore di fondo. Andare alla ricerca di tutto ciò che non rispecchi le regole del Software Libero in una distribuzione di per sé già funzionante, non è un gioco da ragazzi. Nell’estrazione di ciò che non si vuole mantenere, il rischio di fare dei danni è altissimo”.

Linux-libre,

una proprietaria e l’altra free, la maggior parte delle distribuzioni, come Ubuntu e Fedora/Red Hat, scelgono la prima. Nel momento in cui si decide di sostituirla con il driver free, bisogna assicurarsi che il componente cui è legata e da cui dipende la sua corretta gestione continui a operare senza problemi. Il team di Trisquel, però, non si limita a sostituire porzioni di codice o software con le controparti free, ma cerca soprattutto di apportare delle migliorie alle aree in cui opera. Jonathan Nadeau dalla FSF, per esempio, ha collaborato con gli sviluppatori di Trisquel per rendere la distro più accessibile agli utenti con problemi di vista.

Prova la tua rivista anche in digitaleProva la tua rivista anche in dioitaleProva la tua rivista anche in dioitaleProva la tua rivista anche in digitaleProva la tua rivista anche in dioitaleProva la tua rivista anche in digitaleProva la tua rivista anche in dioitaleProva la tua rivista anche in dioitaleProva la tua rivista anche in dioitaleProva la tua rivista anche in dioitaleProva la tua rivista anche in dioitaleProva la tua rivista anche in dioitale

Inoltre…

Il database perfetto

Libertà pura

Cambia desktop!

TizenIl futuro dei dispositivi mobili è sempre più Open Source

AVM Fritz!Box 3390 6 antenne per la massima velocità wireless a 2,4 e 5 GHz in contemporanea

Il database perfetto Le applicazioni Web sono più veloci,

scalabili e sicure se usi MariaDB

Libertà pura Scopri Trisquel, la distro più fedele

ai dettami del Free Software

Cambia desktop!Cambia desktop! Scegli l’ambiente grafico giusto

per look e funzionalità!

Diventa protagonista nel mondo Linux

∆ Italo Vignoli di Document Foundation ci parla del LinuxDay 2013 ∆ Usare iSCSI

Pro Raspberry Pi Streaming audio e video in casa

AVM Fritz!Box 33906 antenne per la massima velocità wireless a 2,4 e 5 GHz in contemporanea

AVM Fritz!Box 33906 antenne per la massima velocità wireless

AccAdemiA del codice

lightworks Effetti speciali e strumenti per l’editing professionale a tua disposizione

gnome 3Accedi alle opzioni avanzate con Frippery e Gnome Tweak Tool

Ruby on Rails Il framework Web senza difettiFirefox OS Scopri l’emulatore e le sue APIAndroid Gestire texture e touchscreen con OpenGLConcetti Le basi della programmazione a oggetti

programmare!

Linu

x Pr

o 13

3- M

ensi

le -

€5,

90 -

CHF

13,

60

Tari

ffa

r.O

.C. -

PO

sTe

iTal

iane

sPa

- a

bb. P

OsT

. - D

.l. 3

53/2

003

(CO

nv. i

n l.

27/

02/2

004

n. 4

6) a

rT. 1

, CO

mm

a 1,

DCb

mil

anO

- Di

sTri

buTO

re: P

ress

-Di,

mil

anO

Inoltre…

Cambia desktop!Cambia desktop!

AVM Fritz!Box 3390

Cambia desktop! Scegli l’ambiente grafico giusto Scegli l’ambiente grafico giusto

AVM Fritz!Box 3390AVM Fritz!Box 3390

Il framework Web senza difetti

Gestire texture e touchscreen con OpenGL Le basi della programmazione a oggetti

programmare!L'Accademia del Codice ti svela tutti i misteri dell'arte del coding

LXP_133_cover 3.indd 1 17/09/13 14:41

Prova la tua rivista anche in dioitaleProva la tua rivista anche in dioitaleProva la tua rivista anche in dioitale

LXP_139_02_03_sommario.indd 3 28/02/14 14.06

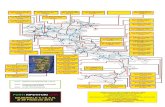

Miami

Los Angeles

Dallas

ChicagoToronto

AtlantaNewark

Washington, DCSan José

Seattle

Francoforte

Londra

VarsaviaPraga

Vienna

Stoccolma

Parigi

Amsterdam

* Pacchetti di 1&1 Hosting con 30 giorni soddisfatti o rimborsati e senza costi di attivazione. Tariffa ridotta per contratti con pagamento annuale anticipato, come ad esempio 1&1 Basic in offerta per il primo anno a 40 € IVA escl. (47,60 € IVA incl.) invece di 84 € IVA escl. (99,96 € IVA incl.). Per maggiori informazioni visita il sito 1and1.it. 1&1 Internet AG, sede in Elgendorfer Str. 57, 56410 Montabaur, Germania.

DOMINIO | MAIL | HOSTING | SERVER

MASSIMA FLESSIBILITÀ E PERFORMANCE PER I TUOI PROGETTI WEBNEW HOS TING

I data center ad elevate prestazioni di 1&1 sono tra i più sicuri e potenti del mondo e la connettività più volte ridondante di oltre 300 Gbps garantisce la massima disponibilità.

La nostra CDN (Content Delivery Network) è stata migliorata per garantire la massima disponibilità del tuo sito web. NOVITÀ: adesso anche per i siti mobile! Tramite questa rete (23 PoP in tutto il mondo e diverse backbone), oltre ai dati statici, da oggi anche i contenuti dinamici dei siti web vengono memorizzati nella rete locale (Caching), affi nché le richieste vengano implementate velocemente.

PIÙ EFFICIENZA: CDN POTENZIATA

PIÙ SICUREZZA: SECURITY SCAN

PIÙ AFFIDABILITÀ:GEORIDONDANZA

Con 1&1 SiteLock i tuoi siti o il conte nuto delle tue pagine sono al riparo da malware, accessi inautorizzati e altre minacce da parte degli hacker.

FUNZIONE INCLUSA: scansione giornaliera di malware e di tutto il sito ogni 30 giorni. Così puoi proteggere il tuo sito e i tuoi visitatori da virus e trojan.

Grazie ad un’infrastruttura georidondante, 1&1 ti offre la massima sicurezza e affi dabilità: i tuoi dati sono ospitati parallelamente in due data center in Europa. Se si dovessero verifi -care dei guasti in uno dei due, i tuoi dati saranno comunque disponibili nel secondo data center. Backup giornalieri dell’intera infrastruttura garantiscono, inoltre, la massima sicurezza.

Passed 02-JAN-2014

SECURESiteLock

SITELOCK.COM

MAPIT1403C1P_414x285+5_KB_46L.indd 1 18.02.14 12:39

■ Massima disponibilità grazie alla georidondanza■ Connettività di oltre 300 Gbps■ 2 GB di RAM garantiti■ NOVITÀ: 1&1 CDN powered by CloudFlare®

■ NOVITÀ: 1&1 SiteLock Security Scan incluso!

TECNOLOGIA ALL’AVANGUARDIA

■ 1&1 Strumento SEO ■ 1&1 Newsletter Tool■ 1&1 SiteAnalytics

MARKETING DI SUCCESSO

■ Software Premium incluso: NetObjects Fusion® 2013 1&1 Edition

■ 1&1 Mobile Site Builder■ NOVITÀ: PHP 5.5, Perl, Python, Ruby

POTENTI TOOL

■ Più di 140 popolari applicazioni (Drupal™, WordPress, Joomla!™, TYPO3, Magento®…)

■ Supporto Esperti App per ogni domanda

APP AD ALTE PRESTAZIONI

■ Dominio gratuito (.it, .com, .net., .org, .info, .eu)■ Potenza illimitata: spazio web, traffi co, account

e-mail, database MySQL■ Sistema operativo Linux o Windows

TUTTO INCLUSO

1and1.it

MASSIMA FLESSIBILITÀ E PERFORMANCE PER I TUOI PROGETTI WEBNEW HOS TING

(numero verde)800 977313

Primo anno da

MESEDI PROVA DEI NOSTRI PRODOTTI

SCELTALA DURATA DEL TUO CONTRATTO

TELEFONATAE PARLERAI CONUN ESPERTO

PACCHETTI COMPLETI PERPROFESSIONISTI

40 €IVA escl.*

MAPIT1403C1P_414x285+5_KB_46L.indd 2 18.02.14 12:39

FAQ Rust Rust FAQ

RustLinux Pro presenta il linguaggio di programmazione di Mozilla che potrebbe rendere il Web più potente e immune agli attacchi informatici

D Cerchiamo di capire bene cos’è questo Rust e che cosa può offrire...

R Rust (www.rust-lang.org) è un linguaggio di programmazione di sistema Open Source

il cui sviluppo è attualmente curato da Mozilla Foundation.

D Un linguaggio di programmazione? Allora, prima di tutto spiegami una cosa:

perché chiamarlo ‘Rust’, che significa ‘ruggine’? Come nome mi sembra decisamente improbabile!

R Non esiste una spiegazione ufficiale; in Rete circolano però un paio di spiegazioni

abbastanza plausibili. Secondo quella più in voga, Rust è un linguaggio pensato non per Chrome, cioè per le parti più ‘brillanti’ e visibili all’utente delle applicazioni Mozilla, bensì per le componenti interne

dei software orientati al Web. Un’altra spiegazione verosimile è che il nome Rust si deve al fatto che il linguaggio utilizza deliberatamente solo concetti e teorie in circolazione da almeno un decennio. In altre parole, Rust intende risolvere problemi moderni con idee e metodi che considera perfettamente adatti allo scopo, anche se sono comparsi per la prima volta trenta o più anni fa e non hanno riscosso un’attenzione sufficiente a renderli popolari.

D Dunque, forse in modo un po’ contorto,il nome Rust è una scelta appropriata.

Al di là del nome, perché un nuovo linguaggio?

R Perché i carichi di lavoro degli attuali server e client Internet richiedono capacità alle quali

i linguaggi di programmazione di sistema come C

o C++ non attribuiscono una priorità adeguata. Più specificamente, Rust è ottimizzato per grandi programmi client e server che operano su Internet sotto carichi di lavoro costanti e intensi e mira a eliminare i rischi di sicurezza e i cali di prestazione che possono verificarsi con l’uso dei suddetti linguaggi.

D Ambizioso, non c’è che dire. Quali sono i risvolti pratici?

R Rust punta a risultare familiare ai programmatori C e C++. Uno dei motivi

è che nella maggior parte dei casi sono questi i linguaggi che Rust dovrebbe rimpiazzare. Di conseguenza, ha senso cercare da un lato di imitare le loro caratteristiche e dall’altro di facilitare la migrazione da parte dei loro sviluppatori. Al tempo stesso, Rust riutilizza e mescola liberamente metodi

Rust.indd 1 13/09/2013 00:29

Alcune domande su...

6 LINUX PRO 139

LXP_139_06_07_LXF177.woe 6 27/02/14 18:17

FAQ Rust Rust FAQ

Rust.indd 1 13/09/2013 00:29

e strutture presenti in molti altri linguaggi esistenti, come Erlang e Go (un altro linguaggio targato Google: per ulteriori informazioni, visitate http://golang.org).

D Erlang è il linguaggio di programmazione utilizzato per creare il software delle grandi

centrali telefoniche, giusto?

R Esattamente. Funzioni come la programmazione concorrente sono presenti (in forme diverse)

sia in Rust sia in Erlang. Tuttavia, Erlang rimane un linguaggio molto diverso, che difficilmente verrà sostituito da Rust o da altri linguaggi nel prossimo futuro per quanto concerne le centrali telefoniche. Una delle ragioni è che il concetto di ‘elevata disponibilità’ ha significati molto diversi in una rete telefonica e su Internet.

D E per quanto riguarda Go? Per Rust rappresenta un rivale più diretto?

R In realtà no. Benché anche Go sia stato progettato per la creazione di software per

il Web incentrati sulla programmazione concorrente, si concentra su problemi diversi e utilizza approcci differenti rispetto a Rust. Secondo alcuni programmatori, Rust potrebbe sostituire C e C++ nelle applicazioni più complesse, mentre Go rappresenta una soluzione più pratica e più efficace per i software dei server e per altri programmi e utility che oggi vengono scritti in Python o in Java.

D Quali indicheresti come caratteristiche principali di Rust?

R Ad alto livello, senza soffermarmi troppo su dettagli comprensibili solo ai programmatori,

direi che tra le sue caratteristiche vi sono l’elevata sicurezza e disponibilità e la programmazione concorrente.

D Ok. Cominciamo dalla programmazione concorrente.

R Un software concorrente si può definire come un software in grado di ‘generare’ e mettere

in funzione simultaneamente più copie indipendenti di alcune delle sue parti, che possono dover dialogare tra loro. Notate che si tratta di qualcosa di molto diverso, poniamo, da un server Web che dialoga simultaneamente con più utenti indipendenti. In Rust possono esserci migliaia o milioni di processi ‘leggeri’ che funzionano in parallelo, senza che vi sia il rischio che il blocco o il malfunzionamento di uno dei processi interrompa l’intera applicazione o che un input dannoso inviato a uno dei processi renda visibili a un hacker malintenzionato tutti i dati sensibili.

D A che cosa sono dovuti questi livelli elevati di sicurezza e disponibilità?

R Rust rende più difficile la scrittura di codici dannosi per una semplice ragione: per avere

la stessa ‘flessibilità’ intrinsecamente presente in C occorre richiederla espressamente, nonché svolgere ulteriori operazioni per ottenerla concretamente. I software scritti in Rust, quindi, dovrebbero risultare molto più sicuri e resistenti delle loro controparti realizzate in C.

D Intendi dire che Rust ha molte meno funzioni rispetto ad altri linguaggi?

R No. Rust ha strutture, puntatori e molti altri elementi dati per scontati dai programmatori

odierni. Semplicemente presenta, per impostazione predefinita, un numero molto maggiore di restrizioni. Un esempio semplice è il cosiddetto ‘controllo della mutabilità’.

D Wow… fa pensare a una specie di programma segreto di ingegneria genetica, anche

se immagino che si tratti di qualcos’altro…

R Sì, effettivamente dà l’idea di un progetto di cui potrebbe occuparsi Umbrella

Corporation… ma niente paura. Significa semplicemente che, diversamente da quanto avviene in molti altri linguaggi, le variabili di Rust, per impostazione predefinita, non sono affatto variabili. Perché una di esse cambi mentre il programma

è in funzione, lo sviluppatore deve dichiararla esplicitamente ‘mutabile’ utilizzando la parola chiave mut: let mut mio_stipendio_iniziale = 1000;Altre caratteristiche che rendono Rust intrinsecamente più sicuro di C o C++ sono i tipi generici parametrizzati e i puntatori ‘never NULL’.

D Un momento! Avevi detto che non avresti usato termini comprensibili solo

ai programmatori…

R Ho mentito… ma niente paura! Non è possibile presentare un linguaggio di programmazione

senza fornire un minimo di dettagli; ma sono concetti più semplici di quanto appaiano. ‘Tipi generici parametrizzati’, per esempio, significa semplicemente che Rust vi permette, o meglio vi impone, di definire in modo estremamente preciso i tipi e le funzioni personali, invece di limitarvi ad adattare un numero ridotto di tipi generici di variabili.

D E per quanto riguarda i puntatori ‘never NULL’ come funziona?

R Rust non consente che i puntatori (variabili che contengono l’indirizzo di memoria di altre

variabili) abbiano il valore NULL, a meno che lo supplichiate letteralmente di permetterlo. Per quanto possa apparire secondaria, questa semplice restrizione imposta al codice fa pressoché scomparire un intero genere di potenziali errori,

che in passato hanno dato più filo da torcere del necessario ai programmatori C e C++.

D La gestione della memoria dev’essere decisamente complicata in Rust…

R In effetti non è semplicissima: mi limiterò a fornire un esempio estremamente

semplificato del suo funzionamento. Per cominciare, Rust non si fida ciecamente di voi ma si riserva il diritto di stabilire quando una data memoria allocata non è più necessaria. Ci sono meccanismi che possono rendere visibili le posizioni di memoria a un solo processo e liberare automaticamente tutte le celle non appena tale processo termina. In alternativa, possono esserci posizioni di memoria ‘assegnate’ che possono essere condivise da più processi ma in modi che escludono l’accesso simultaneo.

D Si direbbe che tra i processi di Rust non possa esserci alcuna condivisione di dati…

R È proprio questo che avviene in Rust, a meno di contrassegnare espressamente come

‘unsafe’ ogni singolo blocco di codice che richiede maggiore libertà. A tutti questi blocchi verrà allora consentito di utilizzare la memoria in modi relativamente più creativi (e più pericolosi).

D Se il programmatore mantiene la possibilità di creare codici non sicuri, allora che senso

ha usare Rust?

R Per cominciare, tanto lo sviluppatore originale quanto qualunque persona successivamente

incaricata della manutenzione del codice potranno sapere immediatamente quali sezioni di un’applicazione di grandi dimensioni potrebbero essere all’origine di determinati problemi.

D In pratica, in che modo Rust può aiutare un programmatore esordiente a conseguire

questo livello di sicurezza nel codice?

R In un modo forse poco elegante ma efficace: grazie all’architettura e alle restrizioni

predefinite di Rust che ho appena descritto, un compilatore Rust può rilevare molti più errori e dichiarazioni critiche rispetto a un compilatore C o C++ e porli all’attenzione del programmatore finché questi non li corregge. E tutto questo prima ancora di avviare il software.

D Rimane a questo punto un’ultima domanda: quando cominceremo a vedere su Internet

applicazioni Rust?

R Attualmente Rust è giunto alla versione 0.7, pubblicata il 3 luglio 2013. Al di là delle

versioni, Rust è ancora un linguaggio molto giovane, di gran lunga meno maturo e meno collaudato sul campo rispetto a un linguaggio come Erlang, per esempio. Perciò, per il momento l’unica risposta che posso dare è: se tutto va bene, entro la fine del 2014. Per tenervi aggiornati sugli ultimi sviluppi, visitate il sito ufficiale www.rust-lang.org. LXP

“Rust è ottimizzato per applicazioni Web client e server di notevole complessità”

LINUX PRO 139 7

LXP_139_06_07_LXF177.woe 7 27/02/14 18:17

Privacy

8 LINUX PRO 139

SSL Tor

OTR TrueCrypt GPG Cry

ptoCa

t T

ails

I

PROTE

GGI LA TUA PRIVACY I

Siete osservati da sigle misteriose e corporation miliardarie. Possono vedere ogni e-mail che inviate, ogni commento che postate e ogni foto che condividete. Sanno

quali articoli leggete, quali video guardate e dove preferite fare acquisti. Questa gente sa bene che non vi piace essere controllati; ma di fatto se ne infischia. Le vostre attività online vengono monitorate in nome della sicurezza nazionale e dietro il paravento della pubblicità mirata. Questa perdita di privacy di proporzioni orwelliane trae origine dallo scambio illimitato di informazioni elettroniche. Non esiste un ‘Grande Fratello’ in quanto tale. Esistono invece centinaia di ‘Piccoli Fratelli’ che ci spiano di continuo mentre utilizziamo e percorriamo Internet. La nostra libertà individuale è sotto l’attacco della tecnologia. E non potete nemmeno ignorare questa

sorveglianza soltanto perché non avete ‘niente da nascondere’, perché le rivelazioni dell’ex-contractor della NSA Edward Snowden hanno portato alla luce l’esistenza di operazioni clandestine e database onnicomprensivi che archiviano tutte le nostre attività online, a prescindere dal fatto che siamo criminali incalliti o cittadini rispettosi della legge. Oltretutto,

la privacy non significa soltanto nascondere qualcosa: significa controllare quali particolari della nostra vita desideriamo tenere per noi e quali invece vogliamo condividere con il mondo. E le legislazioni mondiali vengono oggi riscritte per facilitare l’accesso ai vostri

dati personali. Siamo a favore di operazioni del genere se contribuiscono a tutelare la nostra sicurezza; ma ci indigniamo quando i nostri dati personali finiscono nelle mani di corporation che si riempiono le tasche vendendoli. In questo articolo esamineremo alcuni dei migliori strumenti disponibili per proteggere la vostra privacy online.

Vi mostreremo che tipo di informazioni vi lasciate sfuggire involontariamente e in che modo tali informazioni vengono indebitamente utilizzate. Scoprirete inoltre come controllare la vostra visibilità trasformandovi in privati cittadini sul Web. In ciò che vi mostreremo non

c’è nulla di losco o di illegale. Lo scopo di questo articolo è rendervi consapevoli dei pericoli derivanti dalla perdita della vostra privacy e insegnarvi a difendervi dalla sorveglianza illegale, dai ladri di identità e dai governi (oppressivi o meno).

Stanchi di essere spiati online? Ecco come prendere il controllo della vostra privacy in Rete

“Questa gente sa bene che non vi piace essere controllati; ma di fatto se ne infischia”

PPRROTE

GGII LLAALAL

BATTERE LA

NSA

LXP_139_08_15_LXF182.feat_nsa 8 27/02/14 16:52

Privacy

LINUX PRO 139 9

La protezione delle vostre informazioni va di pari passo con quella della vostra privacy; tutto comincia dal limitare le informazioni che lasciate trapelare a beneficio delle

aziende che operano sul Web. Non sempre queste hanno a cuore i vostri interessi e alcune sono tristemente famose per la vendita o il commercio di informazioni personali. Il modo più elementare con cui si viene identificati è tramite il proprio indirizzo IP. Dal vostro indirizzo IP un sito Web può risalire approssimativamente alla vostra posizione geografica, per esempio alla vostra città o regione. Questa è una tecnica piuttosto comune sfruttata dalle pubblicità online, che cercano di catturare la vostra attenzione citando la vostra città. Gli indirizzi IP sono dinamici, il che li rende inadatti a tracciare un utente nel tempo. Tuttavia, combinando il vostro indirizzo IP con altre informazioni, come i referrer HTTP e i cookie, è possibile monitorarvi con facilità. Il compito dello header del referrer HTTP è caricare il sito da voi cliccato e informarlo sulla vostra provenienza. Viene inoltre inviato durante il caricamento di contenuti su una pagina Web. Perciò, se una pagina Web contiene una pubblicità, il vostro browser indica all’inserzionista quale pagina state visualizzando. Alcuni operatori senza scrupoli incorporano nelle email immagini invisibili che sfruttano il referrer HTTP quando aprite i messaggi in questione.

Occhio ai cookie Quasi tutti i siti utilizzano i cookie per archiviare informazioni sui visitatori e sulla loro modalità di utilizzo del sito. I cookie vengono archiviati sul computer dell’utente, che tuttavia ha ben poco controllo sulle informazioni salvate al loro interno.I cookie hanno numerosi impieghi legittimi, quali il salvataggio delle impostazioni e delle preferenze di un sito; per esempio, i servizi di posta elettronica online utilizzano i cookie per ricordare i vostri estremi per il login. Tuttavia, i cookie permettono a un sito anche di tracciare i movimenti da voi compiuti al suo interno. Può apparire una pratica piuttosto innocua ma i grandi siti come Google non sono confinati a un singolo dominio. Come forse sapete, Google controlla la più vasta rete pubblicitaria di Internet. Mentre vi spostate da un sito all’altro, oltre a presentarvi messaggi pubblicitari, questo sistema traccia anche i siti che visitate. Il sistema utilizza quindi questi dati per mostrarvi annunci correlati ai siti da voi visitati. Google non è il solo a farlo: secondo una ricerca condotta da www.digitaltrends.com, sono almeno 125 le aziende o i prodotti utilizzati per tracciare le vostre attività sui 100 siti più frequentati. Molti di questi sono semplici reti pubblicitarie ma altri sono particolarmente nefasti. Prendete per esempio il widget per commenti Disqus, che traccia informazioni (come la storia dei post dell’utente, il suo indirizzo IP e la versione

del suo browser) su tutti i siti che utilizzano Disqus, perfino quando l’utente non è collegato. Inoltre, Disqus rende visibili i commenti di ogni utente sulle sue pagine pubblicamente accessibili. Se alcuni servizi online offrono la possibilità di disattivare queste funzioni, molti non lo fanno. Potete disattivare le principali reti di tracciamento visitando la pagina Opt-Out della Network Advertising Initiative (www.networkadvertising.org/choices). Questo servizio online esamina il vostro sistema ricercando i cookie di tracciamento appartenenti alle reti pubblicitarie che aderiscono all’iniziativa e vi permette di disattivarli. Inoltre, tutti i browser offrono funzioni per bloccare i cookie. Potete inoltre servirvi della modalità Navigazione Anonima del browser per assicurarvi che i cookie vengano eliminati quando chiudete la finestra. Questo impedisce inoltre ai siti di scoprire dove avete navigato precedentemente. La modalità anonima è molto pratica quando si utilizza un computer pubblico. Esiste però un cookie ‘malefico’ decisamente più invasivo di un normale cookie. Il Local Shared Object (LSO) o cookie Flash, come viene comunemente chiamato, è particolarmente pericoloso in quanto non viene archiviato insieme agli altri ed è progettato per sfuggire ai sistemi di controllo della privacy di uso comune. Per limitare l’archiviazione degli LSO da parte di Flash, visitate il manager delle impostazioni online di Flash (http://bit.ly/1m33E9X) e deselezionate l’opzione Allow Third-Party Flash Content To Store Data On Your Computer. Nota bene: questo metodo di limitazione dell’uso dei cookie avrà delle conseguenze sulla vostra esperienza di navigazione ma considerati i vantaggi in termini di privacy, il gioco vale decisamente la candela.

Non dimenticate di selezionare il blocco dei cookie di terze parti nelle vostre Opzioni di Privacy di Firefox

Passate a SSLUna delle prime precauzioni da prendere per navigare sul mare infido di Internet consiste nel cifrare il vostro traffico di rete passando al protocollo Secure Sockets Layer (SSL). Il protocollo SSL utilizza dei certificati per creare un collegamento sicuro e cifrato tra il browser del visitatore e il server Web che ospita la pagina. La connessione cifrata garantisce che qualsiasi dato trasferito dal browser al server Web, per esempio gli estremi della vostra carta di credito, rimanga riservato durante la trasmissione.

Il certificato è fornito da un’autorità di certificazione come VeriSign o Thawte. Tutti i siti cifrati con SSL presentano l’icona di un lucchetto nella finestra del browser: cliccando su questa icona potete ottenere ulteriori informazioni sul certificato. Vi è tuttavia un rischio da tenere presente. Esistono diversi tipi di certificati SSL e alcuni siti di phishing hanno acquistato certificati legittimi per indurre gli utenti con l’inganno a considerare affidabili i siti in questione, occhio quindi ai certificati Domain Validated. Procurarseli costa

relativamente poco ma non forniscono alcuna autenticazione o convalida in relazione all’azienda che sta dietro al sito. Cliccando sull’icona del lucchetto non visualizzerete alcuna informazione al di là di quelle relative alla cifratura. Altri certificati realmente sicuri, invece, forniscono dati sull’azienda che sta dietro al sito. Ogni protocollo non sicuro ha un proprio equivalente sicuro. Per la navigazione c’è HTTPS, invece per il trasferimento dei file ci sono SFTP e SCP e per il login remoto c’è SSH.

Lo sai?La NSA ha raccolto una quantità di metadati relativi al traffico su Internet: informazioni tipo chi ha parlato con chi, quando e per quanto tempo. I metadati sono molto più facili da archiviare e analizzaree possono contenere informazioni strettamente personali.

LXP_139_08_15_LXF182.feat_nsa 9 27/02/14 16:52

Privacy

10 LINUX PRO 139

Nascondete le vostre tracceEcco come navigare sul Web senza lasciare briciole

Anche se prenderete le vostre precauzioni per ridurre al minimo le tracce da voi lasciate su Internet, visitando solo siti criptati, sarete comunque visibili. Infatti, continuerete

a trasmettere il vostro indirizzo IP a chiunque sia in ascolto, compresi i siti da voi visitati. Inoltre, poiché non tutti i siti utilizzano il protocollo SSL, non potrete fare a meno di trasmettere gli estremi di login e altre informazioni attraverso canali non criptati. Questi dati possono essere facilmente intercettati da strumenti per l’analisi dei pacchetti come Wireshark, in particolare sulle reti non sicure come gli hotspot Wi-Fi pubblici. Esistono varie soluzioni utili per nascondere le vostre tracce e celare la vostra attività online, aggirare la censura e mantenervi invisibili quando siete online. Questo è particolarmente utile in quanto alcuni siti proibiscono l’accesso ai visitatori di specifici paesi. Il metodo più comune è la rete virtuale privata (Virtual Private Network o VPN). Il suo scopo principale è estendere una rete privata all’interno di una rete pubblica, in modo da consentire ai lavoratori di collegarsi a distanza e di utilizzare determinati servizi presenti sulla rete del posto di lavoro. Queste stesse caratteristiche rendono una VPN uno strumento ideale per creare una connessione sicura a Internet e assicurarvi che tutti i dati da voi inviati e ricevuti siano criptati e protetti da sguardi indiscreti. Esistono decine di servizi VPN: troverete un lungo elenco sulla wiki dedicata alla censura su Internet all’indirizzo http://en.cship.org/wiki/VPN. Nello scegliere un VPN, assicuratevi che non operi soltanto a livello di applicazione. Per esempio, alcune VPN funzionano solo all’interno di un browser: e l’inconveniente è che proteggono soltanto ciò che si trova al suo interno del browser. Se cioè utilizzerete un altro browser parallelamente a Firefox o un programma di posta elettronica separato, i dati di questi software non saranno protetti. Alcune VPN, inoltre, possono limitare determinati servizi, come quelli di condivisione di file peer-to-peer come BitTorrent. Molti servizi VPN, poi, archiviano informazioni e affermano di essere pronti a collaborare con le forze dell’ordine, qualora queste siano provviste delle debite autorizzazioni. TorrentFreak.com offre un eccellente articolo sui servizi VPN che prendono veramente sul serio l’anonimato (http://bit.ly/1dvMqay). Scegliete un servizio VPN che supporti OpenVPN e utilizzi il protocollo SSL/TLS. Gli utenti più attenti alla privacy opteranno inoltre per un servizio che operi all’esterno del loro paese. I servizi che dispongono di server situati in più località sono sempre da preferirsi.