Vincenzo Fioriti, Andrea Arbore Fondazione Ugo Bordoni · Speciale Sicurezza icT (reti “ad...

Transcript of Vincenzo Fioriti, Andrea Arbore Fondazione Ugo Bordoni · Speciale Sicurezza icT (reti “ad...

51Speciale Sicurezza icT

SommarioLa diffusione di malware (mal-icious soft-ware) nelle reti

di dispositivi elettronici ha sollevato profonda preoccupazione,poichè dalle reti ICT le infezioni potrebbero propagarsi adaltre Infrastrutture Critiche, producendo il ben noto effettodomino. Esistono due strategie di base per la diffusione delmalware di prossima generazione: l’intrusione mirata e laricerca cooperativa. La prima prevede l’approccio tradizionaleal bersaglio, la seconda richiede un controllo distribuito e unoschema decisionale complesso con ricerca di una decisione con-sensuale. Come diretta conseguenza il malware si diffonderàcome un’epidemia vera e propria. Tuttavia, mentre un wormconvenzionale cerca di infettare il maggior numero possibile dimacchine il più rapidamente possibile, un malware avanzatoinfetterà poche machine opportunamente selezionate in untempo relativamente lungo. Comunque in entrambi i casi l’in-fezione procede seguendo le stesse equazioni usate per studiarela dinamica delle epidemie biologiche. Comprendere questomodello significa avere la possibilità di contrastare la diffusio-ne del malware nei suoi stadi iniziali, quando i costi sonoancora limitati. I ricercatori stanno cercando quindi di svilup-pare un’analisi di alto livello della propagazione del malwaretralasciando i dettagli software per generalizzare il più possi-bile le strategie defensive. Nell’ambito di questa linea di ricer-ca è stato suggerito che l’autovalore maggiore della matrice diadiacenza della rete ICT colpita potrebbe agire come soglia perla diffusione del malware. In questo articolo studiamo la dif-fusione di un worm informatico nell’Autonomous SystemInternet Italiano verificando la presenza della soglia; quindimostriamo come scegliere in modo sub-ottimo i nodi piu impor-tanti da proteggere usando il paradigma spettrale come criterioguida. Allo scopo abbiamo progettato un algoritmo chiamatoAV11 che lavora molto meglio dei parametri topologici con-venzionali quali grado, closeness, betweenness, k-core e loabbiamo applicato al caso di una rete ICT reale che è statainfettata da StuxNet. Le simulazioni numeriche effettuate sutale rete ICT mostrano che AV11 è in grado di fermare ladiffusione di StuxNet.

Abstract The spreading of dangerous malware (mal-icious soft-

ware) in networks of electronics devices has raised deep con-cern, because from the ICT networks infections may propaga-te to other Critical Infrastructures producing the well-knowndomino effect. There are basically two diffusion strategies: thetargeted intrusion and the cooperative search. The first foreseesa direct conventional approach to the actual target, while thesecond one demands a distributed control system, a complexcommunication scheme and a consensus-like decision makingprocess. As a side effect of the cooperative search, the malwa-re will spread in the network like a disease (the “epidemic”spreading). Actually, any kind of worm follows the epidemicspreading, but a standard worm will attempt to invade themaximum number of machines as quickly as possible, insteada sophisticated malware adopting a cooperative search strategyor even a simpler network aware strategy, will infect (relati-vely) few machines during a long period of time. In any case,both seem to propagate following the epidemic spreading model,at least during the initial phase of the attack. Understandingthis model may help in countering the spreading at the verybeginning of it, when the cost of the defence is more afforda-ble. Researchers are attempting to develop a high level analysisof malware propagation, discarding software details, in orderto generalize to the maximum extent the defensive strategies. Ithas been suggested that the maximum eigenvalue of the adja-cency matrix of the network could act as a threshold for themalware’s spreading. In this paper we study the ItalianInternet Autonomous System simulating the diffusion of aworm, verifying the theoretical threshold; then we show how tochoose in a sub-optimal way the set of most influential nodesto protect with respect to the spectral paradigm. We present ourbio-inspired algorithm, that is fast and outperforms topologicalmeasures as degree, closeness, betweenness, k-core, and we haveapplied it to a real network infected by StuxNet. During thenumerical simulation on this real ICT network AV11 wasable to stop the spreading of StuxNet.

Vincenzo Fioriti, Andrea ArboreFondazione Ugo Bordoni

LA PROTEZIONE TOPOLOGICA DAL MALWARE DI PROSSIMA GENERAZIONE(Topological proTecTion from The nexT generaTion malware)

1. Introduzione

il termine malware (malicious software) è triste-mente noto, ormai da gran tempo, a chiunque abbiaa che fare con computer e strumenti elettronici divaria natura, tuttavia negli ultimissimi anni ha assun-to sfaccettature molto più preoccupanti. la normaleevoluzione tecnologica di virus, worm, troyan, etcetc, operata dagli hacker è stata sconvolta da un’alte-razione, per cosi dire, genetica: come se si passasse daneanderthal all’homo Sapiens nel volgere di un paiodi generazioni. ciò è stato reso possibile dall’inter-vento di Stati-nazione che hanno dato lo “spin”all’evoluzione software; adesso il vaso di pandora èaperto e anche gli hacker potranno approfittarne. ilrischio è ora esteso a tutto il sistema industriale, poi-ché le reti icT sono talmente pervasive da nonlasciare letteralmente alcun settore al sicuro. come senon bastasse, le infrastrutture critiche (ic) si svilup-pano in condizioni di grande inter-dipendenza edinfra-dipendenza, propagando ed amplificando glieffetti dei malfunzionamenti in quello che si chiamal’effetto domino o cascata. esempi notevoli ne sonoi grandi blackout che periodicamente affliggono ilSistema elettrico. le infrastrutture critiche, special-mente quelle informatiche e Telecom (iic), aumen-tano continuamente di complessità e complicazionee di conseguenza aumenta anche la necessità di ela-borare nuovi strumenti per agevolarne la compren-sione e la rappresentazione. Questo processo com-porta salire di un gradino nel livello di astrazione delproblema, naturalmente con le annesse difficoltà, ma

anche con grandissimi vantaggi. la rappresentazioneper mezzo di grafi (l’insieme di nodi e archi) delleicT affermatasi negli ultimi anni ne è un ottimoesempio. il grafo è il termine matematico per indica-re una rete come quella di figura 1, che rappresentauna ic reale. le reti o grafi possono però contareanche milioni di nodi/archi, il che costituisce unnotevole problema per gli algoritmi che ne scanda-gliano e misurano le caratteristiche. ciononostante igrafi hanno assunto nella analisi dei dati una posizio-ne rilevantissima a causa della capacità di sintetizzaree visualizzare una notevole quantità e qualità di infor-mazioni. gli archi del grafo definiscono relazionicausali derivanti dalle interazioni fra gli oggetti con-tenuti nei nodi, che sono di varia natura ma general-mente ricadono nelle sfera delle connessioni materia-li, logiche o informatiche. le azioni trasferite da unnodo ad un altro per il tramite dell’arco si sintetizza-no in genere con un semplice valore di probabilità,ma nulla impedisce, in via di principio, di essere pre-cisi introducendo delle vere e proprie funzioni di tra-sferimento al costo di un aggravio computazionale.come si vede, la forza di questa rappresentazionedella realtà risiede nell’estrema sintesi e semplicità,che però non elimina la complessità intrinseca. leapplicazioni sono parimenti svariate: chimica mole-colare, food web, finanza, epidemiologia, telecomu-nicazioni, informatica e molte altre. nel caso delletelecomunicazioni si possono avere grafi come quel-li di figura 1 o figura 5, in cui i nodi rappresentanodispositivi fisici (mainframe, pc, router, switch, sen-sori, etc) ed gli archi i collegamenti fisici (rame, fibra,

radio, etc) od anche semplicemente collega-menti logici. naturalmente non è semprepossibile stabilire con certezza i collega-menti fra i nodi icT, come accade quandol’informazione segue un instradamentovariabile a seconda della congestione dilinea, oppure quando i collegamenti (gliarchi) restano attivi solo per un certo perio-do di tempo, come per le reti ad hoc. inquesti casi la trattazione differisce da quel-la che esporremo qui, pur restando validain via di principio.

cionondimeno, attualmente si cerca diestendere le analisi anche ai grafi dinamiciin cui gli archi e/o le grandezze da essi tra-sferite variano al passare del tempo e que-sto per l’enorme importanza che ha assun-to la telecomunicazione cellulare personale

52

Vincenzo Fioriti, Andrea Arbore

Speciale Sicurezza icT

Figura 1 – Un esempio di grafo rappresentante una rete tecnologica di piccole dimensioni.

53

la proTezione Topologica Dal malware Di proSSima generazione(Topological proTecTion from The nexT generaTion malware)

Speciale Sicurezza icT

(reti “ad hoc”). non bisogna pensare peraltro chel’utilità dei grafi sia limitata al campo strettamentetecnico. Schiere di matematici, fisici, ingegneri stu-diano con attenzione i cosiddetti social network(faceBook, linkedin, mySpace, …), costruendorelazioni di contatto fra gli utenti e cercando di tro-vare metodi per identificarli sfruttando il grafo e lealtre informazioni reperibili. Qui ci limitiamo a pre-sentare alcuni interessanti risultati ottenuti su grafi direti tecnologiche icT attaccati da malware di recenteconcezione, avvertendo però che la limitazione èsolo di comodo.

Una fondamentale caratteristica del malwaremoderno [12] è la sua capacità di sfruttare le caratte-ristiche della topologiche rete ossia la particolare di-sposizione di nodi ed archi.

Secondo weaver [4]: «a worm is a program thatself-propagates across a network exploiting securityor policy flaws in widely-used services. we distin-guish between worms and viruses in that the latterinfect otherwise non-mobile files and thereforerequire some sort of user action to abet their propa-gation. as such, viruses tend to propagate moreslowly. They also have more mature defenses due tothe presence of a large anti-virus industry that acti-vely seeks to identify and control their spread. wenote, however, that the line between worms andviruses is not all that sharp […] target lists can beused to create topological worms, where the wormsearches for local information to find new victims bytrying to discover the local communications.Topological worms can potentially be very fast. ifthe vulnerable machines are represented as vertices,with edges representing information about othermachines, the time it takes for a worm to infect theentire graph is a function of the shortest paths fromthe initial point of infection. for applications thatare fairly highly connected, such worms can be incre-dibly fast».

Secondo f. freitas [1]: «Topological worms suchas those that propagate by following links in an over-lay network, have the potential to spread faster thantraditional random scanning worms because theyhave knowledge of a subset of the overlay nodes,and choose these nodes to propagate themselves,avoiding traditional detection mechanisms.furthermore, this worm propagation strategy islikely to become prevalent as the deployment of net-works with a sparse address space, such as ipv6,makes the traditional random scanning strategy futi-le».

risultano quindi evidenti la pericolosità del mal-ware topologico e la debolezza delle contromisureattuali.

Tuttavia, quello che sembra essere un punto diforza può trasformarsi, come vedremo fra breve, inun punto debole. proseguendo con l’analogia biolo-gica, la diffusione di virus e worm è considerata allastregua di un’epidemia. gli individui malati possonoessere curati, vaccinati ed eventualmente possonoammalarsi di nuovo. per tutte queste modalità i bio-logi hanno creato dei modelli matematici (Si, SiS,Sir, etc.) che funzionanano bene anche nel casoinformatico. Qui però non interessa esaminare gliantivirus nelle caratteristiche del codice: ipotizziamosolo che in un tempo ragionevole si possa generareed applicare una contromisura software od altroespediente tecnico in grado di eliminare almeno tem-poraneamente la minaccia. ci interessa invece l’a-spetto legato ai costi, sia in termini monetari che dirisorse e personale specializzato da impiegare nellaprotezione degli impianti. avere il mezzo tecniconon basta evidentemente, bisogna che sia disponibi-le ove necessario e che siano disponibili gli operato-ri. riferito ai grafi ciò comporta un vincolo sulnumero di nodi da sottoporre a trattamento, in gergoda “vaccinare” e “immunizzare”. il numero di nodisu cui è possible effettuare la vaccinazione è detto“budget”, con chiaro riferimento alla limitatezzadelle risorse. in sintesi:

• le risorse da opporre al malware sono e saran-no sempre scarse,

• questo dal punto di vista della teoria dei grafiapplicata alla diffusione del malware significache solo un certo (piccolo) numero di nodipotrà essere trattato,

• quindi è necessario scegliere tali nodi in mododa minimizzare la diffusione ed i costi.

la scelta dei nodi che faranno parte del budget èoggetto di attenti studi per le molteplici implicazioniconnesse e comporta notevoli difficolta sia matema-tiche che di calcolo. in questo articolo sarà illustratoparticolarmente l’algoritmo aV11 [2], che si basasulla teoria spettrale delle matrici di incidenza delgrafo in grado di fare una scelta sub-ottimale deinodi. per fissare le idee, considereremo due casi: unsistema industriale controllato da dispositivi ScaDae computer e la struttura autonomous Systeminternet italiana (in effetti, l’esatta natura fisica delsistema non è molto rilevante). prima però è neces-sario fornire un’introduzione teorica alla metodolo-gia.

54

Vincenzo Fioriti, Andrea Arbore

Speciale Sicurezza icT

nel 2004 è stata la scoperta di una legge di soglia,valida per qualsiasi tipo di grafo, che decide della dif-fusione o meno del malware [3]. in precedenza, insi-gni studiosi italiani avevano ottenuto risultati analo-ghi ma in un ambito ristretto. in pratica, quantome-no dal punto di vista matematico-modellistico, si èvisto che la diffusione di un virus in un grafo di con-tatto (ossia un grafo i cui archi sono relazioni dirette)si arresta se il rapporto fra la probabilità di infezionee la probabilità di cura è inferiore ad una certa soglia,dipendente dalla topologia del grafo stesso, ossiadalla caratterizzazione matematica della struttura dinodi e archi. Tale caratterizzazione viene sintetizzatain un unico parametro l’autovalore massimo dellamatrice incidenza del grafo [3]. Quanto maggiore ilparametro, tanto più la soglia si abbassa ed il virus sidiffonde con maggior facilità. Successivamenteapparve chiaro che la diffusione epidemica potevateoricamente essere applicata anche alla diffusione diguasti, malware, informazioni e anche alla sincroniadi apparati quali i micro generatori elettrici ed allafinanza. il punto di vista da cui si considerava il grafocome ente matematico astruso cambiò, ed oggi lericerche ricevono continuamente nuovi impulsi; ènato infatti un nuovo campo di ricerca, quello dellereti complesse (complex network science). Vediamointanto una breve trattazione matematica del model-lo epidemiologico di diffusione del malware in unarete tecnologica.

2. Il modello epidemiologico e la teoria spet-trale

il modello assume che ogni nodo (dispositivoelettronico) abbia un contatto simile agli altri per cuiil tasso di infezione βij tra il nodo i ed il nodo j equello di cura δi siano costanti nel tempo ma diversiarco per arco e nodo per nodo. ipotizziamo inoltreche βij and δi siano estratti da una distribuzione uni-forme. Dal grafo in esame si ottiene la matrice diincidenza A (si tratta di una matrice simmetrica i cuielementi i, j sono 1 se il nodo i è connesso al nodo j,viceversa sono nulli), come in figura 2.

iniziamo con un richiamo del concetto diautovalore di una matrice A:

Ax = λmaxx

per cui:

(A – λiI)x = 0, i = 1 ...n,

da cui si ottiene lo spettro degli autovalori della matriceadiacenza A:

λ1 ≤ λ2 ≤ ... ≤ λn

dove evidentemente l’ultimo è il più grande(autovalore massimo λmax = λn).

ora presentiamo il modello vero e proprio dipeng [6] costruendo la matrice M dalla matrice A, icui elementi mij sono definiti come:

mij = βij if i ≠ j, 0 ≤ βij ≤ 1 mij = 1 - δi if i = j, 0 ≤ δi ≤ 1

il sistema di equazioni alle differenze che descri-ve l’evoluzione della diffusione è:

pi(t) = 1 – Πk (1 – mi,k • pk(t - 1)), i, k = 1 ...N (2.1)

dove si indica con pi(t) la probabilità che il nodoi al tempo t sia infettato dal nodo k, con N numerodei nodi. Si noti che i pi(t - 1) dovrebbero esseremutuamente indipendenti, diversamente il valoredella soglia aumenta rispetto al livello teorico [6].ora, essendo:

1 – Πk (1 – mi,k • pk(t - 1)) < Πk (mi,k • pk(t))

il sistema (2.1) converge a zero se il sistema

Figura 2 – Un grafo a 4 nodi, 5 archi senza direzione, ratei di cura einfezione e la matrice adiacenza. piccole dimensioni.

55

la proTezione Topologica Dal malware Di proSSima generazione(Topological proTecTion from The nexT generaTion malware)

Speciale Sicurezza icT

pi(t) = Πk (mi,k • pk(t - 1)), i, k = 1 ...N (2.2)

converge a zero. in notazione compatta (2.2) è:

P(t) = M • P(t - 1) (2.3)

il sistema (2.3) è stabile se l’autovalore massimodi M è

λM < 1

e allora:

lim P(t) = 0 per t → ∞, epi(t) → 0, i = 1 ...n

quindi la diffusione sparisce. poichè M è nonnegativa il suo autovalore massimo è reale, quindi lasoglia analitica sarà:

λthrM = 1 (2.4)

notare come secondo la trattazione semplificatadi wang [3] la (2.4) diviene:

β / δ = 1 / λmax

dove i valori di β ed i valori di δ sono ugualiper tutti gli archi ed i nodi, ed il rapporto fra i ratei el’autovalore compare in modo esplicito. per le consi-derazioni qualitative sull’azione della topologia sullapropagazione useremo quindi la (2.5), dalla quale èevidente che se λmax decresce la soglia si abbassa,facilitando il progresso della diffusione del malwarenella rete.

il valore di soglia così calcolato, tuttavia, non èesatto a causa delle ipotesi poco realistiche di indi-pendenza delle variabili, specie se la rete è di piccoledimensioni. piuttosto è un limite inferiore del valorevero. Si noti anche che la (2.4) o la (2.5) non dicononulla sul comportamento dello spreading sopra lasoglia, ci si limita ad affermare che sotto la soglia cisarà certamente l’arresto dello spreading. il significa-to operativo di (2.4), (2.5) è che la diffusione dipen-de dalla matrice adiacenza A, ossia dalla topologiadella rete. perciò, modificando la struttura della reteaggiungendo o togliendo nodi/archi è possible agiresulla soglia λmax e di conseguenza sulla diffusione. perinciso, anche la resilienza (nonchè altri interessantiparametri), intesa come capacità della rete di conti-

nuare nella propria funzione dopo aver subito undanno si può stimare tramite l’autovalore λA

max. macome sfruttare praticamente le relazioni (2.4) e (2.5)?la prima cosa che viene in mente è alzare la sogliafacendo diminuire il valore dell’autovalore. far que-sto costa, perché bisogna apportare delle modificheal grafo, cioè modificare gli impianti tecnologici, maè cosa tecnicamente possibile. il vero problema è chel’autovalore descrive anche la funzionalità della retetecnologica. Un grande autovalore significa che dalpunto di vista dell’efficienza la rete lavora bene, manel contempo implica una bassa soglia, ossia la faci-le diffusione di guasti o di malware. Quindi ci trovia-mo a dover fare delle scelte progettuali in una classi-ca situazione di trade-off fra la necessità di conservare l’ef-ficienza e di ridurre il rischio. Tuttavia la scelta dellemodifiche strutturali alla rete nonostante le difficol-tà ed i costi, va tenuta sempre ben presente: essapotrebbe costituire in ultima analisi l’opzione miglio-re. esaminiamo però anche le altre opzioni. Un’altraopzione: simulare il comportamento di un grafo conun grosso numero di prove, cercare i nodi che siinfettano frequentemente ed agire su di essi perimmunizzare tutta la rete. oppure ancora si potreb-bero scegliere i nodi cui afferisce un gran numero diarchi (gli “hub”) a causa della importanza che sem-brerebbero rivestire. Queste strategie, apparente-mente intuitive e semplici, purtroppo non funziona-no. i nodi frequentemente infetti (most infected) ogli hub, per esempio, non sempre sono quelli effetti-vamente “critici”. poniamoci allora il problema diproteggere la rete senza abbassarne le prestazioni industrialiin modo permanente alla luce del paradigma dell’au-tovalore della matrice adiacenza. possiamo pensaredi immunizzare i nodi, renderli insensibili alle minac-ce, ma non tutti, solo alcuni (il cosiddetto “budget”).Bisogna allora identificare un gruppo di nodi ingrado di fermare la diffusione di guasti e malware.Tali nodi rivestono evidentemente proprietà edimportanza particolari ma purtroppo non sono facil-mente individuabili se non in casi elementari.numerose strategie sono state proposte fra le qualile migliori sembrano quelle basate su metodi spettra-li, anche se le difficoltà legate a tale metodologia nonvanno sottovalutate. nei paragrafi successivi mostre-remo (scusandoci per l’auto citazione) il case-studydella diffusione del worm Stuxnet dell’aprile 2010.

la Symantec corp. ha elaborato (su dati reali) ungrafo dei nodi di una lan controllante sistemiScaDa completamente infettata da Stuxnet (figura5). abbiamo testato sulla lan varie strategie di

immunizzazione ottenendo risultati che confermanoquanto sopra e rafforzano le strategie di tipo spettra-le. prima però mostreremo la soglia epidemiologicanella rete aS italiana.

3. Simulazione numerica della diffusioneattraverso la rete AS Italiana

in questo paragrafo presentiamo lo studio dellasoglia della rete aS internet italiana [10] (figura 3).Un internet autonomous System è un insieme pre-fissi ip connessi che rispondono ad un solo operato-re, con un’unica politica di routing, quindi i collega-menti anche fisici sono tracciabili con maggior facili-tà. la nostra rete è di 611 nodi e 5974 archi (links),grado massimo 212, grado medio 9.8 (naturalmentequesti sono solo dati provvisori, ma comunque indi-cativi). l’autovalore massimo λmax = 41.5 indica unastruttura ben connessa, capace di trasferire con faci-lità sia informazioni che malware.

abbiamo considerato per il rateo di infezioneun range di valori [10-6, 0.98] e per il rateo di cura unrange [10-5, 0.012], estratti da una distribuzione uni-forme ad ogni run. invece di integrare le eq. alle dif-ferenze del modello di peng si usa un approccio tipocatena di markov. l’infezione inizia da 3 nodi scelti acaso, quindi il nodo infetto i cerca, con probabilità disuccesso βij, di infettare il vicino j cui è collegato, chesarà curato con probabilità di successo δi. il parame-tro di controllo che governa la simulazione è r(δ, β),il cui aumento indica una maggior capacità infettiva.

in figura 4 sono esposti i risultati delle simula-zioni. Sulle ordinate ci sono le percentuali di diffu-sione (spreading) su 100 run per vari valori delparametro r(δ, β), dipendente dai ratei di infezione edi cura. Uno spreading è considerato di successo sealmeno la maggior parte dei 611 nodi dell’aS restainfettato. come si osserva, lo spreading è pratica-mente nullo fino a che r < 2, quindi la curva sale sem-pre più bruscamente.

4. Strategie testate sulla rete ICT infettatada Stuxnet

per testare le migliori strategie difensive abbiamoscelto una topologia di rete icT (figura 5) che è statainfettata nel 2010 da Stuxnet [5]. Durante i test com-parativi fra le diverse strategie di immunizzazione èstato vaccinato il 3.6% del totale di 759 nodi a secon-

da le varie strategie, poi è stata ripetuta la simulazio-ne della diffusione per verificare la correttezza dellescelte fatte. presentiamo molto brevemente le stra-tegie testate per dettagli e riferimenti bibliografici cfr.[2].

Metodi tradizionali: sono applicazioni della

56

Vincenzo Fioriti, Andrea Arbore

Speciale Sicurezza icT

Figura 3- La rete AS Internet Italiana [10], (graficata dall’algoritmoFruchterman-Rheingold [7] che minimizza gli attraversamenti dei link).

Figura 4 – Risultati della simulazione numerica di diffusione epidemiolo-gica di malware nella rete AS Italiana. Sulle ordinate ci sono le percen-tuali di diffusione su 100 run per vari valori di del parametro r(δ, β)dipendente dai ratei di infezione e di cura.

57

la proTezione Topologica Dal malware Di proSSima generazione(Topological proTecTion from The nexT generaTion malware)

Speciale Sicurezza icT

Teoria dei grafi, basati su algoritmi di visita dei grafi.Degree: è il numero di archi (link) da/per gli altri

nodi o semplicemente incidenti sul nodo.chiaramente un nodo con un alto grado implicamolti collegamenti e relazioni, per cui il nodo stessoè detto un “hub” o “nodo influente”. e’ l’indicatorepiù intuitivo e semplice a disposizione.

Closeness: somma dei cammini più brevi fra ilnodo in esame e gli altri. indica in qualche modo la“vicinanza” del nodo rispetto agli altri. nella figura lagrandezza del nodo è proporzionale alla propria clo-seness.

Betweenness: numero totale dei cammini piubrevi tra due coppie di nodi che passano per il nodoin esame. nella figura i nodi blu son quelli ad altabetweenness mentre quelli rossi sono i nodi periferi-ci.

K-core: pruning ricorsivo dei nodi meno connes-si fino a rivelare la struttura interna (core) della rete[11]. anche qui si suppone che i gruppi di nodi mag-giormente collegati (in rosso nella figura) siano quel-li da considerare importanti.

Metodi euristici: sfruttano circostanze intuitiveinvece di procedure sistematiche.

Most infected: si eseguono molteplici simulazio-ni di diffusione, quindi si selezionano i nodi che sono

risultati infetti più di frequente. Strategia sempliceanche se computazionalmente pesante.

Metodi spettrali: sono algoritimi che fanno usodello spettro degli auto valori, quindi di tipo algebri-co.

Dynamical Importance: è la variazione subitadall’autovalore massimo dopo la rimozione di un sin-golo nodo od arco [8]. Se la variazione è grande, saràgrande anche l’“importanza” del nodo/arco associa-to.

Estrada index. È la somma dei closed walks didiversa lunghezza che iniziano e terminano su unnodo e caratterizza la partecipazione di un nodo adun sottografo [13].

AV11: simile alla importanza dinamica, ma consi-dera l’influenza più nodi o archi contemporaneamente.aV11 cerca di calcolare la variazione dell’autovaloremassimo relativamente a k nodi od archi, considera-ti come gruppi e non come singoli elementi.naturalmente se si potessero provare tutte le possi-bili combinazioni di nodi od archi, si perverrebbe allasoluzione ottima, cioè si potrebbe conoscere il set dik elementi che massimizza la riduzione dell’autovalo-re. Questa metodologia esaustiva è (detta di forzabruta) eccessivamente costosa in termini computazio-nali perfino per piccole reti, pertanto in [2] si è pro-gettato l’ algoritmo aV11 per trovare soluzioni sub-ottime del problema combinatorio associato.

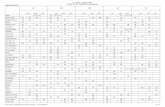

per valutare le prestazioni delle varie strategieprima discusse sono stati quindi eseguiti test numeri-ci, durante i quali si sono immunizzati i nodi indicatidalle varie strategie, quindi è stata simulata la propa-gazione di un malware tipo Stuxnet. i risultati deitest sono riportati in Tabella 1.

aV11 ottiene la migliore prestazione, seguito dal-l’indice estrada, dalla closeness, dal grado. gli altrialgoritmi producono prestazioni scarse, lasciandoinfetti oltre la metà dei nodi. Ulteriori test, sempre sureti reali, mostrano che aV11 mantiene sempre laprima posizione, mentre le altre strategie si alternanoBETWEENNESS (figura da Wikipedia).

CLOSENESS (figura da A. Bohn).

K-CORE (Figura da Alvarez-Hamelin Alvarez-Hamelin,Dall´Asta Barrat, Vespignani ‘06)

casualmente. pertanto sembra che aV11 si adatti allevarie topologie meglio degli altri algoritmi.Questi risultati potrebbero peraltro esseremigliorati aumentando il budget di nodivaccinabili, fino a fermare quasi completa-mente (<<4% nodi infetti) la diffusione.esaminiamo graficamente l’azione dellastrategia aV11 nella figura 5 e nella figura6. la situazione da esaminare è la lan difigura 5 in cui tutti i suoi nodi sono statiinfettati.

la forma radiale dei nodi infettati èspiegata da falliere con la mancanza dialcuni archi trasversali dovuta alle modalitàdi acquisizione dati della Symantec.Tuttavia, esiste anche una seconda spiega-zione, per la quale il worm si è propagatosenza trovare una direzione nettamenteprivilegiata, giustificando cosi le scelte fattesulla funzione di distribuzione uniforme dacui sono estratte le probabilità di infezione.Vediamo ora quali effetti ha prodotto lavaccinazione suggerita da aV11.

i nodi scelti da aV11 per la vaccinazio-ne sono mostrati in figura 6 con coloreverde, mentre i punti in rosso sono i nodisu cui la diffusione ha avuto successo. nelcaso della immunizzazione aV11 sonorimasti infetti il 23% del totale dei nodi; ilnumero può apparire grande ma si deveconsiderare l’esiguo budget disposto ed ilgrafo su cui si è operato, che favorisce ladiffusione. osserviamo che sia aV11 sial’estrada index e la importanza dinamicasono tecniche spettrali (basate cioè sugliauto valori matriciali), mentre closeness,betweenness, grado e most infected sonotecniche tradizionali. Va anche detto che inalcuni test (sempre su reti tecnologiche

reali), la strategia basata sul grado (cioè la scelta dinodi su cui incidono numerosi archi) si è piazzato alsecondo posto dopo aV11; per quanto semplice edintuitiva la strategia di selezionare come nodi “impor-tanti” i nodi col maggior numero di archi incidentinasconde dei rischi evidenziati in figura 7, in un con-tro-esempio che mostra la incapacità di grado, close-ness, betweenness di segnalare correttamente l’im-portanza dei nodi dopo l’aggiunta di un arco nel pic-colo grafo di figura 7. e’ facile notare che il gradonon riesce affatto a discriminare in modo utile i nodi,mentre l’importanza dinamica, che è un metodospettrale, risulta molto precisa.

58

Vincenzo Fioriti, Andrea Arbore

Speciale Sicurezza icT

Figura 6 - La rete LAN dopo la vaccinazione AV11 (nodi Verdi grandi). I nodi rossiindicano i computer infettati, mentre i nodi neri piccoli sono stati salvaguardati dalla vac-cinazione.

Metodologia di vaccinazione

N.ro nodi rimasti infetti

%infetti

aV11 176 23

inDice Di eSTraDa 258 34

cloSeneSS 263 35

graDo 377 35,5

imporTanza Dinamica 394 52

BeTweenneSS 414 54,5

moST infecTeD 661 87

Tabella 1

Figura 5 - La rete LAN (Local Area Network) infettata da StuxNet ( tutti i nodineri), a partire dai 3 nodi in viola al centro, da cui si è sviluppato l’attacco [5].

59

la proTezione Topologica Dal malware Di proSSima generazione(Topological proTecTion from The nexT generaTion malware)

Speciale Sicurezza icT

infine accenniamo alle applicazioni in campofinanziario della metodologia topologica. a seguitodella crisi dovuta ai derivati, la finanza quantitativa haritrovato slancio dedicandosi allo studio della pre-venzione del collasso del sistema finanziario globaleconsiderato alla stessa stregua di una rete tecnologi-ca ed in tutto il mondo sono stati lanciati programmidi ricerca mirati. lo scopo è sempre quello di indivi-duare i nodi a rischio (operatori economici e finan-ziari) e prevenire l’effetto domino dei fallimenti.appare al proposito molto interessante il lavoro diricerca delle compagnie controllanti la maggior partedi aziende del mondo [9], eseguito su una rete dioltre 600.000 nodi i cui archi rappresentano il con-trollo azionario esercitato. le metodologie tradizio-nali esposte prima hanno consentito di individuareuna decina di entità finanziarie, peraltro ben note, cuisi fa risalire la catena di controllo. Sarebbe quindiinteressante usare aV11 per migliorare le capacità deimetodi tradizionali anche in campo finanziario; que-sta applicazione sarà oggetto di futuri studi.

4. Conclusioni

oggi la resilienza e protezione delle ci sono temicentrali per molti programmi di ricerca in tutto ilmondo; in particolare per le infrastrutture icT sot-toposte a devastanti attacchi. Sfortunatamente ledipendenze fra le ci sono ormai giunte ad un livellotale di complessità da necessitare di una trattazioneformale, di cui, peraltro, ancora non si dispone com-pletamente.

D’altro canto i codici software di attacco sonosempre più sofisticati e si associano a strategie com-plesse network aware e di ricerca cooperativa dei tar-get. per affrontare questa non facile situazione, glistudiosi stanno sviluppando tool matematici di ispi-razione biologica. fra questi il modello epidemiolo-gico ha ricevuto molte attenzioni ed ha prodottorisultati concreti attraverso l’analisi spettrale che ciconsente di stabilire se una rete sarà soggetta ad esse-re infettata, quali sono i nodi critici, cosa fare perridurre o annullare i danni, come aumentarne la resi-lienza.

non è immediato nè semplice per gestori dellereti tecnologiche accettare il fatto che la topologiadella rete abbia delle proprietà nascoste ed impreve-dibili all’analisi meccanico-funzionale, ma con ogniprobabilità questa è la strada da percorrere perpadroneggiare gli sviluppi futuri.

nel presente lavoro ci siamo concentrati sulle retiinformatiche, mostrando l’esistenza di una soglia alladiffusione del malware nella rete aS italiana e unametodologia di scelta dei nodi da vaccinare con prio-rità, metodologia applicata ad una lan effettiva-mente colpita da Stuxnet. Sebbene si tratti di simula-zioni numeriche, i test condotti sembrano indicareuna via promettente per l’implementazione di unoschema di difesa ex ante contro le minacce del futu-ro prossimo alle iic.

Figura 7 – I nodi del grafo vengono classificati usando quattro strategie,ma soltanto DI è in grado di discriminarne l’importanza, mentre le altrestrategie segnalano valori praticamente identici sia quando l’arco 2-3 èpresente sia quando è assente.

60

Vincenzo Fioriti, Andrea Arbore

Speciale Sicurezza icT

BIBLIOGRAFIA

[1] f. freitas, f., et al., ‘Verme: worm containment in overlay networks’, ieee/ifip internationalconference on Dependable Systems, lisbon, (2009).

[2] arbore, a. e fioriti, V., ‘Sub-optimal topological protection from advanced malware’. conferencecriTS 11 luzern, (2011).

[3] wang, Y., chakrabarti, D., wang, c. , faloutsos, c. ‘epidemic spreading in real networks’. SrDSconference (2003).

[4] weaver, n., et al., ‘a Taxonomy of computer worm’s, worm’03, october, washington, Dc, USa(2003).

[5] falliere, D. (2010), ‘Symantec report on Stuxnet’. Dal sito: www.symantec.com/content/en/us/enter-prise/media/security_response/whitepapers/w32_stuxnet_dossier.pdf

[6] peng, c., xiaogang J., meixia S., ‘epidemic threshold and immunization on generalized networks’,physica a 389, 549-560 (2010).

[7] fruchterman, T., reingold, e., ‘graph Drawing by force-Directed placement’, Software practice &experience 21, 1129 (1999).

[8] restrepo, J., ott, e. and B. hunt,B., ‘characterizing the dynamical importance of network nodes andlinks’, phy. rev. lett., 97, 094102, (2006).

[9] Vitali S, et al. , ‘The network of global corporate control’, ploS one 6(10), e25995, (2011).[10] cortesia di e. gregori e collaboratori , cnr pisa e moTia project.[11] alvarez-hamelin, i., ‘K-core decomposition of internet graphs: hierarchies, self-similarity and measu-

rement biases’, networks and heterogeneous media, 3(2):371-293, (2008).[12] zesheng, c., chuanyi J., ‘measuring network aware worm spreading strategy’, infocom 26th ieee

international conference on computer communications ieee, (2007).[13] estrada e., ‘characterization of 3D molecular structure’, chem. phys. lett. 319, 713 , (2000).