Protezione delle risorse web basata su prove: un … notevole volume di dati personali e dati...

Transcript of Protezione delle risorse web basata su prove: un … notevole volume di dati personali e dati...

WHITE PAPER DI AKAMAI

Protezione delle risorse web basata su prove: un elemento imprescindibile

del regolamento GDPRCome la Akamai Intelligent Platform™

aiuta i clienti a ridurre i rischi

Sommario

Il GDPR: che cos'è? 1

In che modo Akamai può agevolare la conformità al GDPR? 2

Lavorare basandosi sui rischi 2

Costruire le prove 3

Usare una tecnologia "all'avanguardia" 3

Implementare una strategia per la sicurezza aziendale Zero Trust 5

Conclusione 6

Protezione delle risorse web basata su prove: un elemento imprescindibile del regolamento GDPR 1

Il GDPR: che cos'è?Il Regolamento generale per la protezione dei dati (GDPR) dell'Unione Europea è un nuovo

regolamento UE che sostituisce l'attuale direttiva sulla protezione dei dati 95/46/CE, nonché

numerose leggi locali di attuazione della direttiva stessa. Il GDPR armonizza le leggi sulla privacy

dei dati di tutta Europa, al fine di proteggere i diritti di tutti i cittadini UE alla privacy dei dati.

In base alle nuove regole fissate dal GDPR, l'impatto della mancata conformità (ad esempio, la mancata dimostrazione che i dati personali oggetto del trattamento sono stati adeguatamente protetti in caso di violazione) può avere un impatto rilevante sulla situazione finanziaria di un'organizzazione, nonché gravi conseguenze per i suoi dirigenti. In definitiva, è messa in gioco la reputazione dell'organizzazione stessa.

Il GDPR sarà applicato da tutti gli stati membri dell'UE ed entrerà in vigore a partire dal 25 maggio 2018. Tra i suoi numerosi requisiti, il GDPR richiede che le imprese, al fine di ridurre al minimo i rischi per i diritti e le libertà fondamentali delle persone fisiche, introducano "misure tecniche ed organizzative appropriate al fine di garantire un livello di sicurezza adeguato al rischio". Queste misure di sicurezza devono essere implementate prima della scadenza di maggio 2018. Dato il notevole volume di dati personali e dati sensibili accessibili attraverso siti web e applicazioni che interagiscono con Internet, non si tratta certo di un compito semplice.

Il GDPR, inoltre, impone alle organizzazioni che trattano dati personali di essere in grado di dimostrare che sono poste in essere "adeguate" misure di sicurezza volte a proteggere in modo efficiente ed efficace i dati personali elaborati. L'adempimento di quest'obbligo è complicato dal fatto che le organizzazioni fanno spesso ricorso a terzi per fornire specifiche attività di elaborazione dati. Mentre ci può essere una catena di attività di elaborazione dei dati distribuita tra un determinato numero di parti distinte, l'organizzazione originaria, il cosiddetto "Responsabile del controllo dei dati", rimane, appunto, responsabile della protezione dei dati personali trattati. Data la responsabilità stabilita in forza del GDPR, è assolutamente necessario che i Responsabili del controllo dei dati dispongano di adeguate misure di sicurezza e siano in grado di fornire la prova che queste misure sono efficaci, specialmente nel malaugurato caso di una perdita di dati o di una violazione.

Che cos'è esattamente una "misura di sicurezza adeguata" e quali prove necessarie ci si aspetta che siano fornite in modo tempestivo? In conformità al GDPR, per adeguate misure di sicurezza si intendono quelle misure che tengono conto dello stato dell'arte, del costo di realizzazione e di fattori quali il campo di applicazione, il contesto e le finalità del trattamento, controbilanciandoli con i rischi e l'impatto sui diritti e sulla libertà delle persone. Naturalmente la percezione di ciò che è

"appropriato" o "equilibrato" sarà determinata dal Garante per la protezione dei dati personali (Data Protection Authority DPA), che certamente considererà le best practice del settore come punti di riferimento.

Uno strumento per arrivare al necessario equilibrio discusso in precedenza è la valutazione dell'impatto sulla protezione dei dati (Data Protection Impact Assessment o DPIA), una procedura necessaria in alcuni casi in forza del GDPR per determinare il potenziale impatto delle attività di elaborazione dei dati. Quando si conduce una DPIA, un'organizzazione deve documentare nel dettaglio una serie di fattori, tra cui:

• Previste operazioni di elaborazione dei dati;

• La necessità e la proporzionalità di tali operazioni;

• Una valutazione dei rischi di violazione dei dati associati alle operazioni;

• Le misure previste per affrontare questi rischi, comprese le misure di sicurezza e di protezione, e meccanismi per garantire la protezione dei dati personali.1

Il GDPR è una svolta rivoluzionaria. Sono necessarie soluzioni all'avanguardia. I servizi di sicurezza Akamai contribuiranno a ridurre al minimo i rischi associati alle attività di elaborazione dei dati personali.

- Dott.ssa Anna Schmits, responsabile UE protezione dati, Akamai

Protezione delle risorse web basata su prove: un elemento imprescindibile del regolamento GDPR 2

Il GDPR impone un approccio alla protezione dei dati basato sul rischio. Gli obblighi di sicurezza non sono fissati in modo avulso dalla realtà, ma devono piuttosto essere sviluppati basandosi su un'approfondita analisi e comprensione dei rischi che ogni attività di elaborazione può avere per le persone i cui dati vengono trattati. Mentre questo approccio offre la flessibilità necessaria per consentire alle organizzazioni di applicare misure ragionevoli alla luce di costi, architettura di sistema e fattori correlati, esso richiede, tuttavia, una rigorosa analisi costi-benefici/rischi riferita a tutto ciò che l'organizzazione fa con i dati personali. In molti casi, si tratta di un compito importante e impegnativo.

La misura in cui un'organizzazione è in grado di fornire con successo prove sufficienti in merito all'adozione di un sistema efficace di riduzione dei rischi dipenderà dalla sua comprensione dei rischi relativi alla privacy, nonché dei punti di forza delle misure di sicurezza "all'avanguardia" che sceglie di implementare in risposta ai rischi percepiti.

Naturalmente, il successo di un'organizzazione dipenderà anche dalla selezione di partner che comprendano a fondo gli obblighi inerenti alla sicurezza e alla protezione dei dati e siano in grado di adottare le misure necessarie per proteggere i propri sistemi. Akamai si impegna a proteggere la sicurezza di tutti i dati trasmessi attraverso la sua piattaforma e ha adottato un programma di protezione delle informazioni esteso a tutta l'azienda, in conformità allo Standard Internazionale ISO/IEC ISO 2700x per la gestione della sicurezza delle informazioni. Akamai è valutata annualmente in base alla norma ISO 27002 e allo standard FedRAMP del governo federale degli Stati Uniti. La piattaforma Secure CDN di Akamai, inoltre, è valutata annualmente per accertarne la conformità agli standard sulla sicurezza dei dati del settore relativi ai pagamenti con carta di credito, oltre che con l'Health Insurance Portability and Accountability Act. Akamai è anche soggetta alle procedure annuali di auditing e reporting Service Organization Control 2 Tipo 2.

In che modo Akamai può agevolare la conformità al GDPR?In base al GDPR, è necessario raccogliere prove per dimostrare che i dati personali trattati da un'organizzazione siano adeguatamente e sufficientemente protetti. In un mondo interconnesso in cui molte applicazioni e siti web contengono dati personali o permettono di accedere ad essi, questa può essere una grande sfida. Questa sfida coinvolge il personale, i processi e la tecnologia. La Akamai Intelligent Platform™ può essere sfruttata per aiutare ad affrontare questa sfida e offre una forte strategia di sicurezza basata sui migliori professionisti della sicurezza presenti sul mercato, su processi flessibili e di alta qualità e su una tecnologia all'avanguardia di comprovata validità.

Akamai fornisce quattro principi per acquisire familiarità con i requisiti di sicurezza previsti dal GDPR. Di seguito, verrà descritto come Akamai Security Solutions possa aiutare le organizzazioni ad affrontare i grandi rischi legati all'elaborazione dei dati.

Lavorare basandosi sui rischiNotevoli volumi di dati personali vengono elaborati attraverso applicazioni connesse a Internet. In forza del GDPR, alle aziende e alle organizzazioni è richiesto di implementare adeguate misure tecniche ed organizzative2 per proteggere i dati personali che si trovano sotto il loro controllo. Tali misure dovrebbero includere tecnologie di sicurezza progettate per proteggere applicazioni connesse a Internet e siti web da attacchi volti ad accedere a dati personali.

Akamai Web Application Firewall (WAF) combina le best practice di settore, come quelle fissate dall'Open Web Application Security Project (OWASP), con meccanismi intelligenti di calcolo per identificare gli attacchi. In aggiunta, esperti di sicurezza di prim'ordine controllano continuamente il web per accertare eventuali nuovi attacchi.

Il WAF Akamai è stato progettato come servizio di protezione dalle minacce basato sul rischio. Esso è costruito da "gruppi di rischio" che possono essere utilizzati per mitigare in modo immediato ed efficace i rischi associati ai più sofisticati attacchi applicativi. Implementando il WAF Akamai, i clienti possono dimostrare di aver preso misure ragionevoli contro minacce conosciute e 0 day.

Protezione delle risorse web basata su prove: un elemento imprescindibile del regolamento GDPR 3

Una crescente quantità di traffico che viaggia attraverso la Akamai Intelligent Platform è basata sulle API. Al rischio causato da API "non sufficientemente protette" si fa esplicitamente richiamo nella top 10 OWASP del 2017 come a un rischio crescente che necessita di particolare attenzione. Akamai Kona Site Defender è incentrato sulla protezione di traffico API. Kona Site Defender:

• Protegge le API RESTful e i servizi web tradizionali basati su XML;

• Attenua gli attacchi DDoS e il furto di dati causati da high rate, slow post, parametri e attacchi MITM;

• Viene offerto come una soluzione cloud e si adatta alle esigenze delle più grandi imprese e dei principali produttori di API;

• Fornisce strumenti di analisi e report di verifica dei valori;

• Fornisce l'integrazione SIEM.

La prova evidente che le migliori best ad alta reputazione sono implementate in modo efficiente ed efficace e integrate in un sistema di gestione della sicurezza dell'informazione, costituisce una parte essenziale delle procedure di mitigazione dei rischi di un'organizzazione e contribuisce a soddisfare i requisiti imposti da un garante della privacy, mostrando che sono state adottate adeguate misure di sicurezza.

Costruire le proveIn caso di una violazione della protezione che richieda la segnalazione della perdita di dati personali a un DPA, è estremamente importante che sia fornita al DPA la prova delle misure di mitigazione già adottate e di quelle che si adotteranno in futuro per garantire che l'impatto sia minimo.

Affinché le misure di sicurezza necessarie siano efficaci, devono essere costantemente riesaminate a fronte di nuove e mutevoli minacce. Akamai Security Optimization Assistance aiuta le organizzazioni a rispondere al panorama delle minacce in continua evoluzione e fornisce la prova che esse hanno attivamente anticipato e mitigato i rischi, creando e mantenendo regole WAF efficienti ed efficaci.

Sono fornite ampie attività di reporting e di valutazione contenenti l'indicazione di tipo, quantità e percentuali di falsi positivi e negativi degli attacchi in un dato periodo di tempo. Nell'ambito del servizio Managed Kona Site Defender Akamai, un esperto di sicurezza Akamai analizzerà proattivamente le politiche di sicurezza e formulerà suggerimenti per mantenere costantemente adeguate le regole WAF.

Usare una tecnologia "all'avanguardia"In conformità al GDPR, per adeguate misure di sicurezza si intendono quelle misure che tengono conto del livello tecnologico3, del costo di realizzazione e di fattori quali il campo di applicazione, il contesto e le finalità del trattamento, controbilanciandoli con i rischi e l'impatto sui diritti e sulla libertà delle persone. Naturalmente, la percezione di ciò che è

"appropriato" o "equilibrato" sarà determinata dal Garante per la protezione dei dati personali (Data Protection Authority o DPA) che, certamente, considererà le best practice del settore come punti di riferimento.

Gli attacchi Distributed Denial of Service (DDoS), combinati con vettori di attacco per livello di applicazione, come SQL Injection (SQLi), Local File Inclusion (LFI), Remote File Inclusion (RFI) e Cross-Site-Scripting (XSS), sono una combinazione estremamente pericolosa quando si tratta di furto e perdita di dati personali.

Spesso nel datacenter (cloud) sono installate soluzioni separate e isolate di fornitori diversi che non sono a conoscenza della rispettiva esistenza. Questo approccio non è ottimale e porta a ritardi e risposte inefficaci.

Quando le applicazioni e il personale sono tenuti occupati e vengono appositamente creati molti incidenti, potrebbe essere lanciato un attacco mirato, che punta a sottrarre specifiche informazioni sensibili. I dati personali possono essere efficacemente protetti soltanto con una soluzione che protegga sia da attacchi DDoS, sia da attacchi al livello delle applicazioni in maniera armonizzata e coordinata.

- Gerhard Giese, Manager Enterprise Security Architects EMEA, Akamai

Protezione delle risorse web basata su prove: un elemento imprescindibile del regolamento GDPR 4

Poiché il Web Application Firewall Akamai fa parte della Akamai Intelligent Platform, è progettato per offrire contenuti web attraverso il migliore Edge Node disponibile per l'utente che li richiede (il WAF fa parte della Core Content Delivery Network Infrastructure di Akamai). Il miglior Edge Node di Akamai disponibile è, in molti casi, l'Edge Node fisicamente più vicino all'utente che richiede i propri contenuti web. La Akamai Intelligent Platform è costituita da una rete mondiale capillare di oltre 230.000 Edge Node attivi in più di 1.600 reti distribuite in oltre 130 Paesi. Il risultato è che gli utenti malintenzionati sono fermati non appena cercano di raggiungere i siti web aziendali o le applicazioni web tramite l'Edge Node di Akamai, non soltanto prima che l'attacco colpisca il proprio sito web aziendale o il server di applicazioni nel proprio data center, dove diventa difficile assorbire tutto il carico, nonché individuare e attenuare l'attacco. Una copertura simile richiederebbe l'acquisto e la gestione di appliance sofisticate, o soluzioni ibride con costi associati incerti. Il WAF Akamai è installato su migliaia di Edge Node e assorbe l'intero carico senza problemi, mitigando l'attacco senza alcun aggravio di costo del capitale per l'organizzazione. Gli attacchi DDoS a livello di applicazione e gli attacchi tramite porte diverse dalle porte 80 o 443 sono immediatamente bloccati in corrispondenza dell'Edge Node Akamai.

Specifiche regole WAF per i clienti vengono rapidamente implementate attraverso migliaia di importanti Edge Node di Akamai, proteggendo così tutte le risorse delle organizzazioni connesse a Internet in tutto il mondo. Questo approccio esclusivo e innovativo è indice del fatto che Akamai occupa una posizione di vantaggio rispetto a qualsiasi altro fornitore di soluzioni di sicurezza, per proteggere tutta la catena di elaborazione e trasmissione dei dati personali di qualsiasi organizzazione e con qualsiasi tipo di connettività.

L'efficacia del WAF di Akamai può essere aumentata anche aggiungendo la IP reputation degli indirizzi che accedono alle proprie risorse web. Il database Client Reputation di Akamai vede 1 miliardo di indirizzi IP ciascun trimestre. Una piccola percentuale di questi è considerata dannosa ed è valutata su una scala da 1 a 10, pertanto può essere bloccata dal cliente utilizzando le regole WAF. Ogni giorno, centinaia di milioni di indirizzi IP vengono analizzati per verificare la presenza di attività dannose. Questo innovativo approccio si traduce in un'efficacia misurabile, nella maggior parte dei casi, con una precisione di oltre il 95%. La valutazione dell'efficacia4 del controllo di sicurezza implementato è una parte importante del processo di conformità GDPR.

Il furto delle credenziali (username/password) può molto facilmente condurre alla perdita di dati personali sensibili. A seguito di una recente grande perdita di password su Internet, i ricercatori hanno rilevato che l'8,8% di queste credenziali fa uso di sette password molto semplici (ad esempio, 123456, password, ecc.). Le persone tendono a scegliere password semplici che possono facilmente ricordare e riutilizzano spesso le stesse password. Una volta che le credenziali sono

"attaccate", è possibile che più fonti di dati siano esposte. I pirati informatici utilizzano sofisticati botnet per accedere in modo rapido e automatico a siti web di tutto il mondo utilizzando credenziali rubate.

WAFWAF

WAF

WAF

WAF

WAF

WAFWAF

Origine applicazione

Client Reputation

FastDNS

Quando la copertura conta. Performance e sicurezza a partire dall'Edge Node.

Protezione delle risorse web basata su prove: un elemento imprescindibile del regolamento GDPR 5

Akamai è strutturata per attenuare questi rischi. Akamai Bot Manager Premier installato sugli Edge Node di Akamai può ispezionare e reindirizzare il traffico verso le proprie risorse web sulla base di una reputazione specifica relativa all’abuso di credenziali.

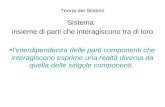

Implementare una strategia per la sicurezza aziendale Zero TrustImplementare una strategia per la sicurezza aziendale Zero Trust consente di semplificare il processo di conformità GDPR ed evitare i costi associati.

Strategia per la sicurezza aziendale Zero Trust

Utente

App C

App B

App AInternetAzienda

Nessuna traccia di attacco

Creare audit trailMantenere la single user administration

DMZ nel cloud Perimetro definito dal

software

La strategia Zero Trust isola le applicazioni che contengono dati personali sensibili

Il modello Zero Trust è basato sul concetto che non vi sia alcuna distinzione tra il traffico di rete interno e quello esterno. In realtà, non bisogna fidarsi di niente e di nessuno né all'interno né all'esterno di un ambiente aziendale. Innanzitutto, gli accessi devono essere esplicitamente concessi e confermati a tutte le risorse da un sistema di gestione centralizzato e tutto il traffico deve essere monitorato e controllato permanentemente. In secondo luogo, il tradizionale assetto della rete basato su una DMZ viene trasformato in un approccio di servizi isolato. L'accesso delle applicazioni tramite il perimetro del cloud implica che le applicazioni sono isolate da Internet e gli utenti vengono tenuti fuori dalla rete. Non è possibile accedere ai dati personali e delle applicazioni in altro modo se non tramite la Akamai Intelligent Platform, che nasconde l'infrastruttura e le risorse aziendali. Ne risulta la possibilità di proteggere i dati personali, sia che si trovino in un data center aziendale o su una IaaS, in modo molto più efficace. La segmentazione e l'isolamento di applicazioni e dati insieme alla completa registrazione degli accessi rende le verifiche e/o le valutazioni dell'impatto sulla protezione dei dati (Data Protection Impact Assessment o DPIA) meno dispendiose in termini di tempo. In termini di sfide, risulta molto più chiaro sapere dove cercare.

Inoltre, parte di una strategia Zero Trust è rappresentata dal principio secondo cui non bisogna fidarsi né degli utenti né dei rispettivi dispositivi. La verifica in linea è necessaria e tutte le azioni compiute dagli utenti devono essere monitorate e registrate. È possibile proteggere gli audit trail delle attività di dipendenti e appaltatori in modo appropriato, cosa che semplifica la documentazione per le verifiche e/o le valutazioni dell'impatto sulla protezione dei dati (Data Protection Impact Assessment o DPIA) richieste. Inoltre, poiché la stragrande maggioranza degli attacchi dannosi utilizza il DNS nell'intera cyber kill chain, è importante non solo ottenere la visibilità delle richieste DNS legate a Internet, ma anche utilizzare il DNS come punto di controllo aziendale. L'utilizzo dell'Akamai Cloud Perimeter per attuare una strategia Zero Trust implica il controllo e la valutazione di tutte le richieste DNS. Se si fa clic su link inaffidabili in un tentativo di phishing o ransomware, il perimetro del cloud blocca le richieste DNS per proteggere gli utenti. Sfruttate l'Akamai Cloud Perimeter per:

• Fornire solo app/dati a utenti/dispositivi authN e authZ

• Prevenire in modo proattivo tentativi di esfiltrazione basati su DNS e malware in qualsiasi punto

• Non fidarsi mai e verificare sempre con la massima visibilità

Protezione delle risorse web basata su prove: un elemento imprescindibile del regolamento GDPR 6

Grazie alla propria piattaforma cloud di delivery, la più estesa e affidabile al mondo, Akamai supporta i clienti nell'offerta di experience digitali migliori e più sicure da qualsiasi

dispositivo, luogo e momento. Con oltre 200.000 server in 130 Paesi, la piattaforma Akamai garantisce protezione dalle minacce informatiche e performance di altissimo

livello. Il portfolio Akamai di soluzioni per le web e mobile performance, la sicurezza sul cloud, l'accesso remoto alle applicazioni aziendali e la distribuzione di contenuti video è

affiancato da un servizio clienti affidabile e da un monitoraggio 24x7. Per scoprire perché i principali istituti finanziari, i maggiori operatori e-commerce, provider del settore Media

& Entertainment ed enti governativi si affidano ad Akamai, visitate il sito www.akamai.com/it/it/, blogs.akamai.com/it/ oppure seguite @AkamaiItalia su Twitter. Le informazioni di

contatto internazionali sono disponibili all'indirizzo www.akamai.com/it/it/locations. Data di pubblicazione: 12/17.

ConclusioneIl GDPR richiede un approccio alla protezione dei dati basato sul rischio e chiede la prova evidente che i rischi sono costantemente mitigati in misura sufficiente. Tutte le organizzazioni che elaborano in qualche modo i dati personali di soggetti nell'UE devono essere preparate a dimostrare di aver adottato misure forti volte a proteggere i dati personali sotto il loro controllo. Akamai ha sviluppato e gestisce l'Intelligent Platform basata su cloud più grande e avanzata al mondo per distribuire e accelerare in modo sicuro i contenuti del web. Sfruttare le conoscenze e l'esperienza di Akamai in materia di sicurezza aiuta i clienti a proteggere le proprie risorse, compresi i dati personali protetti secondo il GDPR contro la perdita e l'accesso illegale. Akamai può aiutare con misure concrete ad aumentare gli sforzi dei clienti volti a raggiungere la piena conformità al GDPR.

Implementando il Web Application Firewall (WAF) di Akamai, i clienti possono dimostrare di aver intrapreso passi concreti per prepararsi ad affrontare molte minacce conosciute e 0 day. Il WAF combina le best practice di settore con meccanismi intelligenti di calcolo basato sul rischio per identificare gli attacchi. Esperti di sicurezza Akamai altamente addestrati aiutano le organizzazioni a rispondere al panorama delle minacce in continua evoluzione e a dimostrare l’impegno profuso dalle organizzazioni nell’anticipare attivamente i rischi mediante la creazione e il mantenimento di un sistema efficace ed efficiente di regole WAF. In aggiunta, l'implementazione di una soluzione integrata e armonizzata a livello di DDoS e delle applicazioni riduce il rischio di attacchi multi-vettore incentrati sul furto di dati personali. Infine, ma non di minore importanza, l'implementazione di una strategia di sicurezza Zero Trust che utilizza il perimetro del cloud Akamai aiuta i clienti a isolare in modo appropriato le applicazioni che si occupano dell'elaborazione di dati personali. Gli audit trail vengono effettuati su chi ha avuto accesso a quali risorse e quando e adeguati meccanismi di protezione salvaguardano dipendenti e appaltatori dalle infezioni.

L'obiettivo di Akamai è aiutare i titolari di aziende a gestire i rischi cui si va incontro con il nuovo regolamento sulla privacy.

Autore: Erik van Veen, CISSP, Akamai Technologies

Fonti

1) Vedere l'Articolo 35 (7) del GDPR

2) Vedere l'Articolo 24 (1) e 32 (1) del GDPR

3) Vedere l'Articolo 25 (1) e 32 (1) del GDPR

4) Vedere l'Articolo 32 (1d) del GDPR