Documenti elettronici cifratura firma elettronica e marca temporale

-

Upload

roberto-gallerani -

Category

Technology

-

view

3.845 -

download

3

description

Transcript of Documenti elettronici cifratura firma elettronica e marca temporale

Quaderni

1

03 17 LUGLIO 2009

APPUNTI DIGITALI

Alcune definizioni

La legge definisce come documento informatico la rappresentazione informatica di atti, fatti o dati giuridicamente rilevanti. Nella pratica, come tutti sanno, un documento informatico è una sequenza di caratteri binari che possono rappresentare testo, immagini, sequenze audio o video. Un documento informatico non è soggetto, per sua natura, ad una distinzione tra originale e copia. Cosa ben diversa dai documenti analogici, i quali sono formati utilizzando una grandezza fisica che assume valori continui, come ad esempio la traccia sulla carta, le immagini sulla pellicola, le registrazioni magnetiche su nastro. Per un documento analogico ha senso, e la legge lo prevede chiaramente, distinguere tra documenti analogici originali unici e non unici. Nel secondo caso è possibile risalire al suo contenuto attraverso altri documenti o scritture di cui sia obbligatoria la conservazione. Un documento statico non modificabile è un documento informatico redatto in modo tale per cui il suo contenuto risulti non alterabile durante le fasi di accesso e di conservazione. La firma elettronica è l’insieme di dati in forma elettronica che, connessi al documento informatico, permettono l’identificazione informatica del firmatario. La firma elettronica qualificata è una procedura informatica, basata su un certificato qualificato e realizzata mediante un dispositivo sicuro per la creazione della firma, che garantisce l’associazione univoca al firmatario. Quando ci si riferisce alla firma digitale di un documento, ci si riferisce implicitamente, per legge, alla sua firma elettronica qualificata. Di fatto la firma di un documento informatico si traduce nell’impiego di:

una propria smartcard, rilasciata da un ente autorizzato, contenente il certificato corrispondente alla propria firma elettronica

un lettore di smartcard collegato al proprio PC ad una normale porta USB

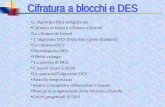

Contenuti: Alcune definizioni Cifrare i documenti informatici Firma digitale di un documento informatico Verifica di un documento informatico firmato digitalmente Marca temporale di un documento informatico Cifrare un documento informatico Decifrare un documento informatico Alcuni elementi normativi

Documenti elettronici: cifratura, firma elettronica e marca temporale

Definizioni

Documento informatico Documento analogico Originali unici e non unici Documento statico non modificabile Impronta di un documento Firma eletronica Firma elettronica qualificata Firma digitale Riferimento temporale Marca temporale

2 © ing. Roberto Gallerani

un software certificato per la gestione della firma elettronica dei documenti (ne esistono numerosi non a pagamento, oppure vengono forniti con l’acquisto del “kit” smartcard/lettore)

Inserita la smartcard nel lettore collegato al pc, con il software apposito, si potrà firmare il documento. Il riferimento temporale è l’informazione contenente la data e l’ora che può essere associata ad uno o più documenti informatici. Di fatto consiste in una procedura software che effettua l’associazione di tali informazioni al documento e, in generale, non è opponibile a terzi. La marca temporale è un procedimento più esteso atto ad assegnare ad un documento informatico un’evidenza temporale opponibile a terzi. L’operazione deve rispettare le procedure di sicurezza definite e documentate dalla legge e dai procolli di attuazione. L’impronta di un documento informatico è una sua rappresentazione sintetica. Per come essa è costruita non è possibile avere due documenti informatici diversi che generano la medesima impronta. Dall’impronta non è possibile ricostruire il documento da cui è stata generata.

E’ compito di una procedura software elaborare il documento informatico in ingresso e produrre l’impronta; essa è una sequenza di caratteri binari tipicamente di lunghezza pari a 160 bit (20 caratteri). Nel seguito vengono illustrate le modalità generali dei procedimenti di firma elettronica, marca temporale e cifratura dei documenti informatici.

Cifrare i documenti informatici

Cifrare (spesso si usa anche il termine crittografare) un documento informatico significa generare o trasformare un documento in chiaro in uno non immediatamente intelleggibile. Nei fatti significa fornire ad un software opportuno il documento ed ottenerne la conseguente versione cifrata. A seconda dei casi e delle esigenze il documento iniziale in chiaro può essere conservato oppure eliminato, ottenendo di fatto la sua sostituzione con la copia cifrata.

Cifrare documenti informatici

3 © ing. Roberto Gallerani

La procedura informatica che effettua la trasformazione opera secondo algoritmi e standard ormai da tempo consolidati. Al fine di effettuare la cifratura, il metodo richiede l’utilizzo di almeno una chiave, una sequenza di caratteri (codificati in forma binaria) sufficientemente lunga e complessa. E’ la chiave che garantisce la non decifrabilità del documento e non strettamente l’algoritmo ed il metodo che invece sono pubblici. Fornendo alla medesima procedura informatica la chiave, si riottiene il documento in chiaro. Questa tecnica è chiamata crittografia a chiave simmetrica.

Tanto più la chiave è lunga e complessa tanto più è ardua la decifrazione fraudolenta del documento senza la conoscenza della chiave. I metodi di cifratura ad oggi più diffusi sono D.E.S. Data Encryption Standard e A.E.S. Advanced Encryption Standard, nata da una cooperazione fra il Governo degli Stati Uniti ed industrie private operanti nel settore della sicurezza e dei sistemi di cifratura. Il primo, anche nella sua variante più sicura Triple D.E.S., permette chiavi di lunghezza fino 168 bit (21 caratteri), mentre l’A.E.S. permette l’uso, a scelta, di chiavi di lunghezza di 128, 192, o 256 bit (16, 24, 32 caratteri). Ad esempio una chiave di lunghezza 128 bit consente 3.4 10

38

(340.000.000.000.000.000.000.000.000.000.000.000.000 ) valori differenti. Naturalmente l’impiego di un sistema di crittografia a chiave simmetrica costringe due interlocutori che condividono un documento, a conoscere la medesima chiave, da custodire gelosamente.

Crittografia a chiave simmetrica

Metodi di cifratura D.E.S ed A.E.S

4 © ing. Roberto Gallerani

Al fine di superare questa limitazione, nei fatti si utilizza la crittografia a chiavi asimmetriche, metodo denominato con l’acronimo RSA (dalle iniziali degli inventori dell’algoritmo Rivest, Shamir e Adleman) . Con questo metodo si utilizza una coppia di chiavi diverse tra loro ma correlate: una viene utilizzata per cifrare il documento è l’altra per decifrarlo. Nell’esempio della figura seguente la chiave A viene usata per cifrare il documento e la chiave B per decifrarlo.

Il metodo consente anche il procedimento inverso: cifrare il documento con la chiave B e decifrarlo con la chave A. La lunghezza minima richiesta dalla legge italiana per le chiavi asimetriche è di 1024 bit ( 128 caratteri ), in grado di garantire un sufficiente livello di sicurezza, anche se, ad esempio, nel 2004 con un centinaio di workstation e poco più di tre mesi di elaborazione, un gruppo di matematici americani riuscì a violare la sicurezza di una cifratura RSA a 576 bit ( 72 caratteri ). L’azione fu svolta nell’ambito di periodiche ricerche e verifiche sul grado di sicurezza del metodo, al fine di migliorarne la qualità e la sicurezza. In ogni caso valse al gruppo un premio di 10.000 dollari. La chiave impiegata per cifrare è detta privata, quella utilizzata per decifrare e detta pubblica. La conoscenza di una chiave non fornisce alcuna informazione sull’altra.

Nell’impiego di una smartcard la chiave privata non uscirà mai dal dispositivo, quella pubblica viene invece resa di pubblico dominio. Nella cifratura a chiavi asimmetriche con chiave pubblica e privata, si utilizza la

Crittografia a chiave asimmetrica

Cifratura a chiave pubblica e privata

5 © ing. Roberto Gallerani

chiave privata per cifrare il documento e quella pubblica per decifrare.

Ovviamente il tutto funziona a patto di avere la garanzia assoluta della corrispondenza del soggetto titolare con la chiave pubblica e che non esistano due chiavi pubbliche identiche. A tal scopo esistono le CA, Autorità di Certificazione, che hanno il compito di garantire ciò. Le CA effettuano la registrazione del titolare, eseguono gli opportuni controlli ed emettono un certificato apposito della chiave pubblica, il quale a sua volta è un documento informatico atto allo scopo. Inoltre le CA pubblicano gli elenchi dei certificati validi in corso, gli elenchi di quelli revocati o sospesi, garantendone la consultazione per via telematica. La legge stabilisce che le CA devono essere dell’aziende in forma di Società per Azioni con adeguati requisiti in termini di capitale sociale, onorabilità dei rappresentanti legali, competenza del personale, qualità dei processi informatici ed aziendali. Nel sito del CNIPA (Centro Nazionale per l’Informatica nella Pubblica Ammnistrazione) www.cnipa.gov.it , possono essere reperiti gli elenchi dei certificatori accreditati. Il certificato della chiave pubblica contiene tra l’altro:

Numero di serie del certificato

Ragione sociale della CA

Codice identificativo del titolare presso la CA

Nome, cognome, data di nascita del titolare

Valore della chiave pubblica

Inizio e fine di validità delle chiavi

Il periodo di validità di un certificato normalmente è di 2 anni, dopo di che deve essere rinnovato. Il certificato è un documento informatico firmato digitalmente (si veda Firma digitale di un documento informatico ) dal certificatore.

Firma digitale di un documento informatico

Con riferimento a quanto visto sino ad ora, è possibile descrivere come avviene la firma digitale di un documento.

CA: Autorità di Certificazione

Certificato della chiave pubblica

6 © ing. Roberto Gallerani

[1] – [2] Il documento informatico viene elaborato dal programma di gestione della firma, producendo la sua impronta. [3] – [4] – [5] Attraverso la chiave privata del titolare, contenuta nella smartcard insieme al certificato della CA, viene effettuata dal software la cifratura RSA dell’impronta. [6] Viene creato un documento informatico con firma digitale (formato standard PKCS#7), caratterizzato dalla estensione .P7P contenente:

il documento informatico originale in chiaro

la sua impronta cifrata, che coincide con la firma digitale del documento

il certificato della chiave pubblica del titolare

Da notare il fatto che con questo procedimento il documento originario rimane in chiaro, ossia non subisce alcuna cifratura.

Verifica di un documento informatico firmato digitalmente

Firma digitale di un documento informatico

7 © ing. Roberto Gallerani

[1] – [2] Il documento informatico con firma digitale con estensione P7P viene sottoposto al programma di gestione della firma, il quale, estratto il documento informatico orginario, ne calcola l’impronta. [3] Dal documento P7P il programma estrae quindi l’impronta cifrata RSA del documento originario e la chiave pubblica contenuta nel certificato accluso. L’impronta cifrata viene decifrata con la chiave pubblica [4] Le due impronte vengono confrontate e se risultano uguali il documento non è stato alterato A questo punto il programma, per completare il procedimento, deve verificare la validità del certificato della chiave pubblica contenuta nel documento P7P, ottenendo di conseguenza la conferma dei dati identificativi del titolare, firmatario del documento.

[1] Il certificato del titolare firmatario è anch’esso un documento informatico, firmato digitalmente da una CA. Il programma deve verificare la validità della firma digitale apposta sul certificato dalla CA. La verifica viene eseguita attraverso il certificato della chiave pubblica della CA, pubblicata nell’Elenco Pubblico dei certificatori a cura del CNIPA (Centro Nazionale per l’Informatica nella Pubblica Amministrazione) ed accessibile automaticamente via internet [2] Il programma verifica inoltre che il certificato della chiave pubblica del titolare non sia stato sospeso o revocato dalla CA. Queste operazioni avvengono via internet collegandosi automaticamente al sito della CA. [3] La verifica della validità del certificato della chiave pubblica attesta la validità della firma digitale, l’identità del titolare firmatario ed i suoi poteri.

La verifica di un documento informatico firmato digitalmente

La verifica del certificato della chiave pubblica del titolare

8 © ing. Roberto Gallerani

Marca temporale di un documento informatico

Le autorità di certificazione (CA) possono anche fornire un servizio per l’attribuzione di una data certa (opponibile a terzi) ad un documento informatico.

[1] Il programma genera l’impronta dell’intero documento informatico con firma digitale (PKCS#7) [2] Attraverso internet il programma software effettua automaticamente la richiesta alla CA di una marca temporale, allegando l’impronta precedentemente calcolata. [3] La CA restituisce quindi al programma la marca temporale, costituita da un documento informatico che contiene tra l’altro:

l’identificativo del mittente

il numero di serie della marca temporale

il tipo di algoritmo di firma della marca temporale

l’identificativo del certificato della chiave pubblica con cui la CA ha firmato la marca

la data ed ora di generazione della marca

l’impronta calcolata dalla CA a partire da quella fornita dal richiedente

la firma digitale della marca apposta dalla CA

Marcatura temporale di un documento informatico

9 © ing. Roberto Gallerani

Cifrare un documento informatico

[1] – [2] – [3] Il programma esegue la cifratura del documento informatico con una chiave simmetrica generata casualmente [4] La chiave di cifratura del documento viene a sua volta cifrata dal programma tramite il metodo RSA utilizzando la chiave pubblica del titolare e, se il documento deve essere spedito, anche con la chiave pubblica del destinatario. [5] Viene quindi generato dal programma un documento informatico cifrato (in formato PKCS#7) contenente:

il documento in formato originario cifrato con la chiave simmetrica casuale

la chiave simmetrica casuale cifrata con la chiave pubblica del titolare

la chiave simmetrica casuale cifrata con la chiave pubblica del destinatario

la chiave pubblica del titolare

la chiave pubblica del destinatario

Decifrare un documento informatico

Cifratura di un documento informatico

Decifrazione di un documento informatico

10 © ing. Roberto Gallerani

[1]- [2] Il programma riceve il documento cifrato (formato PKCS#7) e lo elabora, trasmettendo alla smartcard la chiave casuale simmetrica cifrata con la chiave pubblica del titolare. [3] La chiave casuale simmetrica viene quindi decifrata mediante la chiave privata del titolare. [4] – [5] Il documento viene decifrato dal programma con la chiave casuale simmetrica decifrata, ottenendo il documento informatico in chiaro. Il documento ottenuto può a sua volta contenere firma digitale e certificato relativo.

Alcuni elementi normativi

Il Decreto del Presidente del Consiglio dei Ministri del 30 marzo 2009 pubblicato in Gazzetta Ufficiale n. 129 del 06/06/2009 e la cui entrata in vigore è prevista per il 3 dicembre 2009, introduce alcuni elementi di significativo interesse che vale la pena evidenziare. Viene reso concretamente possibile al certificatore qualificato di gestire e conservare presso i propri locali degli opportuni dispositivi di firma denominati HSM (Hardware Security Module). Questi dispositivi contengono al loro interno, in forma sicura, le chiavi private di titolari firmatari (utilizzabili per apporre una firma digitale). Il generico titolare può quindi attivare da remoto il dispositivo HSM e apporre la firma digitiale mediante l’impiego sicuro della propria chiave privata. Come noto utilizzando una smartcard collegata localmente al PC, il titolare deve introdurre un PIN per l’accesso e l’attivazione della firma attraverso la smartcard stessa. Impiegando un HSM il titolare non utilizzerà nessuna smartcard e, di conseguenza, non dovrà neppure aver collegato un lettore USB al proprio PC. Il titolare disporrà di un dispositivo per la generazione automatica di un PIN (diverso ad ogni richiesta) simile a quelli ormai d’uso comune per l’utilizzo dei servizi di home banking, per l’attivazione del dispositivo remoto HSM da utilizzare per apporre la firma digitale. In questa maniera, oltre a rendere possibile l’uso di un dispositivo adatto per firme digitali massive, si svincola il titolare dalla necessità di disporre della smartcard, del relativo lettore USB collegato al proprio PC e del programma software necessario. Viene estesa la durata della conservazione delle marche temporali ad almeno venti anni (prima di questa nuova disposizione erano cinque). In conseguenza di ciò, nel processo di conservazione digitale di documenti che richiedano una durata inferiore o uguale a venti anni (quindi tutti quelli di rilevanza fiscale ed amministrativa), non è più necessario applicare una nuova marca temporale ad un documento precedentemente firmato digitalmente e marcato temporalmente. Nel caso di cessazione dell’attività di un certificatore è chiaramente previsto che, in assenza di un certificatore sostitutivo, sarà il CNIPA a rendersi depositario delle informazioni tecniche garantendo la conservazione e la disponibilità della documentazione prevista. Sul valore della firma digitale nel tempo, viene chiaramente indicato come la firma digitale non perda la sua efficacia, anche nel caso che il certificato ad essa associato sia scaduto, revocato o sospeso. Ciò a condizione che sia possibile (tramite un opportuno riferimento temporale opponibile a terzi, tipicamente una marca temporale) determinare la sua apposizione in un momento precedente all’evento che ha fatto decadere la validità del certificato stesso.

Aspetti normativi

11 © ing. Roberto Gallerani

Quaderni 03 17 LUGLIO 2009

Iscrizione all'Albo degli Ingegneri della provincia di Bologna, n. 4421 Email: [email protected] - Mobile: +39 339 5003435 - http://www.gallerani.it Via Berlinguer n. 1 - 40024 Castel San Pietro Terme - BO

i ng . R o b er t o G a l l e r an i

a partire dal 1984, nella PMI, ha maturato esperienze nella conduzione di attività nelle seguenti aree:

Esame delle esigenze, valutazione, selezione, avviamento di soluzioni:

• Gestione elettronica dei documenti

• Fattura elettronica e conservazione sostitutiva

• Acquisizione dei documenti cartacei con riconoscimento del tipo di documento ed estrazione automatica delle informazioni

• BPM: Business Process Management (workflow e processi assistiti di trattamento dei documenti)

• CRM: Customer Relationship Management

• Integrazione di ERP e CRM con sistemi di gestione documentale

• CMS: Content Management Systems per la gestione di contenuti/portali aziendali

• Sistemi informativi tecnici CAD 2D/3D, PDM/PLM con integrazione ai componenti di produzione, nel settore manifatturiero meccanico

Esame delle esigenze, valutazione e individuazione delle soluzioni hardware e software per l’ “adaptive enterprise“ e la “business continuity”:

• Architetture di elaborazione in cluster

• Virtualizzazione e consolidamento

• Storage Area Network, Network Attached Storage, Tape Libraries e backup

• Sistemi di monitoraggio di reti di comunicazione ed elaborazione

• Sicurezza e sistemi di sicurezza a livello di comunicazioni ed applicativi

• Collocazione in “data center” di sistemi ed Application Service Provisioning

• Analisi dei rischi legati alla stilazione del DPS

Studio, progettazione e direzione dello sviluppo di sistemi:

• Electronic Document Management

• Product Data Management / Product Lifecycle Management

• Gestione delle funzioni pre-vendita e post-vendita nel settore manifatturiero meccanico

• Database di sintesi per il supporto alle decisioni in area CRM

• Gestione dei processi di formazione aziendali

Progetti speciali

• Gestione del progetto software di acquisizione e archiviazione dei dati di esercizio, l'analisi statistica ed il controllo di macchine per il confezionamento di prodotti nel settore farmaceutico.

• Gestione del progetto software di sistemi di supporto alla progettazione ed alla documentazione di componenti per l'edilizia (dimensionamento strutturale dei componenti, generazione automatica dei disegni esecutivi 2D e della relazione per il Genio Civile)

• Analisi e progettazione del sistema di pianificazione della produzione di una primaria azienda manifatturiera del settore tessile