CyberCrime: Come Prevenire e Combattere Le Nuove...

Transcript of CyberCrime: Come Prevenire e Combattere Le Nuove...

Targeted Attacks e Cyberwar

Tempo

Danni generati in €

Milioni

Centinaia di migliaia

Migliaia

Centinaia

Miliardi

Cybercrime

Cybervandalism

#@!

$$$

Cybercrime Strutturato

Cyberattack (R)Evolution

CyberCrime

Target: 1916 punti vendita, 40 milioni di carte

di credito e dati sensibili rubati

Home Depot Stores: 54 milioni di carte di

credito e dati sensibili rubati

J.P Morgan: Agosto 2014, 150 milioni di

account bancari esposti. Un terzo dei conti

americani

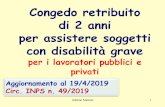

Lezione imparata: Il CyberCrime è un

mercato molto redditizio.

Cosa Hanno In Comune?

interno.gov.it, poliziadistato.it

Comune di Livorno, ASA SpA,

Porto di Livorno Grimaldi Lines,

Grandi navi veloci enricoletta.it

Regione Piemonte sviluppoeconomico.gov.it

ltf-sas.com eni.it, saipem.com Porto di Gioia

Tauro e Consiglio Regionale della Calabria Ministero dell’Ambiente

oltoffshore.it enel.it coisp.it siulp.it mit.gov.it,

cortedeiconti.it, cassaddpp.it,

sviluppoeconomico.gov.it,

(*)Fonte: Rapporto Clusit 2014

Capire gli Attacchi

• Molti vettori diversi, tattiche, e specifici

trucchi

• Due domande fondamentali da tenere in

mente:

– Fase1: Come entrano gli attaccanti?

– Fase2: Come raccolgono e portano fuori le

informazioni di valore?

Attacchi, Exploit e Botnet

Fase 1. Infettare la vittima con malware

• Usare un exploit (codice) che

sfrutta una vulnerabilità nota (se

l’utente non ha tutti gli ultimi

aggiornamenti sul sistema)

• Lanciare uno “zero-day exploit,”

che sfrutta una vulnerabilità non

nota al momento dell’attacco

• Lanciare un attacco di social

engineering

Attirare le Vittime: SEO

http://cseweb.ucsd.edu/users/voelker/pubs/juice-ndss13.pdf

http://faculty.cs.tamu.edu/guofei/paper/PoisonAmplifier-

RAID12.pdf

Attirare le Vittime: Spear Phishing

From: [email protected] To: [email protected] Date: Monday February 6, 2012 05:51:24 Attachment: 23 fdp.scr الرموز مكتب في الزمالء السادة

23 رقم الخاصة البرقية استالم عن اعالمنا يرجى

الشكر مع

ظبي أبو / السفارة

---- Msg sent via @Mail - http://atmail.com/

Colleghi dell’ufficio codici, Per cortesia, confermate la ricezione del telegramma No. 23 che trovate in allegato Grazie, Ambasciata / Abu Dhabi

Attirare le Vittime: Attacco Watering Hole

• A volte è difficile colpire l’obiettivo di un attacco direttamente

– Una alternativa è compromettere un sito terzo che si ipotizza venga visitato

dall’obiettivo

• Council on foreign relations → Ufficiali governativi

• Siti di news cinesi non allineati al regime

→ Dissidenti cinesi

• Sito di sviluppo per iPhone → Sviluppatori di Apple, Facebook, Twitter, etc.

• Sito web della rivista Nation Journal → Politici di Washington

Attacchi, Exploit e Botnet

Fase 2. Far filtrare all’esterno dati sensibili

• La macchina dell’utente

è adesso un “bot”,

completamente sotto il

controllo dell’attaccante

• Il malware raccoglie dati

“interessanti” e li manda

al server di “Command

& Control” (C&C)

Numeri di carte di

credito

Nomi utente e

password

Documenti sensibili

FORTIGUARD

ANTIVIRUS SERVICE

FORTIGUARD ANTISPAM

SECURITY SERVICE

FORTIGUARD WEB

SECURITY SERVICE

FORTIGUARD DATABASE

SECURITY SERVICE

FORTIGUARD IP REPUTATION

SERVICE FORTIGUARD VULNERABILITY

MANAGEMENT SERVICE

FORTIGUARD WEB

FILTERING SERVICE

FORTIGUARD INTRUSION

PREVENTION SERVICE

FORTIGUARD APPLICATION

CONTROL SERVICE

Introduzione Alla FortiSandbox

FORTISANDBOX

FortiCloud Sandboxing

Call Back Detection

Full Virtual Sandbox

• Simulazione veloce del comportamento dell’artefatto

per trovare meccanismi di evasione

• Il motore dell’antivirus Fortinet fornisce un layer di

primo filtering

Code Emulation

Cloud Query

AV Engine

• RealTime Full Sandbox per verificare l’effettivo

comportamento dell’artefatto

• Viene effettuata una query nel cloud per capire se

l’artefatto è conosciuto

• Output fornito alla rete FortiGuard, realizzazione

firma

• Si integra in ambienti multivendor

• Input mode supportati

– Sniffer (con port mirroring/monitoring)

– File submission (aka “on-demand”)

– HTTP, FTP, POP3, IMAP, SMTP, SMB

Standalone

Datacenter

Sniffer input mode

File submission input mode

FortiGate/FortiMail Integrated

• Integrazione con le

soluzioni Fortinet

• input modes

– Device

• Supporta protocolli ed

applicazioni criptate. Tutti

I protocolli gestiti dal

Fortigate

Headquarters

(Enterprise Core)

Device input mode

Latest AV Signature

Update

Malicious Analysis

Output

Distributed FortiGate Integrated

• Ambienti Distribuiti

• FortiGate inseriti nei remote branch office

• Submit dei files su una FortiSandbox centrally-located

• input modes supportati

– Device

– File submission (aka “on-demand”)

Devices/Files submission

input modes

Branch Offices

(Distributed Enterprise)

Malicious Analysis Output

Latest AV Signature

Update

FortiSandbox Modelli Appliance

FortiSandbox FSA-1000D FSA-3000D-Gen2

VM Sandboxing (Files/Hour) 160 560

AV Scanning (Files/Hour) 6000 15000

Number of VMs 8 28

CPU Type 1x Quad Cores 2x 8 Cores

RAM Size 32GB 64GB

Total Network Interfaces

6x GE RJ45 ports, 2x GbE SFP 4x GE RJ45 ports, 2x GbE SFP

Local built-in storage 4TB (max 8TB) 4TB (max 8TB)

FortiCloud SandBoxing

Devices/Files submission

input modes

FortiSandBox

SandBox in the Cloud

- Ha come requisito il servizio

Forticloud attivo

- I log sulle minacce rilevate

sono visibili nella relativa

sezione del Forticloud

Accademici di fama mondiale

L’h-index è una metrica che misura sia la produttività che l’impatto delle pubblicazioni effettuate da un ricercatore.

Christopher Kruegel (CSO Lastline) è il più prolifico ricercatore degli ultimi 10 anni per l’ambito di Security and Privacy. Giovanni Vigna (CTO) occupa la posizone 12 e Engin Kirda (Chief Architect) il numero 28 all’interno della stessa graduatoria.

29

Componenti Tecnologiche

Active threat discovery per identificare gli endpoint malevoli con la massima ampiezza e completezza di visione possibile

Strumenti di analisi malware ad alta risoluzione, in grado di capire il comportamento del malware senza cadere nelle tecniche di evasione

Analisi big data del traffico di rete ed analisi DNS per identificare le anomalie ed i pattern di dati sospetti scambiati

Global Threat Intelligence

Active Threat Discovery

Hot Topic nei motori di ricerca e hashtag più

cercati sui social network vengono usati per costruire dei feed malevoli

I feed malevoli vengono utilizzati dai browser

sintetici di Lastline per scandagliare la rete Internet alla ricerca di minacce

Le minacce così individuate aggiungono

conoscenza alla Threat Intelligence di Lastline

Motore di Analisi

La componente di Analisi ad Alta Risoluzione fa uso di emulazione, in alternativa all’uso di Sandbox

Il primo vantaggio è una minore esposizione alle tecniche di evasione del malware

Il secondo fondamentale vantaggio è la visibilità completa dell’attività dell’artefatto, istruzione per istruzione

Correlazione

Identifica pattern di traffico anomali e crea un network activity profile delle minacce

Analisi DNS (*) per valutare attraverso una quindicina di parametri l’affidabilità deli domini

Correlazione dei dati per aumentare il livello di confidenza

http://www.lastline.com/papers/dns.pdf

Lastline Enterprise Hosted

Analizza il traffico per evidenza di anomalie che rivelino connessioni C&C ed infezioni

Scouting proattivo su Internet alla ricerca di minacce

Feedback per la Global Threat Intelligence

Drive-by Attack

Spear- phishing

Command and control

Sensore

Correla gli allarmi e produce “Intelligenza Operativa”

Manager

Analizza artefatti sconosciuti attraverso CPU emulation analisys

Engine

34

Lastline Enterprise On Premise

Analizza il traffico per evidenza di anomalie che rivelino connessioni C&C ed infezioni

Scouting proattivo su Internet alla ricerca di minacce

Feedback per la Global Threat Intelligence

Drive-by Attack

Spear- phishing

Command and control

Sensore

Correla gli allarmi e produce “Intelligenza Operativa”

Manager

Analizza artefatti sconosciuti attraverso CPU emulation analisys

Engine

35

Actionable Threat Intelligence

• Le informazioni sugli eventi correlati vengno organizzate in Incidenti

• La severity degli incidenti APT viene messa in risalto per evidenziare le minacce più gravi

10/22/20

36

APTBlocker Local

Cache

Remote

“Cache”

File

uploaded

APT Blocker

• Venduto da WatchGuard come Service

• Si appoggia alla Threat Intelligence di Lastline

• Disponibile su tutti i modelli

Windows XP and Windows 7

• All Windows Executable Files • MS Word • Excel • PowerPoint • PDF

Android • APK

APT Blocker

Allot Communications

Leader nell’ottimizzazione del traffico di

reti mobili e fisse per oltre 1000

operatori e 1,5 miliardi di utenti

Worldwide(*)

Permette ad operatori, ISP ed aziende

di ottimizzare la delivery delle

applicazioni di rete, dello streaming e

del VoIP. Da 5Mbps a 160Gbps

Oltre 800 applicazioni: qualità di

esperienza nella navigazione percepita

dagli utenti al centro di tutto

(*AllotFactSheet): http://www.allot.com/index.aspx?id=4153&fileID=4597

DDoS Allot ServiceProtector

NBAD: Network Behavior Anomaly Detection , identifica DDoS attraverso anomalie statistiche rilevate nei flussi di traffico

HBAD: Host Behavior Anomaly Detection identifica host con sintomi di infezione da malware

Servizio Integrato con Sigma/Netenforcer, Autogenera le regole di protezione 1-2 minuti

• Virtualization platform support:

• Physical Appliances to protect the whole physycal and virtual

infrastructure

• License information:

• IP Reputation FortiGuard Service (optional but recommended)

• Sizing based on full-duplex throughput, concurrent connections

• Deployment scenario

• Force compliance upon new asset deployment

FortiDDoS prevents disruption of network, applications or services

FortiDDoS Mitigation Appliance

FortiDDoS with an ISP

In congiunzione con una protezione DDoS L3/L4 bulk

fornita dall’ISP, I Data Center vengono protetti da attacchi

DDoS evoluti portati ai livelli superiori della pila OSI

Layer 3/4

Layer 7

Good Traffic

ISP

FortiDDoS Data Center o

Customer’s CED

Bulk Protection

ISPs offer bulk DDoS protections

at the layer 3 and 4 level and can

screen those out to minimize

congestion on the links into the

data center

Application Protection

FortiDDoS detects and mitigates

smaller layer 7 attacks that are

passed by the ISP to the data

center and can detect small layer

3 and 4 attacks that may not be

detected by the ISP

DDoS Attacks

FortiDDoS – Current Lineup

• Sizing based on same criteria as FGT devices

• Sessions Teardown = How many new sessions/sec

Model Throughput (Full Duplex) Simultaneous Connections Sessions Teardown

FDD-400B 4 Gbps 1 Mil 100 K/sec

FDD-800B 8 Gbps 2 Mil 200 K/sec

FDD-1000B 12 Gbps 3 Mil 300 K/sec

FDD-1000B 24 Gbps 4 Mil 600 K/sec

Available Services

IP Reputation

![MSG Anti Corruzione - Eni · 2019-10-16 · pvj f dqf hql vsd lwd u 4xhvwr grfxphqwr q gl sursulhwj hql vsd fkh vh qh ulvhuyd wxwwl l glulwwl 8qr ghl idwwrul fkldyh ghood uhsxwd]lrqh](https://static.fdocumenti.com/doc/165x107/5e9d3f8379127e04445a1e24/msg-anti-corruzione-eni-2019-10-16-pvj-f-dqf-hql-vsd-lwd-u-4xhvwr-grfxphqwr.jpg)