Sophos Central Admin€¦ · Pannello di controllo ... Controllo web mostra le statistiche della...

Transcript of Sophos Central Admin€¦ · Pannello di controllo ... Controllo web mostra le statistiche della...

-

Sophos Central Admin

Guida in linea

-

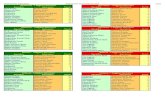

SommarioInformazioni su questa guida in linea......................................................................................................1Attivazione della licenza...........................................................................................................................2Panoramica...............................................................................................................................................4

Pannello di controllo......................................................................................................................4Avvisi..............................................................................................................................................5Centro di analisi delle minacce...................................................................................................20Log e report.................................................................................................................................37Persone........................................................................................................................................61Dispositivi.....................................................................................................................................73Impostazioni globali..................................................................................................................... 96Proteggi dispositivi.....................................................................................................................172

Endpoint Protection.............................................................................................................................. 188Pannello di controllo..................................................................................................................188Log e report...............................................................................................................................189Persone......................................................................................................................................192Computer................................................................................................................................... 204Gruppi di computer....................................................................................................................213Criteri......................................................................................................................................... 214Impostazioni...............................................................................................................................240Proteggi dispositivi.....................................................................................................................279

Cifratura................................................................................................................................................ 289Pannello di controllo..................................................................................................................289Log e report...............................................................................................................................289Persone......................................................................................................................................291Computer................................................................................................................................... 303Computer non gestiti................................................................................................................. 313Gruppi di computer....................................................................................................................313Criteri......................................................................................................................................... 314Impostazioni...............................................................................................................................320Proteggi dispositivi.....................................................................................................................337

Server Protection..................................................................................................................................340Pannello di controllo..................................................................................................................340Log e report...............................................................................................................................340Server........................................................................................................................................ 343Server su AWS..........................................................................................................................354Criteri......................................................................................................................................... 357Impostazioni...............................................................................................................................388Proteggi dispositivi.....................................................................................................................425

Wireless................................................................................................................................................ 430Dashboard di Wireless.............................................................................................................. 430Avvisi wireless........................................................................................................................... 432Dispositivi...................................................................................................................................433Informazioni approfondite sull'utilizzo........................................................................................434Diagnostica per il wireless........................................................................................................ 434Access Point..............................................................................................................................442SSID...........................................................................................................................................447Siti.............................................................................................................................................. 460Impostazioni...............................................................................................................................462

Email Gateway..................................................................................................................................... 465Aggiunta di caselle di posta all'Email Gateway........................................................................ 465Impostazioni dominio/stato........................................................................................................ 466Criteri e impostazioni.................................................................................................................467

(2020/06/26)

-

Dashboard di Email Gateway................................................................................................... 468Report Cronologia dei messaggi...............................................................................................469Report Riepilogo dei messaggi................................................................................................. 471Report sulle minacce avanzate.................................................................................................471Riepilogo Time-of-Click............................................................................................................. 472Utenti a rischio.......................................................................................................................... 472Utenti che violano il criterio di Data Loss Prevention............................................................... 473Persone......................................................................................................................................473Casella di posta.........................................................................................................................485Messaggi in quarantena............................................................................................................488Criteri......................................................................................................................................... 489Impostazioni...............................................................................................................................505Integrazione di Sophos Email con servizi esterni..................................................................... 532

Web Gateway.......................................................................................................................................558Pannello di controllo..................................................................................................................558Log............................................................................................................................................. 559Report........................................................................................................................................ 559Persone......................................................................................................................................559Computer................................................................................................................................... 571Criteri......................................................................................................................................... 580Impostazioni...............................................................................................................................588Proteggi dispositivi.....................................................................................................................612

Gestione del Firewall........................................................................................................................... 614Dashboard................................................................................................................................. 614Firewall.......................................................................................................................................615Coda delle attività......................................................................................................................636Oggetti dinamici.........................................................................................................................636Backup....................................................................................................................................... 638

Phish Threat......................................................................................................................................... 641Dashboard................................................................................................................................. 641Report........................................................................................................................................ 642Persone......................................................................................................................................644Campagne................................................................................................................................. 656Impostazioni...............................................................................................................................663

Cloud Optix...........................................................................................................................................672Prove gratuite....................................................................................................................................... 673

Banner delle licenze di prova gratuita...................................................................................... 674Account e licenze.................................................................................................................................675

Dettagli account.........................................................................................................................675Licenze.......................................................................................................................................679

Programmi di accesso in anteprima.................................................................................................... 681Browser web supportati....................................................................................................................... 683Lingue................................................................................................................................................... 684Ulteriore assistenza..............................................................................................................................686Note legali............................................................................................................................................ 687

(2020/06/26)

-

Sophos Central Admin

1 Informazioni su questa guida in lineaQuesta guida in linea indica come utilizzare tutte le funzionalità di Sophos Central.

Se la guida non dovesse contenere le informazioni desiderate, visitare la pagina del nostro sito webdedicata al Supporto ed effettuare una ricerca da questa pagina. La ricerca restituirà risultati trattidagli articoli della knowledge base o dalle discussioni della Sophos Community.

ConsiglioNon utilizzate ancora Sophos Central? Registratevi qui e vi aiuteremo a cominciare.

Se l'opzione è stata impostata dall'amministratore, è possibile accedere con le proprie credenziali diaccesso Microsoft. Cliccare su Accedi con Microsoft e immettere le proprie credenziali di accessoMicrosoft.

Copyright © Sophos Limited 1

https://secure2.sophos.com/en-us/support.aspxhttps://central.sophos.com/manage/login

-

Sophos Central Admin

2 Attivazione della licenzaQuando si acquista una nuova licenza, occorre attivarla.

Questa operazione deve essere effettuata in Sophos Central (a meno che non si riceva una chiavedi attivazione della licenza da un Partner Sophos).

Dopo l'acquisto di un upgrade, è possibile che questo venga attivato automaticamente oppure chesia necessario effettuarne l'attivazione.

NotaSe si desidera avviare una prova gratuita di Sophos Central, non occorre attivare subito unalicenza. L’attivazione è richiesta solamente per l’upgrade a una licenza a pagamento.

Per attivare una licenza, procedere come segue.

1. Verificare che la chiave di licenza sia visualizzata nell'Allegato alla licenza inviato da Sophos.

2. Cercare il nome del proprio account nella parte in alto a destra dell’interfaccia utente. Cliccare sulnome e selezionare Licenze.

3. Utilizzare quindi la propria chiave di licenza.

• Se viene visualizzata l'opzione Applica codice di attivazione, inserire la chiave e cliccare suApplica.

• Se viene visualizzato un link Applica chiave di licenza, cliccarci sopra. Immettere la chiave ecliccare su Applica.

4. Se il proprio account dispone già di licenze per le funzionalità incluse nella chiave, verràvisualizzata un'altra finestra di dialogo, che permette di scegliere come utilizzare le nuove licenze.

• Rinnova farà in modo che la validità delle nuove licenze cominci quando scadono le licenzeattuali.

• Modifica farà in modo che la validità delle nuove licenze cominci immediatamente. La duratadella licenza verrà modificata in modo tale che tutte le licenze abbiano la stessa data discadenza.

Cliccare ancora una volta su Applica.

Come funziona l'opzione "Modifica"

Un cliente ordina 50 licenze per un anno. Sei mesi dopo, effettua un altro ordine e acquista altre 50licenze per un anno.

Se il cliente seleziona Modifica, procederemo come segue:

• Le nuove licenze vengono aggiunte a quelle attuali. Il cliente dispone ora di 100 licenze.

• Il tempo rimanente delle licenze attuali (50 licenze x 6 mesi = 300) verrà aggiunto al tempo dellenuove licenze (50 licenze x 12 mesi = 600). Il totale sarà 900 mesi.

• Il tempo verrà distribuito tra tutte e 100 le licenze. Le licenze di ciascun utente saranno ora valideper 9 mesi dalla data di applicazione della chiave (e le date di scadenza verranno modificate diconseguenza).

Il cliente dispone ora di 100 licenze che scadranno una volta trascorsi 9 mesi dalla data attuale.

2 Copyright © Sophos Limited

-

Sophos Central Admin

Nella maggior parte dei casi, la data di scadenza delle licenze attuali verrà estesa, ma si consiglia diverificare la nuova data di scadenza visualizzata.

Copyright © Sophos Limited 3

-

Sophos Central Admin

3 PanoramicaIl menù principale elenca le funzioni disponibili in Sophos Central. Queste funzioni vengono elencatesotto i relativi nomi dei prodotti, ad esempio Endpoint Protection.

È anche disponibile una Panoramica che unisce le funzioni di tutti i prodotti per cui si possiede unalicenza.

3.1 Pannello di controlloIl Pannello di controllo è la pagina iniziale di Sophos Central e permette la visualizzazione immediatadelle informazioni più importanti. È suddiviso in queste parti.

Avvisi più recenti

Avvisi più recenti mostra gli ultimi avvisi. Gli avvisi Info sono comunicazioni a semplice titoloinformativo e non richiedono alcuna azione.

Cliccare su Visualizza tutti gli avvisi per visualizzare tutti gli avvisi.

Dispositivi e utenti: riepilogo

Dispositivi e utenti: riepilogo mostra i dettagli dell’uso e della protezione per gli utenti e i dispositiviprotetti. Indica anche il numero di utenti o dispositivi non protetti.

Cliccare sulle schede per visualizzare le informazioni relative a ciascun tipo di dispositivo o agliutenti.

Cliccare su Visualizza report per aprire un report dettagliato per la scheda selezionata.

Email Security

In entrata mostra le informazioni relative alla seguenti categorie di messaggi:

• Legittimo: i messaggi classificati come puliti e pertanto consegnati.

• Violazione dei criteri di DLP: i messaggi che violano i criteri di Data Loss Prevention.

• Spam: i messaggi classificati come spam.

• Protezione contro: i messaggi classificati come contenenti minacce avanzate.

• Virus: i messaggi classificati come contenenti virus.

• Errore di autenticazione: i messaggi che non hanno superato le verifiche di autenticazione conDMARC, SPF o DKIM.

• Elenco di blocco in tempo reale: i messaggi rilevati per via di un IP di invio inserito nellablacklist.

• Elenco di blocco dell'azienda: i messaggi inviati da un indirizzo che è già stato aggiuntoall'elenco di indirizzi bloccati dall'azienda (autorizzazione/blocco in entrata).

4 Copyright © Sophos Limited

-

Sophos Central Admin

In uscita indica il numero totale di messaggi e-mail in uscita analizzati da Email Security per lecaselle di posta protette negli ultimi 30 giorni. Mostra anche il numero di messaggi legittimi elaborati,il numero di messaggi di spam o virus intercettati e il numero di messaggi che violano i criteri di DLP.

Cliccare su Visualizza report per aprire il report Riepilogo dei messaggi e verificare i dettagli deimessaggi elaborati; vedere Report Riepilogo dei messaggi.

Controllo web

Controllo web mostra le statistiche della protezione del controllo web.

Queste statistiche includono minacce bloccate, tentativi di violazione dei criteri bloccate, e avvisirelativi ai criteri. È anche presente una statistica che indica gli "avvisi sui criteri ignorati", ovvero ilnumero di utenti che hanno bypassato un avviso visualizzato prima di visitare un sito web.

Cliccare su una statistica per aprire un report dettagliato.

Riepilogo Web Gateway bloccati

Riepilogo Web Gateway bloccati mostra le statistiche della protezione Web Gateway (vengonovisualizzate solamente in presenza di una licenza Web Gateway).

Le statistiche indicano i malware bloccati e i siti web bloccati.

Cliccare su una statistica per aprire un report dettagliato.

Concetti correlatiReport Riepilogo dei messaggi (pagina 58)Il report Riepilogo dei messaggi elenca tutti i dettagli dei messaggi e-mail elaborati da EmailGateway per le caselle di posta protette.

3.2 AvvisiLa pagina Avvisi elenca tutti gli avvisi che richiedono un’azione.

RestrizioneAlcune funzionalità potrebbero non essere ancora disponibili per tutti i clienti.

Gli avvisi risolti automaticamente non vengono visualizzati. Per visualizzare tutti gli eventi,selezionare Log e report > Eventi.

NotaL’orario dell’evento di avviso non viene aggiornato, se lo stesso evento si verifica ripetutamente.

Nella pagina Avvisi, è possibile svolgere le seguenti operazioni:

• Raggruppamento degli avvisi.

• Filtraggio degli avvisi.

• Azioni sugli avvisi.

• Modifica della frequenza degli avvisi e-mail.

Per informazioni sui diversi tipi di avvisi, consultare le altre pagine della Guida in questa sezione.

Copyright © Sophos Limited 5

-

Sophos Central Admin

NotaSe è installata Intercept X Advanced with EDR, è possibile svolgere indagini, nonché bloccare erimuovere le minacce dai Casi di minacce.

Raggruppamento degli avvisi

È possibile raggruppare tutti gli avvisi relativi a una minaccia o evento specifico sotto un'unica vocenell'elenco. Questa operazione semplifica la gestione degli avvisi.

Abilitare l'opzione Gruppo (in alto a destra).

Per visualizzare il numero di avvisi per ciascuna voce gruppo, cercare nella colonna Numero.

Per visualizzare tutti gli avvisi di un gruppo, cliccare sulla freccia del menu a discesa sulla destra.

Filtraggio degli avvisi

Per visualizzare gli avvisi secondo una priorità specifica, cliccare sulle immagini corrispondenti alleopzioni Avvisi ad alta priorità, Avvisi di media priorità, oppure Avvisi a bassa priorità, nellaparte alta della pagina.

Per visualizzare gli avvisi in base a un prodotto o tipo di minaccia specifico, utilizzare i filtri del menua discesa situato sopra l'elenco degli avvisi.

Azioni sugli avvisi

È possibile intraprendere azioni sugli avvisi.

Per intraprendere un'azione su un avviso specifico, cliccare sulla freccia del menu a discesa situataaccanto a un avviso. Questa operazione ne aprirà i dettagli. Sotto Azioni, cliccare su uno dei link diazione (se disponibili).

Se si visualizza un gruppo di avvisi, cliccare su uno dei pulsanti di azione (se disponibili) accanto algruppo elencato.

NotaSe si desidera autorizzare un’applicazione che il deep learning Sophos identifica come malware,occorre svolgere questa procedura dalla pagina Eventi e non qui.

A seconda del tipo di avviso, sono disponibili le seguenti azioni per gli avvisi:

• Segna come Letto: Cliccare su questa opzione per rimuovere un avviso dall'elenco. L’allarme nonverrà più visualizzato.

Questa azione non risolve le minacce e non rimuove i dettagli delle minacce dal gestore dellaquarantena del computer o del server.

• Segna come risolto: Cliccare su questa opzione se la minaccia è già stata risolta sul computerendpoint o sul server. L’allarme viene così cancellato dall’elenco in Sophos Central, e i dettaglidella minaccia vengono rimossi dal gestore della quarantena nel computer endpoint o nel server.

Questa azione non risolve le minacce.

Questa azione è disponibile solamente per computer endpoint o server Windows.

6 Copyright © Sophos Limited

-

Sophos Central Admin

• Disinfetta: Cliccare su questa opzione per rimuovere ransomware da un server.

• Reinstalla Endpoint Protection: Cliccare su questa opzione per caricare la pagina Proteggidispositivi, dove è possibile scaricare il software dell’agente Sophos.

• Contatta il Supporto tecnico: Cliccare su questa opzione per ricevere ulteriore assistenza.Questa azione diventa disponibile quando potrebbe essere richiesta assistenza, ad esempio nelcaso in cui non si riesca a rimuovere del malware.

• Rimuovi PUA: Cliccare su questa opzione per rimuovere un’applicazione potenzialmenteindesiderata (Potentially Unwanted Application, PUA) che è stata rilevata.

Questa azione è disponibile solo per i computer.

Potrebbe non essere disponibile se la PUA è stata rilevata in una condivisione di rete. Ciò èdovuto al fatto che l’agente di Sophos Endpoint Protection non dispone dei diritti necessari perrimuovere file situati in tale percorso. Per ulteriori informazioni sulla gestione delle PUA.

• Autorizza PUA: Cliccare su questa opzione per autorizzare l’esecuzione di un’applicazionepotenzialmente indesiderata (Potentially Unwanted Application, PUA) su tutti i computer. Èpossibile svolgere questa azione se si ritiene che l’applicazione possa essere utile.

Questa azione è disponibile solo per i computer.

Modifica della frequenza degli avvisi e-mail

È possibile modificare la frequenza con cui viene inviato un tipo di avviso.

Cliccare sulla freccia del menu a discesa accanto a un avviso per aprirne i dettagli. Sotto Avviso e-mail, selezionare la frequenza con cui inviare questo tipo di avviso.

Questa impostazione sarà aggiunta a Eccezioni nelle impostazioni per gli avvisi e-mail. È anchepossibile modificare l'impostazione da questa schermata.

Concetti correlatiCome procedere con le minacce (pagina 13)Casi di minacce (pagina 21)L'opzione Casi di minacce permette di effettuare indagini e rimuovere gli attacchi di malware.

Applicazioni autorizzate (pagina 142)Avvisi per la protezione contro le minacce (pagina 7)Avvisi per installazione, aggiornamenti e conformità (pagina 11)Report Eventi (pagina 38)Configura allarmi e-mail (pagina 134)Il modo in cui gli amministratori ricevono avvisi e-mail può essere gestito.

3.2.1 Avvisi per la protezione contro le minacce

Sono presenti i seguenti tipi di avvisi per la protezione contro le minacce.

Per informazioni su una minaccia e consigli su come gestirla, cliccarne il nome all’interno dell'avviso.

In alternativa, visitare la pagina Analisi delle minacce nel sito web di Sophos. Sotto Cerca analisidelle minacce, cliccare sul link corrispondente al tipo di minaccia, e successivamente ricercare laminaccia o cercarla nell’elenco delle voci più recenti.

I rilevamenti del malware potrebbero essere visualizzati nell'elenco Eventi con la dicitura ML/PE-A.

Copyright © Sophos Limited 7

-

Sophos Central Admin

Alto

Protezione in tempo reale disabilitata

La protezione in tempo reale di un computer è disattivata da più di 2,5 ore. La protezione in temporeale deve essere sempre attiva. Il Supporto tecnico Sophos potrebbe richiederne la disattivazioneper un breve periodo di tempo per poter effettuare un’indagine.

Malware non rimosso

È presente malware rilevato che non è stato possibile rimuovere dopo un periodo di 24 ore,anche se è disponibile la disinfezione automatica. Probabilmente il malware è stato rilevato dauna scansione che non offre opzioni di rimozione automatica, ad es. una scansione su richiestaconfigurata localmente. È possibile gestire questo malware in due modi:

• Rimozione centralizzata, pianificando una scansione nel criterio (in cui sarà abilitata la disinfezioneautomatica).

• Rimozione locale con il Gestore della quarantena.

È necessaria la disinfezione manuale

È stato rilevato del malware che non è stato possibile rimuovere automaticamente, in quantola disinfezione automatica non è disponibile. Cliccare sulla "Descrizione" nell’avviso per esserereindirizzati al sito web di Sophos, dove sarà possibile leggere consigli utili su come rimuovere laminaccia. Se si richiede assistenza, contattare il Supporto tecnico Sophos.

Malware in esecuzione non rimosso

Non è stato possibile rimuovere da un computer un programma in esecuzione che ha manifestato uncomportamento malevolo o sospetto. Cliccare sulla "Descrizione" all’interno dell’avviso per maggioriinformazioni sulla minaccia e su quali azioni intraprendere. Se si richiede assistenza, contattare ilSupporto tecnico Sophos.

Rilevato traffico dannoso

È stato rilevato traffico di rete malevolo, probabilmente diretto verso un server di comando econtrollo coinvolto in un attacco botnet o di altro genere. Cliccare sulla "Descrizione" all’internodell’avviso per maggiori informazioni sulla minaccia e su quali azioni intraprendere. Se si richiedeassistenza, contattare il Supporto tecnico Sophos.

Infezione ricorrente

Un computer è stato nuovamente infettato dopo che Sophos Central ha effettuato un tentativodi rimuovere la minaccia. Il motivo potrebbe essere la presenza di componenti nascosti dellaminaccia che non sono stati rilevati. Potrebbe essere richiesta un’analisi approfondita della minaccia.Contattare il Supporto tecnico Sophos per ricevere assistenza.

Rilevato ransomware

È stato rilevato del ransomware, e ne è stato bloccato l'accesso al file system. Se il computer è unaworkstation, il ransomware viene rimosso automaticamente. È necessario procedere come segue:

• Se occorre effettuare la disinfezione: Collocare provvisoriamente il computer in una rete dove noncostituisca alcun rischio per gli altri computer. Sul computer interessato, eseguire Sophos Clean(se non è installato, scaricare il software dal nostro sito web).

Sophos Clean può essere eseguito da Sophos Central su un server. Vedere Avvisi.

• Se non è attivato l’invio automatico dei campioni, inviare un campione del ransomware a Sophos.Lo classificheremo, aggiornando le nostre regole: se è malevolo, Sophos Central lo bloccherà infuturo.

8 Copyright © Sophos Limited

-

Sophos Central Admin

• Aprire Sophos Central, selezionare Avvisi, e contrassegnare l’avviso come risolto.

È stato rilevato ransomware che attacca un computer remoto

In questo computer è stato rilevato un tentativo di cifrare file su altri computer.

L’accesso in scrittura e alle condivisioni di rete del computer è stato bloccato. Se il computer è unaworkstation e se l'opzione Proteggi i file di documento da ransomware (CryptoGuard) è abilitata,il ransomware viene rimosso automaticamente.

È necessario procedere come segue:

• Assicurarsi che l'opzione Proteggi i file di documento da ransomware (CryptoGuard) siaattivata nel criterio Sophos Central. Verranno visualizzate ulteriori informazioni.

• Se la rimozione non viene effettuata automaticamente: Collocare il computer in una rete dove noncostituisca alcun rischio per gli altri computer. Sul computer interessato, eseguire Sophos Clean(se non è installato, scaricare il software dal nostro sito web).

• Aprire Sophos Central, selezionare Avvisi, e contrassegnare l’avviso come risolto.

Medio

Rilevata applicazione potenzialmente indesiderata (PUA)

È stato rilevato del software che potrebbe essere adware oppure altro software potenzialmenteindesiderato. Le applicazioni potenzialmente indesiderate vengono bloccate per impostazionepredefinita. L’applicazione può essere autorizzata, se si considera possa essere utile, oppurerimossa.

Autorizza PUA

Una PUA può essere autorizzata in due modi diversi, a seconda che si desideri autorizzarla su tutti icomputer o solo su alcuni:

• Nella pagina Avvisi, selezionare l’avviso e cliccare sul pulsante Autorizza PUA nella parte in altoa destra della pagina. In questo modo verranno autorizzate le PUA su tutti i computer.

• Aggiungere la PUA alle esclusioni dalla scansione nel criterio di protezione antimalware. In questomodo la PUA verrà autorizzata solamente nei computer a cui è stato applicato il suddetto criterio.

Rimuovi PUA

Una PUA può essere rimossa in due modi:

• Nella pagina Avvisi, selezionare l’avviso e cliccare sul pulsante Rimuovi PUA nella parte in alto adestra della pagina.

• Effettuarne la rimozione nel Gestore quarantena del software dell’agente sul computer interessato.

NotaLa rimozione potrebbe non essere disponibile se la PUA è stata rilevata in una condivisione direte. Ciò è dovuto al fatto che l’agente Sophos non dispone dei diritti necessari per rimuovere filesituati in tale percorso.

Applicazione potenzialmente indesiderata non rimossa

Non è stato possibile rimuovere l’applicazione potenzialmente indesiderata. Potrebbe esserenecessaria la disinfezione manuale. Cliccare sulla "Descrizione" nell’avviso per maggiori informazionisull’applicazione e su quali azioni intraprendere. Se si richiede assistenza, contattare il Supportotecnico Sophos.

Per completare la rimozione è necessaria una scansione del computer

Copyright © Sophos Limited 9

-

Sophos Central Admin

La rimozione di una minaccia richiede una scansione completa del computer. Per effettuare lascansione di un computer, caricare la pagina Computer, cliccare sul nome del computer desideratoper aprirne la pagina dei dettagli, e successivamente cliccare sul pulsante Scansione immediata.

La scansione potrebbe richiedere del tempo. Una volta completata, verrà visualizzato un evento"Scansione 'Scansione del computer' completata", ed eventuali altri eventi di rimozione nella paginaLog & Report > Eventi. Gli avvisi generati dall’impossibilità di effettuare la disinfezione del computerverranno visualizzati nella pagina Avvisi.

Se il computer è offline, la scansione verrà eseguita quando tornerà online. Se dovesse esseregià in esecuzione una scansione del computer, la nuova richiesta di scansione verrà ignorata, e siproseguirà con la scansione originale.

In alternativa è possibile eseguire la scansione localmente adoperando il software dell’agenteSophos sul computer interessato. Utilizzare l’opzione Scansione in Sophos Endpoint su uncomputer Windows, oppure l’opzione Scan This Mac in Sophos Anti-Virus su un Mac.

Per completare la rimozione è necessario riavviare il computer

La minaccia è stata parzialmente rimossa, ma è necessario riavviare il computer endpoint percompletare la disinfezione.

Rilevato ransomware eseguito in remoto

È stato rilevato del ransomware in esecuzione su un computer remoto che effettuava il tentativo dicifrare file nelle condivisioni di rete.

L'accesso in scrittura alle condivisioni di rete è stato bloccato per l’indirizzo IP di questo computerremoto. Se il computer a cui corrisponde l’indirizzo è una workstation gestita da Sophos Central, ese è attivata l’opzione Proteggi i file di documento da ransomware (CryptoGuard), il ransomwareverrà rimosso automaticamente

È necessario procedere come segue:

• Individuare il computer su cui è in esecuzione il ransomware.

• Se il computer è gestito da Sophos Central, verificare che nel criterio sia abilitata l’opzioneProteggi i file di documento da ransomware (CryptoGuard).

• Se la rimozione non viene effettuata automaticamente: Collocare il computer in una rete dove noncostituisca alcun rischio per gli altri computer. Sul computer interessato, eseguire Sophos Clean(se non è installato, scaricare il software dal nostro sito web).

• Aprire Sophos Central, selezionare Avvisi, e contrassegnare l’avviso come risolto.

Concetti correlatiAvvisi (pagina 5)La pagina Avvisi elenca tutti gli avvisi che richiedono un’azione.

Informazioni correlateAnalisi delle minacceSpiegazione del rilevamento di ML/PE-A

3.2.2 Avvisi di Device Encryption

Per Device Encryption sono presenti i seguenti tipi di avvisi:

Medio

• Il dispositivo non è cifrato

10 Copyright © Sophos Limited

https://www.sophos.com/it-it/threat-center/threat-analyses.aspxhttps://community.sophos.com/kb/it-it/127331

-

Sophos Central Admin

Uno dei volumi non è cifrato, anche se dovrebbe esserlo. Uno dei motivi possibili potrebbeessere un utente che ha deciso di posporre la cifratura quando è stato applicato il criterio.

• Chiave di ripristino mancante

La chiave di cifratura di un volume cifrato non è reperibile nel database di Sophos Central.

• Device Encryption è sospesa

Se Device Encryption non è stata sospesa volontariamente, le possibili cause di questo avvisopossono essere le seguenti:

— La chiave di ripristino non è ancora stata memorizzata in Sophos Central. Verificare chel'endpoint sia connesso a internet.

— Non è ancora stato attivato BitLocker con pre-provisioning. Gli utenti devono definire un PIN,una password o una chiave USB per attivare BitLocker.

— È in corso l'installazione degli aggiornamenti di Windows. La sospensione di BitLocker verràautomaticamente annullata dopo il riavvio successivo.

3.2.3 Avvisi per installazione, aggiornamenti e conformità

Esistono i seguenti tipi di avvisi per problemi che riguardano l’installazione degli agenti Sophos,l’aggiornamento degli agenti Sophos o la conformità ai criteri:

Alto

Impossibile proteggere il computer o il server

Un computer ha avviato l’installazione del software dell’agente, ma non risulta protetto da più diun’ora. Il programma di installazione che è stato eseguito sul computer interessato potrebbe forniremaggiori informazioni sul motivo dell’errore.

Medio

Computer o server non aggiornato

Un computer che non è stato aggiornato nelle ultime 24 ore ha comunicato con Sophos Central nelleultime 6 ore e non ha effettuato un aggiornamento nelle 2 ore successive. Solitamente un computereffettua un tentativo di aggiornamento circa 5 minuti dopo l’avvio, e successivamente ogni 60 minuti.Se i tentativi di applicare il criterio continuano a restituire un errore, potrebbe essere presente unproblema più grave. In tale eventualità, una reinstallazione potrebbe risolvere il problema.

È necessario riavviare il computer

Occorre riavviare un computer per completare un aggiornamento del software dell’agente, mail computer non è stato riavviato da più di 2 settimane. A volte, dopo aver installato/aggiornatol’agente software, occorre effettuare un riavvio per abilitare tutte le funzionalità della versione nuova/aggiornata del software. Sebbene non sia necessario riavviare subito il sistema, è consigliabilesvolgere questa azione il prima possibile.

Mancata conformità al criterio

Quando un dispositivo non risulta conforme a un criterio, può essere per diversi motivi, ad esempioperché sono state modificate le impostazioni del dispositivo stesso. In tale eventualità, dopo dueore di mancata conformità, il sistema segnalerà un avviso ed effettuerà il tentativo di riapplicare ilcriterio. Quando il dispositivo ritorna a essere conforme, l’avviso verrà automaticamente cancellato.

Copyright © Sophos Limited 11

-

Sophos Central Admin

Se i tentativi di applicare nuovamente il criterio continuano a restituire un errore, potrebbe esserepresente un problema più grave. In tale eventualità, una reinstallazione potrebbe risolvere ilproblema.

Periferica rilevata

È stato rilevato un supporto rimovibile o una periferica connesso a un dispositivo monitorato daSophos Central.

Rilevamento dispositivo duplicato

È stato rilevato un dispositivo duplicato. Se i dispositivi sono stati clonati dalla stessa immagine,avranno lo stesso ID. Gli ID duplicati possono causare problemi di gestione. I dispositivi duplicativerranno ri-registrati con un nuovo ID.

Note:

• I computer che eseguono Windows XP/Vista o Server 2003/2008 non vengono rilevati comeduplicati. Tuttavia, se hanno lo stesso ID di un computer che esegue un sistema operativosupportato (ad es. Windows 10), verranno rilevati come duplicati ma non saranno ri-registrati.

• Se sono presenti server Windows su cui è installato il prodotto Server Lockdown che sono bloccati,questi server non verranno ri-registrati, anche se dovessero essere rilevati come duplicati.

• Non è supportato il rilevamento di dispositivi duplicati negli ambienti di tipo VDI, come ad es.VMware Horizon, Citrix PVS o Citrix MCS.

Informazioni correlateRilevamento dispositivo duplicato

3.2.4 Avvisi wireless

Visualizzazione degli avvisi wireless generati dagli access point.

Alta priorità

Stato dell''access point pessimo: Il carico dell'access point è troppo elevato. Sono presenti troppidispositivi connessi. Verificare di avere a disposizione un numero di access point sufficiente pergarantire la copertura dell'intera area.

Media priorità

L''access point è offline: L'access point non ha connessione Internet, è spento o ha riscontratoun errore del software. Si può provare a effettuare un riavvio. I riavvii possono risolvere gli errori deisoftware.

L''access point non sta trasmettendo alcuna rete: L'access point non è configurato. Perconfigurare l'access point, cliccare su Wireless > Access point.

Comando access point completato: Il riavvio è stato completato.

Riavviare l'access point potrebbe risolvere i seguenti avvisi:

• Configurazione dell''access point non riuscita

• Impossibile eseguire l''aggiornamento degli access point al nuovo firmware

Se il problema dovesse persistere, contattare il Supporto tecnico Sophos. Il Supporto tecnico avràbisogno dell'accesso remoto per indagare sul problema. Selezionare Wireless > Impostazioni

12 Copyright © Sophos Limited

https://community.sophos.com/kb/it-it/132029

-

Sophos Central Admin

> Diagnostica > Accesso remoto agli Access Point per il supporto tecnico Sophos perautorizzare l'accesso remoto.

Bassa priorità

L''access point verrà aggiornato con il nuovo firmware: La connessione wireless verràdisattivata per circa 5 minuti.

Tutti gli access point verranno aggiornati con il nuovo firmware: La connessione wireless verràdisattivata per circa 5 minuti.

L''access point è stato correttamente aggiornato con il nuovo firmware

Tutti gli access point sono stati correttamente aggiornati

3.2.5 Come procedere con le minacce

Per informazioni su come procedere con le minacce, vedere:

• Come procedere con il ransomware.

• Come procedere con gli exploit.

• Come procedere con gli attacchi del browser web.

• Come procedere con il malware rilevato con il Deep Learning.

• Come procedere con gli eventi di lockdown delle applicazioni.

• Come procedere con i falsi positivi.

Per informazioni sul malware, consultare le sezioni dedicate agli avvisi di malware, elencate in Avvisiper la protezione contro le minacce.

Concetti correlatiAvvisi (pagina 5)La pagina Avvisi elenca tutti gli avvisi che richiedono un’azione.

Come procedere con il ransomware (pagina 13)Come procedere con gli exploit (pagina 15)Come procedere con gli attacchi del browser web (pagina 16)Come procedere con il malware rilevato con il deep learning (pagina 16)Come procedere con gli eventi di lockdown delle applicazioni (pagina 17)Come procedere con i falsi positivi (pagina 17)Avvisi per la protezione contro le minacce (pagina 7)

Come procedere con il ransomware

Questa sezione descrive cosa succede quando viene rilevato del ransomware e indica comeprocedere.

Se si dovesse essere sicuri che è stato rilevato un falso positivo, vedere Come procedere con i falsipositivi.

Copyright © Sophos Limited 13

-

Sophos Central Admin

Cosa succede quando viene rilevato del ransomware

Quando viene rilevato del ransomware:

• Verifichiamo se si tratti di un’applicazione legittima, come ad es. un prodotto di cifratura di file/cartelle. Se non lo è, ne blocchiamo l’esecuzione.

• I file vengono ripristinati al loro stato pre-modifica.

• L’utente finale riceve una notifica.

• Viene generato un caso di minaccia. Questa giuda aiuta a decidere se intraprendere o menoulteriori azioni.

• Viene avviata una scansione che identifica e rimuove, se presente, altro malware dal dispositivo.

• Lo stato di integrità del dispositivo ritorna a essere verde.

Come procedere se viene visualizzata la dicitura “Rilevato ransomware”

Se la disinfezione deve essere effettuata comunque, procedere come segue:

• Se non è attivato l’invio automatico dei campioni, inviare un campione del ransomware a Sophos.Lo classificheremo, aggiornando le nostre regole: se è malevolo, Sophos Central lo bloccherà infuturo.

• Collocare provvisoriamente il computer in una rete dove non costituisca alcun rischio per gli altricomputer. Sul computer interessato, eseguire Sophos Clean (se non è installato, scaricare ilsoftware dal nostro sito web).

Sophos Clean può essere eseguito da Sophos Central su un server.

• Aprire Sophos Central, selezionare Avvisi, e contrassegnare l’avviso come risolto.

Come procedere se viene visualizzata la dicitura “Rilevato ransomwareeseguito in remoto”

È stato rilevato del ransomware in esecuzione su un computer remoto che effettuava il tentativo dicifrare file nelle condivisioni di rete.

L'accesso in scrittura alle condivisioni di rete è stato bloccato per l’indirizzo IP di questo computerremoto. Se il computer a cui corrisponde l'indirizzo è una workstation gestita da Sophos Central, ese è attivata l'opzione Proteggi i file di documento da ransomware (CryptoGuard), il ransomwareverrà rimosso automaticamente.

È necessario procedere come segue:

• Individuare il computer su cui è in esecuzione il ransomware.

• Se il computer è gestito da Sophos Central, verificare che nel criterio sia abilitata l’opzioneProteggi i file di documento da ransomware (CryptoGuard).

• Se la rimozione non viene effettuata automaticamente: Collocare il computer in una rete dove noncostituisca alcun rischio per gli altri computer. Sul computer interessato, eseguire Sophos Clean(se non è installato, scaricare il software dal nostro sito web).

• Aprire Sophos Central, selezionare Avvisi, e contrassegnare l’avviso come risolto.

14 Copyright © Sophos Limited

-

Sophos Central Admin

Come procedere se viene visualizzata la dicitura “È stato rilevatoransomware che attacca un computer remoto”

In questo computer è stato rilevato un tentativo di cifrare file su altri computer.

L’accesso in scrittura e alle condivisioni di rete del computer è stato bloccato. Se il computer è unaworkstation e se l'opzione Proteggi i file di documento da ransomware (CryptoGuard) è abilitata,il ransomware viene rimosso automaticamente.

È necessario procedere come segue:

• Assicurarsi che l'opzione Proteggi i file di documento da ransomware (CryptoGuard) siaattivata nel criterio Sophos Central. Verranno visualizzate ulteriori informazioni.

• Se la rimozione non viene effettuata automaticamente: Collocare il computer in una rete dove noncostituisca alcun rischio per gli altri computer. Sul computer interessato, eseguire Sophos Clean(se non è installato, scaricare il software dal nostro sito web).

• Aprire Sophos Central, selezionare Avvisi, e contrassegnare l’avviso come risolto.

Concetti correlatiCome procedere con i falsi positivi (pagina 17)Avvisi (pagina 5)La pagina Avvisi elenca tutti gli avvisi che richiedono un’azione.

Informazioni correlateCome inviare campioni di file sospetti a Sophos

Come procedere con gli exploit

Questo argomento indica come procedere quando sono presenti exploit.

Se si dovesse essere sicuri che è stato rilevato un falso positivo, vedere Come procedere con i falsipositivi.

Cosa succede quando viene rilevato un exploit

Quando viene rilevato un exploit, accade quanto segue:

• L’exploit viene bloccato.

• L’utente riceve una notifica.

• Viene avviata una scansione per la disinfezione delle minacce.

• Viene generato un caso di minaccia.

Come procedere

Selezionare Centro di analisi delle minacce > Casi di minacce e verificare i dettagli del caso perscoprire dove ha avuto inizio un attacco, come si è diffuso e quali processi o file ha colpito.

Spesso può trattarsi di utenti che hanno scaricato o autorizzato un’applicazione che ha garantitoaccesso all’autore di un attacco. Per prevenire questi rischi, si consiglia di arruolare gli utenti in corsidi formazione sulla navigazione sicura.

Copyright © Sophos Limited 15

https://community.sophos.com/kb/it-it/11490

-

Sophos Central Admin

Concetti correlatiCome procedere con i falsi positivi (pagina 17)

Come procedere con gli attacchi del browser web

Cosa succede quando viene rilevata una minaccia del browser web

Quando viene rilevato un attacco:

• Intercept X avvisa l’utente, consigliando di chiudere il browser.

• Viene avviata una scansione di Sophos Clean.

• Viene generato un caso di minaccia.

Come procedere

È necessario procedere come segue:

• Utilizzare il caso di minaccia per identificare l'IP e la connessione URL associati all'attacco.

• Decidere se bloccare il percorso interessato nel firewall aziendale (se l’attacco non è stato rilevatodalla protezione web, non viene classificato come malevolo).

• Se l’utente ha immesso una password, deve essere avvisato che occorre cambiarla.

• Se l’utente stava comunicando con la sua banca, deve essere avvisato che dovrà verificare chenon sia presente attività insolita nel proprio account.

Come procedere con il malware rilevato con il deep learning

Il deep learning sfrutta tecnologie di machine learning avanzato per rilevare malware e PUA senzal’uso delle firme.

Il malware rilevato con il deep learning viene visualizzato negli avvisi con un prefisso “ML/”.

I file PE (applicazioni, librerie, file di sistema) rilevati vengono messi in quarantena. Se sono sicuri,possono essere ripristinati e autorizzati.

Cosa succede quando viene rilevato del malware

Quando il deep learning identifica un file come malevolo, avviene quanto segue:

• Verifichiamo se il file sia stato aggiunto a un elenco di applicazioni autorizzate. (questo elencoconsente di escludere un file dai controlli, se viene erroneamente identificato come malware).

• Se il file non si trova nell’elenco di applicazioni autorizzate, viene segnalato come malware emesso in quarantena.

• Viene generato un caso di minaccia.

• Lo stato di integrità di sicurezza del computer torna verde, perché il malware è in quarantena.

Come procedere

Poiché il malware è in quarantena, di solito non occorre intraprendere alcuna azione.

16 Copyright © Sophos Limited

-

Sophos Central Admin

Tuttavia a volte può capitare che il deep learning segnali come malware un file in realtà legittimo(falso positivo). Se si è certi che il file è sicuro, è possibile ripristinarlo e autorizzare gli utenti adadoperarlo.

Per ripristinare e autorizzare un file, seguire la procedura indicata in Applicazioni autorizzate.

Concetti correlatiApplicazioni autorizzate (pagina 142)

Come procedere con gli eventi di lockdown delle applicazioni

L’opzione lockdown delle applicazioni blocca gli attacchi che utilizzano funzionalità legittime diapplicazioni comuni in maniera impropria, per sferrare attacchi o inviare malware.

Cosa succede quando viene rilevato un attacco

Quando un’applicazione in lockdown svolge un’azione vietata, come ad es. l’installazione di altrosoftware o la modifica delle impostazioni di sistema, avviene quanto segue:

• Intercept X chiude automaticamente l’applicazione.

• L’utente riceve una notifica.

• Viene avviata una scansione di Sophos Clean. La scansione potrà individuare altri potenzialicomponenti del malware.

• Viene generato un caso di minaccia.

Come procedere

È necessario procedere come segue:

• Utilizzare il caso di minaccia per identificare il file o l'attività che ha generato l'attacco.

• Verificare che non siano richieste altre azioni.

Come procedere con i falsi positivi

Il nostro software è in grado di rilevare anche le minacce precedentemente sconosciute. Tuttavia,talvolta può capitare che un’applicazione venga erroneamente rilevata come malware o comecontenente un exploit, anche se si sa per certo che è sicura. Si tratta di un "falso positivo".

Quando viene rilevato un falso positivo, è possibile impedire al software di rilevare nuovamentequesta minaccia e (se l'opzione è disponibile) ripristinare i file che sono stati rimossi.

Concetti correlatiDisattivazione del rilevamento di un’applicazione (pagina 17)Disattivazione del rilevamento di un exploit (pagina 18)Disattivazione del rilevamento di un ransomware (pagina 19)

Disattivazione del rilevamento di un’applicazione

Se vengono rilevati file PE (Portable Executable) quali applicazioni, librerie e file di sistema, questifile saranno messi in quarantena e potranno essere ripristinati.

Per autorizzare un’applicazione rilevata e rimossa da Sophos, procedere come indicato di seguito.

Copyright © Sophos Limited 17

-

Sophos Central Admin

• Questa procedura autorizza l’applicazione su tutti i computer e per tutti gli utenti.

• Questa procedura autorizza l’applicazione ad avviarsi, ma quando si esegue continuerà a esseresottoposta al rilevamento di minacce, exploit e comportamenti malevoli.

1. Caricare la pagina Computer o Server, a seconda di dove sia stata rilevata l'applicazione.

2. Individuare il computer in cui è avvenuto il rilevamento e cliccarvici sopra per visualizzarne idettagli.

3. Nella scheda Eventi, cercare l'evento di rilevamento e cliccare su Dettagli.

4. Nella finestra di dialogo Dettagli evento, guardare sotto Autorizza questa applicazione.

5. Selezionare il metodo in cui si desidera autorizzare l'applicazione:

• Certificato: opzione consigliata. Autorizza anche altre applicazioni con lo stesso certificato.

• SHA-256: questa opzione autorizza solo la versione corrente dell'applicazione. Sel’applicazione viene aggiornata, potrebbe generare un nuovo rilevamento.

• Percorso: questa opzione autorizza l’applicazione a patto che sia installata nel percorso(posizione) indicato. Il percorso può essere modificato (immediatamente o in un secondomomento) ed è possibile utilizzare variabili se l’applicazione viene installata in percorsi diversisu computer diversi.

6. Cliccare su Consenti.

Disattivazione del rilevamento di un exploit

Se viene rilevato un exploit ma si è sicuri che il rilevamento è incorretto, è possibile impedire chevenga rilevato in futuro.

Questa impostazione verrà applicata a tutti gli utenti e ai relativi computer.

NotaQueste istruzioni si basano sul presupposto che si utilizzino le opzioni disponibili nell'elencoeventi. In alternativa, è possibile utilizzare le impostazioni dei criteri o i criteri globali. Vedere lealtre sezioni in questa pagina.

1. Caricare la pagina Computer o Server, a seconda di dove sia stata rilevata l'applicazione.

2. Individuare il computer in cui è avvenuto il rilevamento e cliccarvici sopra per visualizzarne idettagli.

3. Nella scheda Eventi, cercare l’evento di rilevamento e cliccare su Dettagli.

4. Sotto Dettagli evento, cercare Non rilevare più questo elemento e selezionare un'opzione:

• Escludi questo ID di rilevamento dai controlli impedisce che questo rilevamento vengaeffettuato in questa app.

• Escludi questa applicazione dai controlli impedisce qualsiasi controllo volto a individuareexploit in questa app.

Provare prima a escludere l'ID di rilevamento, in quanto questa alternativa è più accurata.Se si dovesse verificare nuovamente lo stesso rilevamento, escludere l'applicazione la voltasuccessiva.

5. Cliccare su Escludi.

Aggiungeremo l'esclusione a un elenco.

Le esclusioni dell'ID di rilevamento rientrano nelle Esclusioni globali. Le esclusioni delle applicazionirientrano nelle Esclusioni da attenuazione exploit.

18 Copyright © Sophos Limited

-

Sophos Central Admin

Disattivazione del rilevamento di un exploit (utilizzando le impostazionidei criteri)

È possibile disattivare il rilevamento di un exploit per un'applicazione in cui è stato rilevato.

Se viene selezionato questo metodo, continueremo a monitorare la presenza di eventuali altri exploitche riguardano l'applicazione interessata.

1. Nei Criteri, cercare il criterio di Rilevamento delle minacce applicabile ai computer.

2. Sotto Esclusioni dalla scansione, cliccare su Aggiungi esclusione.

3. Nel menù a discesa Tipo di esclusione, selezionare Exploit rilevati.

4. Selezionare l'exploit e cliccare su Aggiungi.

È anche presente la possibilità di utilizzare un criterio per disattivare il rilevamento degli exploitper tutte le applicazioni di un tipo specifico. Per questa opzione, selezionare il criterio di protezionecontro le minacce e disattivare l'attenuazione degli exploit (che si trova sotto "Protezione runtime")per il tipo di applicazione desiderato.

NotaSi sconsiglia di disattivare l'attenuazione degli exploit.

Disattivazione del rilevamento degli exploit (utilizzando le impostazioniglobali)

È possibile disattivare il rilevamento di tutti gli exploit per un'applicazione specifica.

Se viene selezionato questo metodo, non monitoreremo più l'applicazione alla ricerca di exploit, macontinueremo a effettuare controlli antimalware e antiransomware basati sul comportamento.

1. Selezionare Impostazioni globali > Esclusioni da attenuazione exploit.

2. Cliccare su Aggiungi esclusione.

3. Nella finestra di dialogo che viene visualizzata, selezionare un'Applicazione.

4. Cliccare su Aggiungi.

Disattivazione del rilevamento di un ransomware

Se viene rilevato un ransomware ma si è sicuri che il rilevamento è incorretto, è possibile impedireche venga rilevato in futuro.

Questa impostazione verrà applicata a tutti gli utenti e ai relativi computer.

1. Caricare la pagina Computer o Server, a seconda di dove sia stata rilevata l'applicazione.

2. Individuare il computer in cui è avvenuto il rilevamento e cliccarvici sopra per visualizzarne idettagli.

3. Nella scheda Eventi, cercare l'evento di rilevamento e cliccare su Dettagli.

4. Sotto Dettagli evento, cercare Non rilevare più questo elemento.

Selezionare Escludi questo ID di rilevamento dai controlli. Questa azione impedisce chequesto rilevamento venga effettuato in questa app.

5. Cliccare su Escludi.

Aggiungeremo l'esclusione all'elenco di Esclusioni globali.

Copyright © Sophos Limited 19

-

Sophos Central Admin

3.3 Centro di analisi delle minacceLa Dashboard consente la visualizzazione immediata delle informazioni più importanti.

È suddiviso in queste parti.

I casi di minacce più recenti

L'opzione Casi di minacce permette di indagare sugli attacchi di malware. Cliccare su un caso perscoprire dove ha avuto inizio un attacco, come si è diffuso e quali processi o file ha colpito.

Cliccare su Visualizza tutti i casi di minacce per visualizzare tutti i casi di minacce.

I casi di minacce sono disponibili solamente per i dispositivi Windows.

Se è presente una licenza MTR, questa sezione è suddivisa in schede, corrispondenti ai casi diminacce che sono stati generati:

• Generati automaticamente da Sophos

• Generati da un amministratore di Sophos Central

• Generati dal team Sophos Managed Threat Response (MTR) (attualmente non utilizzata)

Ricerca sulle minacce

Questa opzione è disponibile se è installata X Advanced with EDR o Intercept X Advanced with EDRfor Server.

Cerca le potenziali minacce all'interno della rete.

È possibile effettuare ricerche in base ad hash del file SHA-256, nome file, indirizzo IP o dominio(completo o parziale) o righe di comando. Di solito, queste informazioni di ricerca vengono raccolteda altri prodotti di sicurezza o servizi di notifica sulle minacce.

Le ricerche sulle minacce individuano i seguenti elementi:

• File eseguibili di tipo PE (come ad es. applicazioni, librerie, file di sistema) con reputazione dubbiao pessima.

• Indirizzi IP o domini a cui si sono connessi questi file.

• Strumenti di amministrazione che sono stati eseguiti. Questi strumenti possono anche essereutilizzati per scopi impropri.

NotaÈ anche possibile svolgere una ricerca sulle minacce da un caso di minaccia. Questa opzioneindividua ulteriori esempi della minaccia potenziale identificata nel caso in questione.

NotaLe ricerche in base a righe di comando e strumenti di amministrazione potrebbero non essereancora disponibili per tutti i clienti.

20 Copyright © Sophos Limited

-

Sophos Central Admin

Ricerche sulle minacce recenti

Questa opzione è disponibile se è installata X Advanced with EDR o Intercept X Advanced with EDRfor Server.

Mostra le ricerche sulle minacce che sono state eseguite e salvate di recente. Cliccare su unaricerca per eseguirla nuovamente, per trovare i dispositivi colpiti e intraprendere un'azione.

Cliccare su Vedi tutte le ricerche per visualizzare tutte le ricerche.

Principali indicatori di minaccia

Gli indicatori di minaccia sono file sospetti che Sophos non ha bloccato ma su cui potrebbe essereconsigliabile indagare.

L'elenco "Principali indicatori di minaccia" mostra gli indicatori di minaccia prevalenti, fornendo iseguenti dettagli:

• Livello di Sospetto. Ovvero la probabilità che un file sia malevolo.

• Il numero di dispositivi coinvolti.

Per visualizzare l'elenco completo e per svolgere ulteriori analisi, cliccare su Visualizza tutti gliindicatori di minaccia.

3.3.1 Casi di minacce

L'opzione Casi di minacce permette di effettuare indagini e rimuovere gli attacchi di malware.

Aiuta a scoprire dove ha avuto inizio un attacco, come si è diffuso e quali processi o file ha colpito.Pertanto contribuisce a migliorare la sicurezza.

Questa funzionalità è disponibile solo per i clienti che dispongono di una licenza Intercept X oIntercept X Advanced with EDR. Se si è in possesso di una licenza Intercept X Advanced with EDR oIntercept X Advanced for Server with EDR, sono anche disponibili le seguenti opzioni:

• Isolamento dei dispositivi colpiti.

• Ricerca di ulteriori esempi della minaccia nella propria rete.

• Rimozione e blocco della minaccia.

• Raccolta di ulteriori informazioni avanzate sulle minacce.

Viene creato un caso di minaccia a ogni rilevamento di malware su cui occorre indagare in manierapiù approfondita.

NotaAl momento, questa opzione è disponibile solamente per i dispositivi Windows.

Come effettuare indagini e rimuovere le minacce

Di seguito viene fornita una panoramica su come svolgere indagini su un caso. Per informazionidettagliate su tutte le opzioni, vedere "Pagina di analisi dei Casi di minacce".

Copyright © Sophos Limited 21

-

Sophos Central Admin

alcune opzioni sono disponibili solamente in presenza di una licenza Intercept X Advanced with EDRo Intercept X Advanced with EDR for Server.

1. Cliccare su Casi di minacce nel menu principale e successivamente cliccare su uno dei casi.

Verrà visualizzata la pagina dei dettagli del caso.

2. Consultare il Riepilogo per scoprire da dove ha avuto inizio l'attacco e quali sono i file chepotrebbero essere stati colpiti.

3. Consultare i Azioni successive consigliate. È possibile modificare la priorità del caso evisualizzare i processi su cui occorre svolgere indagini.

Se si tratta di un caso ad alta priorità, e se è installata Intercept X Advanced with EDR, èpossibile cliccare su Isola questo dispositivo. Questa azione isola il dispositivo colpito dallarete. Il dispositivo può continuare a essere gestito da Sophos Central.

NotaQuesta opzione non viene visualizzata se il dispositivo si è isolato automaticamente.

4. Nella scheda Analizza, viene visualizzato un diagramma che indica l'avanzamento dell'attacco.Cliccando sugli elementi, saranno visualizzati maggiori dettagli.

5. Cliccare sulla causa originaria o su un altro processo per visualizzarne i dettagli.

6. Per ricevere i risultati aggiornati delle analisi svolte da Sophos, cliccare su Richiedi i dati diintelligence più recenti.

Questa operazione invia a Sophos i file da analizzare. Se sono presenti nuove informazioni sullareputazione e sulla prevalenza di questi file, saranno visualizzate qui entro pochi minuti.

RestrizioneSe è installata Intercept X Advanced with EDR o Intercept X Advanced for Server with EDR,saranno visualizzati ulteriori dati di analisi; vedere Dettagli processo. È anche possibilesvolgere ulteriori azioni di rilevamento e disinfezione, procedendo come indicato nei seguentipassaggi.

7. Cliccare su Ricerca elemento per ricercare ulteriori esempi del file all'interno della rete.

Se la pagina Risultati della ricerca sugli elementi mostra altri esempi del file, è possibilecliccare su Isola dispositivo per isolare i dispositivi colpiti.

8. Ritornare alla pagina dei dettagli del Caso di minaccia e analizzare i dati di intelligence sulleminacce più recenti.

9. Se si è sicuri che il file è malevolo, è possibile cliccare su Disinfezione e blocco.

Questa operazione rimuoverà l'elemento dai dispositivi in cui è stato individuato e lo bloccheràsu tutti i dispositivi.

10. Una volta sicuri di aver risolto i problemi generati da una minaccia, sarà possibile rimuovere ildispositivo dall'isolamento (se necessario). Aprire Azioni successive consigliate e cliccare suRimuovi dall'isolamento.

Se è stato isolato più di un singolo dispositivo, selezionare Impostazioni > Dispositivi isolatidall'amministratore e rimuovere i dispositivi dall'isolamento.

11. Tornare all'elenco Casi di minacce rilevati, selezionare il caso e cliccare su Chiudi.

22 Copyright © Sophos Limited

-

Sophos Central Admin

Informazioni sull'elenco di casi di minacce

La pagina Casi di minacce rilevati elenca tutti i casi di minacce degli ultimi 90 giorni.

Se è presente una licenza MTR, questa pagina è suddivisa in schede, corrispondenti ai casi diminacce che sono stati generati:

• Generati automaticamente da Sophos

• Generati da un amministratore di Sophos Central

• Generati dal team Sophos Managed Threat Response (MTR) (attualmente non utilizzata)

In assenza di una licenza MTR, la pagina non viene suddivisa in schede.

I casi possono essere filtrati in base a Dispositivo, Stato o Priorità.

È possibile utilizzare la Cerca per visualizzare i casi per un utente specifico, un dispositivo o unnome della minaccia (ad es. "Troj/Agent-AJWL").

Per ciascun caso, l'elenco mostra la maggior parte delle informazioni seguenti. Le colonnevisualizzate dipendono dalla suddivisione della pagina in schede:

• Stato: per impostazione predefinita, lo stato viene visualizzato come Nuovo. Può esseremodificata quando si visualizza il caso.

• Ora di creazione: data e ora di creazione del caso.

• Priorità: al momento della creazione di un caso, viene impostata una priorità. Può esseremodificata quando si visualizza il caso.

• Nome: cliccare sul nome della minaccia per visualizzare i dettagli del caso.

• Generato/i da: L'amministratore di Sophos Central che ha generato il caso di minaccia.

• Utente: il nome dell'utente che ha causato l'infezione. Cliccare sul nome dell'utente pervisualizzarne i dettagli.

• Dispositivo: il dispositivo che ha causato l'infezione. Cliccare sul nome di un dispositivo pervisualizzarne i dettagli.

• Tipo di dispositivo: Il tipo di dispositivo, ad esempio Computer o Server.

È possibile cliccare su qualsiasi colonna per modificare l'ordine dei casi.

Concetti correlatiAvvisi (pagina 5)La pagina Avvisi elenca tutti gli avvisi che richiedono un’azione.

Pagina di analisi dei Casi di minacce (pagina 23)È possibile indagare su un caso di minaccia aprendone la pagina dei dettagli e utilizzando gli strumentidisponibili.

Criterio di protezione contro le minacce (pagina 218)La protezione contro le minacce protegge i sistemi contro malware, tipi di file e siti web pericolosi, etraffico di rete malevolo.

Pagina di analisi dei Casi di minacce

È possibile indagare su un caso di minaccia aprendone la pagina dei dettagli e utilizzando gli strumentidisponibili.

Copyright © Sophos Limited 23

-

Sophos Central Admin

Individuare il caso di minaccia nella pagina Casi di minacce rilevati. Cliccare sul nome del casoper visualizzare una versione semplificata della catena di eventi, un riepilogo, i dettagli deglielementi (processi, file, chiavi) interessati e un diagramma che mostra lo sviluppo della minaccia.Il seguente screenshot mostra un rilevamento per HPmal/Eicar-A, attivato dal download di un filesophos_hips_test.exe da un sito web utilizzando Internet Explorer 11:

Per una panoramica su come procedere, vedere "Come effettuare indagini e rimuovere le minacce".

Per dettagli specifici su tutte le opzioni, consultare le sezioni di questa pagina.

NotaLe opzioni visualizzate potrebbero dipendere dalla propria licenza e dalla gravità della minaccia.

Riepilogo

L'opzione Riepilogo mostra un riepilogo della minaccia, inclusi i seguenti dettagli:

• Causa originaria: il punto di entrata della minaccia nel sistema.

• Possibili dati coinvolti: i file che potrebbero contenere dati importanti. Si consiglia di esaminarliper scoprire se i dati in essi contenuti sono stati cifrati o rubati.

• Dove: il nome del dispositivo e dell'utente.

• Quando: Ora e data del rilevamento.

Azioni successive consigliate

Il riquadro Azioni successive consigliate include le seguenti informazioni:

Priorità: una priorità viene impostata automaticamente, ma può essere modificata.

Stato: per impostazione predefinita, lo stato viene visualizzato come Nuovo. Può essere modificato.

24 Copyright © Sophos Limited

-

Sophos Central Admin

NotaUna volta impostato su In corso, uno stato non può essere riportato a Nuovo.

Isola questo dispositivo: questa opzione viene visualizzata se al caso è stata attribuita una prioritàalta e se è installata Intercept X Advanced with EDR o Intercept X Advanced for Server with EDR.Consente di isolare il dispositivo mentre si indaga su potenziali minacce presenti.

Il dispositivo può continuare a essere gestito da Sophos Central. È anche possibile continuare ainviare a Sophos file dal dispositivo isolato, a scopo di analisi.

È anche possibile consentire ai dispositivi isolati di comunicare con altri dispositivi entro i limiti dicircostanze specifiche. Per maggiori informazioni, vedere Esclusioni per l'Isolamento dei dispositivi(Windows).

Il dispositivo può essere rimosso dall'isolamento in qualsiasi momento. Verrà visualizzata un'opzioneRimuovi dall'isolamento, sotto Azioni successive consigliate.

NotaL'opzione Isola questo dispositivo non viene visualizzata se il dispositivo si è già isolatoautomaticamente. Vedere l'opzione Isolamento dispositivi in Criterio di protezione contro leminacce.

Esegui scansione del dispositivo: questo link può essere utilizzato per effettuare la scansione deldispositivo coinvolto, allo scopo di individuare eventuali minacce.

Analizza

La scheda Analizza mostra la catena di eventi dell'infezione di malware.

Un menu sulla destra della scheda permette di selezionare la quantità di dettagli visualizzati:

• Mostra percorso diretto: questa opzione mostra la catena di elementi coinvolti direttamente, dallacausa originaria fino all'elemento in cui è stata rilevata l'infezione (il “beacon”).

• Mostra grafico completo: questa opzione mostra la causa originaria, il beacon, gli elementi colpiti(applicazioni, file, chiavi), il percorso dell'infezione (indicato da frecce) e il modo in cui si è verificatal'infezione. Si tratta dell’impostazione predefinita.

Per visualizzare o nascondere i diversi tipi di elementi, utilizzare le apposite caselle di spunta sopra ildiagramma.

Per visualizzare i dettagli di un elemento, cliccarvici sopra. Si aprirà un riquadro dei dettagli sulladestra del diagramma.

Record del caso

La scheda Record del caso mostra la cronologia del caso di minaccia, fin dal momento della suacreazione da parte di Sophos o dell'amministratore. È possibile pubblicare commenti per registrare leazioni intraprese e altre informazioni pertinenti.

Dettagli processo

Cliccando su un elemento colpito, verrà visualizzato il riquadro Dettagli processo. Se qualcuno hagià inviato il file a Sophos, ne saranno visualizzati i più recenti dati di intelligence sulle minacce.

Copyright © Sophos Limited 25

-

Sophos Central Admin

Se il file non è ancora stato inviato, oppure se si desidera sapere se siano disponibili dati diintelligence aggiornati, cliccare su Richiedi i dati di intelligence più recenti più recenti.

Questa opzione mostra le informazioni più recenti sulla reputazione globale del file e indica seoccorre svolgere un'indagine.

Elenco di elementi

È un elenco visualizzato sotto il diagramma dell'attacco di malware. Mostra tutti gli elementi colpiti,ad esempio file aziendali, processi, chiavi di registro o indirizzi IP.

È possibile esportare un file con valori delimitati da virgole (CSV) contenente un elenco deglielementi interessati, cliccando su Esporta in CSV nella parte in alto a destra della scheda.

L’elenco mostra le seguenti informazioni:

• Nome: Cliccare sul nome per visualizzare maggiori informazioni in un riquadro dei dettagli.

• Tipo: Il tipo di elemento, come ad es. file aziendale o chiave di registro.

• Reputazione

• Ora di registrazione: La data e l’ora in cui è stato effettuato l’accesso a un processo.

• Interazioni

Crea snapshot di analisi approfondita

È possibile creare uno "snapshot di analisi approfondita" dei dati ottenuti dal dispositivo. Lo snapshotfornisce dati sull'attività del dispositivo, attingendoli da un log di Sophos, e li salva sul dispositivostesso. È anche possibile salvarlo nel bucket S3 Amazon Web Services (AWS) specificato. L'utentepuò quindi svolgere le proprie analisi.

È richiesto un convertitore (che viene fornito da noi) per la lettura dei dati.

NotaÈ possibile scegliere la quantità di dati che si desidera includere negli snapshot e dove caricarli.Per svolgere questa operazione, selezionare Impostazioni globali > Snapshot di analisiapprofondita. Queste opzioni potrebbero non essere ancora disponibili per tutti i clienti.

Per creare uno snapshot:

1. Aprire la scheda Analizza di un caso di minaccia.

In alternativa, nella pagina dei dettagli del dispositivo, aprire la scheda Stato.

2. Cliccare su Crea snapshot di analisi approfondita.

3. Seguire la procedura descritta in Carica snapshot di analisi approfondita su un bucket S3 AWS.

È possibile trovare gli snapshot generati in %PROGRAMDATA%\Sophos\Endpoint Defense\Data\Forensic Snapshots\.

Gli snapshot generati dai rilevamenti si trovano in %PROGRAMDATA%\Sophos\Endpoint Defense\Data\Saved Data\.

26 Copyright © Sophos Limited

-

Sophos Central Admin

NotaÈ necessario essere un amministratore con accesso alla password del blocco rimozione edeseguire un prompt dei comandi con privilegi di amministratore per accedere agli snapshot salvati.

Concetti correlatiCasi di minacce (pagina 21)L'opzione Casi di minacce permette di effettuare indagini e rimuovere gli attacchi di malware.

Criterio di protezione contro le minacce (pagina 218)La protezione contro le minacce protegge i sistemi contro malware, tipi di file e siti web pericolosi, etraffico di rete malevolo.

Ricerche sulle minacce (pagina 34)È possibile cercare potenziali minacce all'interno della rete.

Dispositivi isolati dall'amministratore (pagina 149)Snapshot di analisi approfondita (pagina 150)Gli snapshot di analisi approfondita ottengono dati sull'attività di un computer da un log di Sophos,permettendo all'utente di svolgere le proprie analisi.

Attività correlateConversione di uno snapshot di analisi approfondita (pagina 151)Utilizzare lo strumento SDR Exporter per convertire gli snapshot di analisi approfondita in modo dapoter eseguire query su di essi.

Riferimenti correlatiEsclusioni dal Isolamento dispositivo (Windows) (pagina 127)Ai dispositivi isolati è possibile concedere un livello di limitato di comunicazione con altri dispositivi.

Informazioni correlateCarica snapshot di analisi approfondita su un bucket S3 AWS (pagina 152)Seguire queste istruzioni per caricare uno snapshot di analisi approfondita.

Dettagli processo

Quando si clicca su un file colpito in un caso di minaccia, il riquadro Dettagli processo mostra idettagli più recenti del file.

Questi dettagli includono la reputazione globale del file, il percorso, il nome, la riga di comando, l'IDdel processo, l'utente che lo ha eseguito, lo SHA256, l'ora di inizio e di fine e la durata. Il seguentescreenshot mostra i dettagli di un processo associato a Internet Explorer 11:

Copyright © Sophos Limited 27

-

Sophos Central Admin

Richiedi i dati di intelligence più recenti

Se il file non è stato inviato a Sophos per ulteriori analisi, viene visualizzato il testo Nessun dato diintelligence su questo file.. Se il file non è ancora stato inviato, oppure se si desidera sapere sesiano disponibili dati di intelligence aggiornati, cliccare su Richiedi i dati di intelligence più recentipiù recenti. Questa operazione invia al computer una richiesta per il caricamento del file sul sistemadei SophosLabs.

Una volta analizzato il file, vengono visualizzate le informazioni più recenti sulla reputazione globaledel file e se è necessario indagare.