Privacy e amministratori di sistema - AIEA · Con il Provvedimento del 27 novembre 2008 cambiano:...

Transcript of Privacy e amministratori di sistema - AIEA · Con il Provvedimento del 27 novembre 2008 cambiano:...

1

Privacy e Amministratori di Sistema: Come affrontare un auditing informatico

Giulio Spreafico CISA CISM CGEITTorino 6 5 2010

• La normativa Privacy sugli Amministratori di Sistema

• Possibili soluzioni realizzative• Le FAQ del Garante relative alle verifiche• Verifiche di Auditing

Agenda

3

La normativa Privacy sugli Amministratori di Sistema

Provvedimento del Garante del 27 novembre 2008 in materia di Amministratori di Sistema(G.U. n. 300 del 24 dicembre 2008)

4

Privacy e amministratori di sistema

Con il Provvedimento del 27 novembre 2008 cambiano:

gli accorgimenti e le misure prescritte per le attribuzioni delle funzioni di amministratore di sistema,volte a prevenire e ad accertare eventuali accessi non consentiti ai dati personali,in specie quelli realizzati con abuso della qualità di amministratore di sistema

5

Privacy e amministratori di sistema

Tempi di attuazione• Inizialmente: entro 120 giorni dalla pubblicazione in

Gazzetta Ufficiale, avvenuta il 24 dicembre 2008 • Prorogato al 30 giugno 2009• Pubblica consultazione del Garante entro il 30 maggio

2009• Prorogato al 15 12 2009

Modifica del 26 giugno 2009 con riferimento ai Responsabili esterni

6

Privacy e amministratori di sistemaSintesi delle richieste presenti nel provvedimento

• Valutazione delle caratteristiche soggettive (due diligence) della capacità e dell'affidabilità del soggetto cui dovranno essere attribuite le funzioni di amministratore di sistema

• Designazione individuale degli amministratori, recante gli ambiti di operatività

• Elenco degli amministratori, contenente gli identificativi e le relative funzioni attribuite ad ognuno

• Verifica periodica delle attività rispetto alle misure di sicurezza previste dalle normative vigenti

• Registrazione degli accessi logici agli archivi elettronici, garantendo completezza, inalterabilità, time stamping e tempi conservazione non inferiori a sei mesi

7

Privacy e amministratori di sistema

Importanza degli amministratori

Gli "amministratori di sistema" :• sono figure essenziali per la sicurezza delle banche

dati e la corretta gestione delle reti telematiche. • sono esperti chiamati a svolgere delicate funzioni che

comportano la concreta capacità di accedere a tutti i dati che transitano sulle reti aziendali ed istituzionali.

• ad essi viene affidato spesso anche il compito di vigilare sul corretto utilizzo dei sistemi informatici di un'azienda o di una pubblica amministrazione.

8

Privacy e amministratori di sistema

Rischio delle attività degli amministratoriGli amministratori di sistema hanno:

una “concreta capacità, per atto intenzionale, ma anche per caso fortuito, di accedere in modo privilegiato a risorse del sistema informativo e a dati personali cui non si è legittimati ad accedere rispetto ai profili di autorizzazione attribuiti

9

Privacy e amministratori di sistema

Rischio delle attività degli amministratoriGli amministratori di sistema presentano il rischio relativo all'abuso della qualità di operatore di sistema prevista dal codice penale (di recente modifica) per le fattispecie di:– accesso abusivo a sistema informatico o telematico (art.

615 ter) – frode informatica (art. 640 ter), – danneggiamento di informazioni, dati e programmi

informatici (artt. 635 bis e ter) – danneggiamento di sistemi informatici e telematici (artt.

635 quater e quinques)

10

Privacy e amministratori di sistema

Nozione di amministratore di sistemaIl provvedimento estende la nozione di amministratore di sistema e comprende:– figure professionali finalizzate alla gestione e alla

manutenzione di un impianto di elaborazione o di sue componenti

– altre figure equiparabili dal punto di vista dei rischi relativi alla protezione dei dati,

• amministratori di basi di dati, • amministratori di reti• amministratori di apparati di sicurezza• amministratori di sistemi software complessi

11

Privacy e amministratori di sistema

Valutazione delle caratteristiche soggettive degli amministratoriSoggetto cui dovranno essere attribuite le funzioni di amministratore di sistema deve recare:– capacità– affidabilità del soggetto

Rischio di incauto affidamento

12

Privacy e amministratori di sistema

Designazione individuale amministratori(comma 2 lettera b)La designazione deve recare:

– gli ambiti di operatività in base al profilo di autorizzazione

– le funzioni– i servizi

Non consentita la designazione per classi omogenee di incaricati

13

Privacy e amministratori di sistema

Designazione degli amministratoriI criteri di valutazione sono equipollenti a quelli richiesti per la designazione dei Responsabili del trattamento ai sensi dell'art. 29

14

Privacy e amministratori di sistema

Elenco degli amministratori di sistemaCiascuna azienda o soggetto pubblico dovrà inserire

– in documento interno disponibile in caso di accertamenti da parte del Garante (ora modificata la norma ed inizialmente anche nel DPS)

le seguenti informazioni – gli estremi identificativi degli amministratori di sistema– l'elenco delle funzioni loro attribuite

15

Privacy e amministratori di sistema

Esternalizzazione del servizio• il Titolare o il Responsabile (esterno) del servizio

devono conservare gli estremi identificativi delle persone fisiche preposte quali amministratori di sistema

• I provider dei servizi, dovranno fornire all’appaltante un elenco dettagliato ed aggiornato di tutti i soggetti che curano le attivitàaffidate all'esterno

Fare attenzione al turn over del personale addetto

16

Privacy e amministratori di sistema

Esternalizzazione del servizio• 3 bis “dispone che l’eventuale attribuzione al

responsabile del compito di dare attuazione alle prescrizioni di cui al punto 2, lett. d) ed e), avvenga nell’ambito della designazione del responsabile da parte del titolare del trattamento, ai sensi dell’art. 29 del Codice, oanche attraverso opportune clausole contrattuali

Revisione designazione a Responsabile esterno

17

Privacy e amministratori di sistema

Dati dei lavoratorise l’amministratore di sistema svolge anche indirettamente trattamenti che coinvolgono i lavoratori, il nominativo di ciascun amministratore dovrà esser reso noto nelle forme già previste– dall’art. 13 dl Codice– dalle linee guida per internet e posta elettronica– tramite altri strumenti di comunicazione interna– tramite procedure formalizzate a istanza del

lavoratoreTrasparenza nella comunicazione

18

Privacy e amministratori di sistema

Verifica periodica delle attivitànecessaria una verifica almeno annuale da parte dei titolari del trattamento o dei Responsabili sulla rispondenza dell'operato degli amministratori di sistema alle misure organizzative, tecniche e di sicurezza previste dalla legge per i trattamenti di dati personali

19

Privacy e amministratori di sistema

quindi……• l’amministratore di sistema dovrà essere

soggetto a verifica periodica, con cadenza almeno annuale

• si deve verificare che le misure di sicurezza rispettino le normative vigenti nell’operativitàdell’amministratore

20

Privacy e amministratori di sistema

Registrazione degli accessi• Adozione di sistemi di controllo idonei che

consentano la registrazione degli accessi effettuati dagli amministratori di sistema ai sistemi di elaborazione e agli archivi elettronici

• Le registrazioni devono comprendere i riferimenti temporali e la descrizione dell'eventoche le ha generate e devono essere conservateper un congruo periodo, non inferiore a sei mesi.

21

Privacy e amministratori di sistema

Quindi….• gli accessi effettuati da parte dell’amministratore

di sistema dovranno essere registrati,• le registrazioni dovranno avere caratteristiche

tali da consentire di risalire al dettaglio delle operazioni poste in essere dagli interessati

22

Privacy e amministratori di sistema

Registrazione degli accessi– completezza,– inalterabilità– possibilità di verifica della integrità– riferimenti temporali (time stamping) – descrizione dell’evento

Conservazione per tempi non inferiori a sei mesi

23

Possibili soluzioni realizzative

24

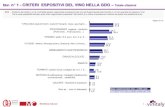

Adeguamento ai punti a b c d (4.1, 4.2, 4.3) della normaRICHIESTE ORGANIZZATIVEValutazione delle caratteristiche soggettive• Designazioni individuali • Elenco degli amministratori di sistema• Servizi in outsourcing SOLUZIONI POSSIBILI• Caratteristiche di esperienza, capacità e affidabilità

secondo standard professionali (es. CNIPA, EUCIP)• Definizione degli ambiti organizzativi e tecnici per

persona fisica (non escludere a priori i perimetri di azione)

• Gestione centralizzata dell'elenco di tutti gli amministratori di tutti i sistemi interni ed esterni (outsourcer)

25

Adeguamento ai punti a b c d (4.1, 4.2, 4.3) della norma

ESEMPIO di RUOLI di ADS (Fonte EUCIP)Nel suo ruolo, l'IT Administrator è in grado di:• amministrare sistemi informativi di contenute dimensioni,

tipicamente configurati in modalità client-server;• identificare e risolvere problemi di primo livello;• diagnosticare problemi di più elevata complessità e richiedere

l'intervento dello specialista in grado di risolverli;• identificare le esigenze (aggiornamenti, modifiche, ampliamenti,

ecc.) del sistema informativo e fungere da interfaccia con gli specialisti/fornitori ;

• essere il punto di riferimento per gli utenti del sistema informativo di cui è supervisore

26

Adeguamento ai punti a b c d (4.1, 4.2, 4.3) della normaESEMPIO di PROFILO PROFESSIONALE

AMMINISTRATORE di RETE (Fonte EUCIP)Un responsabile di rete secondo lo standard EUCIP• deve essere molto efficace nel gestire un sistema

informativo di rete di media complessità e nel migliorarne le prestazioni

• deve inoltre saper interagire con i progettisti di reti e con eventuali fornitori esterni in merito a tutte le fasi del ciclo di vita di una rete.

Questo profilo richiede un’esperienza lavorativa minima di 36 mesi in un ruolo professionale compatibile; se non possiede tale requisito, il candidato potrebbe essere certificato come assistente responsabile di rete

27

Adeguamento ai punti a b c d (4.1, 4.2, 4.3) della normaESEMPIO di CARATTERISTICHE COMPORTAMENTALI del DBA

(Fonte EUCIP)• Il ruolo di Responsabile di Basi di Dati richiede iniziativa, flessibilità e

un atteggiamento mentale razionale capace di astrazioneconcettuale ed analisi, anche in condizioni di stress.

• Sono richieste sensibilità organizzativa, un'intelligenza analitica e sintetica, immaginazione e proattività per formulare e validare le soluzioni.

• Per ottenere dei risultati efficaci sono richieste attenzione al dettaglio, un approccio logico e orientato al risultato, flessibilità, determinazione, attitudine alla pianificazione ed al controllo.

• Un altro insieme fondamentale di competenze include l’abilità di comunicare e interagire in modo efficace (sia in forma orale che scritta) con i colleghi e i clienti: questo dovrebbe comprendere un buon approccio al lavoro di gruppo ed efficienza nella raccolta di informazioni, così come l’abilità di pianificare, organizzare, prendere decisioni tecniche, fornire direzioni e dare continuità.

28

Adeguamento ai punti a b c d (4.1, 4.2, 4.3) della normaOUTSOURCER (Servizi in outsourcing)

Nel caso di servizi di amministrazione di sistema affidati in outsourcing il titolare deve conservare direttamente e specificamente, per ogni eventuale evenienza, gli estremi identificativi delle persone fisiche preposte quali amministratori di sistema.

Si veda anche ALLEGATO B punto 19.7. (DPS) la descrizione dei criteri da adottare per garantire l'adozione delle misure minime di sicurezza in caso di trattamenti di dati personali affidati, in conformità al codice, all'esterno della struttura del titolare

La terziarizzazione (catene di sourcing) dovrebbe essere resa trasparente e di conseguenza anche gli identificativi degli ADS esterni

29

Adeguamento al punto f (4.5) della norma

Punto f. Registrazione degli accessi • Devono essere adottati sistemi idonei alla registrazione

degli accessi logici (autenticazione informatica) ai sistemi di elaborazione e agli archivi elettronici da parte degli amministratori di sistema.

• Le registrazioni (access log) devono avere caratteristiche di completezza, inalterabilità e possibilitàdi verifica della loro integrità adeguate al raggiungimento dello scopo per cui sono richieste.

• Le registrazioni devono comprendere i riferimenti temporali e la descrizione dell'evento che le ha generate e devono essere conservate per un congruo periodo, non inferiore a sei mesi;

30

Adeguamento punto f (4.5) della norma

SOLUZIONE POSSIBILE: • Registrazione dei Log degli accessi degli amministratori

di tutti i sistemi per tutti gli eventi• Individuazione in tempo reale degli eventi critici• Trasmissione degli eventi (agent distribuito che si

occupa di raccogliere ed inoltrare i log rilevati) garantendo le caratteristiche di completezza e inalterabilità

• Raccolta centralizzata dei log• Certificazione dei log firmati ed archiviazione• Moduli per analisi, ricerca e reporting sui log

31

Adeguamento punto e (4.4) della norma

RICHIESTA Del GARANTE e. Verifica delle attività

L'operato degli amministratori di sistema deve essere oggetto, con cadenza almeno annuale, di un'attività di verifica da parte dei titolari o dei responsabili del trattamento, in modo da controllare la sua rispondenza alle misure organizzative, tecniche e di sicurezzariguardanti i trattamenti dei dati personali previste dalle norme vigenti

32

Le FAQ del Garante sugli Amministratori di Sistema

33

FAQ 1 Definizione di ADS

In assenza di definizioni normative e tecniche condivise, nell'ambito del provvedimento del Garante l'amministratore di sistema è assunto quale figura professionale dedicata alla gestione e alla manutenzione di impianti di elaborazione con cui vengano effettuati trattamenti di dati personali, compresi i sistemi di gestione delle basi di dati, i sistemi software complessiquali i sistemi ERP (Enterprise resource planning) utilizzati in grandi aziende e organizzazioni, le reti localie gli apparati di sicurezza, nella misura in cui consentano di intervenire sui dati personali.

34

FAQ 1(cont’) Definizione di ADS

• Il Garante non ha inteso equiparare gli "operatori di sistema" di cui agli articoli del Codice penale relativi ai delitti informatici, con gli "amministratori di sistema": questi ultimi sono dei particolari operatori di sistema, dotati di specifici privilegi.

• Anche il riferimento al d.P.R. 318/1999 nella premessa del provvedimento è puramente descrittivo poiché la figura definita in quell'atto normativo (ormai abrogato) èdi minore portata rispetto a quella cui si fa riferimento nel provvedimento.

• Non rientrano invece nella definizione quei soggetti che solo occasionalmente intervengono (p.es., per scopi di manutenzione a seguito di guasti o malfunzioni) sui sistemi di elaborazione e sui sistemi software.

35

FAQ 4 sistemi su cui effettuare la registrazione degli accessi: client e o solo server

Si, anche i client, intesi come "postazioni di lavoro informatizzate", sono compresi tra i sistemi per cui devono essere registrati gli accessi degli AdS.

Nei casi più semplici tale requisito può essere soddisfatto tramite funzionalitàgià disponibili nei più diffusi sistemi operativi, senza richiedere necessariamente l'uso di strumenti software o hardware aggiuntivi. Per esempio, la registrazione locale dei dati di accesso su una postazione, in determinati contesti, può essere ritenuta idonea al corretto adempimento qualora goda di sufficienti garanzie di integrità.

Sarà comunque con valutazione del titolare che dovràessere considerata l'idoneità degli strumenti disponibili oppure l'adozione di strumenti più sofisticati, quali la raccolta dei log centralizzata e l'utilizzo di dispositivi non riscrivibili o di tecniche crittografiche per la verifica dell'integrità delle registrazioni.

36

FAQ 5 Operato ADS soggetto a controllo almeno annuale [Rif. comma 2, lettera e]

È da sottoporre a verifica l'attività svolta dall'amministratore di sistema nell'esercizio delle sue funzioni.

Va verificato che le attività svolte dall'amministratore di sistema siano conformi alle mansioni attribuite, ivi compreso il profilo relativo alla sicurezza.

37

FAQ 9 Registrazione degli accessiAccess log (log-in, log-out, tentativi falliti di

accesso, altro?...) [Rif. comma 2, lettera f]

Per access log si intende la registrazione degli eventi generati dal sistema di autenticazione informatica all'atto dell'accesso o tentativo di accesso da parte di un amministratore di sistema o all'atto della sua disconnessione nell'ambito di collegamenti interattivi a sistemi di elaborazione o a sistemi software.

Gli event records generati dai sistemi di autenticazione contengono usualmente i riferimenti allo "username" utilizzato, alla data e all'oradell'evento (timestamp), una descrizione dell'evento (sistema di elaborazione o software utilizzato, se si tratti di un evento di log-in, di log-out, o di una condizione di errore, quale linea di comunicazione o dispositivo terminale sia stato utilizzato…).

38

FAQ 11 Registrazione accessi Completezza del log: ci devono essere tutte le righe? [Rif. comma 2, lettera f] Un'analisi dei rischi è necessaria?

La caratteristica di completezza è riferita all'insieme degli eventi censiti nel sistema di log, che deve comprendere tutti gli eventi di accesso interattivo che interessino gli amministratori di sistema su tutti i sistemi di elaborazione con cui vengono trattati, anche indirettamente, dati personali.

L'analisi dei rischi aiuta a valutare l'adeguatezza delle misure di sicurezza in genere, e anche delle misure tecniche per garantire attendibilità ai log qui richiesti.

39

FAQ 12 (cont’) Registrazione accessi Inalterabilità dei log: [Rif. comma 2, lettera f]

È ben noto che il problema dell'attendibilità dei dati di audit, in genere, riguarda in primo luogo la effettiva generazione degli auditable events e, successivamente, la loro corretta registrazione e manutenzione.

Tuttavia il provvedimento del Garante non affronta questi aspetti, prevedendo soltanto, come forma minima di documentazione dell'uso di un sistema informativo, la generazione del log degli "accessi" (login) e la loroarchiviazione per almeno sei mesi in condizioni diragionevole sicurezza e con strumenti adatti, in base al contesto in cui avviene il trattamento, senza alcuna pretesa di instaurare in modo generalizzato, e solo con le prescrizioni del provvedimento, un regime rigoroso di registrazione degli usage data dei sistemi informativi.

40

FAQ 14 Registrazione accessi scopi di verifica rispetto ai quali valutare l'adeguatezza: [Rif. comma 2, lettera f]

Quelli descritti al paragrafo 4.4 del provvedimento e ribaditi al punto 2, lettera e), del dispositivo.

L'adeguatezza è da valutare in rapporto alle condizioni organizzative e operative dell'organizzazione

41

FAQ 16 Verifica della registrazione accessifinalità di audit [Rif. comma 2, lettera e]

La raccolta dei log serve per verificare anomalie nella frequenza degli accessi e nelle loro modalità (orari, durata, sistemi cui si è fatto accesso…).

L'analisi dei log può essere compresa tra i criteri di valutazione dell'operato degli amministratori di sistema.

42

Le verifiche di Auditing

43

Le verifiche di Auditing

Adeguamento punto e (4.4) della norma“L'operato degli amministratori di sistema deve essere oggetto, con cadenza almeno annuale, di un'attività di verifica da parte dei titolari o dei responsabili del trattamento, in modo da controllare la sua rispondenza alle misure organizzative, tecniche e di sicurezza rispetto ai trattamenti dei dati personali previste dalle norme vigenti”

44

Le verifiche di Auditing

POSSIBILI VERIFICHE (con punti di controllo COBIT)1. Esistenza di Policy e Procedure (Regolamenti) PO 6.32. Esistenza di procedure di valutazione dell'adeguatezza

delle caratteristiche soggettive degli AdS PO 7.23. Possesso delle conoscenze di base e delle qualità

fondate sul tempo e sulla pratica (esperienza e competenze) sia il mantenimento delle stesse, in rispetto ad un codice etico professionale PO 7.7

4. Esistenza di un elenco degli AdS e definizione degli ambiti di operatività per ogni AdS PO 7.3

5. Definizione dell'analisi dei rischi PO 9.3

45

Adeguamento punto e (4.4) della norma

LE POLICY • Profili degli ADS nel contesto aziendale • Ambiti di operatività per ciascun profilo • Elenco degli identificativi autorizzati • Procedure di nomina • Analisi dei rischi • Identificazione dei sistemi su cui tracciare gli accessi • Configurazione degli accesi ai sistemi • Metodi per registrare le marche temporali • Trasporto dei log in ambiente di conservazione • Configurazione dell'ambiente di conservazione • Modalità di accesso e gestione dell'ambiente di conservazione

46

Adeguamento punto e (4.4) della normaPOSSIBILI VERIFICHE6. Identificazione e classificazione dei log di accesso per

ciascun sistema DS 5.57. Configurazione dei log di accesso per ciascun sistema

DS 9.28. Stato di attivazione sui singoli sistemi dei parametri per

il controllo di accesso ai sistemi da parte degli AdS, ai fini di garantire la tracciabilità degli identificativi degli AdS che accedono DS 5.3 DS 9.3

9. Modalità del trasferimento dei log dall'ambiente di produzione all'ambiente di conservazione DS 5.7 DS 5.10 DS 5.11 DS 9.3 DS 11.5

47

Adeguamento punto e (4.4) della norma

POSSIBILI VERIFICHE10 Modalità di registrazione di marche temporali per

garantire la completezza e l'integrità dei dati DS 5.8

11 Stato della configurazione dell'ambiente di conservazione AI 3.2 DS 5.3 DS 11.5

Diritti di accesso Modalità di gestione

Tempi di conservazione

48

Adeguamento punto e (4.4) della norma

POSSIBILI VERIFICHE

12. Modalità di controllo periodico da parte di un organo di compliance ME 3.3 ME 3.4

13. Definizione di regole contrattuali con gli outsourcer per la conformità alla normativa DS 2.3

14. Legittimità dell'attività svolta dell'AdS, tramite le tracce di log. Il campionamento sui log conservati sarebbe auspicabile nel piano di audit per individuare casistiche di log non registrati ME 3.3 ME 3.4 ME 4.5

49

Sintesi dei punti Cobit

PO 6.3 PO 7.2 PO 7.3 PO 7.7 PO 9.2 PO 9.3

AI 3.2

DS 2.3 DS 5.3 DS 5.5 DS 5.7 DS 5.8 DS 5.10 DS 5.11DS 9.3 DS 11.5

ME 3.3 ME 3.4 ME 4.5

50

Esempi di IT risk per i punti CobitDS5 DS5.3 Identity

Management Ensure that all users (internal, external and temporary) and their activity on IT systems (business application, IT environment, system operations, development and maintenance) are uniquely identifiable. Enable user identities via authentication mechanisms. Confirm that user access rights to systems and data are in line with defined and documented business needs and that job requirements are attached to user identities. Ensure that user access rights are requested by user management, approved by system owners and implemented by the person responsible for security. Maintain user identities and access rights in a central repository. Deploy cost-effective technical and procedural measures, and keep them current to establish user identification, implement authentication and enforce access rights.

High

DS5 DS5.5 Security Testing, Surveillance and Monitoring

Test and monitor the IT security implementation in a proactive way. IT security should be reaccredited in a timely manner to ensure that the approved enterprise’s information security baseline is maintained. A logging and monitoring function will enable the early prevention and/or detection and subsequent timely reporting of unusual and/or abnormal activities that may need to be addressed.

High

DS5 DS5.7 Protection of Security Technology

Make security-related technology resistant to tampering, and do not disclose security documentation unnecessarily.

Medium

51

Uso di Strumenti di Audit

Un’Audit complesso

• organizzativo

• tecnico informatico

• di configurazione

è facilitato da strumenti di Audit finalizzati ai rischi

52

Uso di Strumenti di Audit

53

Conclusioni

• Il Garante ha richiesto un controllo complessivo sulla gestione di utenti con elevati privilegi di accesso

• Il Governo del Rischio IT degli ADS è previsto nella norma e non solo l’eliminazione di vulnerabilità e la conformità dei singoli punti di controllo

• Il tempo necessario per un Audit complessivo èrilevante

54

Discussione di casi e problemi