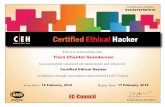

La (in)sicurezza delle reti Wireless Nicola Ferrini, MCT, MCSE, CWNA, CWSP, CEH.

-

Upload

filumena-toscano -

Category

Documents

-

view

217 -

download

2

Transcript of La (in)sicurezza delle reti Wireless Nicola Ferrini, MCT, MCSE, CWNA, CWSP, CEH.

La (in)sicurezza delle reti La (in)sicurezza delle reti WirelessWireless

Nicola Ferrini, Nicola Ferrini, MCT, MCSE, CWNA, CWSP, CEHMCT, MCSE, CWNA, CWSP, CEH

AgendaAgendaRendere sicura una rete wirelessRendere sicura una rete wirelessLo standard di autenticazione 802.1XLo standard di autenticazione 802.1XComponenti necessari per una soluzione Componenti necessari per una soluzione wireless sicurawireless sicuraPossibili scenari di configurazionePossibili scenari di configurazioneProgettazione della configurazione Progettazione della configurazione ottimale dei componentiottimale dei componenti

Quando si progetta la sicurezza per una rete wireless, considerare : Quando si progetta la sicurezza per una rete wireless, considerare :

Soluzioni sicure di autenticazione e autorizzazione Protezione dei dati Configurazione sicura dei Wireless Access Point Configurazione e gestione sicura dell’infrastruttura

Soluzioni sicure di autenticazione e autorizzazione Protezione dei dati Configurazione sicura dei Wireless Access Point Configurazione e gestione sicura dell’infrastruttura

Perchè rete wireless sicura?Perchè rete wireless sicura?

Minacce alle reti wirelessMinacce alle reti wireless

Rilevamento e furto di informazioni confidenziali (eavesdropping)Accesso non autorizzato ai dati (intercettazioni e modifiche)Impersonificazione di un client autorizzato (spoofing, vengono utilizzati strumenti per “captare” SSID di rete e validi MAC dei client)Interruzione del servizio wireless (attacchi DoS agli access point)Accesso non autorizzato a Internet (usare le reti wireless circostanti per collegarsi a Internet in maniera fraudolenta)Minacce accidentali (chi non ha intenzione di collegarsi a rete wireless, ma il suo pc lo fa involontariamente captando il segnale wireless)Setup di reti “home-wireless” non sicure (chi porta il proprio portatile a casa, e lì lo connette ad una rete wireless non sicura, con rischio di furto dei dati o entrata di worm e virus nel portatile)

Rilevamento e furto di informazioni confidenziali (eavesdropping)Accesso non autorizzato ai dati (intercettazioni e modifiche)Impersonificazione di un client autorizzato (spoofing, vengono utilizzati strumenti per “captare” SSID di rete e validi MAC dei client)Interruzione del servizio wireless (attacchi DoS agli access point)Accesso non autorizzato a Internet (usare le reti wireless circostanti per collegarsi a Internet in maniera fraudolenta)Minacce accidentali (chi non ha intenzione di collegarsi a rete wireless, ma il suo pc lo fa involontariamente captando il segnale wireless)Setup di reti “home-wireless” non sicure (chi porta il proprio portatile a casa, e lì lo connette ad una rete wireless non sicura, con rischio di furto dei dati o entrata di worm e virus nel portatile)

Configurazione di Default Configurazione di Default War Driving / War ChalkingWar Driving / War Chalking

Linux ToolsLinux Tools

AirCrackAirCrack

AirSnarfAirSnarf

AirSnortAirSnort

AsleapAsleap

Auditor**Auditor**

DriftNetDriftNet

Wireshark**Wireshark**

Fake APFake AP

HotSpotterHotSpotter

Kismet**Kismet**

PrismdumpPrismdump

THC-WardriveTHC-Wardrive

WarLinuxWarLinux

WaveStumblerWaveStumbler

WEP-AttackWEP-Attack

WEP-CrackWEP-Crack

Whoppix**Whoppix**

Wifi-ScannerWifi-Scanner

WPA CrackerWPA Cracker

Windows ToolsWindows Tools

AerosolAerosolAirCrackAirCrackAPSniffAPSniffAPToolsAPToolsWireshark**Wireshark**Netstumbler**Netstumbler**StreetStumblerStreetStumblerTHC ScanTHC ScanWebStumblerWebStumblerWinDumpWinDumpWlan-ExpertWlan-Expert

Attacco ad una rete wirelessAttacco ad una rete wireless

Tools utilizzati: Tools utilizzati: Portatile con scheda 802.11b/gPortatile con scheda 802.11b/g

GPSGPS

KismetKismet

AireplayAireplay

AirdumpAirdump

AircrackAircrack

WiresharkWireshark

Automobile Automobile

I nostri toolsI nostri tools

Step1: Trovare la rete da Step1: Trovare la rete da attaccareattaccare

Per prima cosa abbiamo usato Kismet per Per prima cosa abbiamo usato Kismet per trovare una rete wireless disponibiletrovare una rete wireless disponibile

Abbiamo cercato la rete col segnale più Abbiamo cercato la rete col segnale più forteforte

Abbiamo mappato la posizione degli Abbiamo mappato la posizione degli access point usando il GPSaccess point usando il GPS

Netstumbler per Windows è capace di Netstumbler per Windows è capace di mappare automaticamente la posizione mappare automaticamente la posizione dell’access point grazie alla funzionalità dell’access point grazie alla funzionalità GPS integrataGPS integrata

WarDrivingWarDriving

Step 2: Scegliere la rete da Step 2: Scegliere la rete da attaccareattaccare

Abbiamo scelto il nostro target…Abbiamo scelto il nostro target…

Kismet ci indica se la rete è protetta o Kismet ci indica se la rete è protetta o meno (encrypted)meno (encrypted)

In più usiamo WireShark per avere altre In più usiamo WireShark per avere altre informazioni sulla reteinformazioni sulla rete

Step3: Analisi della rete WLANStep3: Analisi della rete WLAN

La WLAN ha il SSID visibileLa WLAN ha il SSID visibile

Il SSID è “universus wlan” Il SSID è “universus wlan” Ci sono diversi access pointCi sono diversi access point

Ci sono diversi utenti collegatiCi sono diversi utenti collegati

Open authentication methodOpen authentication method

La WLAN è cifrata con una chiave WEP a La WLAN è cifrata con una chiave WEP a 104bit104bit

La WLAN non sta utilizzando il protocollo La WLAN non sta utilizzando il protocollo 802.1x802.1x

Step4: Cracking the WEP keyStep4: Cracking the WEP key

Settiamo il driver della nostra scheda di Settiamo il driver della nostra scheda di rete wireless in Monitor Moderete wireless in Monitor Mode

Tentiamo un attacco di ARP Injection con Tentiamo un attacco di ARP Injection con Aireplay, per velocizzare il traffico e Aireplay, per velocizzare il traffico e collezionare in poco tempo il maggior collezionare in poco tempo il maggior numero di IV (Initialization Vector)numero di IV (Initialization Vector)

Catturiamo i pacchetti con AirdumpCatturiamo i pacchetti con Airdump

Dopo un pò di tempo Aircrack riesce a Dopo un pò di tempo Aircrack riesce a trovare la chiave WEP della retetrovare la chiave WEP della rete

Step5: SniffingStep5: Sniffing

Una volta trovata la chiave WEP e Una volta trovata la chiave WEP e configurato la scheda di rete, ci associamo configurato la scheda di rete, ci associamo all’ AP. Ci viene fornito un indirizzo ip ed all’ AP. Ci viene fornito un indirizzo ip ed entriamo nella WLANentriamo nella WLAN

Tuttavia nella rete è presente un proxy con Tuttavia nella rete è presente un proxy con una pagina di autenticazione web protetta una pagina di autenticazione web protetta da SSL. Non riusciamo ad entrare nella da SSL. Non riusciamo ad entrare nella rete e a navigare in Internetrete e a navigare in Internet

Cominciamo a sniffare il traffico con Cominciamo a sniffare il traffico con WiresharkWireshark

WiresharkWireshark

Step6: Sniffing continued…Step6: Sniffing continued…

In una WLAN tutti i pc collegati sono peer, In una WLAN tutti i pc collegati sono peer, quindi è facile sniffare tutti i client connessiquindi è facile sniffare tutti i client connessi

Nel giro di un’ora riusciamo a sniffare il Nel giro di un’ora riusciamo a sniffare il traffico SMTP, che è in chiaro, e ci traffico SMTP, che è in chiaro, e ci procuriamo le credenziali di accesso di un procuriamo le credenziali di accesso di un paio di utentipaio di utenti

Cosa siamo riusciti ad Cosa siamo riusciti ad ottenere?ottenere?

Accesso completo alla WLANAccesso completo alla WLAN

Accesso completo alla LAN interna Accesso completo alla LAN interna dell’aziendadell’azienda

Accesso ad InternetAccesso ad Internet

Accesso ai server utilizzando le credenziali Accesso ai server utilizzando le credenziali sniffate degli utentisniffate degli utenti

Altre modalità di accessoAltre modalità di accesso

Invece di sniffare un login valido, potevamo Invece di sniffare un login valido, potevamo usare un exploit per tentare di trovare una usare un exploit per tentare di trovare una vulnerabilità nota del proxy server, che non fosse vulnerabilità nota del proxy server, che non fosse già stata riparatagià stata riparata

Potevamo individuare IP e MAC address di un Potevamo individuare IP e MAC address di un utente connesso e farlo disconnettere dalla rete, utente connesso e farlo disconnettere dalla rete, in modo da poter utilizzare la sua sessione di in modo da poter utilizzare la sua sessione di lavoro lavoro

Questi metodi sono rischiosi perchè avremmo Questi metodi sono rischiosi perchè avremmo potuto essere individuatipotuto essere individuati

In ogni caso…la rete è In ogni caso…la rete è compromessa!compromessa!

La maggior parte delle reti wireless sono La maggior parte delle reti wireless sono molto meno sicure dell’esempio riportatomolto meno sicure dell’esempio riportato

Avere una rete wireless significa mettere Avere una rete wireless significa mettere un”punto rete” fuori dalla propria azienda, un”punto rete” fuori dalla propria azienda, a disposizione di tutti, se non adottiamo le a disposizione di tutti, se non adottiamo le dovute precauzionidovute precauzioni

FARE WARDRIVING SIGNIFICA VIOLARE FARE WARDRIVING SIGNIFICA VIOLARE

LA LEGGE ITALIANALA LEGGE ITALIANA Art. 615 terArt. 615 ter

Accesso abusivo ad un sistema informatico o Accesso abusivo ad un sistema informatico o telematicotelematico

Art. 617 quaterArt. 617 quater Intercettazione, impedimento o interruzione illecita di Intercettazione, impedimento o interruzione illecita di comunicazioni informatiche o telematichecomunicazioni informatiche o telematiche

Art. 617 quinquiesArt. 617 quinquiesInstallazione di apparecchiature atte ad intercettare, Installazione di apparecchiature atte ad intercettare, impedire od interrompere comunicazioni informatiche impedire od interrompere comunicazioni informatiche o telematicheo telematiche

Gli standard wirelessGli standard wirelessStandardStandard DescrizioneDescrizione

802.11802.11 Specifica base che definisce i concetti di trasmissione Specifica base che definisce i concetti di trasmissione per le reti wirelessper le reti wireless

802.11a802.11a

Velocità di trasmissione fino a 54 MbpsVelocità di trasmissione fino a 54 Mbps

Range di frequenza 5 GhzRange di frequenza 5 Ghz

Ottima velocità, poche interferenze, non compatibileOttima velocità, poche interferenze, non compatibile

802.11b802.11b

Velocità di trasmissione fino a 11 MbpsVelocità di trasmissione fino a 11 Mbps

Range di frequenza 2,4 GhzRange di frequenza 2,4 Ghz

Minor velocità, possibili interferenze, basso costoMinor velocità, possibili interferenze, basso costo

802.11g802.11g

Velocità di trasmissione fino a 54 Mbps Velocità di trasmissione fino a 54 Mbps

Range di frequenza 2,4 GhzRange di frequenza 2,4 Ghz

Ottima velocità, possibili interferenze, compatibile .11bOttima velocità, possibili interferenze, compatibile .11b

802.11i802.11i Stabilisce processi standard di autenticazione e Stabilisce processi standard di autenticazione e crittazione sulle reti wirelesscrittazione sulle reti wireless

802.1X802.1X - uno standard che definisce un meccanismo di controllo delle autenticazioni e degli accessi ad una rete e, come opzione, definisce un meccanismo di gestione delle chiavi usate per proteggere il traffico

802.1X802.1X - uno standard che definisce un meccanismo di controllo delle autenticazioni e degli accessi ad una rete e, come opzione, definisce un meccanismo di gestione delle chiavi usate per proteggere il traffico

WEPWEPProtocollo 802.11 progettato per dare sicurezza ai dati in transito su reti wireless (…ma poco sicuro!!!)Protocollo 802.11 progettato per dare sicurezza ai dati in transito su reti wireless (…ma poco sicuro!!!)

Crittazione dei datiCrittazione dei dati

Integrità dei datiIntegrità dei dati

Static WEP: difficile da gestire e facilmente perforabile con strumenti di attacco liberamente disponibili Static WEP: difficile da gestire e facilmente perforabile con strumenti di attacco liberamente disponibili

Dynamic WEP: miglior sicurezza dello static WEP, ma da usare solo come soluzione temporanea prima di implementare WPA o WPA2

Dynamic WEP: miglior sicurezza dello static WEP, ma da usare solo come soluzione temporanea prima di implementare WPA o WPA2

Oggi si usano 2 standard WEP :

Fornisce le seguenti caratteristiche crittografiche:

WEPWEPAutenticazione e CrittografiaAutenticazione e Crittografia

Lavora al livello data linkLavora al livello data link

Richiede la Richiede la stessastessa secret key condivisa tra secret key condivisa tra tutti i sistemi in comunicazione (PC e AP)tutti i sistemi in comunicazione (PC e AP)

Fornisce Autenticazione e CrittografiaFornisce Autenticazione e Crittografia

Autenticazione generata utilizzando Autenticazione generata utilizzando cifratura Challenge/Responsecifratura Challenge/Response

Autenticazione per device e non per utenteAutenticazione per device e non per utente

WEPWEPMetodi di autenticazioneMetodi di autenticazione

Open authentication:Open authentication:Consente ad ogni device di autenticarsi e Consente ad ogni device di autenticarsi e quindi di comunicare con l’access point. quindi di comunicare con l’access point.

Usando questa autenticazione ogni device Usando questa autenticazione ogni device wireless può autenticarsi con AP, ma la wireless può autenticarsi con AP, ma la comunicazione avviene solo se le chiavi WEP comunicazione avviene solo se le chiavi WEP coincidono.coincidono.

802.11 open system 802.11 open system authenticationauthentication

Identificazione basata sullo scambio di Identificazione basata sullo scambio di due indirizzi MACdue indirizzi MAC

Open System Authentication Request

Open System Authentication Response

Wireless client Wireless AP

WEPWEPMetodi di autenticazioneMetodi di autenticazione

Shared key:Shared key:L’AP invia un testo di challenge in chiaro ad L’AP invia un testo di challenge in chiaro ad ogni device che cerca di comunicare ogni device che cerca di comunicare

Il device che richiede l’autenticazione cripta il Il device che richiede l’autenticazione cripta il testo di challenge e lo invia all’APtesto di challenge e lo invia all’AP

Se il testo di challenge è criptato Se il testo di challenge è criptato correttamente l’AP ritiene autenticato il devicecorrettamente l’AP ritiene autenticato il device

C’è un problema fondamentale:C’è un problema fondamentale: Testo in Testo in chiaro e testo criptato sono entrambi chiaro e testo criptato sono entrambi disponibili agli attaccantidisponibili agli attaccanti

802.11 shared key 802.11 shared key authenticationauthentication

Scambio di 4 messaggi che usano una chiave Scambio di 4 messaggi che usano una chiave segreta condivisasegreta condivisa

Shared Key Authentication Request

Shared Key Authentication Response (w/challenge text)

Shared Key Authentication Request (w/encrypted challenge)

Shared Key Authentication ResponseWireless client Wireless AP

Non raccomandatoNon raccomandatoE’ possibile effettuare attacchi di “brute force” per E’ possibile effettuare attacchi di “brute force” per individuare la chiave segreta condivisaindividuare la chiave segreta condivisa

Vulnerabilità di WEPVulnerabilità di WEPNon è stato progettato pensando alla Non è stato progettato pensando alla

Sicurezza !Sicurezza !

Buone intenzioniBuone intenzioniUsa una secret keyUsa una secret keyChecksum cifrato (con shared key) per garantire l’integrità dei datiChecksum cifrato (con shared key) per garantire l’integrità dei datiUsa l’algoritmo di cifratura RC4Usa l’algoritmo di cifratura RC4

PeròPeròLa chiave è “condivisa”La chiave è “condivisa”Initialization Vector (IV) usato per cifratura è di soli 24 bit (RC4 consente IV Initialization Vector (IV) usato per cifratura è di soli 24 bit (RC4 consente IV di 40 - 128 bit)di 40 - 128 bit)

Nessuna gestione della chiaveNessuna gestione della chiaveRende il protocollo vulnerabile (Rende il protocollo vulnerabile (“eavesdropping” & “tampering”)“eavesdropping” & “tampering”)Possibili compromissione di confidentiality e data integrity Possibili compromissione di confidentiality e data integrity Scarso controllo di accesso. Scarso controllo di accesso.

Vulnerabilità del WEPVulnerabilità del WEP

Può essere decifrato sia nella variante a 64 bit che in quella a 128bit Può essere decifrato sia nella variante a 64 bit che in quella a 128bit (tool disponibili in Internet es. Airsnort)(tool disponibili in Internet es. Airsnort)Le chiavi WEP statiche sono ottenibili con alcune migliaia di Le chiavi WEP statiche sono ottenibili con alcune migliaia di “Pacchetti Deboli”“Pacchetti Deboli”In base al traffico di rete, possono essere necessarie da poche ore a In base al traffico di rete, possono essere necessarie da poche ore a alcuni giornialcuni giorniSchede WLAN più recenti vengono progettate per minimizzare la Schede WLAN più recenti vengono progettate per minimizzare la generazione di “Pacchetti Deboli”generazione di “Pacchetti Deboli”Altri attacchi: Altri attacchi:

WEP Dictionary AttackWEP Dictionary AttackAP abusiviAP abusivi

Non c’è mutua autenticazione. Non c’è mutua autenticazione. Un AP autentica un client ma i client non autenticano l’APUn AP autentica un client ma i client non autenticano l’AP

Accessi non autorizzatiAccessi non autorizzatiSono autenticati solo i device (gli utenti no)Sono autenticati solo i device (gli utenti no)

Vulnerabilità di WEPVulnerabilità di WEPPossibili alternative a WEP?Possibili alternative a WEP?

Soluzioni Alternative

802.1x Aggiunge a WEP le caratteristiche del protocollo 802.1x (meccanismi di autenticazione e autorizzazione, rotazione della chiave WEP) per mitigarne le principali debolezze e per usare un server RADIUS enterprise centralizzando i directory service.

WPA WPA risolve i problemi di WEP utilizzando una tecnica di cifratura complessa (TKIP: temporal key integrity protocol). Ci saranno ulteriori miglioramenti con lo standard 802.11i.

VPN VPN, creano un tunnel attraverso Internet. Sono usate nell’accesso dial-up da remoto. La tecnologia VPN può utilizzare una cifratura forte e può anche fornire l’autenticazione per utenti e terminali wireless utilizzando RADIUS.

Combinazione di tecnologie

Combinazione delle tecnologie esistenti.

802.11i802.11i

Emendamento creato appositamente per Emendamento creato appositamente per la sicurezzala sicurezza

Concetto critico di Robust Security Concetto critico di Robust Security Network (RSN)Network (RSN)

Una WLAN è considerata RSN se tutti i Una WLAN è considerata RSN se tutti i dispostivivi usano la Robust Security dispostivivi usano la Robust Security Network Authentication (RSNA)Network Authentication (RSNA)

Wi-Fi Protected Access (WPA)Wi-Fi Protected Access (WPA)

WPA e WPA2 forniscono le seguenti caratteristiche crittografiche:WPA e WPA2 forniscono le seguenti caratteristiche crittografiche:

Crittazione dei dati, usati con gli standard di autenticazione 802.1XCrittazione dei dati, usati con gli standard di autenticazione 802.1X

Integrità dei datiIntegrità dei dati

Protezione da attacchi di tipo “replay”Protezione da attacchi di tipo “replay”

Operano a livello MAC (Media Access Control) Operano a livello MAC (Media Access Control)

Wi-Fi Protected Access (WPA) Wi-Fi Protected Access (WPA) Quick overviewQuick overview

Standard interim su cui si sono Standard interim su cui si sono accordati i wireless vendorsaccordati i wireless vendors

Contiene un sottoinsieme delle feature Contiene un sottoinsieme delle feature di sicurezza che sono nello standard di sicurezza che sono nello standard 802.11i (è già da tempo disponibile)802.11i (è già da tempo disponibile)

Wi-Fi Protected Access (WPA) Wi-Fi Protected Access (WPA) Caratteristiche di sicurezzaCaratteristiche di sicurezza

AutenticazioneAutenticazioneAutenticazione 802.1x è obbligatoria in WPA (EAP o Autenticazione 802.1x è obbligatoria in WPA (EAP o preshared key in SOHO)preshared key in SOHO)

Cifratura e data integrityCifratura e data integrityTemporal Key Integrity Protocol (TKIP) rimpiazza Temporal Key Integrity Protocol (TKIP) rimpiazza WEP per alcune operazioniWEP per alcune operazioniNuovo algoritmo di message integrity check (MIC) che Nuovo algoritmo di message integrity check (MIC) che utilizza il Michael algorithmutilizza il Michael algorithmWPA definisce l’uso di Advanced Encryption Standard WPA definisce l’uso di Advanced Encryption Standard (AES) come un sostituto opzionale (AES) come un sostituto opzionale per la cifratura per la cifratura WEP (dipende dalle funzionalità hardware)WEP (dipende dalle funzionalità hardware)

WPA risolve molte delle debolezze di WEPWPA risolve molte delle debolezze di WEP

Wi-Fi Protected Access (WPA) Wi-Fi Protected Access (WPA) Disponibilità per la piattaforma WindowsDisponibilità per la piattaforma Windows

Windows VistaWindows Vista

Windows Server 2008Windows Server 2008

Windows XPWindows XPService Pack 2Service Pack 2

Service Pack 1 con il “Wireless Update Rollup Service Pack 1 con il “Wireless Update Rollup Package per Windows XP”Package per Windows XP”

Windows Server 2003Windows Server 2003Service Pack 1 Service Pack 1

Richiede la modifica del firmware sulle schede Richiede la modifica del firmware sulle schede WLAN e sugli Access PointWLAN e sugli Access Point

WPA2WPA2Caratteristiche di sicurezzaCaratteristiche di sicurezza

Rispetta lo standard IEEE 802.11i Rispetta lo standard IEEE 802.11i

WPA2 EnterpriseWPA2 EnterpriseUsa 802.1X and EAP per l’autenticazioneUsa 802.1X and EAP per l’autenticazione

WPA2 Personal (WPA2-PSK)WPA2 Personal (WPA2-PSK)Usa una preshared key per l’autenticazioneUsa una preshared key per l’autenticazione

Encryption methodsEncryption methodsTKIPTKIP

AESAES

WPA2WPA2

Attualmente è il più sicuroAttualmente è il più sicuro

Richiede un Richiede un aggiornamento del firmwareaggiornamento del firmware

Nelle autenticazioni 802.1x usa una cache Nelle autenticazioni 802.1x usa una cache che gli permette di utilizzare il FAST che gli permette di utilizzare il FAST ROAMING (PMK cache, Pairwise Master ROAMING (PMK cache, Pairwise Master Key)Key)

AES è obbligatorio (vengono cifrati 128 bit AES è obbligatorio (vengono cifrati 128 bit di dati alla volta con una chiave di cifratura di dati alla volta con una chiave di cifratura a 128 bit!)a 128 bit!)

Wi-Fi Protected Access 2 (WPA2) Wi-Fi Protected Access 2 (WPA2) Disponibilità per la piattaforma WindowsDisponibilità per la piattaforma Windows

Windows VistaWindows Vista

Windows Server 2008Windows Server 2008

Windows XPWindows XPService Pack 2 con il Wireless Client Update Service Pack 2 con il Wireless Client Update per Windows XPper Windows XP

Windows Server 2003Windows Server 2003Service Pack 2 Service Pack 2

Richiede la modifica del firmware sulle schede Richiede la modifica del firmware sulle schede WLAN e sugli Access PointWLAN e sugli Access Point

Protocollo IEEE 802.1XProtocollo IEEE 802.1XProtocollo IEEE 802.1XProtocollo IEEE 802.1X

Protocollo IEEE 802.1XProtocollo IEEE 802.1X

Standard IEEE per reti Locali e Standard IEEE per reti Locali e metropolitane che utilizza metropolitane che utilizza Port-Based Port-Based Network Access ControlNetwork Access Control

Approvato da IEEE-SA Standards Board il 14 Approvato da IEEE-SA Standards Board il 14 Giugno 2001Giugno 2001(http://standards.ieee.org/getieee802/download/802.1X-2001.pdf)(http://standards.ieee.org/getieee802/download/802.1X-2001.pdf)

Approvato da American National Standards Approvato da American National Standards Institute (ANSI) il 25 Ottobre 2001Institute (ANSI) il 25 Ottobre 2001

Protocollo IEEE 802.1XProtocollo IEEE 802.1X

Definisce un meccanismo di Autenticazione Definisce un meccanismo di Autenticazione e Autorizzazione per Port-based network e Autorizzazione per Port-based network devices (IEEE 802 LAN)devices (IEEE 802 LAN)

L’obiettivo è impedire l’accesso alle porte L’obiettivo è impedire l’accesso alle porte da parte dei device se il processo di da parte dei device se il processo di Autenticazione e Autorizzazione fallisceAutenticazione e Autorizzazione fallisce

Si basa su tecnologie esistenti:Si basa su tecnologie esistenti:Extensible Authentication Protocol (EAP)Extensible Authentication Protocol (EAP)

Remote Authentication Dial-In User Service Remote Authentication Dial-In User Service (RADIUS)(RADIUS)

Protocollo IEEE 802.1XProtocollo IEEE 802.1X

Si applica a tutte le tecnologie IEEE 802 Si applica a tutte le tecnologie IEEE 802 (anche Ethernet)(anche Ethernet)

Non è specifico per reti wirelessNon è specifico per reti wireless

Si applica al Layer 2 (ISO/OSI): Data Link Si applica al Layer 2 (ISO/OSI): Data Link LayerLayer

Usa l’infrastruttura di rete, di switching e di Usa l’infrastruttura di rete, di switching e di routing esistenterouting esistente

Concetti sviluppati da 3Com, HP e Concetti sviluppati da 3Com, HP e MicrosoftMicrosoft

Protocollo IEEE 802.1XProtocollo IEEE 802.1X

Cos’è la Network Access Authentication?Cos’è la Network Access Authentication?Un meccanismo tramite cui l’accesso alla Un meccanismo tramite cui l’accesso alla rete è ristretto alle entità autorizzaterete è ristretto alle entità autorizzate

Usa EAP per trasferire le informazioni di Usa EAP per trasferire le informazioni di autenticazione tra il client e il server di autenticazione tra il client e il server di autenticazioneautenticazione

Dopo autenticazione, la sessione deve Dopo autenticazione, la sessione deve essere autorizzataessere autorizzata

Protocollo IEEE 802.1XProtocollo IEEE 802.1X

Authenticator (es AP)

Supplicant

Rete aziendaleRete Semi-Pubblica

AuthenticationServer

(es. RADIUS)

EAP Over Wireless (EAPOW)

EAP over LAN (EAPOL)

EAP Over RADIUS

SupplicantNon-802.1X

Supplicant: entità (client/user) che viene autenticata dall’Authenticator

Authenticator: entità (NAS, AP) che facilità l’autenticazione di altre entità

AuthenticationServer : entità (RADIUS Server) che fornisce

un servizio di autenticazione a un autenticatore

Protocollo IEEE 802.1XProtocollo IEEE 802.1X Un passo avantiUn passo avanti

RADIUSRADIUS: Remote Authentication Dial-In User : Remote Authentication Dial-In User ServiceService

PKIPKI: Public Extensible Key Infrastructure: Public Extensible Key Infrastructure

EAPEAP: Extensible Authentication Protocol: Extensible Authentication Protocol

PEAPPEAP: Protected Extensible Authentication Protocol: Protected Extensible Authentication Protocol

Active DirectoryActive Directory: per migliorare gestione, affidabilità : per migliorare gestione, affidabilità e sicurezza e sicurezza

Per una implementazione sicura con IEEE 802.11, si usano:

RADIUSRADIUSRemote Authentication Dial-In User Remote Authentication Dial-In User ServiceService

IASIASInternet Authentication ServiceInternet Authentication Service

RADIUSRADIUSRemote Authentication Dial-In User Remote Authentication Dial-In User ServiceService

IASIASInternet Authentication ServiceInternet Authentication Service

RADIUSRADIUSOverviewOverview

Remote Authentication Dial-In User Remote Authentication Dial-In User Service (RADIUS)Service (RADIUS)

RFCs 2865 e 2866RFCs 2865 e 2866

Fornisce Autenticazione, Autorizzazione e Fornisce Autenticazione, Autorizzazione e Accounting centralizzati (AAA) per:Accounting centralizzati (AAA) per:

Access Point (AP) WirelessAccess Point (AP) Wireless

Authenticating Ethernet switchAuthenticating Ethernet switch

Virtual private network (VPN) serverVirtual private network (VPN) server

Altri Network Access Server (eg: NAS for Altri Network Access Server (eg: NAS for PSTN)PSTN)

RADIUSRADIUSChiavi di CifraturaChiavi di Cifratura

RADIUS genera chiavi di sessione per-userRADIUS genera chiavi di sessione per-userUsate per la cifratura WEP e WPAUsate per la cifratura WEP e WPARADIUS server manda la chiave di sessione all’Access RADIUS server manda la chiave di sessione all’Access Point (cifrata con lo shared secret AP - RADIUS)Point (cifrata con lo shared secret AP - RADIUS)

Access point ha una global WEP keyAccess point ha una global WEP keyUsata durante l’autenticazione del client all’APUsata durante l’autenticazione del client all’APInviata nel messaggio EAPOW-keyInviata nel messaggio EAPOW-keyCifrata con la chiave di sessioneCifrata con la chiave di sessione

Le chiavi sono rigenerate quando…Le chiavi sono rigenerate quando…La chiave scade (60 minuti di default per WEP e 8 ore La chiave scade (60 minuti di default per WEP e 8 ore per WPA)per WPA)Il Client si connette a un altro APIl Client si connette a un altro AP

IASIASOverviewOverview

Internet Authentication ServiceInternet Authentication ServiceVersione Microsoft di RADIUS Versione Microsoft di RADIUS Fornito con Windows Server FamilyFornito con Windows Server Family

Usa Active Directory come database degli Usa Active Directory come database degli account utenteaccount utente

Usa le credenziali degli utenti di Dominio per Usa le credenziali degli utenti di Dominio per l’autenticazionel’autenticazionePer l’Autorizzazione usa le proprietà di dial-in Per l’Autorizzazione usa le proprietà di dial-in dell’utente e le remote access policydell’utente e le remote access policy

Supporto per policy sofisticate basate su gruppi, Supporto per policy sofisticate basate su gruppi, access medium, data/ora, ecc.access medium, data/ora, ecc.

IASIASRemote Access PolicyRemote Access Policy

Insieme ordinato di regole Insieme ordinato di regole

Definiscono le regole di autorizzazione delle Definiscono le regole di autorizzazione delle connessioni connessioni

Basate su:Basate su:CondizioniCondizioni

Impostazioni del ProfiloImpostazioni del Profilo

Profilo e proprietà di dial-in dell’account Profilo e proprietà di dial-in dell’account definiscono le restrizioni della connessionedefiniscono le restrizioni della connessione

IASIASAutorizzazioni per WirelessAutorizzazioni per Wireless

Remote access permission per gli account utenteRemote access permission per gli account utente

Remote access policy per tipo di connessione Remote access policy per tipo di connessione wireless e per gruppowireless e per gruppo

CondizioniCondizioni

NAS-Port-Type=Wireless-IEEE 802.11NAS-Port-Type=Wireless-IEEE 802.11

Windows-Groups membership (eg = WirelessUsers)Windows-Groups membership (eg = WirelessUsers)

Impostazioni del ProfiloImpostazioni del Profilo

CifraturaCifratura

Protocollo di autenticazione (EAP-TLS o PEAP)Protocollo di autenticazione (EAP-TLS o PEAP)

IASIASInfrastruttura generaleInfrastruttura generale

AP Wireless

Server VPN

Server Dial-up

Proxy IAS

Client

Serverd’accesso

ProtocolloRADIUS

Server IAS

Active Directory

EAPEAPExtensible Authentication ProtocolExtensible Authentication ProtocolEAPEAPExtensible Authentication ProtocolExtensible Authentication Protocol

EAPEAPOverviewOverview

Framework per specificare i metodi di Framework per specificare i metodi di autenticazioneautenticazione

Permette di scegliere i metodi di Permette di scegliere i metodi di autenticazioneautenticazione

Non ha sicurezza built-inNon ha sicurezza built-inI metodi di autenticazione devono incorporare I metodi di autenticazione devono incorporare metodologie di sicurezzametodologie di sicurezza

EAPEAPFlusso di Autenticazione WirelessFlusso di Autenticazione Wireless

ServerRADIUS

Messaggio EAP

APWireless

ClientWireless Messaggio RADIUS

Conversazione EAP

EAPEAPEAP in EAP in IEEE 802.1xIEEE 802.1x

IEEE 802.1x supporta nativamente MD5-IEEE 802.1x supporta nativamente MD5-Challenge (CHAP) nell’autenticazione EAPChallenge (CHAP) nell’autenticazione EAP

MD5 Challenge è vulnerabile agli attacchi MD5 Challenge è vulnerabile agli attacchi a dizionarioa dizionario

MD5 challengeMD5 challenge NON è appropriato per un NON è appropriato per un accesso wireless sicuroaccesso wireless sicuro

PEAPPEAPProtected EAPProtected EAP

Metodo di Autenticazione basato su EAPMetodo di Autenticazione basato su EAP

Usa un canale cifrato durante Usa un canale cifrato durante l’autenticazione EAPl’autenticazione EAP

E’ richiesto un certificato sul server E’ richiesto un certificato sul server RADIUS (per autenticare il server)RADIUS (per autenticare il server)

Elimina gli attacchi a dizionario off-line Elimina gli attacchi a dizionario off-line contro le passwordcontro le password

Come lavora 802.1X con PEAP Come lavora 802.1X con PEAP e password e password

Wireless Client RADIUS (IAS)

11Client

Connect

Wireless Access Point

22 ClientAuthentication

ServerAuthentication

Mutual Key Determination

44

55

33 Key Distribution

AuthorizationWLAN Encryption

Internal Network

EAP/TLSEAP/TLSCertificato utenteCertificato utente

L’utente ha il proprio certificato clientL’utente ha il proprio certificato client

Logon al Dominio tramite il certificato (no Logon al Dominio tramite il certificato (no password) password)

Mutua Autenticazione:Mutua Autenticazione:RADIUS RADIUS Client Client

Necessaria una PKI per gestire i certificatiNecessaria una PKI per gestire i certificati

IEEE 802.1X associato a IEEE IEEE 802.1X associato a IEEE 802.11802.11

IEEE 802.1X associato a IEEE IEEE 802.1X associato a IEEE 802.11802.11

802.1X Over 802.11802.1X Over 802.11Supplicant

(client wireless)Authenticator(Access Point)

Authentication Server(Server RADIUS)

802.11 association802.11 association

EAPOL-start

EAP-request/identity

EAP-response/identity

RADIUS-access-request

EAP-request RADIUS-access-challenge

EAP-response (credentials)

RADIUS-access-request

EAP-success RADIUS-access-accept

EAPOW-key (WEP)

Accesso bloccato

Access allowed

IEEE 802.1X protocolIEEE 802.1X protocolAssociazioneAssociazione

Verso la LAN l’Autenticatore ha due “porte” logiche Verso la LAN l’Autenticatore ha due “porte” logiche (controllata e non controllata)(controllata e non controllata)

L’associazione 802.11 avviene inizialmente utilizzando la L’associazione 802.11 avviene inizialmente utilizzando la porta non controllataporta non controllata

Deve parlare con l’AP e ottenere un indirizzo IPDeve parlare con l’AP e ottenere un indirizzo IP

E’ permesso solo l’accesso all’AP (porta non controllata) E’ permesso solo l’accesso all’AP (porta non controllata) fino a che non si è autenticati con successofino a che non si è autenticati con successo

AP scarta il traffico non-EAPOLAP scarta il traffico non-EAPOL

Dopo che la chiave è stata inviata (EAPOW-key), l’accesso Dopo che la chiave è stata inviata (EAPOW-key), l’accesso attraverso l’AP è permesso tramite la porta controllataattraverso l’AP è permesso tramite la porta controllata

Prima dell’AutenticazionePrima dell’Autenticazione

CADirectory

DHCP

Wireless client(supplicant)

Server RADIUS(AuthN Server)

Access Point(Authenticator)

Aria

Radio Controlled port: impedisce ai client l’accesso alla LAN

Radio Uncontrolled port: permette all’autenticatore di contattare il server di autenticazione

Dopo l’AutenticazioneDopo l’Autenticazione

Wireless client(supplicant)

Aria

Radio Controlled port: adesso permette al supplicant di accedere alla LAN (DHCP releases an IP address)

CADirectory

DHCP

Server RADIUS(AuthN Server)

Access Point(Authenticator)

PEAP PEAP Windows domain logonWindows domain logon

User inserisce le proprie

credenziali

IAS richiede identità client e invia proprio certificato per creazione

canale TLS

Client requests IP Address

DHCP rilascia IPClient invia le

credenziali al DC (Kerberos)

DC verifica credenziali e invia TGT (Kerberos)

Chiave WEP

Client invia credenziali proprie e utente su

canale TLS

AP permette traffico sulla porta controllata

Porta controllata

Porta non controllata

AP permette il traffico sulla porta non controllata

IAS

DHCP

DC

Access Point

IAS valida utente e computer e quindi invia la chiave di

sessione WEP

Canale TLS

1. Richiesta di connessione wireless2. Connessione wireless riuscita

IEEE 802.1X protocolIEEE 802.1X protocolMiglioramenti nella sicurezzaMiglioramenti nella sicurezza

Cosa aggiunge 802.1x alla sicurezza WEP:Cosa aggiunge 802.1x alla sicurezza WEP:Autentica utenti e/o computer prima che il Autentica utenti e/o computer prima che il client ottenga un indirizzo IP validoclient ottenga un indirizzo IP valido

Gestisce le chiavi che possono essere usate Gestisce le chiavi che possono essere usate per fornire autenticazione, integrità e per fornire autenticazione, integrità e confidenzialità per-packetconfidenzialità per-packet

Effettua frequenti scambi di chiavi e chiavi Effettua frequenti scambi di chiavi e chiavi differenti sono usate per ogni clientdifferenti sono usate per ogni client

IEEE 802.1X con PEAPIEEE 802.1X con PEAPHacker Challenge 1/3Hacker Challenge 1/3

Gli attacchi per decifrare la chiave WEP Gli attacchi per decifrare la chiave WEP (Spoofing Attack e Sniffing) sono mitigati da (Spoofing Attack e Sniffing) sono mitigati da 802.1x e non possono essere più usati802.1x e non possono essere più usati

Di cosa Di cosa ha bisognoha bisogno un hacker per accedere a un hacker per accedere a una rete protetta da 802.1x con PEAP:una rete protetta da 802.1x con PEAP: Certificato della Root CA usata dal server Certificato della Root CA usata dal server

RADIUSRADIUS Non è obbligatorio se il client sceglie di Non è obbligatorio se il client sceglie di

non validare il certificato servernon validare il certificato server

IEEE 802.1X con PEAPIEEE 802.1X con PEAPHacker Challenge 2/3Hacker Challenge 2/3

Username e Password di un utente wireless Username e Password di un utente wireless autorizzatoautorizzato

Può essere ottenuto con :Può essere ottenuto con :

Chiamata che sembra provenire dall’ IT Chiamata che sembra provenire dall’ IT Department/Help Desk che richiede Department/Help Desk che richiede username/pwdusername/pwd

Falsa mail dall’ IT/help Desk, modificato Falsa mail dall’ IT/help Desk, modificato che richiede username/pwd, con un che richiede username/pwd, con un indirizzo “from” intercettato e un “reply to” indirizzo “from” intercettato e un “reply to” modificatomodificato

SOCIAL ENGINEERING

IEEE 802.1X con PEAPIEEE 802.1X con PEAPHacker Challenge 3/3 - EsempioHacker Challenge 3/3 - Esempio

Received: from EXMAIL (79.3.217.226) by mail.azienda.com (7.3.122) id 465FE2CB0054C0FF for [email protected]; Mon, 25 Jun 2007 12:57:39 +0200Message-ID: <000c01c7aa84$f482b440$1901a8c0@exmail>Reply-To: "IT Help Desk" <[email protected]>From: "IT Help Desk" <[email protected]>To: "Nicola Ferrini" <[email protected]>Subject: Modifica Password Sistema InformativoDate: Mon, 25 Jun 2007 12:57:21 +0200MIME-Version: 1.0

(omissis....)

Con la presente si comunica che a paritre dalla data di domani verranno modificate per ragioni di sicurezza tutte le password di accesso al sistema informativo aziendale.Pertanto si prega di voler comunicare i propri dati di accesso nella forma dominio\nome utente e la relativa password, facendo attenzione a rispettare le maiuscole e le minuscole.Grazie per la collaborazione

Monica Spizzico, IT HelpDesk Managerwww.azienda.com

IEEE 802.1X with EAP-TLSIEEE 802.1X with EAP-TLSHacker ChallengeHacker Challenge

Di cosa ha bisogno un hacker per accedere a una Di cosa ha bisogno un hacker per accedere a una rete protetta da 802.1x-EAP-TLSrete protetta da 802.1x-EAP-TLS

1.1. Il Certificato Utente (e/o computer) di un utente Il Certificato Utente (e/o computer) di un utente autorizzato a usare wirelessautorizzato a usare wireless

Non è semplice da ottenere con social Non è semplice da ottenere con social engineering o altri metodi. engineering o altri metodi.

La cosa migliore è rubare un laptop!La cosa migliore è rubare un laptop!

2.2. Username e Password per autenticarsi sul laptop Username e Password per autenticarsi sul laptop per accedere ai certificati nello storage protettoper accedere ai certificati nello storage protetto

Attacco brute force o social engineeringAttacco brute force o social engineering

IEEE 802.1X with EAP-TLSIEEE 802.1X with EAP-TLSAnalisi dei rischiAnalisi dei rischi

Controlli di Sicurezza applicati :Controlli di Sicurezza applicati :

Stessi di PEAP con metodo di Stessi di PEAP con metodo di Autenticazione Autenticazione miglioremigliore

Autenticazione è fatta utilizzando il certificato Autenticazione è fatta utilizzando il certificato utente dello user invece che username/passwordutente dello user invece che username/password

Certificato può essere salvato in:Certificato può essere salvato in:1.1. ““storage protetto” del Computer, a cui può accedere storage protetto” del Computer, a cui può accedere

solo l’utente dopo che ha fatto logon con Username & solo l’utente dopo che ha fatto logon con Username & Password validiPassword validi

2.2. Smart card che deve essere rimossa dal computer e a Smart card che deve essere rimossa dal computer e a cui si accede solo digitando il PIN (cui si accede solo digitando il PIN (2 factor 2 factor authenticationauthentication))

IEEE 802.1x IEEE 802.1x Vulnerabilità non risolteVulnerabilità non risolte

Debolezze di 802.11Debolezze di 802.11

Autenticazione/Cifratura per i pacchetti di gestione Autenticazione/Cifratura per i pacchetti di gestione (reassociate, disassociate) (reassociate, disassociate)

Altre debolezze di WEPAltre debolezze di WEP

Bit flipping con IV conosciuti (packet spoofing)Bit flipping con IV conosciuti (packet spoofing)

No IV replay protectionNo IV replay protection

Saranno risolti dai nuovi standard: Wi-Fi Protect Access Saranno risolti dai nuovi standard: Wi-Fi Protect Access (WPA) e 802.11i(WPA) e 802.11i

PEAP “user” vulnerabilityPEAP “user” vulnerability

Utente usa password deboli e non c’è una policy per Utente usa password deboli e non c’è una policy per imporre password sicureimporre password sicure

IEEE 802.1X protocolIEEE 802.1X protocolDenial of ServiceDenial of Service

802.11 messaggi associate/disassociate 802.11 messaggi associate/disassociate sono non autenticati e in chiarosono non autenticati e in chiaroAttacker può forgiare messaggi di Attacker può forgiare messaggi di disassociation causando Denial of Servicedisassociation causando Denial of ServiceTutti i client sono forzati a disassociarsi e Tutti i client sono forzati a disassociarsi e riassociarsi, il trasferimento dati è riassociarsi, il trasferimento dati è interrottointerrotto

IEEE 802.1xIEEE 802.1xDisponibilità nella piattaforma WindowsDisponibilità nella piattaforma Windows

Client: Windows XP SP2Client: Windows XP SP2 Windows Vista Windows Vista

Server: Windows Server 2000-2003 IASServer: Windows Server 2000-2003 IAS Windows Server 2008 IAS Windows Server 2008 IAS

Backporting a Windows 2000Backporting a Windows 2000Client e IAS devono avere SP3Client e IAS devono avere SP3

Client e IAS devono avere 802.1x client packClient e IAS devono avere 802.1x client pack ((KB 313664)KB 313664)

DEMODEMO

Riassumendo…Riassumendo…

Opzioni di autenticazioneOpzioni di autenticazione

Protected Extensible Authentication Protocol (PEAP) con le password (802.1X con PEAP-MS-CHAPv2)

Certificate Services (802.1X con EAP-TLS)

Wi-Fi Protected Access con chiavi pre-condivise(WPA-PSK)

La soluzione appropriataLa soluzione appropriata

Soluzione wireless

Ambiente tipico

Componenti di infrastruttura addizionali richiesti?

Certificati usati per l’autenticazione dei client

Password usateper l’autenticazione dei client

Metodo tipico di crittazione dei dati

Wi-Fi Protected Access con Pre-Shared Keys (WPA-PSK)

Small Small Office/Home Office/Home Office (SOHO)Office (SOHO)

NessunoNessuno NONO

SISI

Usa la chiave di Usa la chiave di crittazione WPA crittazione WPA per per ll’’autenticazione autenticazione alla retealla rete

WPAWPA

PEAP + password (PEAP-MS-CHAPv2)

Piccole/medie Piccole/medie aziendeaziende

Internet Internet Authentication Authentication Services (IAS)Services (IAS)

Certificato Certificato richiesto per il richiesto per il server IASserver IAS

NO NO

(ma almeno un (ma almeno un certificato deve certificato deve essere rilasciato essere rilasciato per validare il per validare il server IAS)server IAS)

SISI WPA o chiave WPA o chiave WEP dinamicaWEP dinamica

Certificati (EAP-TLS)

Aziende Aziende medio/grandimedio/grandi

Internet Internet AuthenticationAuthentication Services (IAS)Services (IAS)

Servizi Servizi CertificatiCertificati

SISI

NO NO

(possibilita(possibilita’’ di di modifica, modifica, inserendo la inserendo la richiesta di richiesta di password)password)

WPA o chiave WPA o chiave WEP dinamicaWEP dinamica

Requisiti per 802.1XRequisiti per 802.1X

Componenti Requisiti

Client computers

Il client 802.1X è disponibile per Windows 95, Il client 802.1X è disponibile per Windows 95, Windows 98, Windows NT 4.0, e Windows 2000Windows 98, Windows NT 4.0, e Windows 2000

802.1X è supportato per default da Windows XP e da 802.1X è supportato per default da Windows XP e da Windows Server 2003Windows Server 2003

RADIUS/IAS e server certificati

NecessariNecessari

Potrebbero anche non essere MicrosoftPotrebbero anche non essere Microsoft

Wireless access points

Devono almeno suppoprtare 802.1X e WEP a 128 bit per Devono almeno suppoprtare 802.1X e WEP a 128 bit per la crittazionela crittazione

Infrastruttura Active Directory, DNS, DHCPActive Directory, DNS, DHCP

Componenti richiesti per 802.1X Componenti richiesti per 802.1X con PEAP-MS-CHAPv2con PEAP-MS-CHAPv2

Componenti Descrizione

Wireless Client

Deve avere una scheda wireless che supporti 802.1X e Deve avere una scheda wireless che supporti 802.1X e dynamic WEP o WPAdynamic WEP o WPA

Gli account di utenti e computer devono essere creati nel Gli account di utenti e computer devono essere creati nel dominiodominio

Wireless Access Point

Deve supportare 802.1X e dynamic WEP o WPADeve supportare 802.1X e dynamic WEP o WPA

L’access point e il server RADIUS avranno una shared L’access point e il server RADIUS avranno una shared secret per autenticarsi l’un con l’altrosecret per autenticarsi l’un con l’altro

RADIUS/IAS Server

Deve usare Active Directory per verificare le credenziali Deve usare Active Directory per verificare le credenziali dei client WLANdei client WLAN

Può prendere decisioni sulle autorizzazioni in base alle Può prendere decisioni sulle autorizzazioni in base alle Remote Access Policy configurateRemote Access Policy configurate

Può eseguire accounting e auditingPuò eseguire accounting e auditing

Deve avere un certificato installato per essere autenticato Deve avere un certificato installato per essere autenticato dai client (server authentication)dai client (server authentication)

Componenti richiesti per 802.1X Componenti richiesti per 802.1X con EAP-TLScon EAP-TLS

Componenti Descrizione

Wireless Client

Deve avere una scheda wireless che supporti 802.1X e Deve avere una scheda wireless che supporti 802.1X e dynamic WEP o WPAdynamic WEP o WPA

Certificati per ogni utente wireless e per ogni computer Certificati per ogni utente wireless e per ogni computer con scheda wireless installati sui client wirelesscon scheda wireless installati sui client wireless

Wireless Access Point

Deve supportare 802.1X e dynamic WEP o WPADeve supportare 802.1X e dynamic WEP o WPA

L’access point e il server RADIUS avranno una shared L’access point e il server RADIUS avranno una shared secret per autenticarsi l’un con l’altrosecret per autenticarsi l’un con l’altro

Servizi Certificati

Intera infrastruttura PKI con una Certification Authority o Intera infrastruttura PKI con una Certification Authority o una gerarchia di Certification Authority, e procedure di una gerarchia di Certification Authority, e procedure di auto-enrollment dei certificatiauto-enrollment dei certificati

RADIUS/IAS Server

Deve usare Active Directory per verificare le credenziali Deve usare Active Directory per verificare le credenziali dei client WLANdei client WLAN

Può prende decisioni sulle autorizzazioni in base alle Può prende decisioni sulle autorizzazioni in base alle Remote Access Policy configurateRemote Access Policy configurate

Deve avere un certificato installato per essere autenticato Deve avere un certificato installato per essere autenticato dai client (server authentication)dai client (server authentication)

Progettare la PKI Progettare la PKI Define l’infrastruttura di Certification Authority

Singola CA o più livelli di CA (Root, Intermediate, Issuing) a seconda delle dimensioni dell’azienda

Definire quali tipi di certificato utilizzare e il loro rilascio

Certificati a scopo autenticazione, da rilasciare sia ai computer che agli utenti

Configurare l’auto-enrollment per entrambi (via Group Policy)

Configurare la validità e la lunghezza della chiaveConfigurare le procedure di rinnovoConfigurare la pubblicazione delle CRLConfigurare procedure di backup per le chiavi privatePubblicare nei client il certificato con la chiave

pubblica della CA che ha rilasciato il certificato al server IAS (via Group Policy o script)

Implementare RADIUS (IAS) Implementare RADIUS (IAS)

Installare il servizio IASSu un domain controller o su un server membro

dedicatoRegistrare il servizio in Active Directory

comando “netsh ras add registeredserver”Installare un certificato sul server IASUsare un livello funzionale del dominio

almeno “nativo”Windows 2000 native mode (se AD 2000)Windows 2000 native o Windows Server 2003

(se AD 2003)Per il completo supporto dei gruppi universali e di

EAP-TLS

Configurare gli Access Point Configurare gli Access Point

Nella console IAS, configurare ogni Access Point come client RADIUS

Configurare ogni access point ad usare il server IAS per le autenticazioni

Configurare uno shared secret tra IAS e access point

Configurare il SSID e il “SSID broadcast”Utilizzare metodi sicuri per amministrare

remotamente gli access point (HTTP con SSL, SSH, TLS)

Configurare le Remote Access Configurare le Remote Access Policy su IASPolicy su IAS

Configurare le “Conditions”“NAS-Port-Type” impostato su “Wireless 802.11Configurare eventuali restrizioni di gruppo e/o

orarieConfigurare le “Permissions”

Tipicamente impostare su “Grant access”Configurare il “Profile”

Inserire controlli che verifichino che effettivamente i client wireless utilizzino i metodi previsti per le autenticazioni

Controllare l’accesso WLAN Controllare l’accesso WLAN con i gruppi di sicurezzacon i gruppi di sicurezza

Esempi di gruppo Membri del gruppo

Accesso wireless Utenti wirelessComputer wireless

Utenti wireless {utenti che lavorano su pc wireless}

Computer wireless {computer che hanno una scheda di rete wireless}

IAS permette di controllare l’accesso alla rete wireless usando i gruppi di sicurezza di Active Directory, “linkati” a specifiche remote access policy

IAS permette di controllare l’accesso alla rete wireless usando i gruppi di sicurezza di Active Directory, “linkati” a specifiche remote access policy

Configurare i client wirelessConfigurare i client wirelessTramite Group Policy

E’ opportuno mettere i client wireless in una apposita OU e linkare una GPO con i settaggi voluti

La GPO può contenere le “Wireless Network Policy” che permettono di configurare tutti i settaggi configurabili localmente nelle proprietà di rete di ogni client wireless

Sono Windows XP e Windows Server 2003 possono ricevere settaggi wireless dalle group policy

Localmente, client per clientSettaggi principali :

Wireless Network KeyNetwork Authentication (Open, Shared, WPA, WPA-

PSK)Data Encryption (WEP, TKIP, AES)802.1X (flag)“The key is provided automatically” (check box)

N.B. : solo Windows XP SP2 e Windows Server 2003 SP1 hanno WPA attiva per default. Su sistemi operativi precedenti, bisogna installare il client WPA (scaricabile da Internet)

Informazioni aggiuntiveInformazioni aggiuntive

Dove trovare risorse:Dove trovare risorse:Securing Wireless LANs with Certificate ServicesSecuring Wireless LANs with Certificate Serviceshttp://go.microsoft.com/fwlink/?LinkId=14843http://go.microsoft.com/fwlink/?LinkId=14843Security Wireless LANs with PEAP and PasswordsSecurity Wireless LANs with PEAP and Passwordshttp://http://www.microsoft.com/technet/security/topics/cryptographyetcwww.microsoft.com/technet/security/topics/cryptographyetc//peap_0.mspxpeap_0.mspx

Security Guidance Center: Security Guidance Center: http://www.microsoft.com/italy/security/guidance/default.mspxhttp://www.microsoft.com/italy/security/guidance/default.mspx

Ultime novità sul wireless in Windows XP SP2, Windows Ultime novità sul wireless in Windows XP SP2, Windows Vista Vista Windows Server 2003 Release 2Windows Server 2003 Release 2

http://www.microsoft.com/windowsserver2003/technologies/http://www.microsoft.com/windowsserver2003/technologies/

networking/wifi/default.mspxnetworking/wifi/default.mspx