Seminario di Sicurezza Informatica - dmi.unipg.it · Valutazione della Sicurezza Seminario di...

Transcript of Seminario di Sicurezza Informatica - dmi.unipg.it · Valutazione della Sicurezza Seminario di...

Valutazione della Sicurezza

Seminario di Sicurezza Informatica

VALUTAZIONE DELLA SICUREZZA

Universita degli Studi di Perugia

A.A. 2008/2009

Studente:Manuela Ottobretti

Docente:Stefano Bistarelli

Manuela Ottobretti (Unipg) Valutazione della Sicurezza A.A. 2008/2009 1 / 65

Valutazione della Sicurezza

INTRODUZIONE

1 Cos’e la valutazione dellasicurezza?

2 Quadro per il confronto dei criteri divalutazione

3 Profilo storico4 TCSEC - Orange Book5 ITSEC6 Federal Criteria7 Common Criteria

Manuela Ottobretti (Unipg) Valutazione della Sicurezza A.A. 2008/2009 2 / 65

Valutazione della Sicurezza

Introduzione

COSA SI INTENDE PER VALUTAZIONE DELLA

SICUREZZA?

Processo di analisi tramite il confronto con criteri generali difunzionalita e di affidabilita.

Il risultato misura il livello di fiducia ovvero indica il grado con cuiil sistema e conforme a particolari criteri.

I criteri utilizzati dipendono:

1 Obiettivi della valutazione2 Metodologia di valutazione

Manuela Ottobretti (Unipg) Valutazione della Sicurezza A.A. 2008/2009 3 / 65

Valutazione della Sicurezza

Introduzione

VALUTAZIONE DELLA SICUREZZA INFORMATICA

Si occupa di:

Decidere azioni/investimentieconomici per ridurreesposizione a rischiValutare opportunita di acquisireprodotti/serviziSapere fino a che punto epossibile fidarsi diprodotti/sistemi/serviziPubblicizzare caratteristiche disicurezza di prodotti/servizi

Manuela Ottobretti (Unipg) Valutazione della Sicurezza A.A. 2008/2009 4 / 65

Valutazione della Sicurezza

Introduzione

CARATTERISTICHE GENERALI PER LA VALUTAZIONE

Imparzialita: il Laboratorio per la Valutazione del Software(LVS) non deve avere interessi economici connessi con ilrisultato della valutazione

Ripetibilita: un LVS deve ottenere lo stesso risultatoripetendo la valutazione

Riproducibilita: un altro LVS deve ottenere lo stessorisultato ripetendo la valutazione

Obiettivita: il risultato della valutazione non deve esseredeterminato da giudizi soggettivi

Manuela Ottobretti (Unipg) Valutazione della Sicurezza A.A. 2008/2009 5 / 65

Valutazione della Sicurezza

Quadro per il confronto dei criteri di valutazione

QUADRO PER IL CONFRONTO DEI CRITERI

Qual’e l’obiettivo della valutazione?Qual’e lo scopo della valutazione?

Quali sono i metodi di valutazione?Qual’e la struttura organizzativa per il processo divalutazione?Qual’e la struttura dei criteri di valutazione?

Quali sono i costi e i benifici della valutazione?

Manuela Ottobretti (Unipg) Valutazione della Sicurezza A.A. 2008/2009 6 / 65

Valutazione della Sicurezza

Quadro per il confronto dei criteri di valutazione

SCOPI E OBIETTIVILa valutazione e rivolta a:

Prodotti: componenti SW da utilizzare in un varieta diapplicazioni e in ambienti con diversi gradi di sicurezzaSistemi: raccolta di prodotti assemblati per soddisfarespecifiche esigenze

Gli scopi sono:Valutazione: valuta se il prodotto ha le proprieta disicurezza richiesteCertificazione: valuta l’idoneita di un prodotto (sistema)per un determinata applicazioneAccreditamento: decidere di utilizzare un determinatoprodotto

Manuela Ottobretti (Unipg) Valutazione della Sicurezza A.A. 2008/2009 7 / 65

Valutazione della Sicurezza

Quadro per il confronto dei criteri di valutazione

SCOPI E OBIETTIVILa valutazione e rivolta a:

Prodotti: componenti SW da utilizzare in un varieta diapplicazioni e in ambienti con diversi gradi di sicurezzaSistemi: raccolta di prodotti assemblati per soddisfarespecifiche esigenze

Gli scopi sono:Valutazione: valuta se il prodotto ha le proprieta disicurezza richiesteCertificazione: valuta l’idoneita di un prodotto (sistema)per un determinata applicazioneAccreditamento: decidere di utilizzare un determinatoprodotto

Manuela Ottobretti (Unipg) Valutazione della Sicurezza A.A. 2008/2009 7 / 65

Valutazione della Sicurezza

Quadro per il confronto dei criteri di valutazione

METODI DI VALUTAZIONE

1 Orientata al prodotto: si occupa di esaminare e testare ilprodotto al meglio trovando eventuali problemi

2 Orientata al processo: verifica la documentazionerelativa al processo di sviluppo del prodottoMeno costosa e ottiene risultati ripetibili

Ripetibilita e Riproducibilita sono proprieta desiderabili di unavalutazione metodologica.

Manuela Ottobretti (Unipg) Valutazione della Sicurezza A.A. 2008/2009 8 / 65

Valutazione della Sicurezza

Quadro per il confronto dei criteri di valutazione

QUADRO ORGANIZZATIVO

Servizi Pubblici: valutazione da parte diun’agenzia del governo (USA)

lenta

difficile trattenere personale qualificato

Servizi Privati: valutazione da parte di un’agenziadi certificazione accreditata (Europa)

Come assicurarsi che la pressione del cliente noninfluenzi i risultati della valutazione?

Interpretazione deriva - Criteria creep:l’interpretazione dei criteri puo variare nel tempo esi differenzia tra valutatori.

Manuela Ottobretti (Unipg) Valutazione della Sicurezza A.A. 2008/2009 9 / 65

Valutazione della Sicurezza

Quadro per il confronto dei criteri di valutazione

QUADRO ORGANIZZATIVO

Servizi Pubblici: valutazione da parte diun’agenzia del governo (USA)

lenta

difficile trattenere personale qualificato

Servizi Privati: valutazione da parte di un’agenziadi certificazione accreditata (Europa)

Come assicurarsi che la pressione del cliente noninfluenzi i risultati della valutazione?

Interpretazione deriva - Criteria creep:l’interpretazione dei criteri puo variare nel tempo esi differenzia tra valutatori.

Manuela Ottobretti (Unipg) Valutazione della Sicurezza A.A. 2008/2009 9 / 65

Valutazione della Sicurezza

Quadro per il confronto dei criteri di valutazione

STRUTTURA DEI CRITERI DI VALUTAZIONESicurezza e affidabilita dovrebbero essere legati ai concetti di:

1 Funzionalita: insieme delle caratteristiche riguardanti lasicurezza. Realizzazione: misure tecniche che contrastanole minacce

2 Garanzia: fiducia nella protezione offerta dallafunzionalita, a sua volta distinta in:

1 Efficacia: grado in cui le misure tecniche contrastano leminacce da cui il prodotto/sistema si propone di difendersi.In relazione a un dato insieme di minacce (Es. valutare semeccanismi utilizzati sono adeguati “e sufficientel’autenticazione con password?”. . . );

2 Correttezza: grado di rispondenza dell’implementazionedel prodotto/sistema ai requisiti espressi nelle funzionalita.Indipendente da efficacia e minacce. Strettamentedipendente alla qualita della realizzazione.

Manuela Ottobretti (Unipg) Valutazione della Sicurezza A.A. 2008/2009 10 / 65

Valutazione della Sicurezza

Quadro per il confronto dei criteri di valutazione

COSTI E BENEFICI

Costi diretti: costi veri e propri dellavalutazione. Potenzialmente ripartiti su un grannumero di clienti.

Costi indiretti:

tempo impegato

formazione valutatori

impatto sul processo di sviluppo

I costi andranno a pesare sul singolo cliente oproprietario.

Manuela Ottobretti (Unipg) Valutazione della Sicurezza A.A. 2008/2009 11 / 65

Valutazione della Sicurezza

Quadro per il confronto dei criteri di valutazione

COSTI E BENEFICI

Benefici:La valutazione puo essere necessaria

Ad es. contratti di governo,commercializzazione di prodotti...

La valutazione puo aiutare a creareun’immagine prestigiosa dell’azienda

maggiore credibilitaprobabile incremento delle vendite

Utile strumento per il confronto tra i diversiprodotti presenti sul mercato

Manuela Ottobretti (Unipg) Valutazione della Sicurezza A.A. 2008/2009 12 / 65

Valutazione della Sicurezza

Storia dei metodi di valutazione

PROSPETTIVA STORICA DEI METODI DI VALUTAZIONE

Istituzioni militari e governative creazione linee guida per valuta-zione sicurezza di prodotti/sistemi informatici inizio nel 1967(USA).

ORANGE BOOK O TCSEC(TRUSTED COMPUTER SYSTEMEVALUATION CRITERIA) - DOD (1983/85)

Manuela Ottobretti (Unipg) Valutazione della Sicurezza A.A. 2008/2009 13 / 65

Valutazione della Sicurezza

Storia dei metodi di valutazione

PROSPETTIVA STORICA DEI METODI DI VALUTAZIONE

Istituzioni militari e governative creazione linee guida per valuta-zione sicurezza di prodotti/sistemi informatici inizio nel 1967(USA).

ORANGE BOOK O TCSEC(TRUSTED COMPUTER SYSTEMEVALUATION CRITERIA) - DOD (1983/85)

Manuela Ottobretti (Unipg) Valutazione della Sicurezza A.A. 2008/2009 13 / 65

Valutazione della Sicurezza

Storia dei metodi di valutazione

PROSPETTIVA STORICA DEI METODI DI VALUTAZIONE

RAINBOW SERIES

L’Orange Book e parte di una collezione didocumenti sui requisiti, gestione e valutazionedella sicurezza, pubblicati da NSA/NCSC (USNational Security Agency/National ComputerSecurity Center).

Conosciuti grazie al colore della loro copertina comeRainbow Series.Concetti dell’Orange Book adattati a specifici aspetti:

Red Book: Computer Networks (Trusted NetworkInterpretation)Purple Book: DBMS (Trusted Database ManagementSystem Interpretation). . .

Manuela Ottobretti (Unipg) Valutazione della Sicurezza A.A. 2008/2009 14 / 65

Valutazione della Sicurezza

Storia dei metodi di valutazione

PROSPETTIVA STORICA DEI METODI DI VALUTAZIONE

Fine anni ’80 esigenza in Europa disviluppare criteri di valutazione dellasicurezza dei sistemi informatici.

Memorandum Number 3 - Green Book (Regno Unito): auso del governo ed elaborato dalle proposte delDipartimento dell’Industria e Commercio;Ente per la sicurezza dell’informazione (Germania) - 1989:una prima versione dei propri criteri;Livre Bleu-blanc-rouge (Francia).

Manuela Ottobretti (Unipg) Valutazione della Sicurezza A.A. 2008/2009 15 / 65

Valutazione della Sicurezza

Storia dei metodi di valutazione

PROSPETTIVA STORICA DEI METODI DI VALUTAZIONEFrancia, Germania, Paesi Bassi e Regno Unito: armonizzazionedei criteri di sicurezza commissionata dalla CE.

ITSEC (INFORMATION TECHNOLOGY SECURITYEVALUATION CRITERIA) - (1989/91)

ITSEC ampiamente utilizzato (sostituito dai CC).ITSEM (Information Technology Security EvaluationManual) - 1993 (CE).

Manuela Ottobretti (Unipg) Valutazione della Sicurezza A.A. 2008/2009 16 / 65

Valutazione della Sicurezza

Storia dei metodi di valutazione

PROSPETTIVA STORICA DEI METODI DI VALUTAZIONEFrancia, Germania, Paesi Bassi e Regno Unito: armonizzazionedei criteri di sicurezza commissionata dalla CE.

ITSEC (INFORMATION TECHNOLOGY SECURITYEVALUATION CRITERIA) - (1989/91)

ITSEC ampiamente utilizzato (sostituito dai CC).ITSEM (Information Technology Security EvaluationManual) - 1993 (CE).

Manuela Ottobretti (Unipg) Valutazione della Sicurezza A.A. 2008/2009 16 / 65

Valutazione della Sicurezza

Storia dei metodi di valutazione

PROSPETTIVA STORICA DEI METODI DI VALUTAZIONE

Nel 1989 anche il Canada rilascio laprima versione del CTCPEC (CanadianTrusted Computer Product EvaluationCriteria)

CSSC - Canadian SystemSecurity Center (1993).

CTCPEC fa affidamento al TCSEC, ma inserendo alcune nuoveidee:

separazione fra criteri funzionali e criteri per la valutazionedell’affidabilita del sistema.

Manuela Ottobretti (Unipg) Valutazione della Sicurezza A.A. 2008/2009 17 / 65

Valutazione della Sicurezza

Storia dei metodi di valutazione

PROSPETTIVA STORICA DEI METODI DI VALUTAZIONE

NIST (National Institute for Standard and Technology) e NSA(National Security Agency) avviano il Federal Criteria Project(1991).

FEDERAL CRITERIA - FC (1992)

Mantiene forme di compatibilita con i TCSEC ma si basa suprincipi piu simili a quelli dei criteri ITSEC e CTCPEC.

Manuela Ottobretti (Unipg) Valutazione della Sicurezza A.A. 2008/2009 18 / 65

Valutazione della Sicurezza

Storia dei metodi di valutazione

PROSPETTIVA STORICA DEI METODI DI VALUTAZIONE

NIST (National Institute for Standard and Technology) e NSA(National Security Agency) avviano il Federal Criteria Project(1991).

FEDERAL CRITERIA - FC (1992)

Mantiene forme di compatibilita con i TCSEC ma si basa suprincipi piu simili a quelli dei criteri ITSEC e CTCPEC.

Manuela Ottobretti (Unipg) Valutazione della Sicurezza A.A. 2008/2009 18 / 65

Valutazione della Sicurezza

Storia dei metodi di valutazione

PROSPETTIVA STORICA DEI METODI DI VALUTAZIONE

Common Criteria Editing Board (CCEB) producono i CommonCriteria che allineano i vari criteri di valutazione esistenti.

COMMON CRITERIA - CC

Nel 1999 i CC diventano uno standard internazionale: ISO 15048

Manuela Ottobretti (Unipg) Valutazione della Sicurezza A.A. 2008/2009 19 / 65

Valutazione della Sicurezza

Storia dei metodi di valutazione

PROSPETTIVA STORICA DEI METODI DI VALUTAZIONE

Common Criteria Editing Board (CCEB) producono i CommonCriteria che allineano i vari criteri di valutazione esistenti.

COMMON CRITERIA - CC

Nel 1999 i CC diventano uno standard internazionale: ISO 15048Manuela Ottobretti (Unipg) Valutazione della Sicurezza A.A. 2008/2009 19 / 65

Valutazione della Sicurezza

TCSEC: Orange Book

TCSEC: ORANGE BOOK

Trusted Computer System Evaluation Criteria - DoD (1983/85)

Prima metodologia completa per lavalutazione della sicurezzaPunto focale della Rainbow SeriesNon sicurezza ma livelli di fiducia

Un prodotto/sistema e fidato se edotato di determinate protezioni

Principalmente orientato allavalutazione di SO multiutente

Manuela Ottobretti (Unipg) Valutazione della Sicurezza A.A. 2008/2009 20 / 65

Valutazione della Sicurezza

TCSEC: Orange Book

OBIETTIVI DEI CRITERI TCSEC

Oltre a quello di protezione in ambito militare, richiesto dal DoDe per cui e nato.

1 Fornire agli utenti un metro con cui valutare il grado difiducia che puo essere immesso nei sistemi informatici;

2 Fornire una base per decretare i requisiti di sicurezza nellespecifiche di acquisizione;

3 Fornire una guida per sviluppatori e costruttori di sistemiper la realizzazione delle caratteristiche di sicurezza.

Manuela Ottobretti (Unipg) Valutazione della Sicurezza A.A. 2008/2009 21 / 65

Valutazione della Sicurezza

TCSEC: Orange Book

REQUISITI DI SICUREZZA DEL TCSEC 1

L’assegnazione di un sistema ad una delle classi avviene sullabase di 7 requisiti fondamentali di sicurezza:

Security policy:politiche di sicurezza precise e ben definiteDAC/MAC

Marking of objects: si assegna a ciascun oggetto unlivello di criticita

Etichetta (non richiesta fino alla classe B1)

Identification of subject: ogni soggetto deve essereidentificato e autenticato

Manuela Ottobretti (Unipg) Valutazione della Sicurezza A.A. 2008/2009 22 / 65

Valutazione della Sicurezza

TCSEC: Orange Book

REQUISITI DI SICUREZZA DEL TCSEC 1

L’assegnazione di un sistema ad una delle classi avviene sullabase di 7 requisiti fondamentali di sicurezza:

Security policy:politiche di sicurezza precise e ben definiteDAC/MAC

Marking of objects: si assegna a ciascun oggetto unlivello di criticita

Etichetta (non richiesta fino alla classe B1)

Identification of subject: ogni soggetto deve essereidentificato e autenticato

Manuela Ottobretti (Unipg) Valutazione della Sicurezza A.A. 2008/2009 22 / 65

Valutazione della Sicurezza

TCSEC: Orange Book

REQUISITI DI SICUREZZA DEL TCSEC 2Accountability: capacita del sistema di tenere tracciadelle attivita delle varie entita

log mantenuti e protettiauditTrusted Path

TCB - Trusted Computing Base: insieme di componentiHW e SW definiti e conosciuti come fidati. Deve tenertraccia attraverso registri di controllo di eventi rilevanti sullasicurezza (login, operazioni sugli oggetti, logout)Assurance:

meccanismi affidabiliverifica indipendente delle componenti

Si articola in: affidabilita delle operazioni, del processo disviluppo e documentazione

Manuela Ottobretti (Unipg) Valutazione della Sicurezza A.A. 2008/2009 23 / 65

Valutazione della Sicurezza

TCSEC: Orange Book

REQUISITI DI SICUREZZA DEL TCSEC 3

Documentation: gestori e utenti di un sistemanecessitano di una guida per installare e utilizzare tutte leproprieta di sicurezza; valutatori necessitano didocumentazioni sulla progettazione per effettuare test.

Guida utente sulle caratteristiche di sicurezza (SFUG)Guida amministratore: Trusted Facility Manual (TFM)Documentazione di test: piani, procedure, prove e risultatidei test

Continuos protection: accessi ad oggetti con importanzarilevante per quanto concerne la sicurezza devono esserecontinuamente monitorati; i meccanismi di sicurezza nondovrebbero essere manomessi.

Manuela Ottobretti (Unipg) Valutazione della Sicurezza A.A. 2008/2009 24 / 65

Valutazione della Sicurezza

TCSEC: Orange Book

SCALA TCSEC: CATEGORIE DI SICUREZZA

Quattro categorie di sicurezza:

D – Minimal Protection: sistemi valutati che nonsoddisfano requisiti per nessuna classe.No sistemi in questa classe - valutazione costosa.

C – Discretionary Protection: responsabilita dei soggettisulle azioni che intendono avviare attraverso l’inclusionedi capacita di controllo.Politiche DAC e per il riuso degli oggetti.B – Mandatory Protection: politica MAC, necessarimeccanismi per etichettare criticita dei dati.A – Verified Protection: metodi di verifica formali.

Manuela Ottobretti (Unipg) Valutazione della Sicurezza A.A. 2008/2009 25 / 65

Valutazione della Sicurezza

TCSEC: Orange Book

SCALA TCSEC: CATEGORIE DI SICUREZZA

Quattro categorie di sicurezza:

D – Minimal Protection: sistemi valutati che nonsoddisfano requisiti per nessuna classe.No sistemi in questa classe - valutazione costosa.C – Discretionary Protection: responsabilita dei soggettisulle azioni che intendono avviare attraverso l’inclusionedi capacita di controllo.Politiche DAC e per il riuso degli oggetti.

B – Mandatory Protection: politica MAC, necessarimeccanismi per etichettare criticita dei dati.A – Verified Protection: metodi di verifica formali.

Manuela Ottobretti (Unipg) Valutazione della Sicurezza A.A. 2008/2009 25 / 65

Valutazione della Sicurezza

TCSEC: Orange Book

SCALA TCSEC: CATEGORIE DI SICUREZZA

Quattro categorie di sicurezza:

D – Minimal Protection: sistemi valutati che nonsoddisfano requisiti per nessuna classe.No sistemi in questa classe - valutazione costosa.C – Discretionary Protection: responsabilita dei soggettisulle azioni che intendono avviare attraverso l’inclusionedi capacita di controllo.Politiche DAC e per il riuso degli oggetti.B – Mandatory Protection: politica MAC, necessarimeccanismi per etichettare criticita dei dati.

A – Verified Protection: metodi di verifica formali.

Manuela Ottobretti (Unipg) Valutazione della Sicurezza A.A. 2008/2009 25 / 65

Valutazione della Sicurezza

TCSEC: Orange Book

SCALA TCSEC: CATEGORIE DI SICUREZZA

Quattro categorie di sicurezza:

D – Minimal Protection: sistemi valutati che nonsoddisfano requisiti per nessuna classe.No sistemi in questa classe - valutazione costosa.C – Discretionary Protection: responsabilita dei soggettisulle azioni che intendono avviare attraverso l’inclusionedi capacita di controllo.Politiche DAC e per il riuso degli oggetti.B – Mandatory Protection: politica MAC, necessarimeccanismi per etichettare criticita dei dati.A – Verified Protection: metodi di verifica formali.

Manuela Ottobretti (Unipg) Valutazione della Sicurezza A.A. 2008/2009 25 / 65

Valutazione della Sicurezza

TCSEC: Orange Book

SCALA TCSEC: CLASSI DI SICUREZZA

Categoria D

Non ha classi

Categorie C, B e A suddivise in classi gerarchiche:

C – Discretionary ProtectionC1 - Discretionary Security ProtectionC2 - Controlled Access Protection

B – Mandatory ProtectionB1 - Labelled Security ProtectionB2 - Structured ProtectionB3 - Security Domain

A – Verified ProtectionA1 - Verified Protection

Manuela Ottobretti (Unipg) Valutazione della Sicurezza A.A. 2008/2009 26 / 65

Valutazione della Sicurezza

TCSEC: Orange Book

SCALA TCSEC: CLASSI DI SICUREZZA

Classi di sicurezza definitein modo incrementale

Requisiti di una classeinclusi nelle classisuperiori

Prodotti in classi superioriforniscono maggiorimeccanismi di sicurezza euna maggiore garanziaattraverso una piu rigorosaanalisi

Manuela Ottobretti (Unipg) Valutazione della Sicurezza A.A. 2008/2009 27 / 65

Valutazione della Sicurezza

TCSEC: Orange Book

C1: DISCRETIONARY SECURITY PROTECTION

Sistema composto da una serie di processi, utenti e datiche cooperano allo stello livello di integritaRequisiti funzionali minimi solo per identificazione eautenticazione: obbligo di autenticazione degli utenti; DACsulla base di singoli utenti o gruppiTest per i soli difetti evidentiDocumentazione:

Guida utenteTrusted Facility Manual (per l’amministratore di sistema)Documentazione di test e di progettazione

Non offre particolari strumenti di sicurezza, adatto adambienti di tipo non professionale

Manuela Ottobretti (Unipg) Valutazione della Sicurezza A.A. 2008/2009 28 / 65

Valutazione della Sicurezza

TCSEC: Orange Book

C2: CONTROLLED ACCESS PROTECTION

C1 + riuso degli oggetti e auditingControllo piu rigido sugli accessi a oggetti da parte disoggetti autenticati: DAC a granularita dei singoli utentiObbligo di tenere traccia delle operazioni rilevanti per lasicurezzaTest per i soli difetti evidentiECMA(1993): C2 piu ragionevole classe per applicazionicommerciali. Molti SO e DBMS appartengono a questaclasse, nonostante i sistemi C2 risultino deboliPrevedono strumenti in grado di guidare installazione econfigurazione dei prodotti secondo specifiche C2

Manuela Ottobretti (Unipg) Valutazione della Sicurezza A.A. 2008/2009 29 / 65

Valutazione della Sicurezza

TCSEC: Orange Book

B1: LABELLED SECURITY PROTECTION

MAC su insieme ridotto di oggetti (politiche di sicurezzaconformi al modello Bell-LaPadula)Soggetti e oggetti vengono etichettatiProblema: come considerare un’etichetta quando l’oggettoviene esportato in un sistema esterno?

comunicazione multilevel: oggetti mantengono propriaetichettacomunicazione single-level: dato valutato dal TCB e dautenti autorizzati e ri-etichettato

Contenuto piu approfondito della documentazioneTest sia a livello di prodotto sia a livello di codice sorgenteSistemi gestione sicurezza a piu livelli ambiente Unix:V/MLS (AT&T), SO: Hewlett Packard, DEC e Unisys.DBMS: Trusted Oracle 7, INFORMIX-Online/Secure,Secure SQL Server.

Manuela Ottobretti (Unipg) Valutazione della Sicurezza A.A. 2008/2009 30 / 65

Valutazione della Sicurezza

TCSEC: Orange Book

B2: STRUCTURED PROTECTION

Nuovi vincoli alla fase di progettazione del sistema:Meccanismi di protezione della memoria

MAC per tutti gli oggettiComunicazioni fra entita differenti protette e monitorateTrusted Path per login e autenticazione inizialeDescrizione politiche sicurezza DTLS attraverso unmodello formale, ad es. Bell-LaPadulaTest puntano alla difesa da attacchi esterniTCB prevede indirizzo spazi distinti per isolare i processiEventi che possono potenzialmente creare un canalenascosto devono essere controllatiTCB e relativamente resistente alla penetrazioneB2 e il livello valutato per il sistema operativo Trusted Xenix

Manuela Ottobretti (Unipg) Valutazione della Sicurezza A.A. 2008/2009 31 / 65

Valutazione della Sicurezza

TCSEC: Orange Book

B3: SECURITY DOMAIN

Implementa un Reference MonitorElevata resistenza ad attacchi provenienti dall’esternoNuovi requisiti in materia di gestione della sicurezza:

amministratore politiche di sicurezzameccanismi di controllo monitorano eventi rilevanti per lasicurezza e rilasciano avvertimenti in situazioni sospette

Trusted Recovery, dopo un guasto del sistemaPiu sforzi per l’ingegneria di sistema per ridurre al minimola complessita del TCB ed escludere moduli non adeguatialla sicurezzaCoerenza tra modello formale della politica e DTLSValutazione B3 per le versioni di sistema operativo Wang’sXTS-300 (e XTS-200) multilevel OS, che gira in macchineWang con HW di base x86

Manuela Ottobretti (Unipg) Valutazione della Sicurezza A.A. 2008/2009 32 / 65

Valutazione della Sicurezza

TCSEC: Orange Book

A1: VERIFIED DESIGN

Funzionalmente equivalente alla B3 + analisi covertchannel e verifica “formale” progettoPiu alto livello di garanzia attraverso metodi formaliFormal Top Level Specification (FTLS), che includedefinizioni astratte delle funzioni del TCB;Prove di coerenza tra il modello e FTLS (formali)Analisi formale canali nascosti: eventuale esistenza dicanali nascosti va giustificata, larghezza di banda puoessere limitataObbligo di controllo per accertare che la versione installataall’utente sia la stessa della Master Copy valutataValutazione A1 per le componenti di rete: LAN MLS (daBoeing) e Gemini Trusted Network Processor SO-SCOMP

Manuela Ottobretti (Unipg) Valutazione della Sicurezza A.A. 2008/2009 33 / 65

Valutazione della Sicurezza

TCSEC: Orange Book

LIMITI DEL TCSEC

1 Campo di applicazione limitato (protezione per elaboratorinon connessi in rete)

2 Valutazioni del TCSEC riconosciute solo negli USA3 No flessibilita nella modalita di valutazione: complessita

proporzionale al livello di sicurezza4 Pochi livelli per cui quasi tutti i prodotti valutati con livello

medio-alto (C2)5 Processo di valutazione costoso

Manuela Ottobretti (Unipg) Valutazione della Sicurezza A.A. 2008/2009 34 / 65

Valutazione della Sicurezza

TCSEC: Orange Book

LIMITI DEL TCSEC

1 Campo di applicazione limitato (protezione per elaboratorinon connessi in rete)

2 Valutazioni del TCSEC riconosciute solo negli USA

3 No flessibilita nella modalita di valutazione: complessitaproporzionale al livello di sicurezza

4 Pochi livelli per cui quasi tutti i prodotti valutati con livellomedio-alto (C2)

5 Processo di valutazione costoso

Manuela Ottobretti (Unipg) Valutazione della Sicurezza A.A. 2008/2009 34 / 65

Valutazione della Sicurezza

TCSEC: Orange Book

LIMITI DEL TCSEC

1 Campo di applicazione limitato (protezione per elaboratorinon connessi in rete)

2 Valutazioni del TCSEC riconosciute solo negli USA3 No flessibilita nella modalita di valutazione: complessita

proporzionale al livello di sicurezza

4 Pochi livelli per cui quasi tutti i prodotti valutati con livellomedio-alto (C2)

5 Processo di valutazione costoso

Manuela Ottobretti (Unipg) Valutazione della Sicurezza A.A. 2008/2009 34 / 65

Valutazione della Sicurezza

TCSEC: Orange Book

LIMITI DEL TCSEC

1 Campo di applicazione limitato (protezione per elaboratorinon connessi in rete)

2 Valutazioni del TCSEC riconosciute solo negli USA3 No flessibilita nella modalita di valutazione: complessita

proporzionale al livello di sicurezza4 Pochi livelli per cui quasi tutti i prodotti valutati con livello

medio-alto (C2)

5 Processo di valutazione costoso

Manuela Ottobretti (Unipg) Valutazione della Sicurezza A.A. 2008/2009 34 / 65

Valutazione della Sicurezza

TCSEC: Orange Book

LIMITI DEL TCSEC

1 Campo di applicazione limitato (protezione per elaboratorinon connessi in rete)

2 Valutazioni del TCSEC riconosciute solo negli USA3 No flessibilita nella modalita di valutazione: complessita

proporzionale al livello di sicurezza4 Pochi livelli per cui quasi tutti i prodotti valutati con livello

medio-alto (C2)5 Processo di valutazione costoso

Manuela Ottobretti (Unipg) Valutazione della Sicurezza A.A. 2008/2009 34 / 65

Valutazione della Sicurezza

TCSEC: Orange Book

SPECIFICAZIONI NCSC PER UNIX

“Unix non e stato progettato per essere sicuro ma e statoconcepito con le necessarie caratteristiche per rendere lasicurezza funzionale”

Dennis Ritchie

Dal punto di vista dello NCSC tutte le versioni tradizionalidi UNIX appartengono alla classe C1Il Governo USA ha richiesto che entro il 1992 tutti i sistemiUNIX da esso impiegati raggiungssero almeno livello C2Dal 1992, il Pentagono acquista solamente sistemi B2,cioe sistemi molto affidabili.

Manuela Ottobretti (Unipg) Valutazione della Sicurezza A.A. 2008/2009 35 / 65

Valutazione della Sicurezza

TCSEC: Orange Book

SPECIFICAZIONI NCSC PER UNIX

“Unix non e stato progettato per essere sicuro ma e statoconcepito con le necessarie caratteristiche per rendere lasicurezza funzionale”

Dennis Ritchie

Dal punto di vista dello NCSC tutte le versioni tradizionalidi UNIX appartengono alla classe C1Il Governo USA ha richiesto che entro il 1992 tutti i sistemiUNIX da esso impiegati raggiungssero almeno livello C2Dal 1992, il Pentagono acquista solamente sistemi B2,cioe sistemi molto affidabili.

Manuela Ottobretti (Unipg) Valutazione della Sicurezza A.A. 2008/2009 35 / 65

Valutazione della Sicurezza

TCSEC: Orange Book

SPECIFICAZIONI NCSC PER UNIXEsempi singole versioni di UNIX:

C2: UNIX SCO versione 3.2;B2: UNIX System V 4.1 versione ES (Enhanced Security,SVR4.1 ES), supportando anche caratteristiche dellaclasse B3;C2: ULTRIX versione 4.0;UNICOS puo essere installato nella versione chiamata“UNICOS secure” che spinge molto a fondo i criteri disicurezza.

La notevole espansione di UNIX in ambienti militare, giudiziario,bancario, ecc. ha portato al proliferare di diversi UNIX “secure”per cui non e piu fondata la cattiva fama di UNIX come sistemainsicuro.

Manuela Ottobretti (Unipg) Valutazione della Sicurezza A.A. 2008/2009 36 / 65

Valutazione della Sicurezza

ITSEC

DAL TCSEC ALL’ITSEC

Information Technology Security Evaluation Criteria - Armoniz-zazione criteri Europei CE(1991)

TCSEC e uno standardUS.In TCSEC si classificano isistemi secondo unagerarchia in cui perciascuna classe sonospecificati i requisiti difunzionalita a garanzia.

ITSEC e uno standardEuropeo.ITSEC e piu flessibile:applica una sceltaarbitraria delle funzioni disicurezza, adattabile asistemi con funzionalitanon previste.

Manuela Ottobretti (Unipg) Valutazione della Sicurezza A.A. 2008/2009 37 / 65

Valutazione della Sicurezza

ITSEC

STANDARD EUROPEO ITSEC

Netta separazione tra requisiti funzionali e quelli di garanzia

Prevista possibilita di upgrade delle classi funzionali

Lo sponsor e colui che richiede la valutazione

Concetti ITSEC:TOE - (Target Of Evaluation): oggetto della valutazioneST - (Security Target): obiettivo di sicurezzaEAL - (Evaluation Assurance Level): livelli di severita dellavalutazione

Manuela Ottobretti (Unipg) Valutazione della Sicurezza A.A. 2008/2009 38 / 65

Valutazione della Sicurezza

ITSEC

STANDARD EUROPEO ITSEC

Netta separazione tra requisiti funzionali e quelli di garanzia

Prevista possibilita di upgrade delle classi funzionali

Lo sponsor e colui che richiede la valutazione

Concetti ITSEC:TOE - (Target Of Evaluation): oggetto della valutazioneST - (Security Target): obiettivo di sicurezzaEAL - (Evaluation Assurance Level): livelli di severita dellavalutazione

Manuela Ottobretti (Unipg) Valutazione della Sicurezza A.A. 2008/2009 38 / 65

Valutazione della Sicurezza

ITSEC

VALUTAZIONE ITSECValutazione effettuata prendendo a riferimento il TS, documentoche deve contenere:

System Security Policy o Product Rationale:obiettivi di sicurezzaminacceorganizzazione e proceduremisure sul personale

Security Enforcing Functions - SEF: specifica delle funzionidi sicurezza per conseguimeto obiettivi specificatiStrength of mechanisms: livello di robustezza deimeccanismi dichiaratoEvaluation level: livello di valutazione desiderato

SEF sono le contromisure raggruppate secondo un certo nume-ro di categorie: Generic Headings

Manuela Ottobretti (Unipg) Valutazione della Sicurezza A.A. 2008/2009 39 / 65

Valutazione della Sicurezza

ITSEC

STANDARD EUROPEO ITSEC

Valutazione basata sul concetto di Assurance offerta dal sistemache si caratterizza per:

Correctness: modo di concretizzare le funzioni di sicurezzae dei relativi meccanismi d’attuazione.Fiducia nella correttezza espressa utilizzando una scala asette livelli (da E0 ad E6)

Effectiveness: mira a stabilire se le funzioni di sicurezzaadottate sono idonee agli scopi specificati nel ST per cuisono state scelte e se i meccanismi che realizzano talifunzioni sono in grado di contrastare attacchi diretti

Manuela Ottobretti (Unipg) Valutazione della Sicurezza A.A. 2008/2009 40 / 65

Valutazione della Sicurezza

ITSEC

GRADI DI ROBUSTEZZA DELL’ITSEC

Efficacia misurata sulla base della robustezza dei meccanismi(strenght of mechanisms):

BASE se al minimo fornisce protezione contro eventisovversivi casuali, benche possa essere violata da alcuniaggressori;MEDIA se al minimo fornisce protezione controaggressioni caratterizzate da limitate opportunita o risorse;ALTA se puo essere superata solo da aggressionicaratterizzate da un alto livello di esperienza, opportunita erisorse, con attacchi portati con successo al di sopra dellanormale praticabilita.

Manuela Ottobretti (Unipg) Valutazione della Sicurezza A.A. 2008/2009 41 / 65

Valutazione della Sicurezza

ITSEC

DETERMINAZIONE DEL GRADO DI ROBUSTEZZA

Documento ITSEM - Annex 6.C definisce modalita di determi-nazione del grado di robustezza del meccanismo basate su:

tempo necessario per violare il meccanismo (min, gg)complicita necessaria (senza o utente o responsabile)esperienza tecnica necessaria (diffusa, professionale,esperto)tipo di attrezzatura da utilizzare (nessuna, apparecchiaturanormale o particolare)

Manuela Ottobretti (Unipg) Valutazione della Sicurezza A.A. 2008/2009 42 / 65

Valutazione della Sicurezza

ITSEC

TIPOLOGIE INDICATE DA ITSEC 1

Singole funzioni di sicurezza raggruppate in Generic Headings.ITSEC prospetta otto tipologie di funzioni di sicurezza che co-munque possono essere integrate da nuove tipologie, con l’evo-luzione delle tecnologie e delle tipologie d’attacco.

Identificazione ed Autentificazione: Stabiliscono everificano l’identita che dichiara un utente che intendeaccedere al sistema informatico.Controllo degli accessi: Garantiscono che un utentepossa espletare le sole operazioni di propria competenza.Autorizzazioni: Registrano gli accessi alle varie risorsedel sistema in modo da riconoscere chi ha operato.

Manuela Ottobretti (Unipg) Valutazione della Sicurezza A.A. 2008/2009 43 / 65

Valutazione della Sicurezza

ITSEC

TIPOLOGIE INDICATE DA ITSEC 2

Ispezioni: indagano su eventi anomali.Riutilizzo degli oggetti: garantiscono il riutilizzo di spazidi memoria, impedendo che cio costituisca minaccia allasicurezza.Accuratezza: garantiscono integrita di SW e dati.Ripristino del servizio: garantisce che le risorse sianoaccessibili ed utilizzabili su richiesta di qualunque utenteabilitato, entro i tempi prefissati.Scambio di dati: assicura disponibilita, riservatezza edintegrita delle trasmissioni.

Manuela Ottobretti (Unipg) Valutazione della Sicurezza A.A. 2008/2009 44 / 65

Valutazione della Sicurezza

ITSEC

LIVELLI DI FIDUCIA ITSEC 1E0 utilizzato per prodotti che non soddisfano altri livelli.E1

richiede ST per valutare il prodotto/sistemadescrizione informale dell’architettura del prodotto/sistemaprodotto/sistema deve dimostrare che il suo ST esoddisfatto

E2descrizione informale di progettazione del prodotto/sistemadel TOEcontrollo di configurazione e processo di controllo delladistribuzione

E3requisiti piu severi sui dettagli di progettazionenecessaria corrispondenza tra codice sorgente e requisiti disicurezza

Manuela Ottobretti (Unipg) Valutazione della Sicurezza A.A. 2008/2009 45 / 65

Valutazione della Sicurezza

ITSEC

LIVELLI DI FIDUCIA ITSEC 2

E4richiede modello formale della politica di sicurezzaanalisi di vulnerabilita a livello di progettazione

E5richiede corrispondenza tra il progetto e codice sorgenteanalisi di vulnerabilita a livello di codice sorgente

E6ampio uso di metodi formalimappatura parziale del codice eseguibile per il codicesorgente

Anche per l’ITSEC i livelli elencati dal piu basso al piu alto. Ognilivello include i requisiti del precedente livello.

Manuela Ottobretti (Unipg) Valutazione della Sicurezza A.A. 2008/2009 46 / 65

Valutazione della Sicurezza

Federal Criteria

FEDERAL CRITERIA

Federal Criteria Project NIST/NSA - USA (1992)

Mantiene forme di compatibilita con i TCSEC ma si basa suprincipi piu simili a quelli dei criteri ITSEC e CTCPEC.

Prevedono requisiti funzionali e qualitativi separatiPossibilita di upgrade sia dei requisiti funzionali sia di quelliqualitativiCerca di superare la rigida struttura dell’Orange Bookattraverso l’introduzione dei Protection profiles.

Manuela Ottobretti (Unipg) Valutazione della Sicurezza A.A. 2008/2009 47 / 65

Valutazione della Sicurezza

Federal Criteria

PROTECTION PROFILES

Un PP ha cinque sezioni:1 Descriptive Elements: ’nome’ del PP e descrizione del

problema da risolvere2 Rationale: motivazione del PP

minacciaambienteipotesi di utilizzo

3 Functional Requirements: stabilisce il limite di protezioneche deve essere fornita dal prodotto

4 Development Assurance Requirements: requisiti per tuttele fasi di sviluppo

5 Evaluation Assurance Requirements: specifica il tipo el’intensita della valutazione

Manuela Ottobretti (Unipg) Valutazione della Sicurezza A.A. 2008/2009 48 / 65

Valutazione della Sicurezza

Common Criteria

DALL’ITSEC AI COMMON CRITERIA (CC)

ITSEC e uno standardeuropeo.In ITSEC gli elementi chequalificano la valutazionesono scelti dal committentese non si leggono idocumenti dellavalutazione non si hannoinformazioni sullecaratteristiche di sicurezza.

Common Criteria sonouno standardinternazionale.Nei Common Criteria epossibile fare riferimento aprofili di protezionepredefiniti e certificati(Protection profile) relativia tipologie omogenee diprodotti.

Manuela Ottobretti (Unipg) Valutazione della Sicurezza A.A. 2008/2009 49 / 65

Valutazione della Sicurezza

Common Criteria

SIGNIFICATO CC

Un apparato e sicuro solo se si specifica:Obiettivi di sicurezza: sicuro per fare cosaAmbiente di sicurezza: sicuro in quale contestoSoddisfacimento requisiti di assurance: sicuro a frontedi quali verifiche eseguite

In altri termini: la valutazione della sicurezza secondo i CC ha loscopo di offrire garanzie (assurances), che e possibile graduare,sulla capacita del TOE di soddisfare i propri obiettivi di sicurezzanell’ambiente di sicurezza per esso ipotizzato.

Manuela Ottobretti (Unipg) Valutazione della Sicurezza A.A. 2008/2009 50 / 65

Valutazione della Sicurezza

Common Criteria

COMMON CRITERIA

Abbandonata stretta separazione fra classi funzionali e livellidi garanzia (ITSEC) per seguire i FC nell’uso dei ProtectionProfiles, in modo da predefinire classi di protezione.

Concetti dei CC:TOE - Target of Evaluation: criteri per la valutazione dellasicurezza di prodotti/sistemi. Costituisce l’oggetto dellavalutazione.PP - Protection Profile: serie (riutilizzabile) di requisiti disicurezza, compresa una EAL; deve essere sviluppato daun gruppo di utenti per catturare tipiche esigenze diprotezione.

Manuela Ottobretti (Unipg) Valutazione della Sicurezza A.A. 2008/2009 51 / 65

Valutazione della Sicurezza

Common Criteria

COMMON CRITERIA

ST - Security Target: esprime i requisiti di sicurezza peruno specifico TOE (beni, minacce, ipotesi, ambienteoperativo). E’ suddiviso generalmente in:

Obiettivi di sicurezzaRequisiti funzionali relativi alla sicurezzaRequisiti di sicurezza informaticaAssunzioniRationale

EAL - Evalutation Assurance Level: definisce cosa deveessere fatto in una valutazione, ci sono sette ordinigerarchici gli EALs.

Manuela Ottobretti (Unipg) Valutazione della Sicurezza A.A. 2008/2009 52 / 65

Valutazione della Sicurezza

Common Criteria

LIVELLI DI SICUREZZA DEI CC 1

Rappresentano una misura della garanzia che il TOE raggiungai suoi obiettivi di sicurezza rispetto al proprio ST

EAL1 - functionally testedtester riceve ST, esamina documentazione ed esegue testper confermare le funzionalita documentatevalutazione non richiede alcuna assistenza da parte deglisviluppatoriesborso per la valutazione minimo

EAL2 - structurally testedsviluppatore fornisce documentazione e risultati dei testvalutatore controlla documentazioni di recensione e ripetealcuni testesborso limitato per lo sviluppatore

Manuela Ottobretti (Unipg) Valutazione della Sicurezza A.A. 2008/2009 53 / 65

Valutazione della Sicurezza

Common Criteria

LIVELLI DI SICUREZZA DEI CC 2EAL3 - methodically tested and checked

sviluppatore utilizza gestione della configurazione,documenti in materia di sicurezza per lo sviluppo e prevedeprogettazione di documentazione ad alto livello e didocumentazione sui test di copertura per il riesameEAL3 destinato a sviluppatori che hanno gia seguito unabuona prassi di sviluppo, ma che non vogliono attuareulteriori modifiche alle loro pratiche

EAL4 - methodically designed, tested, and reviewedsviluppatore fornisce un basso livello di progettazione ecodice sorgente per la valutazione di un sottoinsieme difunzioni di sicurezza del TCBgarantisce la consegna delle procedurevalutatore svolge analisi indipendente della vulnerabilitaEAL4 piu alto livello che economicamente fattibile per unalinea di prodotti esistenti

Manuela Ottobretti (Unipg) Valutazione della Sicurezza A.A. 2008/2009 54 / 65

Valutazione della Sicurezza

Common Criteria

LIVELLI DI SICUREZZA DEI CC 3

EAL5 - semiformally designed and testedsviluppatore fornisce modello formale delle politiche disicurezza, semi-formale alto livello di progettazione,specifiche funzionali e l’intero codice sorgente dellefunzioni di sicurezzacanale nascosto di analisivalutatore esegue test di penetrazioneTOE deve essere stato progettato e sviluppato con l’intentodi raggiungere il livello EAL5 di garanzia;ulteriori costi di valutazione non devono essere esosi

Manuela Ottobretti (Unipg) Valutazione della Sicurezza A.A. 2008/2009 55 / 65

Valutazione della Sicurezza

Common Criteria

LIVELLI DI SICUREZZA DEI CC 4

EAL6 - semiformally verified design and testedrichiede codice sorgente ben strutturatoReference monitor con bassa complessitavalutatore effettua intensivi test di penetrazionecosto della valutazione aumenta

EAL7 - formally verified design and testedsviluppatore fornisce elevato livello di progettazionedimostra corrispondenza tra tutte le rappresentazioni difunzioni di sicurezzaEAL7 tipicamente realizzato solo con un TOE che ha unaben precisa funzionalita di sicurezza e si prestano adampie analisi formali

Manuela Ottobretti (Unipg) Valutazione della Sicurezza A.A. 2008/2009 56 / 65

Valutazione della Sicurezza

Common Criteria

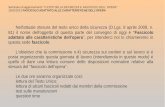

CORRISPONDENZA DEI LIVELLI DI FIDUCIA

La tabella seguente da corrispondenza dei livelli di fiducia dellediverse metodologie.

TCSEC ITSEC CCD E0 -

- - EAL1C1 E1 EAL2C2 E2 EAL3B1 E3 EAL4B2 E4 EAL5B3 E5 EAL6A1 E6 EAL7

CC offre un livello inferiore a qualsiasi livello precedentementeofferto.

Manuela Ottobretti (Unipg) Valutazione della Sicurezza A.A. 2008/2009 57 / 65

Valutazione della Sicurezza

Common Criteria

ESEMPI DI VALUTAZIONE DI SO COI CC

EAL4:Sun Solaris (TM) 8 Operating EnvironmentHP-UX (11i) Version 11.11B1/EST-X Version 2.0.1 with AIX, Version 4.3.1

EAL4+:AIX 5L for POWER V5.2 Programm Number 5765-E62Windows 2000 Professional, Server, and Advanced Serverwith SP3 and Q326886 Hotfix

EAL3:SGI Trusted IRIX/CMW Version 6.5.13

Manuela Ottobretti (Unipg) Valutazione della Sicurezza A.A. 2008/2009 58 / 65

Valutazione della Sicurezza

Common Criteria

UN PRODOTTO CERTIFICATO CC E SICURO?

Ogni vulnerabilita che possa compromettere il prodotto nellaconfigurazione di valutazione, dovrebbe comportare:

cancellazione volontaria da parte del produttore dellapropria certificazionerivalutazione del prodotto per includere l’applicazione dellepatch per fissare le vulnerabilita nella configurazione divalutazionecertificazione dovrebbe essere sospesa o cancellatadall’ente che l’ha emessa

Manuela Ottobretti (Unipg) Valutazione della Sicurezza A.A. 2008/2009 59 / 65

Valutazione della Sicurezza

Common Criteria

UN PRODOTTO CERTIFICATO CC E SICURO?ESEMPIO

Microsoft Windows 2000 e un prodottocertificato EAL4+, ma sono ancora pubblicateregolarmente da Microsoft patch di sicurezzaper vulnerabilita.

Certificazione EAL4+ di Microsoft Windows 2000, deveessere considerata sicura solo nella configurazionespecificata da Microsoft stesso.

La valutazione di Microsoft Windows 2000 resta EAL4+ solo senon si applica di nessuna patch.

Manuela Ottobretti (Unipg) Valutazione della Sicurezza A.A. 2008/2009 60 / 65

Valutazione della Sicurezza

Conclusioni

METODOLOGIE DI VALUTAZIONE

CEM - Common Evaluation Methodology: specifica lemisure che devono essere seguite per convalidare irequisiti di garanzia di sicurezza in un ST.CCRA - Common Criteria Recognition Agreement:prevede il riconoscimento delle valutazioni effettuate in altripaesi.

Livelli di garanzia indirizzabili da EAL1 a EAL4, ivelli piuelevati ammessi solo all’interno di un unico paese.

CCEVS - Common Criteria Evaluation and ValidationScheme: programma nazionale statunitense perl’esecuzione di valutazioni di sicurezza secondo i CC.

Manuela Ottobretti (Unipg) Valutazione della Sicurezza A.A. 2008/2009 61 / 65

Valutazione della Sicurezza

Conclusioni

STANDARDS DI QUALITA

Come valutare il modo in cui un prodotto e sviluppato, senzariferimenti al prodotto stesso?Societa denominate - ‘certified producer of secure systems’.Approccio diffuso per quanto riguarda il controllo della qualita:Standard ISO 9000 - raccomanda attuare gestione qualita internae affidabilita qualita esterna per attestare qualita prodotti.

miglior argomento di vendita rispetto a un certificato disicurezzacosti della valutazione molto ridotti

ECMA(1993) suggerisce Standard di qualita ISO 9000 comealternativa alla valutazione.

Manuela Ottobretti (Unipg) Valutazione della Sicurezza A.A. 2008/2009 62 / 65

Valutazione della Sicurezza

Conclusioni

CONCLUSIONI: UNO SFORZO BEN SPESO?

La valutazione della sicurezza in accordo con i CC erichiesta in alcuni paesi dai clienti del settore pubblicoI maggiori venditori di SO e DBMS offrono prodotti valutati

In verita, al di fuori del settore pubblico vi e stato poco entusia-smo per la valutazione dei prodotti

Una eccezione corrente sono i SW per le smart card

Manuela Ottobretti (Unipg) Valutazione della Sicurezza A.A. 2008/2009 63 / 65

Valutazione della Sicurezza

Conclusioni

CONCLUSIONI: UNO SFORZO BEN SPESO?

Valutazione della sicurezza criticata per i suoi costi eccessivi

Costo valutazione varia fra 10%-40% dei costi di sviluppo

Problemi persistenti:ambiguita di interpretazione dei criteri

segretezza dei processi di valutazionecosti della ri-valutazione di nuove versioni di prodotti

Certificati riferiti a specifica versione o particolare configurazio-ne del prodottoSistemi/prodotti si evolvono e rispettiva valutazione si riferiscea una versione non piu in uso pertanto non offre garanzie disicurezza

Manuela Ottobretti (Unipg) Valutazione della Sicurezza A.A. 2008/2009 64 / 65

Valutazione della Sicurezza

Conclusioni

CONCLUSIONI: UNO SFORZO BEN SPESO?

Valutazione della sicurezza criticata per i suoi costi eccessivi

Costo valutazione varia fra 10%-40% dei costi di sviluppo

Problemi persistenti:ambiguita di interpretazione dei criterisegretezza dei processi di valutazione

costi della ri-valutazione di nuove versioni di prodottiCertificati riferiti a specifica versione o particolare configurazio-ne del prodottoSistemi/prodotti si evolvono e rispettiva valutazione si riferiscea una versione non piu in uso pertanto non offre garanzie disicurezza

Manuela Ottobretti (Unipg) Valutazione della Sicurezza A.A. 2008/2009 64 / 65

Valutazione della Sicurezza

Conclusioni

CONCLUSIONI: UNO SFORZO BEN SPESO?

Valutazione della sicurezza criticata per i suoi costi eccessivi

Costo valutazione varia fra 10%-40% dei costi di sviluppo

Problemi persistenti:ambiguita di interpretazione dei criterisegretezza dei processi di valutazionecosti della ri-valutazione di nuove versioni di prodotti

Certificati riferiti a specifica versione o particolare configurazio-ne del prodottoSistemi/prodotti si evolvono e rispettiva valutazione si riferiscea una versione non piu in uso pertanto non offre garanzie disicurezza

Manuela Ottobretti (Unipg) Valutazione della Sicurezza A.A. 2008/2009 64 / 65

Valutazione della Sicurezza

Conclusioni

CONCLUSIONI: UNO SFORZO BEN SPESO?

Valutazione della sicurezza criticata per i suoi costi eccessivi

Costo valutazione varia fra 10%-40% dei costi di sviluppo

Problemi persistenti:ambiguita di interpretazione dei criterisegretezza dei processi di valutazionecosti della ri-valutazione di nuove versioni di prodotti

Certificati riferiti a specifica versione o particolare configurazio-ne del prodottoSistemi/prodotti si evolvono e rispettiva valutazione si riferiscea una versione non piu in uso pertanto non offre garanzie disicurezza

Manuela Ottobretti (Unipg) Valutazione della Sicurezza A.A. 2008/2009 64 / 65

Valutazione della Sicurezza

Conclusioni

CONCLUSIONI: UNO SFORZO BEN SPESO?

Valutazione della sicurezza criticata per i suoi costi eccessivi

Costo valutazione varia fra 10%-40% dei costi di sviluppo

Problemi persistenti:ambiguita di interpretazione dei criterisegretezza dei processi di valutazionecosti della ri-valutazione di nuove versioni di prodotti

Certificati riferiti a specifica versione o particolare configurazio-ne del prodottoSistemi/prodotti si evolvono e rispettiva valutazione si riferiscea una versione non piu in uso pertanto non offre garanzie disicurezza

Manuela Ottobretti (Unipg) Valutazione della Sicurezza A.A. 2008/2009 64 / 65