Sicurezza II Prof. Dario Catalano Strong Password Protocols.

Quantum Distribution Key Protocols

-

Upload

franco -

Category

Technology

-

view

390 -

download

8

description

Transcript of Quantum Distribution Key Protocols

QuantumKey

Distributionprotocols

FrancoChiavetta

Introduzione

Sicurezza deisistemicrittografici

Meccanicaquantistica

Dispositiviottici

Quantumkeydistributionprotocols

Quantum Key Distribution protocols

Franco Chiavetta

D.M.I. - UNIPA

Corso di Teoria Quantistica dell’Informazione

QuantumKey

Distributionprotocols

FrancoChiavetta

Introduzione

Sicurezza deisistemicrittografici

Meccanicaquantistica

Dispositiviottici

Quantumkeydistributionprotocols

Piano della presentazione

1 Introduzione

2 Sicurezza dei sistemi crittografici

3 Meccanica quantistica

4 Dispositivi ottici

5 Quantum key distribution protocols

QuantumKey

Distributionprotocols

FrancoChiavetta

Introduzione

Sicurezza deisistemicrittografici

Meccanicaquantistica

Dispositiviottici

Quantumkeydistributionprotocols

IntroduzioneSicurezza nelle comunicazioni

Problema: due interlocutori, Alice e Bob, devonoscambiare un messaggio m su un canale non protetto(vulnerabilitá).L’intercettazione (o eavesdropping): é lettura nonautorizzata del contenuto del messaggio da parte di unterzo, Eve (da eavesdropping = origliare),

QuantumKey

Distributionprotocols

FrancoChiavetta

Introduzione

Sicurezza deisistemicrittografici

Meccanicaquantistica

Dispositiviottici

Quantumkeydistributionprotocols

IntroduzioneSicurezza nelle comunicazioni

Problema: due interlocutori, Alice e Bob, devonoscambiare un messaggio m su un canale non protetto(vulnerabilitá).L’intercettazione (o eavesdropping): é lettura nonautorizzata del contenuto del messaggio da parte di unterzo, Eve (da eavesdropping = origliare),

QuantumKey

Distributionprotocols

FrancoChiavetta

Introduzione

Sicurezza deisistemicrittografici

Meccanicaquantistica

Dispositiviottici

Quantumkeydistributionprotocols

IntroduzioneCrittografia

Contromisura: adottare sistemi crittografici

Cifratura E funzione biettiva (invertibile) E (K1,m) = C .Trasforma il messaggio in chiaro (plaintext) m intesto cifrato (ciphertext) C

Decifratura D funzione inversa di E, D(K2,C ) = m. Trasformail testo cifrato C nel messaggio in chiaro m

(K1,K2) coppia di dati, detti chiavi, che determinafunzionalmente il comportamento dellacifratura/decifratura.

QuantumKey

Distributionprotocols

FrancoChiavetta

Introduzione

Sicurezza deisistemicrittografici

Meccanicaquantistica

Dispositiviottici

Quantumkeydistributionprotocols

IntroduzioneCrittografia

Classificazione parziale dei sistemi crittografici:

1 Crittografia a chiave simmetrica (DES, AES)Stessa chiave per cifrare/decifrareAlgoritmi efficienti, usati per cifrare grandi quantitá di dati(flussi)

2 Crittografia a chiave pubblica (RSA, DSA)Doppia chiave: una per cifrare, l’altra per decifrare(asimmetria)Le due chiavi sono diverse, e non deve essere possibilerisalire ad una conoscendo l’altra.Una delle due chiavi viene resa pubblica mentre l’altraviene mantenuta segreta.Algoritmi lenti

QuantumKey

Distributionprotocols

FrancoChiavetta

Introduzione

Sicurezza deisistemicrittografici

Meccanicaquantistica

Dispositiviottici

Quantumkeydistributionprotocols

IntroduzioneCrittografia

Un aspetto critico per la sicurezza dei sistemi crittografici éla segretezza della chiave

Legge di Kerckhoff - 1883

La sicurezza di un sistema crittografico non deve dipendere daltener celato l’algoritmo di cifratura. La sicurezza dipenderá solodal tener celata la chiave.

Massima di Shannon

Il nemico conosce il sistema

QuantumKey

Distributionprotocols

FrancoChiavetta

Introduzione

Sicurezza deisistemicrittografici

Meccanicaquantistica

Dispositiviottici

Quantumkeydistributionprotocols

IntroduzioneKey Establishment Protocols / Key Distribution Protocols

Un Key Establishment Protocol stabilisce una chiavesegreta condivisa (session key) tra le due parti (Alice eBob) secondo una tra le seguenti modalitá:

- key transport: una parte (anche terza) genera la chiaveche viene poi trasferita in modo sicuro alle altre

- key agreement: la chiave é calcolata da informazionifornite dalle parti, in modo tale che nessuno possapredeterminarne il valore

Tra i piú noti protocolli di key establishment vi é ilprotocollo Diffie-Hellman (key agreement).Dati N utenti, un Key Distribution Protocol provvede adottimizzare il numero delle chiavi effettivamente necessarie(massimo O(N2)) e le distribuisce nella rete agli utenti.

QuantumKey

Distributionprotocols

FrancoChiavetta

Introduzione

Sicurezza deisistemicrittografici

Meccanicaquantistica

Dispositiviottici

Quantumkeydistributionprotocols

Sicurezza dei sistemi crittograficiComputational Security

Schemi computazionalmente sicuri

Uno schema crittografico é computazionalmente sicuroquando soddisfa entrambi i seguenti criteri:

Il costo necessario a violare il testo cifrato supera il valoredelle informazioni crittografateIl tempo richiesto per violare il testo cifrato supera la vitautile delle informazioni

QuantumKey

Distributionprotocols

FrancoChiavetta

Introduzione

Sicurezza deisistemicrittografici

Meccanicaquantistica

Dispositiviottici

Quantumkeydistributionprotocols

Sicurezza dei sistemi crittograficiComputational Security

Schemi computazionalmente sicuri

Si basano sulla difficoltá computazionale di alcuni problemi(es. aritmetica modulare) per cui sono noti solo algoritmi acomplessitá computazionale esponenziale (Turing-Church)Esempi:

Lo schema RSA si basa sulla fattorizzazione in numeriprimi di interi grandiGli schemi Diffie-Hellman, ElGamal, EC-Elliptic Curve sibasano sul calcolo del logaritmo discreto

QuantumKey

Distributionprotocols

FrancoChiavetta

Introduzione

Sicurezza deisistemicrittografici

Meccanicaquantistica

Dispositiviottici

Quantumkeydistributionprotocols

Sicurezza dei sistemi crittograficiComputational Security

Schemi computazionalmente sicuri

La sicurezza degli algoritmi RSA o ElGamal oDiffie-Hellman non é stata dimostrata matematicamenteNon é detto che prima o poi non si trovino algoritmi diordine polinomiale per fattorizzare numeri grandi orisolvere il calcolo del logaritmo discretoInoltre.... esiste un algoritmo quantistico (Shor -1997)efficiente (polinomiale) per la fattorizzazione ed il calcolodel logaritmo discreto!Manca solo il calcolatore quantistico in grado di eseguirlo...

QuantumKey

Distributionprotocols

FrancoChiavetta

Introduzione

Sicurezza deisistemicrittografici

Meccanicaquantistica

Dispositiviottici

Quantumkeydistributionprotocols

Sicurezza dei sistemi crittograficiInformation-theoretic Security

Schemi incondizionatamente sicuri

Uno schema crittografico é incondizionatamente sicurose risulta inattaccabile alla crittoanalisiindipendentemente dalle risorse a disposizionedell’attaccante.

- Il testo cifrato non contiene alcuna informazione che rendapossibile un’analisi di qualunque tipo.

- Non conoscendo la chiave é impossibile decrittografare iltesto

QuantumKey

Distributionprotocols

FrancoChiavetta

Introduzione

Sicurezza deisistemicrittografici

Meccanicaquantistica

Dispositiviottici

Quantumkeydistributionprotocols

Sicurezza dei sistemi crittograficiInformation-theoretic Security

Schemi incondizionatamente sicuri: il cifrario di Vernam

C. E. Shannon - Teoria dei Codici

L’entropia contenuta in un testo cifrato non puó esseremaggiore di quella presente nella chiave usata per cifrarlo, dacui si deduce che condizione necessaria (ma non sufficiente) perottenere una assoluta sicurezza é l’utilizzo di una chiavecasuale, non riutilizzabile, e di lunghezza pari almessaggio.

C. E. Shannon - Teoria dei Codici

I cifrari di Vernam sono inattaccabili alla crittoanalisi e,viceversa, ogni cifrario inattaccabile alla crittoanalisi é uncifrario di Vernam

QuantumKey

Distributionprotocols

FrancoChiavetta

Introduzione

Sicurezza deisistemicrittografici

Meccanicaquantistica

Dispositiviottici

Quantumkeydistributionprotocols

Sicurezza dei sistemi crittograficiInformation-theoretic Security

Il cifrario di Vernam: l’algoritmo

Dato un messaggio binario da inviare (plaintext)m = p1p2...pr , tale sistema richiede come chiave unastringa binaria K = k1k2...kr , casuale, non riutilizzabile(one-time), e della stessa lunghezza r del messaggio m.Il testo cifrato c = c1c2...cr (ciphertext) si ottienesostituendo in m ogni pi con ci = pi ⊕ kidove ⊕ = operatore di OR esclusivo (XOR)Per decrittografare bisogna calcolare pi = ci ⊕ ki , ∀i = 1..r

QuantumKey

Distributionprotocols

FrancoChiavetta

Introduzione

Sicurezza deisistemicrittografici

Meccanicaquantistica

Dispositiviottici

Quantumkeydistributionprotocols

Sicurezza dei sistemi crittograficiInformation-theoretic Security

Il cifrario di Vernam: condizioni sulla chiave K perl’inattaccabilitá

1 K sia totalmente random e lunga quanto il plaintext- output dello xor = stringa random.- per decifrare si potrebbe il linea di principio tentare ognipossibile chiave (complessitá esponenziale in r)

- ma a causa della arbitrarietá e casualitá di K , dalladecrittografia si otterrebbero tutti i possibili testi in chiarodi lunghezza r, e questi sarebbero tutti equiprobabili!

2 K sia cambiata ogni volta (one time)- se ad es. si utilizza 2 volte, facendo lo xor dei 2 ciphertextsi elimina la chiave ottenendo lo xor dei 2 testi in chiaro...

3 K sia trasferita/stabilita su un canale sicuro ....

QuantumKey

Distributionprotocols

FrancoChiavetta

Introduzione

Sicurezza deisistemicrittografici

Meccanicaquantistica

Dispositiviottici

Quantumkeydistributionprotocols

Sicurezza dei sistemi crittograficiKey establishment e canali sicuri

Dove interviene la meccanica quantistica?

Le leggi della meccanica quantistica possono esseresfruttate per realizzare algoritmi di key establishment,chiamati Quantum Key Distribution protocols(protocolli QKD), che permettono di rilevare ogni tentativodi eavesdropping della chiave.Si sfruttano il principio di sovrapposizione, l’entanglement,il principio del no-cloning, il principio di indeterminazionedi Heisenberg,I canali fisici che permettono di utilizzare tali leggi sonodetti canali quantistici

QuantumKey

Distributionprotocols

FrancoChiavetta

Introduzione

Sicurezza deisistemicrittografici

Meccanicaquantistica

Dispositiviottici

Quantumkeydistributionprotocols

Sicurezza dei sistemi crittograficiKey establishment e canali sicuri

Dove interviene la meccanica quantistica?

Nei canali quantistici l’informazione é rappresentata dallostato di sistemi quantistici: atomi, ioni, fotoni,elettroni,. . .Nella pratica si preferiscono i fotoni (quanti di luce)perché possono essere trasmessi a lunghe distanze senzaincorrere nella decoerenzaI canali quantistici ottici sono realizzabili con fibre ottichee free space lines-of-sight.

QuantumKey

Distributionprotocols

FrancoChiavetta

Introduzione

Sicurezza deisistemicrittografici

Meccanicaquantistica

Dispositiviottici

Quantumkeydistributionprotocols

Meccanica quantisticaFotoni e polarizzazione

Un fotone é un quanto di radiazione elettromagnetica: unminuscolo (particella) campo elettromagnetico oscillante(onda).Chiamiamo polarizzazione del fotone la direzione dellerette perpendicolari alla direzione di propagazione econtenute nel piano lungo il quale il suo campo elettricooscilla.

QuantumKey

Distributionprotocols

FrancoChiavetta

Introduzione

Sicurezza deisistemicrittografici

Meccanicaquantistica

Dispositiviottici

Quantumkeydistributionprotocols

Meccanica quantisticaFotoni e polarizzazione

La polarizzazione di un fotone puó essere modellataattraverso un versore Ψ combinazione lineare di un versoreorizzontale →, ed uno verticale ↑: Ψ = α→ +β ↑

Al variare di α, β in C il versore Ψ descrive uno spazio diHilbert H di dimensione 2, che rappresenta lo spazio deglistati del sistema

QuantumKey

Distributionprotocols

FrancoChiavetta

Introduzione

Sicurezza deisistemicrittografici

Meccanicaquantistica

Dispositiviottici

Quantumkeydistributionprotocols

Meccanica quantisticaProdotto scalare o inner product H

Ad ogni sistema quantistico isolato Q é associato unospazio di Hilbert H.In H é definito il prodotto scalare 〈·, ·〉 (forma hermitiana):Dati due versori Ψ = α1 → +β1 ↑ e Φ = α2 → +β2 ↑il loro prodotto scalare é:

〈Ψ,Φ〉 = α1α2 + β1β2

dove α rappresenta il complesso coniugato di αTramite il prodotto scalare, in H sono indotti i concetti dinorma, distanza, ortogonalitá

QuantumKey

Distributionprotocols

FrancoChiavetta

Introduzione

Sicurezza deisistemicrittografici

Meccanicaquantistica

Dispositiviottici

Quantumkeydistributionprotocols

Meccanica quantisticaFotoni e polarizzazione

In H la coppia di versori (→, ↑) formano una baseortonormale, chiamata base canonica di HOgni versore Ψ = α→ +β ↑ é identificabile con la coppia(α, β) ∈ C2 o con un vettore-colonna.Ad esempio i due versori della base canonica sonorappresentati rispettivamente dai vettori-colonna(

10

)e(

01

)Nella notazione di Dirac i due vettori-colonna sonorappresentati attraverso i simboli, |→〉 e |↑〉, oppure con| 0〉 e | 1〉, rispettivamente. Analogamente qualsiasi vettoreΨ si rappresenta con un ket: | Ψ〉.

QuantumKey

Distributionprotocols

FrancoChiavetta

Introduzione

Sicurezza deisistemicrittografici

Meccanicaquantistica

Dispositiviottici

Quantumkeydistributionprotocols

Meccanica quantisticaNon determinismo e sovrapposizione quantistica

Un sistema quantistico si puó descrivere solo in terminiprobabilisticiPuó trovarsi in molti possibili stati, ma, in assenza di unosservatore, si trova in ciascuno stato simultaneamente.La funzione d’onda, una somma pesata di stati base,esprime in termini probabilistici la cosidettasovrapposizione quantistica, fornendo l’ampiezza diprobabilitá che il sistema si trovi in un certo stato.I pesi (modulo al quadrato) rappresentano le singoleprobabilitáSe gli stati base possibili e sovrapponibili sono due si parladi qubit ...

QuantumKey

Distributionprotocols

FrancoChiavetta

Introduzione

Sicurezza deisistemicrittografici

Meccanicaquantistica

Dispositiviottici

Quantumkeydistributionprotocols

Meccanica quantisticaQuantum bits

Nella Quantum Information Theory, l’unitá minima diinformazione é il qubit, l’equivalente quantistico del bit.Un qubit é un elemento | ψ〉 = α | 0〉+ β | 1〉 ∈ H (dove| α |2 + | β |2= 1)| 0〉 e | 1〉 rappresenteranno i due qubits di rifermento,corrispondenti a due stati ortogonaliI qubits | 0〉 (α = 1, β = 0) e | 1〉 (α = 0, β = 1) sonol’equivalente quantistico dei bit 0 e 1Per altri valori delle cosidette ampiezze di probabilitáα e β ∈ C diciamo che il qubit | ψ〉 contiene unasovrapposizione di | 0〉 e | 1〉.

QuantumKey

Distributionprotocols

FrancoChiavetta

Introduzione

Sicurezza deisistemicrittografici

Meccanicaquantistica

Dispositiviottici

Quantumkeydistributionprotocols

Meccanica quantisticaQuantum bits

Quantum bits e fotoni

Per rappresentare fisicamente un qubit puó essere usato unqualsiasi sistema quantistico con almeno due livelli dienergia discreti sufficientemente separati (es. livelli dienergia di un elettrone orbitante in un atomo)Viceversa, lo stato di polarizzazione di un fotone si puórappresentare matematicamente con un qubit| ψ〉 = α | 0〉+ β | 1〉

QuantumKey

Distributionprotocols

FrancoChiavetta

Introduzione

Sicurezza deisistemicrittografici

Meccanicaquantistica

Dispositiviottici

Quantumkeydistributionprotocols

Meccanica quantisticaRiferimenti ortogonali in H

In H, oltre alla base canonica (↑,→), detta anche baserettilinea, ad indicare che i suoi versori corrispondono afotoni polarizzati verticalmente e orizzontalmente, sipossono considerare altre basi.Un’altra base ortonormale naturale é la base diagonale(↗,↘) dove ↗ e ↘ corrispondono rispettivamente aglistati dei fotoni polarizzati diagonalmente a 45◦ e −45◦rispetto alla base rettilinea.I due ket possono essere anche indicati con i simboli| +〉 e | −〉

QuantumKey

Distributionprotocols

FrancoChiavetta

Introduzione

Sicurezza deisistemicrittografici

Meccanicaquantistica

Dispositiviottici

Quantumkeydistributionprotocols

Meccanica quantisticaRiferimenti ortogonali in H

Cambiamento di base

Il legame tra le due basi é dato dalle seguenti relazioni:(↗↘

)= 1√

2

(1 11 −1

)(↑→

)(↑→

)= 1√

2

(1 11 −1

)(↗↘

)oppure, in notazione di Dirac:

| +〉 = 1√2| 0〉+ 1√

2| 1〉

| −〉 = 1√2| 0〉 − 1√

2| 1〉

| 0〉 = 1√2| +〉+ 1√

2| −〉

| 1〉 = 1√2| +〉 − 1√

2| −〉

QuantumKey

Distributionprotocols

FrancoChiavetta

Introduzione

Sicurezza deisistemicrittografici

Meccanicaquantistica

Dispositiviottici

Quantumkeydistributionprotocols

Meccanica quantisticaConcetto di osservazione o misura

Ad ogni grandezza fisica misurabile é associato ad unoperatore hermitiano, A : H → H, detto osservabile.L’osservabile A si identifica con una matrice quadrata diordine 2 (per un qubit) su C

Teorema spettrale

Un operatore hermitiano A : H → H (i.e. un osservabile) éortogonalmente diagonalizzabile, ossia esiste una baseortonormale (| v1〉, | v2〉) formata da autovettori di A.

In una tale base, la matrice di A é diagonale(λ1 00 λ2

)con λ1, λ2 ∈ R autovalori detti misure dell’osservabile A.

QuantumKey

Distributionprotocols

FrancoChiavetta

Introduzione

Sicurezza deisistemicrittografici

Meccanicaquantistica

Dispositiviottici

Quantumkeydistributionprotocols

Meccanica quantisticaConcetto di osservazione o misura

Postulati interpretativi della meccanica quantistica

1 I possibili risultati della misura di un’osservabile sono i suoiautovalori.

2 Se il sistema si trova nello stato | vi 〉, autostatodell’osservabile A con autovalore λi , la misura di A fornirácon certezza il risultato λi

3 Se il sistema si trova nello stato | ψ〉 che non é autostatodi A, una misura di A puó fornire come risultato unoqualsiasi degli autovalori di A in modo non predicibile.

QuantumKey

Distributionprotocols

FrancoChiavetta

Introduzione

Sicurezza deisistemicrittografici

Meccanicaquantistica

Dispositiviottici

Quantumkeydistributionprotocols

Meccanica quantisticaConcetto di osservazione o misura

Postulati interpretativi della meccanica quantistica

4 Sia | ψ〉 ∈ H un qualsiasi stato del sistema, e BA= {| vi 〉}una base di autovettori di A. Se | ψ〉 =

∑i αi | vi 〉 é la

decomposizione dello stato rispetto a BA, allora la misuradi A sullo stato | ψ〉 sará λk con probabilitá | αk |2

5 La misura dell’osservabile A sullo stato | ψ〉, supponendo diaver ottenuto λi come risultato, proietta | ψ〉sull’autospazio di | vi 〉 (autovettore associato).

QuantumKey

Distributionprotocols

FrancoChiavetta

Introduzione

Sicurezza deisistemicrittografici

Meccanicaquantistica

Dispositiviottici

Quantumkeydistributionprotocols

Meccanica quantisticaConcetto di osservazione o misura

Postulati interpretativi della meccanica quantistica

L’osservazione disturba il sistema

Il semplice atto di misurare una grandezza A é capace dicambiare lo stato del sistema da | ψ〉 a | vi 〉 (autostato di A).Ogni successiva misura (compiuta senza che lo stato evolva)dovrá dare lo stesso risultato λi con probabilitá 100%.L’esito di una misura non é comunque predicibile

QuantumKey

Distributionprotocols

FrancoChiavetta

Introduzione

Sicurezza deisistemicrittografici

Meccanicaquantistica

Dispositiviottici

Quantumkeydistributionprotocols

Meccanica quantisticaConcetto di osservazione o misura

Principio di indeterminazione

Quando si cerca di misurare contemporaneamente piú diuna grandezza conviene cercare una base di autovettoricomuni (stesso autospazio) a tutti i corrispondentioperatori A1,A2, . . .

Questo peró risulta possibile se e solo se questi operatoricommutano rispetto alla composizione:[Ai ,Aj ] = Ai · Aj − Aj · Ai = 0 (operatore nullo)Fisicamente significa che i due osservabili Ai e Aj

commutano se e solo se sono misurabilicontemporaneamente (osservabili compatibili)

QuantumKey

Distributionprotocols

FrancoChiavetta

Introduzione

Sicurezza deisistemicrittografici

Meccanicaquantistica

Dispositiviottici

Quantumkeydistributionprotocols

Meccanica quantisticaConcetto di osservazione o misura

Principio di indeterminazione

Ci sono peró coppie di grandezze fisiche che non sonomisurabili contemporaneamente: le relative coppie diosservabili non commutano, ossia sono incompatibili.La misurazioni si influenzano reciprocamente.Il valore minimo di incertezza introdotta nelle misure daquesto effetto é data dal

Principio di indeterminazione di Heisenberg

Dati due osservabili A1,A2, e uno stato ψ ∈ H

4A1(ψ)2 · 4A2(ψ)2 ≥ 14 | 〈[A1,A2](ψ) | ψ〉 |2

QuantumKey

Distributionprotocols

FrancoChiavetta

Introduzione

Sicurezza deisistemicrittografici

Meccanicaquantistica

Dispositiviottici

Quantumkeydistributionprotocols

Meccanica quantisticaConcetto di osservazione o misura

Principio di indeterminazione

Gli osservabili relativi alle basi + e × sono le matrici diPauli Z e X , rispettivamente

Base Osservabile Autovalori Autovettori

+ Z +1,−1 | 0〉, | 1〉× X +1,−1 | +〉, | −〉

Gli osservabili X e Z non commutano.[X ,Z ] =

[0 11 0

][1 00 −1

]-[

1 00 −1

][0 11 0

]=[

0 −22 0

]6= 0

⇒ Non é possibile misurare la polarizzazione di unfotone contemporaneamente in basi diverse

QuantumKey

Distributionprotocols

FrancoChiavetta

Introduzione

Sicurezza deisistemicrittografici

Meccanicaquantistica

Dispositiviottici

Quantumkeydistributionprotocols

Meccanica quantisticaTeorema del no-cloning

Teorema del no-cloning - Dicks, Wootters e Zurek

Non é possibile copiare un fotone in uno stato quantisticosconosciuto.

QuantumKey

Distributionprotocols

FrancoChiavetta

Introduzione

Sicurezza deisistemicrittografici

Meccanicaquantistica

Dispositiviottici

Quantumkeydistributionprotocols

Meccanica quantisticaSistemi di piú qubit

Siano QA,QB due sistemi quantistici isolati associati aglispazi di Hilbert HA e HB . Lo spazio di Hilbert associato alsistema quantistico complesso QAB formato dallacongiunzione dei due sistemi é dato dal prodotto tensoredegli spazi dei sistemi che lo compongonoHAB = HA ⊗HB

Se componiamo n qubit lo spazio avrá dim 2n, e i suoielementi verranno detti registri quantistici. La basecomputazionale é formata da registri quantistici dellaforma: | i1〉⊗ | i2〉 ⊗ . . .⊗ | in〉, con ij ∈ {0, 1}, e 1 ≤ j ≤ n

Simboli equivalenti: | i1〉⊗ | i2〉 ⊗ . . .⊗ | in〉 =| i1〉 | i2〉 . . . | in〉 = | i1i2 . . . in〉

QuantumKey

Distributionprotocols

FrancoChiavetta

Introduzione

Sicurezza deisistemicrittografici

Meccanicaquantistica

Dispositiviottici

Quantumkeydistributionprotocols

Meccanica quantisticaStati entangled

Un registro quantistico a 2 qubit é una sovrapposizionedella forma:| ψ〉 = α00 | 00〉+ α01 | 01〉+ α10 | 10〉+ α11 | 11〉Una proprietá importante dei registri quantistici a n qubitsé che non é sempre possibile decomporli come prodottotensore degli stati dei qubit componenti.Gli stati di questo tipo sono detti entangled e godono diproprietá che non si possono ritrovare in nessun oggettodella fisica classica.

QuantumKey

Distributionprotocols

FrancoChiavetta

Introduzione

Sicurezza deisistemicrittografici

Meccanicaquantistica

Dispositiviottici

Quantumkeydistributionprotocols

Meccanica quantisticaEntanglement - Carattere non locale della teoria quantistica

Esempi di stati entangled sono le coppie EPR

| β00〉 = 1√2

(| 00〉+ | 11〉)| β01〉 = 1√

2(| 01〉+ | 10〉)

| β10〉 = 1√2

(| 00〉− | 11〉)| β11〉 = 1√

2(| 01〉− | 10〉)

I membri di una coppia EPR non hanno un proprio statoindividuale, ma solo l’intero sistema possiede uno stato bendefinito.

QuantumKey

Distributionprotocols

FrancoChiavetta

Introduzione

Sicurezza deisistemicrittografici

Meccanicaquantistica

Dispositiviottici

Quantumkeydistributionprotocols

Meccanica quantisticaEntanglement - Carattere non locale della teoria quantistica

I sistemi entangled si comportano come se i membri fosserostrettamente connessi l’uno all’altro indipendentementedalla distanza che li separa.Se separiamo gli elementi di una coppia EPR, lamisurazione di uno degli stati fornisce istantaneamenteinformazioni riguardo all’altro (in qualsiasi base venga fattala misura)Questa proprietá é alla base di soluzioni di problemi ininformation-processing che non possono essere riprodotteclassicamente

QuantumKey

Distributionprotocols

FrancoChiavetta

Introduzione

Sicurezza deisistemicrittografici

Meccanicaquantistica

Dispositiviottici

Quantumkeydistributionprotocols

Meccanica quantisticaDiseguaglianze di Bell

Gli esperimenti sulle diseguaglianze di Bell sonoprogettati per verificare se un sistema obbedisce o menoalle relazioni di disuguaglianza previste dal teorema di Bell.Tali esperimenti, chiamati test di Bell, rilevano se unsistema si trova in stato di correlazione quantistica(entanglement) ricorrendo a delle opportune misurazioni everificando se si ha una violazione delle diseguaglianze.

QuantumKey

Distributionprotocols

FrancoChiavetta

Introduzione

Sicurezza deisistemicrittografici

Meccanicaquantistica

Dispositiviottici

Quantumkeydistributionprotocols

Dispositivi ottici

Come si opera fisicamente sui fotoni?

Per potere realizzare i canali quantistici e i protocolli QKDsi utilizzano dispositivi ottici per:

generare fotoni con una certa polarizzazionemodificare la polarizzazione di un fotonemisurare la polarizzazione di un fotone

QuantumKey

Distributionprotocols

FrancoChiavetta

Introduzione

Sicurezza deisistemicrittografici

Meccanicaquantistica

Dispositiviottici

Quantumkeydistributionprotocols

Dispositivi otticiFiltri polarizzatori

Un filtro polarizzatore é un vetro con struttura cristallinaunidirezionale:

i fotoni polarizzati nella stessa direzione dei cristalli (assedel filtro) passano indisturbati;quelli aventi polarizzazione ortogonale vengono assorbiti,i rimanenti hanno una certa probabilitá di passare ma, sepassano, emergono sempre polarizzati sempre lungo l’assedel filtro.

La luce emergente da b é ancora meno intensa di quellatrasmessa da a per un fattore cos2 θab

QuantumKey

Distributionprotocols

FrancoChiavetta

Introduzione

Sicurezza deisistemicrittografici

Meccanicaquantistica

Dispositiviottici

Quantumkeydistributionprotocols

Dispositivi otticiFiltri polarizzatori

Utilizzando filtri polarizzatori é possibile ottenere fotonicon un certo stato di polarizzazione | ψ〉 ∈ H: a) verticale,b) orizzontale, c) diagonale 45◦, d) diagonale −45◦

QuantumKey

Distributionprotocols

FrancoChiavetta

Introduzione

Sicurezza deisistemicrittografici

Meccanicaquantistica

Dispositiviottici

Quantumkeydistributionprotocols

Dispositivi ottici50% Beam Splitter

Un beam splitter é un dispositivo ottico che divide unraggio di luce incidente (1) in due parti: un raggiotrasmesso (2) ed uno riflesso (3).Per il principio di conservazione dell’energia, l’intensitá delraggio incidente uguaglia la somma delle intensitá dei dueraggi uscentiIn un 50% beam splitter le due intensitá d’uscita sonouguali

QuantumKey

Distributionprotocols

FrancoChiavetta

Introduzione

Sicurezza deisistemicrittografici

Meccanicaquantistica

Dispositiviottici

Quantumkeydistributionprotocols

Dispositivi otticiPolarizing Beam Splitter

Un Polarizing Beam Splitter (PBS) é un beam splitterche riflette o trasmette la luce incidente assecondadell’angolo θ tra la sua polarizzazione e l’asse −→n del PBS .In generale, il raggio trasmesso ha intensitá IT = I0 cos(θ)2

e polarizzazione parallela ad −→n , quello riflesso ha intensitáIR = I0 sin(θ)2 e polarizzazione ortogonale ad −→n

- Se θ = 0◦ il raggio viene trasmesso- Se θ = 90◦ il raggio viene riflesso

QuantumKey

Distributionprotocols

FrancoChiavetta

Introduzione

Sicurezza deisistemicrittografici

Meccanicaquantistica

Dispositiviottici

Quantumkeydistributionprotocols

Dispositivi otticiPolarizing Beam splitter + Detectors

Ponendo alle uscite del PBS dei rilevatori di fotoni(detectors D0,D1) e possibile ottenere una misuraproiettiva della polarizzazione del fotone in ingresso

QuantumKey

Distributionprotocols

FrancoChiavetta

Introduzione

Sicurezza deisistemicrittografici

Meccanicaquantistica

Dispositiviottici

Quantumkeydistributionprotocols

Dispositivi otticiCella di Pockels

Figura : Assenza di tensione agli elettrodi

Una Cella di Pockels (PC) é un dispositivo otticocomandato in tensione che sfrutta l’effetto Pockels suparticolari cristalli per ruotare di un angolo desiderato ladirezione di polarizzazione di un raggio di luce (fotone)Posto a monte del PBS permette di misurare in basidiverse

QuantumKey

Distributionprotocols

FrancoChiavetta

Introduzione

Sicurezza deisistemicrittografici

Meccanicaquantistica

Dispositiviottici

Quantumkeydistributionprotocols

Dispositivi otticiCella di Pockels

Figura : Elettrodi sotto tensione

Una Cella di Pockels (PC) é un dispositivo otticocomandato in tensione che sfrutta l’effetto Pockels suparticolari cristalli per ruotare di un angolo desiderato ladirezione di polarizzazione di un raggio di luce (fotone)Posto a monte del PBS permette di misurare in basidiverse

QuantumKey

Distributionprotocols

FrancoChiavetta

Introduzione

Sicurezza deisistemicrittografici

Meccanicaquantistica

Dispositiviottici

Quantumkeydistributionprotocols

Quantum key distribution protocols

Approcci alla distribuzione quantistica delle chiavi:1 Prepare and measure protocols

Basi teoriche: Principio di indeterminazione diHeisenberg, no-cloningSe Eve misura un qubit ne altera lo stato introducendoerrori rilevabiliEsempi: BB84 protocol - C. H. Bennett and G. Brassard(1984)

2 Entanglement based protocolsBasi teoriche: entanglement, violazione dellediseguaglianze di Bell, no-cloningEve puó solo tentare di introdurre ulteriori quanti nellacomunicazione, ma viene rilevata per violazione dellediseguaglianze di BellEsempi: E91 protocol - Artur Ekert (1991)

QuantumKey

Distributionprotocols

FrancoChiavetta

Introduzione

Sicurezza deisistemicrittografici

Meccanicaquantistica

Dispositiviottici

Quantumkeydistributionprotocols

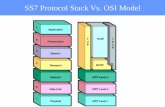

Quantum key distribution protocolsInfrastruttura

La trasmissione delle informazioni tra Alice e Bob avvieneattraverso due canali:

un canale quantistico, ad esempio una fibra ottica chetrasmette fotoni polarizzati, utilizzato nella fase di raw keyexchange;un canale pubblico utilizzato nelle fasi successive. Talecanale puó subire intercettazioni senza compromettere lasicurezza del protocollo. Necessita tuttavia diautenticazione delle parti (solo la prima volta).

QuantumKey

Distributionprotocols

FrancoChiavetta

Introduzione

Sicurezza deisistemicrittografici

Meccanicaquantistica

Dispositiviottici

Quantumkeydistributionprotocols

Protocollo BB’84(Bennett and Brassard - 1984).

Alice deve generare una sequenza binaria casuale (key) etrasmetterla a Bob attraverso il canale quantisticoSe i bit vengono codificati mediante due soli stati dipolarizzazione si avrá ad es.0 codificato con |↑〉 e 1 codificato con |→〉.PROBLEMA: Eve puó intercettare i fotoni, misurarli,registrarli e ritrasmetterli a Bob!SOLUZIONE: Alice codifica i bit in modo randomutilizzando fotoni polarizzati sia con filtri di tipo +, checon filtri di tipo × secondo il seguente schema:

Fotoni polarizzati: ↑ → ↗ ↘Cifre binarie: 0 1 0 1

QuantumKey

Distributionprotocols

FrancoChiavetta

Introduzione

Sicurezza deisistemicrittografici

Meccanicaquantistica

Dispositiviottici

Quantumkeydistributionprotocols

Protocollo BB’84

PROBLEMA: Bob non sa con quali filtri (base) misurare ifotoni inviati da AliceSOLUZIONE: Bob sceglie in modo random i filtri tra labasi + e la base ×Per ogni bit trasmesso:

se le basi di Alice e Bob coincidono, in assenza di Eve, ilbit rilevato da Bob coincide con il bit codificato da Alicese le basi di Alice e Bob non coincidono, Bob rileverá conuguale probabilitá ( 1

2 ) i bit 0 e 1

QuantumKey

Distributionprotocols

FrancoChiavetta

Introduzione

Sicurezza deisistemicrittografici

Meccanicaquantistica

Dispositiviottici

Quantumkeydistributionprotocols

Protocollo BB’84Steps

1 ALICEsceglie una sequenza random di basi + o ×sceglie in modo casuale una stringa binaria di r bit (moltopiú lunga della chiave da generare): i fotoni sono codificatisecondo lo schema datoI fotoni sono inviati a Bob lungo il canale quantistico

2 BOBsceglie una sequenza random di basi + o ×misura i fotoni ricevuti nelle base scelta

Alla fine di questo step Alice e Bob sono in possesso di duestringhe random correlate (raw key).

QuantumKey

Distributionprotocols

FrancoChiavetta

Introduzione

Sicurezza deisistemicrittografici

Meccanicaquantistica

Dispositiviottici

Quantumkeydistributionprotocols

Protocollo BB’84Steps

3 BOB comunica ad Alice la sequenza di basi utilizzata perla ricezione (ma non i bit decodificati)

4 ALICE comunica a Bob in quali posizioni della sequenza hausato il filtro corretto

5 ALICE & BOB scartano tutti i bit delle stringhe incorrispondenza di basi non coincidenti

Alla fine di questo step Alice e Bob possiedono entrambiuna stringa, denominata sifted key (chiave setacciata).In assenza di Eve le due chiavi coincidono.

QuantumKey

Distributionprotocols

FrancoChiavetta

Introduzione

Sicurezza deisistemicrittografici

Meccanicaquantistica

Dispositiviottici

Quantumkeydistributionprotocols

Protocollo BB’84Implementazione

La sorgente emette la sequenza di impulsi a singolo fotone(non polarizzato)Il filtro impone la polarizzazione orizzontale al fotoneemesso (bit 0)La prima PC di Alice altera in modo random il bitponendolo a volte al valore 1La seconda PC di Alice ruota (−45◦) in modo random lapolarizzazione del fotone in transito (scelta base + o ×)Tramite un’ altra PC ed un PBS Bob sceglie in modorandom la base di misura

QuantumKey

Distributionprotocols

FrancoChiavetta

Introduzione

Sicurezza deisistemicrittografici

Meccanicaquantistica

Dispositiviottici

Quantumkeydistributionprotocols

Protocollo BB’84Un esempio (in assenza di evesdropping)

QuantumKey

Distributionprotocols

FrancoChiavetta

Introduzione

Sicurezza deisistemicrittografici

Meccanicaquantistica

Dispositiviottici

Quantumkeydistributionprotocols

Protocollo BB’84Errori commessi da Bob

Probabilitá di interporre il filtro giusto = 12

Probabilitá di ricavare il bit corretto usando un filtrocorretto = 1Probabilitá di ricavare il bit corretto usando un filtrosbagliato = 1

2Esempio) Puó accadere con uguale probabilitá 1

2 che Bob,usando un filtro ×, ricavi un fotone con polarizzazione↘ (= 1) o con polarizzazione ↗ (= 0) dalla misura delfotone ↑ (= 0) di Alice

In definitiva, per Bob la probabilitá P di noncommettere errori di ricezione del messaggio é:P = 1

2 · 1 + 12 ·

12 = 3

4 = 75% (da cui, Perrore = 14 = 25%)

QuantumKey

Distributionprotocols

FrancoChiavetta

Introduzione

Sicurezza deisistemicrittografici

Meccanicaquantistica

Dispositiviottici

Quantumkeydistributionprotocols

Protocollo BB’84Errori commessi da Bob

Probabilitá di interporre il filtro giusto = 12

Probabilitá di ricavare il bit corretto usando un filtrocorretto = 1Probabilitá di ricavare il bit corretto usando un filtrosbagliato = 1

2Esempio) Puó accadere con uguale probabilitá 1

2 che Bob,usando un filtro ×, ricavi un fotone con polarizzazione↘ (= 1) o con polarizzazione ↗ (= 0) dalla misura delfotone ↑ (= 0) di Alice

In definitiva, per Bob la probabilitá P di noncommettere errori di ricezione del messaggio é:P = 1

2 · 1 + 12 ·

12 = 3

4 = 75% (da cui, Perrore = 14 = 25%)

QuantumKey

Distributionprotocols

FrancoChiavetta

Introduzione

Sicurezza deisistemicrittografici

Meccanicaquantistica

Dispositiviottici

Quantumkeydistributionprotocols

Protocollo BB’84Errori commessi da Bob

Probabilitá di interporre il filtro giusto = 12

Probabilitá di ricavare il bit corretto usando un filtrocorretto = 1Probabilitá di ricavare il bit corretto usando un filtrosbagliato = 1

2Esempio) Puó accadere con uguale probabilitá 1

2 che Bob,usando un filtro ×, ricavi un fotone con polarizzazione↘ (= 1) o con polarizzazione ↗ (= 0) dalla misura delfotone ↑ (= 0) di Alice

In definitiva, per Bob la probabilitá P di noncommettere errori di ricezione del messaggio é:P = 1

2 · 1 + 12 ·

12 = 3

4 = 75% (da cui, Perrore = 14 = 25%)

QuantumKey

Distributionprotocols

FrancoChiavetta

Introduzione

Sicurezza deisistemicrittografici

Meccanicaquantistica

Dispositiviottici

Quantumkeydistributionprotocols

Protocollo BB’84Errori commessi da Bob

Probabilitá di interporre il filtro giusto = 12

Probabilitá di ricavare il bit corretto usando un filtrocorretto = 1Probabilitá di ricavare il bit corretto usando un filtrosbagliato = 1

2Esempio) Puó accadere con uguale probabilitá 1

2 che Bob,usando un filtro ×, ricavi un fotone con polarizzazione↘ (= 1) o con polarizzazione ↗ (= 0) dalla misura delfotone ↑ (= 0) di Alice

In definitiva, per Bob la probabilitá P di noncommettere errori di ricezione del messaggio é:P = 1

2 · 1 + 12 ·

12 = 3

4 = 75% (da cui, Perrore = 14 = 25%)

QuantumKey

Distributionprotocols

FrancoChiavetta

Introduzione

Sicurezza deisistemicrittografici

Meccanicaquantistica

Dispositiviottici

Quantumkeydistributionprotocols

Protocollo BB’84Errori commessi da Bob

Probabilitá di interporre il filtro giusto = 12

Probabilitá di ricavare il bit corretto usando un filtrocorretto = 1Probabilitá di ricavare il bit corretto usando un filtrosbagliato = 1

2Esempio) Puó accadere con uguale probabilitá 1

2 che Bob,usando un filtro ×, ricavi un fotone con polarizzazione↘ (= 1) o con polarizzazione ↗ (= 0) dalla misura delfotone ↑ (= 0) di Alice

In definitiva, per Bob la probabilitá P di noncommettere errori di ricezione del messaggio é:P = 1

2 · 1 + 12 ·

12 = 3

4 = 75% (da cui, Perrore = 14 = 25%)

QuantumKey

Distributionprotocols

FrancoChiavetta

Introduzione

Sicurezza deisistemicrittografici

Meccanicaquantistica

Dispositiviottici

Quantumkeydistributionprotocols

Protocollo BB’84Eavesdropping by intercept and resend

Il problema fondamentale dei canali classici ćhe i bit in transitopossono essere copiati (sniffing) in modo non rilevabile. Ció éinvece impossibile sui canali quantistici per i seguenti motivi:

Incertezza quantistica - dato un fotone polarizzato in unostato sconosciuto non possiamo dire che polarizzazioneabbia senza misurarlaTeorema del no-cloningDisturbance - Se la misura viene effettuata (distinguendotra due stati ortogonali) il segnale é disturbato per sempre.Irreversibilitá della misura - lo stato collassa verso unautostato in modo random perdendo le ampiezze diprobabilitá pre-misurazione

QuantumKey

Distributionprotocols

FrancoChiavetta

Introduzione

Sicurezza deisistemicrittografici

Meccanicaquantistica

Dispositiviottici

Quantumkeydistributionprotocols

Protocollo BB’84Eavesdropping by intercept and resend

Eve non puó copiare i fotoni in transito sul canalequantistico, spedire gli originali a Bob ed effettuare lemisure sulle copieLa strategia piú semplice per Eve é intercettare i fotoni,misurarli e reinviarli a Bob (intercept and resend)Eve non conosce le basi di Alice, puó solo sceglierle inmodo random come Bob

QuantumKey

Distributionprotocols

FrancoChiavetta

Introduzione

Sicurezza deisistemicrittografici

Meccanicaquantistica

Dispositiviottici

Quantumkeydistributionprotocols

Protocollo BB’84Eavesdropping by intercept and resend

Se Eve misura nella base corretta, scopre il bit intransito e invia a Bob un fotone uguale a quello spedito daAlice. Bob non puó accorgersi di Eve. Il valore del bit diAlice, Bob ed Eve coincidonoSe Eve misura nella base sbagliata, legge un bitsbagliato e invia a Bob un fotone diverso da quello speditoda AliceLa probabilitá che l’intercettazione di un fotone da parte diEve generi un errore é allora 1

2 ×12 = 1

4 = 25%

QuantumKey

Distributionprotocols

FrancoChiavetta

Introduzione

Sicurezza deisistemicrittografici

Meccanicaquantistica

Dispositiviottici

Quantumkeydistributionprotocols

Protocollo BB’84Eavesdropping by intercept and resend

Per rilevare la presenza di Eve, Bob manda ad Alice unaparte S dei bit della chiave setacciata (eliminandoli dallastessa) per verificare che vi sia corrispondenzaLa non corrispondenza significa che Eve ha tentato diintercettare la comunicazione disturbando il canale(alterazioni casuali nella polarizzazione dei fotoni)Se si confrontano n bit, la probabilitá che la presenza diEva sia rivelata da errori aumenta esponenzialmente:Pd = 1− (3

4)n.Per rilevare la presenza di Eva con probabilitáPd = 0.999999999 ad Alice e Bob basta confrontaren = 72 bit.

QuantumKey

Distributionprotocols

FrancoChiavetta

Introduzione

Sicurezza deisistemicrittografici

Meccanicaquantistica

Dispositiviottici

Quantumkeydistributionprotocols

Protocollo BB’84Eavesdropping by intercept and resend - Esempio

Errore nella chiave dovuto alla presenza di Eve

QuantumKey

Distributionprotocols

FrancoChiavetta

Introduzione

Sicurezza deisistemicrittografici

Meccanicaquantistica

Dispositiviottici

Quantumkeydistributionprotocols

Protocollo BB’841992 - Information reconciliation e Privacy amplification

6 Per evitare dei falsi positivi dovuti ad errori introdotti dagliapparati (es. click errati, wrong photon signal, ...), ALICEe BOB effettuano su S una stima statistica della possibilitádi errore denominata QBER (Quantum Bit Error Rate)

7 Se il QBER é inferiore ad una soglia di sicurezza, vienesvolta la secret key distillation

Alice e Bob correggono gli errori ottenendo la chiavericonciliataDalla chiave riconciliata ricavano una chiave piú cortasegreta mediante un protocollo di amplificazione dellaprivacy

QuantumKey

Distributionprotocols

FrancoChiavetta

Introduzione

Sicurezza deisistemicrittografici

Meccanicaquantistica

Dispositiviottici

Quantumkeydistributionprotocols

Protocollo BB’841992 - Information reconciliation e Privacy amplification

6 Per evitare dei falsi positivi dovuti ad errori introdotti dagliapparati (es. click errati, wrong photon signal, ...), ALICEe BOB effettuano su S una stima statistica della possibilitádi errore denominata QBER (Quantum Bit Error Rate)

7 Se il QBER é inferiore ad una soglia di sicurezza, vienesvolta la secret key distillation

Alice e Bob correggono gli errori ottenendo la chiavericonciliataDalla chiave riconciliata ricavano una chiave piú cortasegreta mediante un protocollo di amplificazione dellaprivacy

QuantumKey

Distributionprotocols

FrancoChiavetta

Introduzione

Sicurezza deisistemicrittografici

Meccanicaquantistica

Dispositiviottici

Quantumkeydistributionprotocols

Protocollo BB’841992 - Information reconciliation e Privacy amplification

6 Per evitare dei falsi positivi dovuti ad errori introdotti dagliapparati (es. click errati, wrong photon signal, ...), ALICEe BOB effettuano su S una stima statistica della possibilitádi errore denominata QBER (Quantum Bit Error Rate)

7 Se il QBER é inferiore ad una soglia di sicurezza, vienesvolta la secret key distillation

Alice e Bob correggono gli errori ottenendo la chiavericonciliataDalla chiave riconciliata ricavano una chiave piú cortasegreta mediante un protocollo di amplificazione dellaprivacy

QuantumKey

Distributionprotocols

FrancoChiavetta

Introduzione

Sicurezza deisistemicrittografici

Meccanicaquantistica

Dispositiviottici

Quantumkeydistributionprotocols

Protocollo BB’841992 - Information reconciliation e Privacy amplification

6 Per evitare dei falsi positivi dovuti ad errori introdotti dagliapparati (es. click errati, wrong photon signal, ...), ALICEe BOB effettuano su S una stima statistica della possibilitádi errore denominata QBER (Quantum Bit Error Rate)

7 Se il QBER é inferiore ad una soglia di sicurezza, vienesvolta la secret key distillation

Alice e Bob correggono gli errori ottenendo la chiavericonciliataDalla chiave riconciliata ricavano una chiave piú cortasegreta mediante un protocollo di amplificazione dellaprivacy

QuantumKey

Distributionprotocols

FrancoChiavetta

Introduzione

Sicurezza deisistemicrittografici

Meccanicaquantistica

Dispositiviottici

Quantumkeydistributionprotocols

Protocollo BB’841992 - Information reconciliation e Privacy amplification

Un QBER al di sopra di una soglia di sicurezza rivela lapresenza di Eve sul canale quantisticoIl suo valore indica anche quanta informazione Eve hapotuto intercettareDopo avere effettuato le misure Alice, Bob ed Evepossiedono 3 stringhe di bit A, B ed E, descritte da unadistribuzione di probabilitá P(A,B,E )

Alice e Bob possono ancora concordare una chiavecrittografica mediante amplificazione di privacy se la mutuainformazione fra loro supera l’informazione che Eve ha su Ae B.Altrimenti, Alice e Bob rinunciano ad utilizzare i bitscambiati come chiave segreta e ritentano successivamente

QuantumKey

Distributionprotocols

FrancoChiavetta

Introduzione

Sicurezza deisistemicrittografici

Meccanicaquantistica

Dispositiviottici

Quantumkeydistributionprotocols

Protocollo BB’841992 - Information reconciliation e Privacy amplification

Un QBER al di sopra di una soglia di sicurezza rivela lapresenza di Eve sul canale quantisticoIl suo valore indica anche quanta informazione Eve hapotuto intercettareDopo avere effettuato le misure Alice, Bob ed Evepossiedono 3 stringhe di bit A, B ed E, descritte da unadistribuzione di probabilitá P(A,B,E )

Alice e Bob possono ancora concordare una chiavecrittografica mediante amplificazione di privacy se la mutuainformazione fra loro supera l’informazione che Eve ha su Ae B.Altrimenti, Alice e Bob rinunciano ad utilizzare i bitscambiati come chiave segreta e ritentano successivamente

QuantumKey

Distributionprotocols

FrancoChiavetta

Introduzione

Sicurezza deisistemicrittografici

Meccanicaquantistica

Dispositiviottici

Quantumkeydistributionprotocols

Protocollo BB’841992 - Information reconciliation e Privacy amplification

Un QBER al di sopra di una soglia di sicurezza rivela lapresenza di Eve sul canale quantisticoIl suo valore indica anche quanta informazione Eve hapotuto intercettareDopo avere effettuato le misure Alice, Bob ed Evepossiedono 3 stringhe di bit A, B ed E, descritte da unadistribuzione di probabilitá P(A,B,E )

Alice e Bob possono ancora concordare una chiavecrittografica mediante amplificazione di privacy se la mutuainformazione fra loro supera l’informazione che Eve ha su Ae B.Altrimenti, Alice e Bob rinunciano ad utilizzare i bitscambiati come chiave segreta e ritentano successivamente

QuantumKey

Distributionprotocols

FrancoChiavetta

Introduzione

Sicurezza deisistemicrittografici

Meccanicaquantistica

Dispositiviottici

Quantumkeydistributionprotocols

Protocollo BB’841992 - Information reconciliation e Privacy amplification

Un QBER al di sopra di una soglia di sicurezza rivela lapresenza di Eve sul canale quantisticoIl suo valore indica anche quanta informazione Eve hapotuto intercettareDopo avere effettuato le misure Alice, Bob ed Evepossiedono 3 stringhe di bit A, B ed E, descritte da unadistribuzione di probabilitá P(A,B,E )

Alice e Bob possono ancora concordare una chiavecrittografica mediante amplificazione di privacy se la mutuainformazione fra loro supera l’informazione che Eve ha su Ae B.Altrimenti, Alice e Bob rinunciano ad utilizzare i bitscambiati come chiave segreta e ritentano successivamente

QuantumKey

Distributionprotocols

FrancoChiavetta

Introduzione

Sicurezza deisistemicrittografici

Meccanicaquantistica

Dispositiviottici

Quantumkeydistributionprotocols

Protocollo BB’841992 - Information reconciliation e Privacy amplification

Un QBER al di sopra di una soglia di sicurezza rivela lapresenza di Eve sul canale quantisticoIl suo valore indica anche quanta informazione Eve hapotuto intercettareDopo avere effettuato le misure Alice, Bob ed Evepossiedono 3 stringhe di bit A, B ed E, descritte da unadistribuzione di probabilitá P(A,B,E )

Alice e Bob possono ancora concordare una chiavecrittografica mediante amplificazione di privacy se la mutuainformazione fra loro supera l’informazione che Eve ha su Ae B.Altrimenti, Alice e Bob rinunciano ad utilizzare i bitscambiati come chiave segreta e ritentano successivamente

QuantumKey

Distributionprotocols

FrancoChiavetta

Introduzione

Sicurezza deisistemicrittografici

Meccanicaquantistica

Dispositiviottici

Quantumkeydistributionprotocols

Protocollo BB’84Secret Key distillation

Information reconciliation: si tratta di protocolli dicorrezione degli errori mediante scambio di dati sul canalepubblico.Tipicamente si scambiano bit di paritá su blocchi di bitdelle chiavi.Questa fase fornisce potenzialmente ulteriori conoscenzesulla chiave ad Eve.

QuantumKey

Distributionprotocols

FrancoChiavetta

Introduzione

Sicurezza deisistemicrittografici

Meccanicaquantistica

Dispositiviottici

Quantumkeydistributionprotocols

Protocollo BB’84Secret Key distillation

Information reconciliation: si tratta di protocolli dicorrezione degli errori mediante scambio di dati sul canalepubblico.Tipicamente si scambiano bit di paritá su blocchi di bitdelle chiavi.Questa fase fornisce potenzialmente ulteriori conoscenzesulla chiave ad Eve.

QuantumKey

Distributionprotocols

FrancoChiavetta

Introduzione

Sicurezza deisistemicrittografici

Meccanicaquantistica

Dispositiviottici

Quantumkeydistributionprotocols

Protocollo BB’84Secret Key distillation

Information reconciliation: si tratta di protocolli dicorrezione degli errori mediante scambio di dati sul canalepubblico.Tipicamente si scambiano bit di paritá su blocchi di bitdelle chiavi.Questa fase fornisce potenzialmente ulteriori conoscenzesulla chiave ad Eve.

QuantumKey

Distributionprotocols

FrancoChiavetta

Introduzione

Sicurezza deisistemicrittografici

Meccanicaquantistica

Dispositiviottici

Quantumkeydistributionprotocols

Protocollo BB’84Secret Key distillation

Privacy amplification utilizza la chiave di Alice e Bob perprodurre una nuova chiave piú corta, in modo tale che adEva resti solo una informazione trascurabile sulla nuovachiave.Questa informazione parziale potrebbe essere stataacquisita sia origliando sul canale quantistico che sul canalepubblico durante la riconciliazione informazioni (in cui sisuppone Eve acquisisce tutte le possibili informazioni diparitá).Si usa una funzione di hash universale, scelta a caso da unopportuno setLa lunghezza (ridotta) della nuova chiave si basa sullastima della conoscenza di Eve sulla vecchia chiave (QBER).

QuantumKey

Distributionprotocols

FrancoChiavetta

Introduzione

Sicurezza deisistemicrittografici

Meccanicaquantistica

Dispositiviottici

Quantumkeydistributionprotocols

Protocollo BB’84Secret Key distillation

Privacy amplification utilizza la chiave di Alice e Bob perprodurre una nuova chiave piú corta, in modo tale che adEva resti solo una informazione trascurabile sulla nuovachiave.Questa informazione parziale potrebbe essere stataacquisita sia origliando sul canale quantistico che sul canalepubblico durante la riconciliazione informazioni (in cui sisuppone Eve acquisisce tutte le possibili informazioni diparitá).Si usa una funzione di hash universale, scelta a caso da unopportuno setLa lunghezza (ridotta) della nuova chiave si basa sullastima della conoscenza di Eve sulla vecchia chiave (QBER).

QuantumKey

Distributionprotocols

FrancoChiavetta

Introduzione

Sicurezza deisistemicrittografici

Meccanicaquantistica

Dispositiviottici

Quantumkeydistributionprotocols

Protocollo BB’84Secret Key distillation

Privacy amplification utilizza la chiave di Alice e Bob perprodurre una nuova chiave piú corta, in modo tale che adEva resti solo una informazione trascurabile sulla nuovachiave.Questa informazione parziale potrebbe essere stataacquisita sia origliando sul canale quantistico che sul canalepubblico durante la riconciliazione informazioni (in cui sisuppone Eve acquisisce tutte le possibili informazioni diparitá).Si usa una funzione di hash universale, scelta a caso da unopportuno setLa lunghezza (ridotta) della nuova chiave si basa sullastima della conoscenza di Eve sulla vecchia chiave (QBER).

QuantumKey

Distributionprotocols

FrancoChiavetta

Introduzione

Sicurezza deisistemicrittografici

Meccanicaquantistica

Dispositiviottici

Quantumkeydistributionprotocols

Protocollo BB’84Secret Key distillation

Privacy amplification utilizza la chiave di Alice e Bob perprodurre una nuova chiave piú corta, in modo tale che adEva resti solo una informazione trascurabile sulla nuovachiave.Questa informazione parziale potrebbe essere stataacquisita sia origliando sul canale quantistico che sul canalepubblico durante la riconciliazione informazioni (in cui sisuppone Eve acquisisce tutte le possibili informazioni diparitá).Si usa una funzione di hash universale, scelta a caso da unopportuno setLa lunghezza (ridotta) della nuova chiave si basa sullastima della conoscenza di Eve sulla vecchia chiave (QBER).

QuantumKey

Distributionprotocols

FrancoChiavetta

Introduzione

Sicurezza deisistemicrittografici

Meccanicaquantistica

Dispositiviottici

Quantumkeydistributionprotocols

Protocollo Bennett’92

Dimostra che i 4 stati di BB’84 non sono necessariUtilizza una codifica a 2 stati non ortogonali:

- 0 =|↑〉- 1 = cos θ |↑〉+ sin θ |→〉

Polarizzazione non determinabile con una singola misuraproiettivaUtilizza una Positive Operator Value Measurement(POVM): con tale tecnica il numero di possibili misureviene incrementato facendo una misura proiettiva congiuntasul sistema originale + un sistema ausiliario (ancilla)Possibili esiti della POVM: 0, 1, ? =⇒ Bob conosce concertezza il bit inviato da Alice o lo sconoscecompletamente.

QuantumKey

Distributionprotocols

FrancoChiavetta

Introduzione

Sicurezza deisistemicrittografici

Meccanicaquantistica

Dispositiviottici

Quantumkeydistributionprotocols

Protocollo Bennett’92Steps

Passi del protocollo Bennet’921 Alice invia sul canale quantistico una sequenza random di

fotoni polarizzati su due stati non ortogonali2 Bob misura i fotoni con una POVM con risultati 0, 1, ?3 Bob annuncia sul canale pubblico quali bit non ha

identificato (valori ?)4 Alice elimina dalla sua seqenza i bit non identificati da

Bob: condivide con Bob una sifted key.

I rimanenti passi derivano dal BB’84

QuantumKey

Distributionprotocols

FrancoChiavetta

Introduzione

Sicurezza deisistemicrittografici

Meccanicaquantistica

Dispositiviottici

Quantumkeydistributionprotocols

E91 protocolArtur Ekert - 1991

Protocollo QKD proposto da Artur Ekert nel 1991, basatosul paradosso EPRUna sorgente emette coppie di fotoni entangled: i fotoni diogni coppia sono inviati separatamente ad Alice e BobEntrambi, attraverso filtri polarizzatori (PC) e PBS,effettuano misure della polarizzazione in basi casuali eindipendenti tra loro.

QuantumKey

Distributionprotocols

FrancoChiavetta

Introduzione

Sicurezza deisistemicrittografici

Meccanicaquantistica

Dispositiviottici

Quantumkeydistributionprotocols

E91 protocolArtur Ekert - 1991

Se Alice e Bob misurano ognuno il proprio fotone di unacerta coppia ottengono misure perfettamente(anti)correlate con probabilitá 100%

Se Alice usa la base + e ottiene come risultato ↑(rispettivamente →), il fotone di Bob collassaimmediatamente sullo stato → (rispettivamente ↑)Una volta concordata la base, qualsiasi essa sia, l’esitodella misura di Alice determina quello di BobSe si considera una base ortonormale qualsiasi (N,N⊥)allora | ψ〉 = 1√

2(| N〉A | N⊥〉B+ | N⊥〉A | N〉B)

e gli esiti delle misure di Alice e Bob saranno semprecorrelati.Gli esiti delle misure non sono peró predicibili

QuantumKey

Distributionprotocols

FrancoChiavetta

Introduzione

Sicurezza deisistemicrittografici

Meccanicaquantistica

Dispositiviottici

Quantumkeydistributionprotocols

E91 protocolArtur Ekert - 1991

Se Alice e Bob misurano ognuno il proprio fotone di unacerta coppia ottengono misure perfettamente(anti)correlate con probabilitá 100%

Se Alice usa la base + e ottiene come risultato ↑(rispettivamente →), il fotone di Bob collassaimmediatamente sullo stato → (rispettivamente ↑)Una volta concordata la base, qualsiasi essa sia, l’esitodella misura di Alice determina quello di BobSe si considera una base ortonormale qualsiasi (N,N⊥)allora | ψ〉 = 1√

2(| N〉A | N⊥〉B+ | N⊥〉A | N〉B)

e gli esiti delle misure di Alice e Bob saranno semprecorrelati.Gli esiti delle misure non sono peró predicibili

QuantumKey

Distributionprotocols

FrancoChiavetta

Introduzione

Sicurezza deisistemicrittografici

Meccanicaquantistica

Dispositiviottici

Quantumkeydistributionprotocols

E91 protocolArtur Ekert - 1991

Se Alice e Bob misurano ognuno il proprio fotone di unacerta coppia ottengono misure perfettamente(anti)correlate con probabilitá 100%

Se Alice usa la base + e ottiene come risultato ↑(rispettivamente →), il fotone di Bob collassaimmediatamente sullo stato → (rispettivamente ↑)Una volta concordata la base, qualsiasi essa sia, l’esitodella misura di Alice determina quello di BobSe si considera una base ortonormale qualsiasi (N,N⊥)allora | ψ〉 = 1√

2(| N〉A | N⊥〉B+ | N⊥〉A | N〉B)

e gli esiti delle misure di Alice e Bob saranno semprecorrelati.Gli esiti delle misure non sono peró predicibili

QuantumKey

Distributionprotocols

FrancoChiavetta

Introduzione

Sicurezza deisistemicrittografici

Meccanicaquantistica

Dispositiviottici

Quantumkeydistributionprotocols

E91 protocolArtur Ekert - 1991

Se Alice e Bob misurano ognuno il proprio fotone di unacerta coppia ottengono misure perfettamente(anti)correlate con probabilitá 100%

Se Alice usa la base + e ottiene come risultato ↑(rispettivamente →), il fotone di Bob collassaimmediatamente sullo stato → (rispettivamente ↑)Una volta concordata la base, qualsiasi essa sia, l’esitodella misura di Alice determina quello di BobSe si considera una base ortonormale qualsiasi (N,N⊥)allora | ψ〉 = 1√

2(| N〉A | N⊥〉B+ | N⊥〉A | N〉B)

e gli esiti delle misure di Alice e Bob saranno semprecorrelati.Gli esiti delle misure non sono peró predicibili

QuantumKey

Distributionprotocols

FrancoChiavetta

Introduzione

Sicurezza deisistemicrittografici

Meccanicaquantistica

Dispositiviottici

Quantumkeydistributionprotocols

E91 protocolArtur Ekert - 1991

Se Alice e Bob misurano ognuno il proprio fotone di unacerta coppia ottengono misure perfettamente(anti)correlate con probabilitá 100%

Se Alice usa la base + e ottiene come risultato ↑(rispettivamente →), il fotone di Bob collassaimmediatamente sullo stato → (rispettivamente ↑)Una volta concordata la base, qualsiasi essa sia, l’esitodella misura di Alice determina quello di BobSe si considera una base ortonormale qualsiasi (N,N⊥)allora | ψ〉 = 1√

2(| N〉A | N⊥〉B+ | N⊥〉A | N〉B)

e gli esiti delle misure di Alice e Bob saranno semprecorrelati.Gli esiti delle misure non sono peró predicibili

QuantumKey

Distributionprotocols

FrancoChiavetta

Introduzione

Sicurezza deisistemicrittografici

Meccanicaquantistica

Dispositiviottici

Quantumkeydistributionprotocols

E91 protocolArtur Ekert - 1991

Variante derivata da BB84Dopo la trasmissione, la sorgente annuncia pubblicamentele basi usate (rettilinea o diagonale)Alice e Bob scartano i bit in cui le misurazioni sono statefatte con una base incompatibileIn seguito eseguono gli stessi passaggi di controllo ecorrezione errori di BB84.Se la sorgente é affidabile, (non sia in mano ad Eve), taleprotocollo é altrettanto sicuro del BB’84Infatti se le basi scelte sono corrette, il valore misurato daentrambi sará identico mentre se le basi sono scorrelate traloro, i risultati delle misurazioni saranno casuali e scorrelati.

QuantumKey

Distributionprotocols

FrancoChiavetta

Introduzione

Sicurezza deisistemicrittografici

Meccanicaquantistica

Dispositiviottici

Quantumkeydistributionprotocols

E91 protocolArtur Ekert - 1991

Variante derivata da BB84Dopo la trasmissione, la sorgente annuncia pubblicamentele basi usate (rettilinea o diagonale)Alice e Bob scartano i bit in cui le misurazioni sono statefatte con una base incompatibileIn seguito eseguono gli stessi passaggi di controllo ecorrezione errori di BB84.Se la sorgente é affidabile, (non sia in mano ad Eve), taleprotocollo é altrettanto sicuro del BB’84Infatti se le basi scelte sono corrette, il valore misurato daentrambi sará identico mentre se le basi sono scorrelate traloro, i risultati delle misurazioni saranno casuali e scorrelati.

QuantumKey

Distributionprotocols

FrancoChiavetta

Introduzione

Sicurezza deisistemicrittografici

Meccanicaquantistica

Dispositiviottici

Quantumkeydistributionprotocols

E91 protocolArtur Ekert - 1991

Variante derivata da BB84Dopo la trasmissione, la sorgente annuncia pubblicamentele basi usate (rettilinea o diagonale)Alice e Bob scartano i bit in cui le misurazioni sono statefatte con una base incompatibileIn seguito eseguono gli stessi passaggi di controllo ecorrezione errori di BB84.Se la sorgente é affidabile, (non sia in mano ad Eve), taleprotocollo é altrettanto sicuro del BB’84Infatti se le basi scelte sono corrette, il valore misurato daentrambi sará identico mentre se le basi sono scorrelate traloro, i risultati delle misurazioni saranno casuali e scorrelati.

QuantumKey

Distributionprotocols

FrancoChiavetta

Introduzione

Sicurezza deisistemicrittografici

Meccanicaquantistica

Dispositiviottici

Quantumkeydistributionprotocols

E91 protocolArtur Ekert - 1991

Variante derivata da BB84Dopo la trasmissione, la sorgente annuncia pubblicamentele basi usate (rettilinea o diagonale)Alice e Bob scartano i bit in cui le misurazioni sono statefatte con una base incompatibileIn seguito eseguono gli stessi passaggi di controllo ecorrezione errori di BB84.Se la sorgente é affidabile, (non sia in mano ad Eve), taleprotocollo é altrettanto sicuro del BB’84Infatti se le basi scelte sono corrette, il valore misurato daentrambi sará identico mentre se le basi sono scorrelate traloro, i risultati delle misurazioni saranno casuali e scorrelati.

QuantumKey

Distributionprotocols

FrancoChiavetta

Introduzione

Sicurezza deisistemicrittografici

Meccanicaquantistica

Dispositiviottici

Quantumkeydistributionprotocols

E91 protocolArtur Ekert - 1991

Variante derivata da BB84Dopo la trasmissione, la sorgente annuncia pubblicamentele basi usate (rettilinea o diagonale)Alice e Bob scartano i bit in cui le misurazioni sono statefatte con una base incompatibileIn seguito eseguono gli stessi passaggi di controllo ecorrezione errori di BB84.Se la sorgente é affidabile, (non sia in mano ad Eve), taleprotocollo é altrettanto sicuro del BB’84Infatti se le basi scelte sono corrette, il valore misurato daentrambi sará identico mentre se le basi sono scorrelate traloro, i risultati delle misurazioni saranno casuali e scorrelati.

QuantumKey

Distributionprotocols

FrancoChiavetta

Introduzione

Sicurezza deisistemicrittografici

Meccanicaquantistica

Dispositiviottici

Quantumkeydistributionprotocols

E91 protocolArtur Ekert - 1991

Seconda varianteSi basa sulla disuguaglianza di BellI fotoni entangled vengono polarizzati in modo casuale intre basi non ortogonali differenti (rettilinea, diagonale ecircolare).In questo caso i risultati delle misurazioni fatte lungo lebasi non coincidenti non vengono scartati a priori maservono per fare un test basato sulla disuguaglianza di Bell,ad esempio per controllare che i due fotoni ricevuti sianorealmente entangled

QuantumKey

Distributionprotocols

FrancoChiavetta

Introduzione

Sicurezza deisistemicrittografici

Meccanicaquantistica

Dispositiviottici

Quantumkeydistributionprotocols

E91 protocolArtur Ekert - 1991

Seconda varianteSi basa sulla disuguaglianza di BellI fotoni entangled vengono polarizzati in modo casuale intre basi non ortogonali differenti (rettilinea, diagonale ecircolare).In questo caso i risultati delle misurazioni fatte lungo lebasi non coincidenti non vengono scartati a priori maservono per fare un test basato sulla disuguaglianza di Bell,ad esempio per controllare che i due fotoni ricevuti sianorealmente entangled

QuantumKey

Distributionprotocols

FrancoChiavetta

Introduzione

Sicurezza deisistemicrittografici

Meccanicaquantistica

Dispositiviottici

Quantumkeydistributionprotocols

E91 protocolArtur Ekert - 1991

Seconda varianteSi basa sulla disuguaglianza di BellI fotoni entangled vengono polarizzati in modo casuale intre basi non ortogonali differenti (rettilinea, diagonale ecircolare).In questo caso i risultati delle misurazioni fatte lungo lebasi non coincidenti non vengono scartati a priori maservono per fare un test basato sulla disuguaglianza di Bell,ad esempio per controllare che i due fotoni ricevuti sianorealmente entangled

QuantumKey

Distributionprotocols

FrancoChiavetta

Introduzione

Sicurezza deisistemicrittografici

Meccanicaquantistica

Dispositiviottici

Quantumkeydistributionprotocols

E91 protocolArtur Ekert - 1991

Seconda varianteSe Eva misura fotoni in transito, distrugge l’entanglementdelle coppieEve non ottiene informazioni: l’informazione stessa divienein essere solo dopo che i fotoni sono stati misurati dailegittimi destinatariLa coppia non piú entangled mantiene una correlazione ditipo classico distinguibile da quella quantistica mediantetest di Bell

QuantumKey

Distributionprotocols

FrancoChiavetta

Introduzione

Sicurezza deisistemicrittografici

Meccanicaquantistica

Dispositiviottici

Quantumkeydistributionprotocols

E91 protocolArtur Ekert - 1991

Seconda varianteSe Eva misura fotoni in transito, distrugge l’entanglementdelle coppieEve non ottiene informazioni: l’informazione stessa divienein essere solo dopo che i fotoni sono stati misurati dailegittimi destinatariLa coppia non piú entangled mantiene una correlazione ditipo classico distinguibile da quella quantistica mediantetest di Bell

QuantumKey

Distributionprotocols

FrancoChiavetta

Introduzione

Sicurezza deisistemicrittografici

Meccanicaquantistica

Dispositiviottici

Quantumkeydistributionprotocols

E91 protocolArtur Ekert - 1991

Seconda varianteSe Eva misura fotoni in transito, distrugge l’entanglementdelle coppieEve non ottiene informazioni: l’informazione stessa divienein essere solo dopo che i fotoni sono stati misurati dailegittimi destinatariLa coppia non piú entangled mantiene una correlazione ditipo classico distinguibile da quella quantistica mediantetest di Bell

QuantumKey

Distributionprotocols

FrancoChiavetta

Introduzione

Sicurezza deisistemicrittografici

Meccanicaquantistica

Dispositiviottici

Quantumkeydistributionprotocols

Conclusione

Fine ?