Anthony Cecil Wright Roma, 20 Giugno 2006 Prima indagine sul Phishing in Italia.

Phishing — Baiting the Hook - Akamai...Il phishing non è un fenomeno nuovo. Fin dai primordi di...

Transcript of Phishing — Baiting the Hook - Akamai...Il phishing non è un fenomeno nuovo. Fin dai primordi di...

[stato di internet] - security

Analis i r iassuntiva:

Volume 5, numero 5

Phishing — Baiting the Hook

Analisi riassuntiva

[stato di internet] - securityPhishing — Baiting the Hook — Analisi riassuntiva 2

Nel corso degli anni, ho sentito molti professionisti affermare che la sicurezza delle informazioni è una professione ancora agli esordi. Ritengo che quest'ansia sulla nostra professione si riduca ad una paura dell'ignoto e ad una mancanza di dati. Stiamo giocando a scacchi al buio, incapaci di pianificare la nostra prossima mossa senza riuscire ad intravedere la fine della partita".

Il phishing non è un fenomeno nuovo. Fin dai primordi di Internet, i malintenzionati si sono impossessati delle identità di singoli individui e di aziende per guadagnare prima la fiducia e poi le informazioni personali degli utenti. Poiché ora Internet svolge un ruolo più dominante nelle nostre vite, gli autori degli attacchi sono diventati più scaltri, rendendo gli attacchi di phishing più sofisticati tanto da farci cadere in trappola, indipendentemente dal nostro livello di consapevolezza.

Gli attacchi di phishing richiedono due operazioni: tirare l'esca e aspettare che qualcuno abbocchi. La presente edizione del rapporto sullo stato di Internet (SOTI) tratta questi aspetti, esplorando il ciclo di vita e lo sviluppo di questi attacchi. Siamo inoltre lieti di presentare, in qualità di autore ospite di questa edizione, Alex Pinto, responsabile della sicurezza e direttore del team DBIR presso Verizon Enterprise Service.

Pinto scrive di data science e privacy, spiegando che condividere i dati consente al settore di innalzare l'asticella nella risposta agli attacchi più sofisticati:

Per adattarsi ai sistemi di difesa sempre più efficaci, il phishing si è evoluto da un semplice attacco tramite e-mail ad una modalità di attacco che ora include i dispositivi mobili e i social media. Questa evoluzione sfrutta la presenza di un mondo sempre più connesso come mezzo di rapida propagazione.

Questo rapporto analizza virtualmente ogni aspetto del phishing: dagli elementi fondamentali da cui si è evoluto nel corso degli anni al ciclo di vita dello sviluppo utilizzato da creatori di kit di phishing fino all’espansione del phishing come servizio.

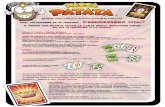

Sembra che parte dell'evoluzione abbia condotto alla breve durata dei kit di phishing. Oltre il 60% dei kit di phishing monitorati da Akamai sono rimasti attivi solo per 20 giorni o meno. I kit si incentrano generalmente su prodotti di consumo, banking o finanza e videogiochi. Gli autori degli attacchi realizzano kit per focalizzarsi su questi mercati, non solo per il vasto numero di potenziali vittime, ma anche perché le informazioni personali provenienti da questi segmenti verticali possono condurre ad un cospicuo profitto.

Tra i dati compromessi possono figurare dettagli finanziari o altri servizi come streaming media, conti per ristoranti, viaggi, negozi e molto altro. Ognuno di questi pacchetti può essere venduto separatamente, a volte come unità individuali. In altri casi, questi pacchetti possono essere venduti in gruppi in base all'area geografica.

Secondo i dati di Akamai, il settore high-tech è quello più preso di mira dagli attacchi di phishing. Un elevato numero di organizzazioni ad alto profilo tecnologico, insieme alle aziende del settore retail, ha subito attacchi da parte di numerose varianti dei kit durante il periodo di osservazione da parte di Akamai.

Akamai ha osservato più di 2.064.053.300 domini univoci comunemente associati ad attività dannose in un periodo di 60 mesi, di cui l'89% è durato meno di 24 ore e il 94% meno di tre giorni.

25%

50%

75%

100%

0 20 40 60 80 100 120 140 160 180 200

Giorni attivi

% c

umul

ativ

a d

i kit

Percentuale cumulativa di kit di phishing per giorni attivi Kit monitorati per 262 giorni

Anche se aumenta la consapevolezza degli attacchi di phishing, i criminali cercano ancora nuove vie per ottimizzare "l'esca" di questo tipo di attacchi. L'intenzione degli sviluppatori è progettare kit di phishing che riproducono quasi perfettamente il sito web a cui mirano poiché i criminali sperano che un rapido controllo visivo sia tutto ciò che serve alla vittima per immettere le sue credenziali o informazioni personali oppure per scaricare un file.

In che modo Akamai si protegge dalla minaccia del phishing, uno degli attacchi più diffusi che un'organizzazione si trova ad affrontare? Per la prima volta, scopriamo le carte per mostrare ai lettori come Akamai utilizza le sue soluzioni per proteggersi Poiché molti dei dati riportati in questa edizione sono ricavati dai nostri registri e dalle nostre ricerche a livello globale, abbiamo pensato che fosse appropriato condividere le informazioni su cosa riferiamo ai clienti sull'esperienza condotta su noi stessi. Questi sistemi rappresentano un sottoinsieme dei nostri controlli con molti altri sistemi implementati per proteggere le nostre attività aziendali.

È importante per le aziende che operano nel settore della sicurezza usare i propri strumenti per proteggersi. In tal modo, non solo mostrano fiducia nelle proprie tecnologie, ma offrono anche un case study sui tipi di sfide che i loro clienti potrebbero trovarsi ad affrontare. Tuttavia, nessuna tecnologia è perfetta: ecco perché Akamai utilizza livelli di controlli sovrapposti per proteggersi.

Il più recente rapporto SOTI analizza nel dettaglio come funziona l'economia del phishing e come utenti e aziende possono intraprendere le azioni necessarie per proteggersi da questa minaccia in continua evoluzione. Questo stile di attacco non è valido per tutti, pertanto utenti e aziende devono continuare a condurre attività di due diligence per rimanere un passo avanti rispetto ai criminali che tentano di abusare della loro fiducia sociale.

Akamai garantisce experience digitali sicure per le più grandi aziende a livello mondiale. L'Akamai Intelligent Edge Platform permea ogni ambito, dalle aziende al cloud, permettendovi di lavorare con rapidità, efficacia e sicurezza. I migliori brand a livello globale si affidano ad Akamai per ottenere un vantaggio competitivo grazie a soluzioni agili in grado di estendere la potenza delle loro architetture multicloud. Più di ogni altra azienda, Akamai avvicina agli utenti app, experience e processi decisionali, tenendo lontani attacchi e minacce. Il portfolio Akamai di soluzioni per l'edge security, le web e mobile performance, l'accesso aziendale e la delivery di contenuti video è affiancato da un servizio clienti di assoluta qualità e da un monitoraggio 24/7/365. Per scoprire perché i principali brand del mondo si affidano ad Akamai, visitate il sito www.akamai.com o blogs.akamai.com e seguite @Akamai su Twitter. Le informazioni di contatto internazionali sono disponibili all'indirizzo www.akamai.com/locations. Data di pubblicazione: 10/19.

Per leggere il rapporto completo, potete consultare il rapporto di Akamai sullo stato di Internet - Security:

Phishing — Baiting the Hook.

3

Oltre il 60% di tutti i kit di phishing monitorati per un periodo di 262 giorni sono rimasti attivi per meno di 20 giorni