Infrastruttura ICT

Transcript of Infrastruttura ICT

1

Infrastruttura ICT

AUTORE Versione Data Stesura

Giovanni Zenobi

Thomas Farina

Marco Casavecchia Morganti

1.1 Giugno 2018

1.2 Aprile 2019

1.3 Aprile 2020

2

Sommario

Premessa 4

Sicurezza fisica 4

Datacenter 4

Rete ospedaliera 4

LAN plesso Torrette 4

WAN ospedaliera 5

Sicurezza logica 6

Configurazione apparati 6

Wifi 6

Difesa perimetrale 7

Navigazione internet e antivirus 7

Protezione anti ransomware 7

Protezione dei servizi web 7

Sistemi di monitoraggio 9

Strumenti di analisi del traffico di rete 10

Log management 10

Asset inventory 10

Vulnerability scanning - OpenVAS 11

Scansione di sicurezza della rete - Snorby/Suricata 11

Gestione credenziali - Sistema ORIAM 11

Group Policies 11

Sistemi Storage 12

Storage on Cloud - Google DRIVE 12

Virtualizzazione Vmware 13

La macchina virtuale 13

Proprietà principali delle macchine virtuali 13

Migrazione del carico di lavoro 14

Protezione proattiva dei carichi di lavoro 14

Backup 14

Ripristino 14

Virtualizzazione Ganeti 15

Struttura 15

Topologia 15

Migrazione e bilanciamento 16

Resistenza ai fault 16

Fault di un disco: 16

Fault di un nodo: 16

Recovery Automatico 16

Premessa 16

3

Contromisure 17

Backup 17

Ripristino 17

CLOUD 18

Gmail 18

Communication 19

Condivisione e Collaborazione 19

SMART WORKING 20

Piattaforma tecnologica utilizzata 20

Note sull’utilizzo di Guacamole per l’implementazione dello Smart Working. 20

VPN Junos Pulse. 20

4

Premessa

In questo documento vengono descritte le risorse di cui al regolamento Sistemi Informativi e le misure adottate per assicurare la riservatezza, l’integrità, la disponibilità e la resilienza dei sistemi e dei servizi di trattamento e la capacità di ripristinare tempestivamente la disponibilità e l’accesso dei dati personali in caso di incidente fisico o tecnico.

Sicurezza fisica

Datacenter

architettura basata su ANSI/NECA/BICSI 002 Data Center Design and Implementation Best

Practices e TIA 942

La Computer Room dispone di pavimento sopraelevato ed al suo interno è allocato un cabinet

chiuso che ospita i rack su cui sono alloggiati i componenti hardware server e storage. I rack

sono disposti su due file parallele con con il back dei dispositivi rivolta all’interno realizzando

così il corridoio caldo

L’accesso alla Computer Room e l’apertura dei portelli dei Rack avviene tramite dispositivo di

prossimità e PIN personali

Ciascun apparato attivo all’interno della Computer Room è alimentato da un doppio circuito elettrico sotto gruppi di continuità ridondati Sono implementati sistemi:

● raffreddamento ad alta efficienza energetica contenimento del corridoio caldo ● antincendio ● alerting ● controllo accessi

Rete ospedaliera

LAN plesso Torrette

In particolare, la Lan del presidio di Torrette di Ancona, è basata su un’architettura di topologia a stella. Gli Switch di piano sono complessivamente 70; sono tutti layer 3 ed appartengono alla famiglia di Hp Procurve (modelli 8206-8212-3500)- Aruba.

La rete è magliata con un doppio circuito in fibra ottica monomodale, che collega ogni armadio di piano al centro stella; ogni link ha capacità di 1 Gbps. Quindi ogni switch ha una doppia via di comunicazione; una verso il centro stella, denominato CS1 e l’altra verso quello denominato CS2 realizzando una ridondanza atta a garantire la connettività anche in caso di fault di un centrostella .

Gli armadi di piano, sono chiusi a chiave e contengono apparati attivi e il sistema di cablaggio costituito da permutatori e patch utp. L’accesso agli armadi è consentito, in via esclusiva, ai tecnici di help desk di presidio, agli amministratori di rete e ai soggetti, che vengono preventivamente autorizzati. Per garantire la distribuzione della

5

connettività di rete Lan, dagli armadi, per mezzo di cavi in rame utp, sono connesse le porte, che vengono identificate con un numero e il codice di armadio di afferenza.

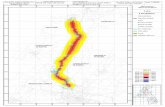

WAN ospedaliera

L’Azienda Ospedaliera conta 5 sedi dislocate nella provincia di Ancona:

· plesso ospedaliero di Torrette

· plesso ospedaliero “Salesi”

· sede Villa Maria di via Toti 4.

· sede in via Pastori

· sede in San Cassiano

La rete è distribuita geograficamente sul territorio comunale e provinciale attraverso collegamenti delle Convenzione Consip SPC che, per le sedi di Torrette, Salesi e Villa Maria prevedono un collegamento con doppio circuito dual-homed, cioè circuiti con percorsi diversificati attestati su centrali differenti del carrier.

Altre due sedi (Magazzino via pastore- Ancona e Loc. San Cassiano nel comune di Fabriano per servizio di eliambulanza del 118) sono raggiunte tramite un link Mpls.

6

La server farm, situata al secondo piano, nei locali del Cs2, è connessa ad uno switch dedicato che attraverso un doppio link a 10Gbps si attesta sul CS2 e sul CS1

Sicurezza logica

Configurazione apparati

Tutti gli switch vengono monitorati costantemente, in particolare sono impostati degli alert relativi alle soglie di traffico anomale, al dhcp snooping ed al monitoraggio di stato di alcuni link ritenuti strategici per il corretto funzionamento dell’intera infrastruttura.

E’ attiva sulla Lan di Torrette e Salesi la funzionalità di Spanning tree, al fine di scongiurare episodi di switching loop. Le configurazioni degli switch vengono salvate quotidianamente.

Recentemente è stato implementato un sistema di NAC, che attraverso la gestione di comandi via SNMP V3, consente di verificare le connessioni alla Lan, generando anche uno storico dei mac address collegati alle singole porte degli switch.

Sono state implementate circa 30 vlan al fine di:

· minimizzare e circoscrive le richieste arp;

· per implementare una maggiore scalabilità;

· per gestire il traffico di rete più agevolmente.

Le differenti Vlan sono organizzate sia in ragione al plesso di appartenenza che per motivi legati alla criticità dei servizi erogati.

Attraverso le vlan sono state circoscritte alcune aree quali la Rianimazione, la Radioterapia, la Tomo, l’Immunologia, alle quali viene assicurata una maggiore tutela anche attraverso sistemi di anti intrusione. La comunicazione da e per queste aree viene infatti controllata e gestita da un firewall in alta affidabilità.

Wifi

Presso la sede di Torrette ed in parte presso anche la sede del Salesi è attiva un’infrastruttura Wifi.

Vengono propagati diversi SSID in relazione ad alcuni servizi erogati. In particolare è attiva la Wlan per l’accesso dei pc federati sul dominio aziendale e quella per l’accesso verso internet, aperta a tutti gli utenti, previa registrazione su captive portal.

L’accesso alla lan aziendale è garantito tramite autenticazione 802.1x e le periferiche a dominio possono connettersi esclusivamente ad essa, con apposita policy.

7

L’accesso per la navigazione Guest passa su vlan separata dal contesto aziendale e l’accesso internet viene filtrato attraverso Pfsense con una blacklist dinamica.

Difesa perimetrale

è affidata ad un firewall in alta affidabilità del brand Juniper e Fortigate, con sistema di Flood defense (icmp, udp, e syn flood), Ip spoof protection, sport scan protection ed anti DDoS.

Navigazione internet e antivirus

viene gestita da un proxy del brand Sophos. Allo stesso brand viene affidata la protezione antivirus dei pc aziendali.

Protezione anti ransomware

La protezione anti ransomware si articola in 2 strategie:

Strategia preventiva:

· Il firewall perimetrale impedisce connessioni dirette ad internet da tutti i PC, questo impedisce ai software ransomware di contattare i server esterni per ottenere la chiave di cifratura. Inoltre il proxy Sophos impedisce qualsiasi connessione verso siti malevoli e richiede che ogni singola richiesta http e https venga autenticata. La lista dei siti malevoli è gestita direttamente da Sophos.

Strategia reattiva:

▪ In ogni caso, nell’eventualità che l’attacco ransomware possa riuscire, abbiamo realizzato internamente una sonda Nagios che tiene sotto controllo lo stato dei fileserver di rete e reagisce nel caso in cui vengano rilevati dati criptati.

▪ La sonda installa un file “canary” dentro ogni cartella che viene monitorata. Il file viene sottoposto a verifica di checksum ogni 5 minuti. L’estensione del canary fa si che qualsiasi ransomware lo includa tra i files da cifrare. In questo modo, anche se non dovessimo riuscire a prevenire un attacco, la sonda è in grado di avvertirci entro pochi minuti dall’infezione, come per altro è accaduto l’anno scorso. In quell’occasione siamo riusciti a individuare, isolare un attacco Ransomware e ripristinare da backup i dati criptati in circa 30-40 minuti.

Protezione dei servizi web

La protezione dei servizi web interni è realizzata mediante l’implementazione di uno stack di software che operano controlli attivi e passivi installati su un sistema hardened

8

reverse proxy (bastion host) esposto all’esterno. Attraverso tale sistema vengono pubblicati su internet e protetti tutti i servizi erogati dall’ospedale.

Il reverse proxy è un server virtuale linux che gira su una versione hardened del kernel (https://grsecurity.net/) riconosciuta a livello mondiale come lo stato dell’arte per la sicurezza su linux. Tale kernel implementa molteplici sistemi di difesa avanzati tra cui Address Space Layout Randomization (ASLR), Stack Protection, Heap Protection, hardened Ch-Root ecc.

Per la protezione preventiva, il sistema scarica giornalmente da internet una lista di circa 80000 IP ritenuti pericolosi e impedisce ogni tipo di connessione da tali IP. Tale sistema ha rilevato che riceviamo mediamente 300 tentativi di connessione ai nostri servizi da circa 200 ip diversi ogni giorno.

Le liste di ip scaricate sono le seguenti: ● "https://www.projecthoneypot.org/list_of_ips.php?t=d&rss=1" # Project Honey

Pot Directory of Dictionary Attacker IPs ● "https://www.dan.me.uk/torlist/" # All TOR NODES ● "https://www.maxmind.com/en/high-risk-ip-sample-list" # MaxMind GeoIP

Anonymous Proxies ● "http://danger.rulez.sk/projects/bruteforceblocker/blist.php" #

BruteForceBlocker IP List ● "https://www.spamhaus.org/drop/drop.lasso" # Spamhaus Don't Route Or Peer

List (DROP) ● "http://cinsscore.com/list/ci-badguys.txt" # C.I. Army Malicious IP List ● "https://lists.blocklist.de/lists/all.txt" # blocklist.de attackers ● "http://blocklist.greensnow.co/greensnow.txt" # GreenSnow ● “https://raw.githubusercontent.com/firehol/blocklist-

ipsets/master/firehol_level1.netset" # Firehol Level 1 ● "https://raw.githubusercontent.com/firehol/blocklist-

ipsets/master/stopforumspam_7d.ipset" # Stopforumspam via Firehol

Il Reverse proxy è implementato mediante l’utilizzo del modulo reverse-proxy di Apache (https://httpd.apache.org/). Il server è installato con 2 moduli di sicurezza ulteriori che sono il mod-evasive (protegge da attacchi di tipo Dos e D-Dos di accesso alle pagine web) e il modulo mod-security (https://www.owasp.org/index.php/Category:OWASP_ModSecurity_Core_Rule_Set_Project) che protegge dalla maggior parte degli attacchi (Open Web Application Security Project https://en.wikipedia.org/wiki/OWASP) mirati alle applicazioni WEB quali:

▪ SQL Injection (SQLi) ▪ Cross Site Scripting (XSS) ▪ Local File Inclusion (LFI) ▪ Remote File Inclusion (RFI) ▪ Remote Code Execution (RCE)

9

▪ PHP Code Injection ▪ HTTP Protocol Violations ▪ Shellshock ▪ Session Fixation ▪ Scanner Detection ▪ Metadata/Error Leakages ▪ Project Honey Pot Blacklist

Questo sistema da solo contrasta circa 100 - 150 richieste HTTP malformate o malevole ogni giorno.

Come ulteriore sistema di sicurezza il bastion host utilizza un software di monitoraggio dei log “fail2ban” (https://www.fail2ban.org/wiki/index.php/Main_Page) che reagisce a firme di attacchi da parte di IP esterni aggiungendo a volo regole sul firewall ogni qual volta vengano riscontrate attività malevole attraverso l’analisi dei log di Apache.

Infine, il sistema è posto sotto il controllo di AIDE (Advanced Intrusion Detection Environment http://aide.sourceforge.net/) che controlla giornalmente lo stato di salute di tutti i files installati sul server e registra tutti i cambiamenti sul filesystem. Questo sistema non reagisce ad attacchi ma permette di identificare con certezza se e quando un sistema viene compromesso.

Nota finale sulle provenienze degli attacchi

Si è riscontrato che la maggior parte degli attacchi proviene da Cina, Est Europeo e Sud America. Tuttavia sono state notate attività di scanning anche dagli Stati Uniti d’America e dai paesi appartenenti alla UE come Spagna, Francia e Belgio.

Sistemi di monitoraggio

Nagios 3 è un'applicazione open source per il monitoraggio di computer e risorse di rete. La sua funzione base è quella di controllare nodi, reti e servizi specificati, avvertendo con degli alert quando questi non garantiscono il livello di servizio prestabilito o quando ritornano attivi. Nagios dispone delle seguenti funzionalità:

● monitoraggio di servizi di rete (SMTP, POP3, HTTP, NNTP, ICMP, SNMP, FTP, SSH); ● monitoraggio delle risorse di sistema (carico del processore, uso dell'hard disk, log di

sistema sulla maggior parte dei sistemi operativi, anche per Microsoft Windows); ● semplici plugin che permettono agli utenti di sviluppare facilmente nuovi controlli per i

servizi in base alle proprie esigenze, usando bash, C++, Perl, Ruby, Python, PHP, C#, ecc.;

● controlli paralleli sui servizi;

10

● capacità di definire gerarchie di nodi di rete usando nodi "parent", permettendo la distinzione tra nodi che sono down e nodi non raggiungibili;

● notifiche quando l'applicazione riscontra problemi o la loro risoluzione (via email, cercapersone, SMS, o con altri sistemi per mezzo di plugin aggiuntivi);

● capacità di definire "event handler", ovvero azioni automatiche che vengono attivate all'apparire o alla risoluzione di un problema;

● rotazione automatica dei file di log;

● interfaccia web per la visualizzazione dell'attuale stato, notifiche, storico dei problemi, file di log, ecc.

Parallelamente a Nagios esiste un secondo sistema di monitoraggio “Sanet” per il monitoraggio specifico degli apparati di rete e di altre piattaforme per la gestione dell'infrastruttura IT con relativo cruscotto di monitoraggio.

Strumenti di analisi del traffico di rete

Sanet permette inoltre l’identificazione dei flussi che impegnano le linee geografiche, al fine di ottimizzare l'utilizzo delle risorse, particolarmente utile in presenza di fenomeni di saturazione.

Log management

E’ attivo un sistema di raccolta e gestione centralizzata di log, che permette la correlazione e la ricerca dei log di eventi provenienti da un qualunque dispositivo presente su una rete IP

Asset inventory

Sono presenti in azienda 4 diversi sistemi di inventory:

1. OCSInventory NG (Open Computer and Software Inventory Next Generation) è un

software gratuito per l’inventario degli asset IT aziendali. Mediante un agent

distribuito su tutti i PC e i server aziendali, Il software colleziona su un database

informazioni riguardo all’hardware e al software che possono essere interrogate e

visualizzate attraverso una comoda interfaccia web.

2. Netdisco è uno strumento per la gestione della rete che colleziona dati riguardo ai

MAC address delle macchine in rete semplificando agli amministratori di rete la

localizzazione delle porte e degli switch ai quali sono collegati tutti i PC.

3. SSNAC è un software sviluppato internamente che mette in relazione i dati presi da

Netdisco, GestioIP e Snorby catalogando tutti i MAC address dei dispositivi in rete

come: Certificati, Sconosciuti, Bannati, Intoccabili, ecc. Il software in base alla

classificazione del dispositivo ri-configura al volo le porte degli switch rendendo

disponibile o indisponibile la rete per le macchine ad esse collegate.

4. SCCM (System Center Configuration Manager) - Per le macchine client e server

basate su sistema operativo Microsoft è disponibile inventario hardware e software. il

client invia le informazioni di inventario a un punto di gestione nel sito del client. Il

punto di gestione inoltra le informazioni di inventario al server del sito di Configuration

Manager, che archivia tali informazioni nel database del sito stesso. L'inventario

11

hardware/software nei client viene eseguito in base alla pianificazione specificata

nelle impostazioni client che sono propagate centralmente.

Vulnerability scanning - OpenVAS

Al fine di incrementare il livello di sicurezza delle reti (e sottoreti) aziendali e di sensibilizzare i fornitori sul tema della sicurezza, l’azienda si è dotata di “OpenVAS”.

OpenVAS (Open Vulnerability Assessment System, originally known as GNessUs) conosciuto anche col nome di “Greenbone Security Assistant” è uno scanner di vulnerabilità completo in grado di effettuare la scansione di intere reti alla ricerca di vulnerabilità note.

Il software esegue test di autenticazione, e scansioni alla ricerca di macchine infette o vulnerabili utilizzando tecniche anche molto sofisticate compresi test sui protocolli internet. Grazie ad un database di più di 50000 test di vulnerabilità aggiornati ogni giorno OpenVAS è in grado di trovare i software vulnerabili in rete e di consigliare le operazioni da svolgere per risolvere o mitigare gli effetti di ogni singola vulnerabilità

L’azienda esegue scansioni periodiche della rete alla ricerca di nuove vulnerabilità e scansioni mirate ogni volta che viene immesso in rete un nuovo server o apparato medicale.

Scansione di sicurezza della rete - Snorby/Suricata

L’azienda si è dotata di un sistema di scansione del traffico da e verso internet che ispeziona

tutti i pacchetti e gli indirizzi sorgente/destinazione alla ricerca di firme di attacchi noti e li

segnala su una interfaccia web apposita “Snorby” che è anche integrata con lo “SSNAC”.

Gestione credenziali - Sistema ORIAM

E’ un sistema di Identity and Access Management che consente di gestire utenti e le relative autorizzazioni all’interno del sistema informativo. Nello specifico il sistema gestisce centralmente le credenziali utente definite sul dominio aziendale OR, la composizione e la scadenza della password, la disattivazione in caso di non utilizzo per periodi superiori a mesi 6.

Inoltre il sistema, integrato con il software HR Giuridico, in base alle date di assunzione e cessazione servizio provvede automaticamente alla definizione ed alla disattivazione delle credenziali utente.

Group Policies

Nelle postazioni client è implementato un set di group policy di sistema per gli account utente base che prevede una serie di restrizioni operative ed inibizione di funzionalità non essenziali e non propedeutiche all’attività lavorativa.

Oltre alle policy che limitano operativamente alcune funzionalità, viene anche implementata la disabilitazione automatica degli account con privilegi amministrativi ad esclusione di quelli di servizio e del personale del Sistema Informativo Aziendale.

12

Gli account di servizio e del personale sono a loro volta censiti e gestiti automaticamente attraverso l’uso di una group policy specifica. Eventuali incongruenze nelle configurazioni vengono automaticamente ripristinate dal successivo refresh della policy che avviene mediamente ogni 30-45 minuti.

L’antivirus installato sulle postazioni client aziendali viene giornalmente aggiornato automaticamente e sono state predisposte delle policy che includono il device control e il web control integrato con il content filtering aziendale. Sono previste eventuali esclusioni centralizzate per garantire il corretto funzionamento delle applicazioni. Le esclusioni possono essere impostate soltanto dal personale del Sistema Informativo Aziendale.

Gli aggiornamenti della sicurezza per i sistemi operativi vengono approvati periodicamente dal personale SIA ed installati a cadenza trimestrale in tutto il parco macchine aziendale, client e server. L’installazione degli aggiornamenti è sempre obbligatoria e mai facoltativa.

Le password utente per l’accesso alla rete hanno tutti i requisiti di complessità e storicità previsti dalle normative, ed una scadenza trimestrale. Alla scadenza viene richiesto il cambio password e l’accesso alle risorse è bloccato fino a che non si provvede al rinnovo della credenziale.

L’accesso alle risorse è garantito attraverso criteri prestabiliti, in base ai quali gli utenti possono compiere soltanto le operazioni specificate nelle abilitazioni fornite. La modifica dei criteri può essere effettuata soltanto dal personale del Sistema Informativo Aziendale.

Sistemi Storage

Sono sistemi che implementano una architettura di storage a livello di file nella quale più server archiviano e condividono i dati con i diversi client connessi alla rete. Sui sistemi sono applicate policy di sicurezza quali:

▪ accesso gestito con ORIAM

▪ diritti di accesso con ACL definite per le Group Policy di dominio

▪ protezione anti ransomware

▪ policy di backup

Storage on Cloud - Google DRIVE

Con l’acquisto della piattaforma Google Suite Business, oltre al sistema di posta elettronica l’azienda si è dotata di molti altri strumenti di collaboration. Uno di questi è Google Drive che ha sostituito completamente il vecchio cloud aziendale basato su OwnCloud.

13

Google Drive mette a disposizione di ogni utenza uno spazio disco illimitato sul cloud di Google. Gli utenti possono quindi caricare file e condividerli ma al contrario di quanto accade per le cartelle di rete, nelle quali la gestione degli accessi è una responsabilità del S.I.A., la responsabilità della condivisione dei file sul cloud ricade direttamente sugli utenti.

Il S.I.A. ha sfruttato questa opportunità per creare alcune utenze di servizio utilizzandole come sistema di Disaster Recovery copiando nel cloud ad intervalli regolari il contenuto dei file server e di tutti i sistemi virtualizzati su Ganeti.

Virtualizzazione Vmware

La virtualizzazione utilizza il software per simulare l'esistenza dell'hardware e creare sistemi informatici virtuali, consentendo alle aziende di eseguire più sistemi virtuali e più sistemi operativi e applicazioni su un unico server. In questo modo, vengono garantite economie di scala e maggiore efficienza.

La macchina virtuale

Un sistema informatico virtuale viene chiamato "macchina virtuale" (VM) ed è un contenitore software totalmente isolato, dotato di sistema operativo e di applicazioni. Ogni macchina virtuale è completamente indipendente. La collocazione di più macchine virtuali su un singolo computer consente l'esecuzione di più sistemi operativi e applicazioni su un unico server fisico o "host".

Un sottile layer software, denominato hypervisor, separa le macchine virtuali dall'host e alloca le risorse di elaborazione a ciascuna macchina virtuale in modo dinamico, a seconda delle necessità.

Proprietà principali delle macchine virtuali

Le macchine virtuali presentano le seguenti caratteristiche, che offrono numerosi vantaggi.

Partizionamento

● Esecuzione di più sistemi operativi su una macchina fisica ● Suddivisione delle risorse di sistema tra le macchine virtuali

Isolamento

● Isolamento di guasti e problemi di sicurezza a livello di hardware ● Protezione delle prestazioni grazie a controlli avanzati delle risorse

Incapsulamento

● Salvataggio su file dell'intero stato di una macchina virtuale ● Spostamento e copia delle macchine virtuali con estrema facilità, in modo analogo ai file

Indipendenza dall'hardware

14

● Provisioning o migrazione delle macchine virtuali a qualsiasi server fisico

Migrazione del carico di lavoro

La tecnologia vSphere vMotion consente di spostare un'intera macchina virtuale in esecuzione da un server fisico all'altro, senza downtime. La macchina virtuale conserva le connessioni e l'ID di rete esistenti, garantendo un processo di migrazione trasparente. Trasferisci in modo rapido la memoria attiva e lo stato di esecuzione preciso della macchina virtuale su una rete ad alta velocità, consentendo alla macchina virtuale di passare dall'esecuzione sull'host vSphere di origine all'esecuzione sull'host vSphere di destinazione. L'intero processo dura meno di due secondi su una rete Gigabit Ethernet.Questa funzionalità è disponibile su switch virtuali, vCenter Server e anche su lunghe distanze.

Protezione proattiva dei carichi di lavoro

Utilizza gli avvisi hardware a priorità elevata per spostare in modo proattivo i carichi di lavoro dai server che presentano indizi rivelatori di potenziali guasti dell'host. L'hardware provvederà a notificare a vSphere la presenza di potenziali problemi insieme alle necessarie misure correttive. In base alle impostazioni delle policy degli utenti, DRS risponderà impiegando vMotion per spostare le macchine virtuali dal server oggetto dell'avviso a server sicuri e per mettere in modalità di manutenzione il server con problemi.

Backup

È implementato un sistema di backup veloce e affidabile per carichi di lavoro virtuali, fisici e basati su cloud realizzato con prodotti del brand Veeam che consentono:

▪ Gestione integrata per Veeam Agent for Microsoft Windows e Veeam Agent for Linux. Riduce

la complessità di gestione della protezione dei dati e migliora l’usabilità aggiungendo capacità di

backup basate su agenti direttamente nella console di Veeam Backup & Replication

▪ Backup delle VM a livello immagine: crea backup consistenti a livello applicativo con

elaborazione application-aware avanzata

Ripristino

Veeam garantisce un per singoli file, intere VM ed elementi applicativi:

▪ ripristina una VM guasta o non funzionante

▪ ripristina file e cartelle dell’OS Guest

▪ ripristina singoli oggetti AD e interi container, recupera facilmente account utente/password,

GPO (Group Policy Objects) e record DNS - Active Directory integrati e molto altro

15

▪ ripristino granulare di singoli oggetti Exchange

▪ ripristino di tabelle e database SQL

Virtualizzazione Ganeti

Ganeti è una piattaforma cloud privata per la fornitura di macchine virtuali Linux e Windows, sviluppato e utilizzato internamente da Google per la fornitura di piattaforme di sviluppo, test e produzione.

E' presente nell'ecosistema Open Source da circa 10 anni e fin da subito, si è distinto per la sua architettura a blocchi in totale controtendenza rispetto alle infrastrutture basate su storage condiviso (come ad esempio VMWare) che, come è noto, hanno proprio nello storage centralizzato un “single point of failure”. In altre parole, un eventuale collasso della storage fa collassare tutto il sistema.

NOTA: Per le definizioni di Macchina Virtuale e Migrazione, fare riferimento alla documentazione analoga per VMWare (vmware.docx)

Struttura

Ganeti ha una struttura a blocchi totalmente priva di un repository centrale (una storage condivisa), o di un qualsiasi tipo di single point of failure. Le configurazioni e le impostazioni sono replicate su tutti i nodo e pertanto, l'eventuale collasso di un singolo elemento del cluster (qualunque esso sia) non causa mai il collasso dell'intero sistema.

Infatti, ogni nodo del cluster Ganeti è paritetico rispetto agli altri e mette a disposizione delle macchine virtuali potenza di calcolo, spazio disco e connettività. Una architettura di questo tipo scala linearmente senza necessità di spese di migrazione e può gestire cluster da 1 a 150 nodi senza aumentarne la complessità di gestione, permettendo alla infrastruttura di crescere insieme all'azienda.

Topologia

I nodi comunicano tra loro mediante una vlan dedicata attraverso la quale replicano i dischi delle macchine virtuali in tempo reale in modo tale che i dischi di tutte le VM siano costantemente mantenuti coerenti su 2 diversi nodi. Il protocollo utilizzato è noto come “DRBD” e in pratica si tratta di un “RAID 1” o mirroring over ethernet.

L'architettura di Ganeti prevede che ogni macchina virtuale abbia una istanza primaria su un nodo ed una istanza secondaria su un altro nodo. Queste vengono mantenute perfettamente sincronizzate tra loro grazie al protocollo DRBD.

16

Migrazione e bilanciamento

La migrazione ed il bilanciamento del carico sui nodi è una operazione sempre manuale (ganeti non migra dischi e macchine se non è strettamente necessario a seguito di un fault), tuttavia il sistema mette a disposizione un bilanciatore che può essere invocato per bilanciare il cluster (o i singoli cluster groups) ogni volta che l'amministratore lo ritiene necessario.

Resistenza ai fault

Fault di un disco:

Ogni singolo nodo del cluster ha una batteria di dischi in RAID 5 capace di sopportare la perdita di un disco senza perdita di dati e di continuità del servizio (ridondanza N+1).

Fault di un nodo:

A livello di cluster, esistono sempre 2 copie sincronizzate di ogni macchina virtuale (primaria e secondaria). Questo significa che il cluster è in grado di gestire la perdita di un intero nodo senza perdita di dati.

Ganeti infatti garantisce sull'intero cluster una ridondanza N+1 che, proprio come avviene con i dischi in RAID 5, previene la perdita di dati in conseguenza della perdita di un intero nodo.

Solo le istanze primarie delle macchine virtuali che girano al momento sul nodo in fault subiscono un temporaneo black-out. Tuttavia grazie alla replica in tempo reale, queste possono essere riavviate quasi immediatamente sul nodo secondario causando un disservizio di pochi minuti.

Tutte le altre macchine virtuali la cui istanza primaria risiede sugli altri nodi non vengono minimamente perturbate dall'evento di perdita di singolo un nodo.

Recovery Automatico

Premessa

Ganeti non prevede il recovery automatico a seguito della perdita di un nodo perché le cause che portano a un tale evento possono essere le più varie. In virtù della sua natura conservativa, il sistema si astiene dal prendere decisioni pericolose per il cluster stesso (es: espulsione di un nodo) lasciando tali attività agli amministratori di sistema che a seguito di una opportuna analisi potranno prendere le decisioni più adatte alla salvaguardia dei dati e dei servizi.

17

Contromisure

Data la delicatezza dell'ambiente ospedaliero, esistono servizi che non possono attendere l'intervento di un tecnico e che devono essere mantenuti online 24 ore su 24. Per questo motivo sia i nodi del cluster che le istanze sono stati classificati in base alla loro importanza in base a codici colore (rosso, giallo, verde e bianco).

Sono stati poi integrati nel sistema di monitoraggio che controlla lo stato di salute dei server, degli automatismi che in caso di irraggiungibilità di una macchina virtuale marchiata come “codice rosso” segnalano il problema via mail agli amministratori e provvedono immediatamente al riavvio sul nodo secondario al fine di garantire la massima disponibilità del servizio.

Backup e ripristino

Backup

Ganeti dispone di una funzionalità interna di backup che permette il salvataggio dei dischi delle macchine virtuali a livello di blocco per i sistemi Windows ed a livello di filesystem per i sistemi Linux.

I backup possono essere settimanali o mensili e possono essere eseguiti sia a caldo che a freddo. Esiste inoltre un sistema di scheduling the “spalma” i backup settimanali delle macchine virtuali in modo che vengano eseguiti un po' alla volta durante le notti tra il lunedì ed la domenica.

I backup delle VM vengono eseguiti uno alla volta secondo la seguente procedura:

1. La VM viene spenta

2. Viene generato uno snapshot dei dischi della VM

3. La VM viene riavviata

4. Viene avviata la procedura di backup a partire dagli snapshot appena generati

5. Al termine del backup gli snapshot vengono cancellati

Le parti da 1 a 3 impiegano meno di 2 minuti per essere completate, pertanto il disservizio per i backup a freddo è minimo.

Nel caso di sistemi che non possono essere mai spenti, I punti 1 e 3 vengono saltati ed il backup viene eseguito a caldo.

Entrambi i sistemi sono validi, tuttavia il backup a freddo garantisce una maggiore coerenza a scapito di un minimo disservizio.

Ripristino

18

I ripristini vengono eseguiti regolarmente ogni volta che occorre creare una nuova VM, in quanto la creazione di una nuova macchina virtuale su ganeti è sostanzialmente il ripristino di un sistema template che è del tutto analogo alle macchine in produzione.

▪ Il tipo di ripristino di una VM su Ganeti dipende dal Sistema operativo della VM stessa.

Per Windows esiste un solo tipo di ripristino che è quello che ricostruisce interi dischi (dati e/o di

sistema)

▪ Il ripristino di una VM Linux viene eseguito a livello di file, pertanto è possibile ripristinare

singoli file o interi dischi.

Destinazione Al momento i backup delle macchine virtuali Ganeti vengono eseguiti su NAS IBM Netapp NS3300. Successivamente vengono compressi e deduplicati con “Borg BAckup” su un’altro volume della stessa storage. L’archivio così creato è molto compatto e viene sincronizzato su Google Drive in modo che anche nel più disastroso degli eventi una copia statica di tutte le macchine virtuali risieda sul cloud di Google.

La retention dei backup è la seguente:

● Numero di copie Giornaliere = 9 ● Numero di copie Settimanali = 4 ● Numero di copie Mensili = 6

NOTE:

● I backup dei database Open source PostgreSQL che necessitano una granularità superiore ai backup settimanali vengono eseguiti direttamente dalle macchine virtuali all’interno della NAS IBM mediante il tool pg-rman che, qualora sia necessario, consente il recovery dei dati point in time.

● Il contenuto di tali backup viene anche esso compresso e deduplicato su un’altro volume ed infine sincronizzato con su GoogleDrive con la stessa retention di cui sopra.

CLOUD Per la gestione della posta elettronica, dei documenti, dei calendari, degli spazi di

collaborazione e di comunicazione digitale, l’azienda si è dotata di circa 4500 licenze Google

G-Suit Business che offrono molteplici strumenti in cloud con l’approccio SAAS (Software As

A Service).

Gmail

Con Gmail Business, collegandosi al proprio account, ogni utente dell’azienda ha la

possibilità di accedere alla posta elettronica ovunque si trovi e da qualunque dispositivo

(anche offline), con ampio spazio di archiviazione a disposizione e un filtro Antispam tra i più

efficienti al mondo.

19

Gmail è progettato per offrire sicurezza e affidabilità con funzioni come la visualizzazione degli allegati nel browser, le connessioni crittografate ai server di Google, l’archiviazione replicata simultanea per l’email, il ripristino di emergenza integrato, il filtro antispam e l’autenticazione del mittente.

Communication

Google Meet è la piattaforma online di Google che permette di organizzare riunioni video

online, lezioni virtuali e molto altro.

Google Meet offre nel suo servizio la possibilità di personalizzare le impostazioni del video,

condividere il proprio schermo con i partecipanti, interagire in tempo reale chattando con

loro, condividere tutti i dettagli della riunione e molto altro.

Uno strumento completo che semplifica l’esperienza della videochiamata lavorativa,

mettendo a disposizione degli utenti tutti gli strumenti a loro utili per una riunione/lezione

smart da remoto.

Condivisione e Collaborazione

Google Drive è un servizio web, in ambiente cloud computing, di memorizzazione e sincronizzazione di file online basato su software open source che rispetta la nuova normativa europea sulla protezione dei dati GDPR. Comprende il file hosting, il file sharing e tramite l’interfaccia “Google Docs” la modifica collaborativa di documenti. Può essere usato via Web, caricando e visualizzando i file tramite il web browser, oppure tramite l'applicazione installata su computer, che sincronizza automaticamente una cartella locale del file system con quella condivisa. Google Documenti (in inglese Google Docs) è un'applicazione Web e di office automation (o suite per ufficio). È un diretto concorrente del pacchetto Microsoft Office. Consente di salvare documenti di testo e fogli di calcolo nei formati .doc, .odt e .pdf, creare delle presentazioni, fogli di calcolo e moduli HTML. La sua peculiarità è di risiedere sul server Google e di essere lanciata da remoto, non richiedendo l'installazione di alcun software sul computer locale. Diversamente da altri applicativi che lavorano da remoto, nemmeno i dati sono salvati in locale. Questo consente di condividere i file con altri utenti invitati con diversi livelli di privilegio (sola lettura, accesso in scrittura ad alcune parti o a tutto il documento) e di utilizzare i file da qualunque computer tramite cui ci si colleghi alla casella di posta. La conservazione dei dati non in locale ed in virtù del fatto che i creatori dei documenti possono anche decidere con chi condividerli sposta la responsabilità della privacy di tali dati dal S.I.A. ai singoli utenti, specialmente se utilizzato a scopo di collezionare dati personali e/o sensibili. Applicazioni integrate in Google Docs:

● Elaboratore di testi (Documents) ● Fogli di lavoro (Sheets) ● Presentazioni (Slides) ● Disegni (Drawings) ● Moduli (Forms)

20

SMART WORKING

Piattaforma tecnologica utilizzata

L’azienda ha adottato da anni un sistema di connessione remota clientless denominato “Apache Guacamole” che si è rivelato essere molto adatto allo smart working soprattutto nel periodo peggiore della pandemia da COVID-19. Apache Guacamole è gateway per desktop remoto, un'applicazione web basata su HTML5 per connettersi ad un PC tramite un browser web utilizzando i protocolli rdp, vnc, ssh o telnet senza la necessità di installare un client sul proprio PC. Permette di collegarsi da remoto al proprio PC praticamente dovunque e con qualsiasi dispositivo. L’applicazione è composta da due parti:

● Il Server, il motore che effettua il collegamento con i PC remoti. ● Il Client, la parte che, tramite il protocollo HTML5 e Java, permette all’utente di poter

comunicare con il server e collegarsi al PC remoto utilizzando un browser web. Il servizio di accesso remoto fornito da Apache Guacamole permette agli utenti di collegarsi ad un sistema Windows 2008R2 in terminal server, ai server Linux mediante SSH, oppure ai PC fisici che risiedono in azienda a seconda delle necessità degli utenti. La lista delle risorse disponibili ad ogni utente è filtrata solo sui dispositivi di effettivo interesse per l’utenza specifica. Il server sul quale è installato il Gateway è di tipo virtuale ed è stato dimensionato per poter gestire circa 120 sessioni di lavoro contemporanee a fronte della media di 50-60 sessioni contemporanee che vengono comunemente utilizzate.

Note sull’utilizzo di Guacamole per l’implementazione dello Smart Working.

Guacamole è stato scelto per l’implementazione dello Smart Working perchè al contrario di una classica VPN non permette ai PC che si connettono da internet di diventare parte della rete aziendale. Gli utenti prendono il controllo di una sessione di lavoro che risiede interamente all’interno dell’azienda e che rispetta tutte le policy aziendali di sicurezza. In questo modo I dipendenti che si collegano da casa in modalità BYOD (Bring Your Own Device) possono trovarsi collegati al desktop del loro PC aziendale oppure al desktop di un “terminale generico” che mette a disposizione un ambiente di lavoro standard e familiare analogo a quello fornito dai “terminalini” installati in azienda, viene fornito attraverso 2 server Microsoft Terminal Server 2008R2.

VPN Junos Pulse.

L’azienda dispone anche di un sistema di VPN Classico basato su Pulse Secure che viene utilizzato per l’accesso dei fornitori che necessitano di una connessione diretta alla rete aziendale piuttosto che un remote desktop su uno o più server.